Investigadores de ciberseguridad revelaron hoy varios problemas de seguridad en la popular plataforma de citas en línea OkCupid que podrían permitir que los atacantes espíen de forma remota la información privada de los usuarios o realicen acciones maliciosas en nombre de las cuentas objetivo.

Según un informe compartido con The Hacker News, investigadores de Check Point encontraron que los defectos en las aplicaciones Web y Android de OkCupid podrían permitir el robo de tokens de autenticación de usuarios, ID de usuarios y otra información confidencial como direcciones de correo electrónico, preferencias, orientación sexual y otros datos privados.

Después de que los investigadores de Check Point compartieran responsablemente sus hallazgos con OkCupid, la empresa propiedad de Match Group solucionó los problemas, afirmando: «ni un solo usuario se vio afectado por la vulnerabilidad potencial.»

La cadena de defectos

Los defectos se identificaron como parte de la ingeniería inversa de la versión 40.3.1 de la aplicación para Android de OkCupid, que se lanzó el 29 de abril a principios de este año. Desde entonces, ha habido 15 actualizaciones de la aplicación con la versión más reciente (43.3.2) en Google Play Store ayer.

Check Point dijo que el uso de enlaces profundos de OkCupid podría permitir que un actor malo envíe un enlace personalizado definido en el archivo de manifiesto de la aplicación para abrir una ventana del navegador con JavaScript habilitado. Cualquier solicitud de este tipo se encontró para devolver las cookies de los usuarios.

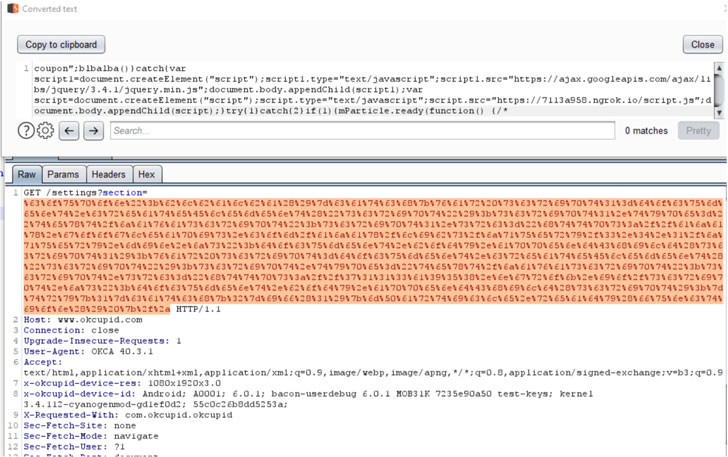

Los investigadores también descubrieron un defecto separado en la funcionalidad de configuración de OkCupid que lo hace vulnerable a un ataque XSS al inyectar código JavaScript malicioso utilizando el parámetro «sección» de la siguiente manera: «https://www.okcupid.com/settings?section=value»

El mencionado ataque XSS se puede aumentar aún más cargando una carga útil JavaScript desde un servidor controlado por atacantes para robar tokens de autenticación, información de perfil y preferencias del usuario, y transmitir los datos acumulados de vuelta al servidor.

«Las cookies de los usuarios se envían al servidor ya que la carga útil XSS se ejecuta en el contexto de la vista web de la aplicación», dijeron los investigadores, describiendo su método para capturar la información del token. «El servidor responde con un JSON vasto que contiene el id del usuario y el token de autenticación.»

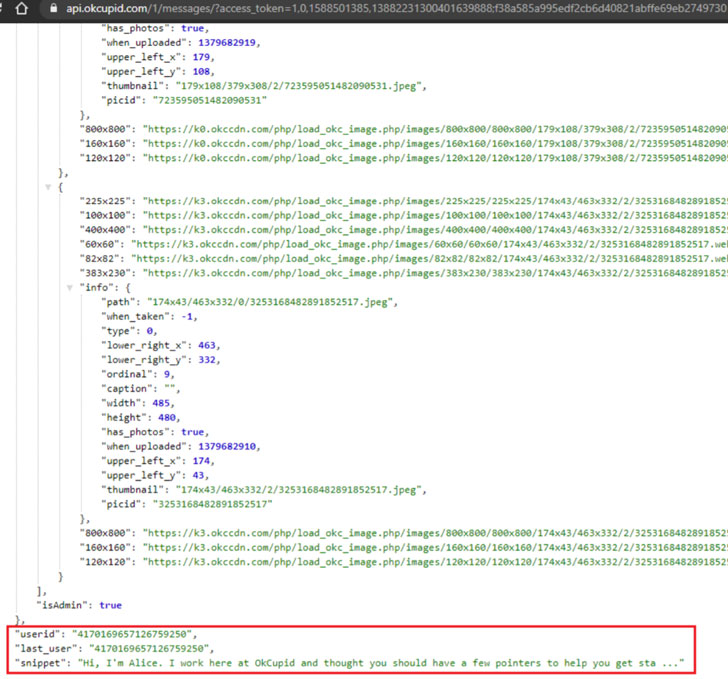

Una vez en posesión del ID de usuario y el token, un adversario puede enviar una solicitud al punto final «https://www.OkCupid.com:443/graphql» para obtener toda la información asociada con el perfil de la víctima (dirección de correo electrónico, orientación sexual, estatura, estado familiar y otras preferencias personales), así como realizar acciones en nombre de la persona comprometida, como enviar mensajes y cambiar los datos del perfil.

Sin embargo, no es posible un secuestro completo de la cuenta, ya que las cookies están protegidas con HttpOnly, mitigando el riesgo de que un script del lado del cliente acceda a la cookie protegida.

Por último, una omisión en la directiva de Intercambio de recursos de origen cruzado (CORS) del servidor de API podría haber permitido a un atacante crear solicitudes desde cualquier origen (por ejemplo, «https://okcupidmeethehacker.com») para obtener el ID de usuario y el token de autenticación y, posteriormente, usar esa información para extraer detalles de perfil y mensajes utilizando los extremos «perfil» y «mensajes» de la API.

¿Recuerdas las Amenazas de Violación y Chantaje de Ashley Madison?

Aunque las vulnerabilidades no se explotaron en la naturaleza, el episodio es otro recordatorio de cómo los malos actores podrían haber aprovechado los defectos para amenazar a las víctimas con negro y extorsión.

Después de que Ashley Madison, un servicio de citas para adultos que atiende a personas casadas que buscan parejas para aventuras, fue hackeado en 2015 y la información sobre sus 32 millones de usuarios se publicó en la web oscura, llevó a un aumento en las campañas de phishing y sextorsión, con chantajistas que, según se informa, enviaban correos electrónicos personalizados a los usuarios, amenazando con revelar su membresía a amigos y familiares a menos que paguen dinero.

«La extrema necesidad de privacidad y seguridad de los datos se vuelve mucho más crucial cuando se almacena, gestiona y analiza tanta información privada e íntima en una aplicación», concluyeron los investigadores. «La aplicación y la plataforma se crearon para unir a las personas, pero, por supuesto, a donde van las personas, los delincuentes les seguirán, en busca de ganancias fáciles.»