cercetătorii de securitate cibernetică au dezvăluit astăzi mai multe probleme de securitate în platforma populară de întâlniri online OkCupid, care ar putea permite atacatorilor să spioneze de la distanță informațiile private ale utilizatorilor sau să efectueze acțiuni rău intenționate în numele conturilor vizate.

potrivit unui raport împărtășit cu Hacker News, cercetătorii de la Check Point au descoperit că defectele din aplicațiile Android și web ale OkCupid ar putea permite furtul de jetoane de autentificare ale utilizatorilor, ID-urile utilizatorilor și alte informații sensibile, cum ar fi adresele de e-mail, preferințele, orientarea sexuală și alte date private.

după ce cercetătorii de la Check Point și-au împărtășit în mod responsabil concluziile cu OkCupid, compania deținută de Match Group A rezolvat problemele, afirmând: „niciun utilizator nu a fost afectat de vulnerabilitatea potențială.”

lanțul defectelor

defectele au fost identificate ca parte a ingineriei inverse a versiunii 40.3.1 a aplicației Android OkCupid, care a fost lansată pe 29 aprilie la începutul acestui an. De atunci, au existat 15 actualizări ale aplicației cu cea mai recentă versiune (43.3.2) care a lovit ieri magazinul Google Play.

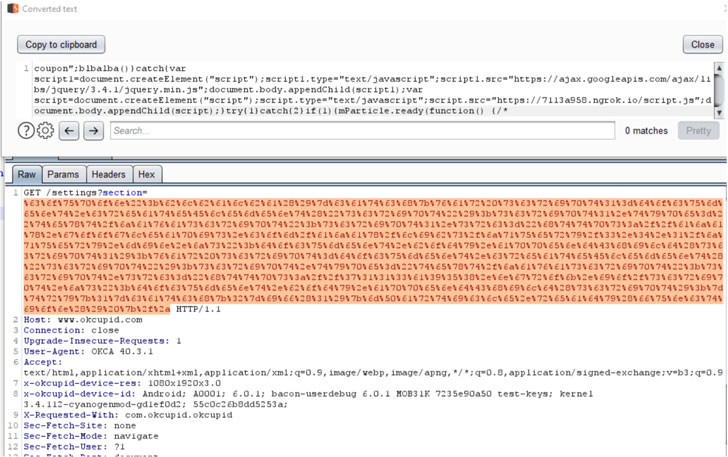

Check Point a spus că utilizarea de către OkCupid a legăturilor profunde ar putea permite unui actor rău să trimită un link personalizat definit în fișierul manifest al aplicației pentru a deschide o fereastră de browser cu JavaScript activat. Orice astfel de solicitare a fost găsită pentru a returna cookie-urile utilizatorilor.

cercetătorii au descoperit, de asemenea, un defect separat în funcționalitatea setărilor OkCupid care îl face vulnerabil la un atac XSS prin injectarea de cod JavaScript rău intenționat folosind parametrul „secțiune” după cum urmează: „https://www.okcupid.com/settings?section=value”

atacul XSS menționat mai sus poate fi mărit în continuare prin încărcarea unei sarcini utile JavaScript de pe un server controlat de atacator pentru a fura, și transmite datele acumulate înapoi la server.

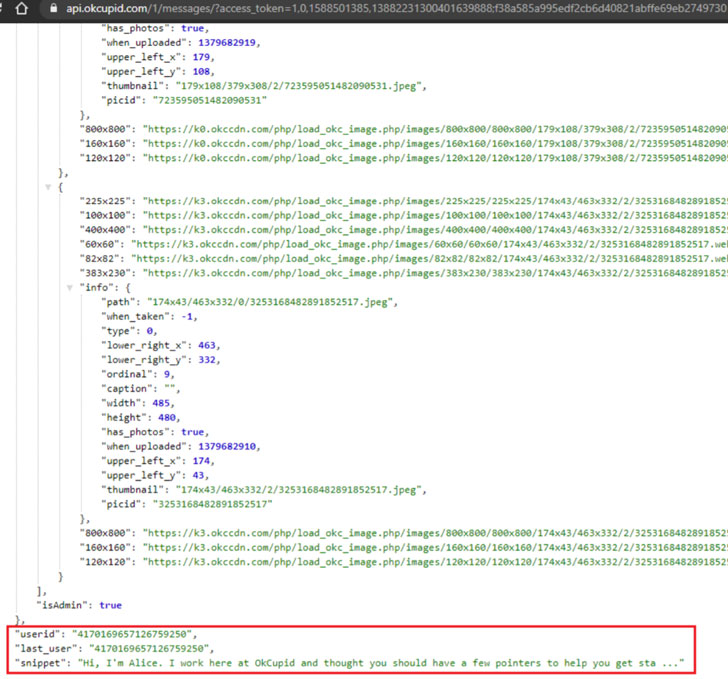

„cookie-urile utilizatorilor sunt trimise către server, deoarece sarcina utilă XSS este executată în contextul vizualizării web a aplicației”, au spus cercetătorii, subliniind metoda lor de captare a informațiilor token. „Serverul răspunde cu un vast JSON care conține id-ul utilizatorilor și tokenul de autentificare.”

odată ce a intrat în posesia ID-ului de utilizator și a tokenului, un adversar poate trimite o solicitare către punctul final „https://www.OkCupid.com:443/graphql” pentru a prelua toate informațiile asociate profilului victimei (adresa de e-mail, orientarea sexuală, înălțimea, starea familiei și alte preferințe personale), precum și pentru a efectua acțiuni în numele persoanei compromise, cum ar fi trimiterea de mesaje și schimbarea datelor profilului.

cu toate acestea, o deturnare completă a contului nu este posibilă, deoarece cookie-urile sunt protejate cu HTTPOnly, atenuând riscul ca un script din partea clientului să acceseze cookie-ul protejat.

în cele din urmă, o supraveghere a politicii de partajare a resurselor de origine încrucișată (CORS) a serverului API ar fi putut permite unui atacator să creeze cereri de la orice origine (de exemplu, „https://okcupidmeethehacker.com”) pentru a obține ID-ul de utilizator și tokenul de autentificare și, ulterior, să utilizeze aceste informații pentru a extrage detaliile profilului și mesajele folosind punctele finale „profil” și „mesaje” ale API.

amintiți-vă Ashley Madison încălcare și amenințări șantaj?

deși vulnerabilitățile nu au fost exploatate în sălbăticie, episodul este încă o amintire a modului în care actorii răi ar fi putut profita de defecte pentru a amenința victimele cu negru și extorcare.

după Ashley Madison, un adult datare serviciu de catering pentru persoanele căsătorite care caută parteneri pentru afaceri a fost spart în 2015 și informații despre 32 de milioane de utilizatori a fost postat pe dark web, a dus la o creștere a campaniilor de phishing și sextortion, cu șantajiști relatărilor trimiterea de e-mailuri personalizate utilizatorilor, amenințând să dezvăluie apartenența lor la prieteni și familie, dacă nu plătesc bani.

„nevoia stringentă de confidențialitate și securitate a datelor devine mult mai crucială atunci când atât de multe informații private și intime sunt stocate, gestionate și analizate într-o aplicație”, au concluzionat cercetătorii. „Aplicația și platforma au fost create pentru a aduce oamenii împreună, dar, desigur, acolo unde merg oamenii, infractorii vor urma, căutând culegeri ușoare.”