segurança Cibernética pesquisadores de hoje divulgados vários problemas de segurança no popular namoro on-line plataforma OkCupid, que poderia potencialmente permitir que atacantes remotamente espionar usuários de informações privadas ou executar ações maliciosas em nome do alvo contas.De acordo com um relatório compartilhado com o Hacker News, pesquisadores da Check Point descobriram que as falhas nos aplicativos Android e web do OkCupid poderiam permitir o roubo de tokens de autenticação dos usuários, IDs de usuários e outras informações confidenciais, como endereços de E-mail, preferências, orientação sexual e outros dados privados.Depois que os pesquisadores da Check Point compartilharam responsavelmente suas descobertas com o OkCupid, a empresa de propriedade do Match Group corrigiu os problemas, afirmando: “nenhum usuário foi afetado pela vulnerabilidade potencial.”

A Cadeia de Falhas

As falhas foram identificadas como parte da engenharia reversa do OkCupid do app Android versão 40.3.1, que foi lançado em 29 de abril, no início deste ano. Desde então, houve 15 atualizações no aplicativo com a versão mais recente (43.3.2) atingindo a Google Play Store ontem.

Check Point disse que o uso de links profundos pelo OkCupid poderia permitir que um mau ator enviasse um link personalizado definido no arquivo de manifesto do aplicativo para abrir uma janela do navegador com o JavaScript ativado. Qualquer solicitação desse tipo foi encontrada para devolver os cookies dos usuários.

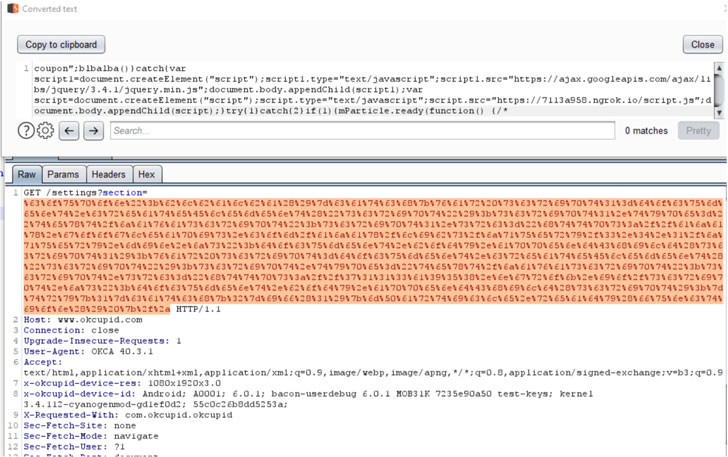

Os pesquisadores também descobriu um separado falha no OkCupid definições da funcionalidade que torna vulnerável a um ataque de XSS pela injeção de código JavaScript malicioso usando o “seção” parâmetro da seguinte forma: “https://www.okcupid.com/settings?section=value”

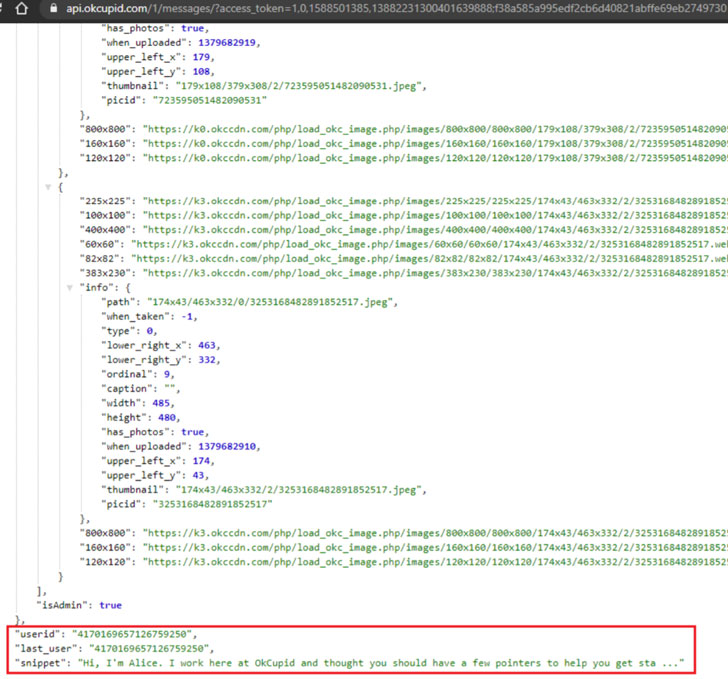

O referido ataque de XSS pode ser aumentada ainda mais pelo carregamento de um JavaScript carga de um atacante-controlada pelo servidor para roubar tokens de autenticação, informações de perfil e as preferências do usuário, e transmitir o acumulado de dados de volta para o servidor.”Os cookies dos usuários são enviados para o servidor, uma vez que a carga útil do XSS é executada no contexto do WebView do aplicativo”, disseram os pesquisadores, delineando seu método para capturar as informações do token. “O servidor responde com um vasto JSON contendo o ID dos usuários e o token de autenticação.”

uma Vez de posse do ID de utilizador e o token, um adversário pode enviar uma solicitação para o “https://www.OkCupid.com:443/graphql” ponto final para obtenção de toda a informação associada com a vítima do perfil (endereço de e-mail, orientação sexual, altura, status familiar, e outras preferências pessoais), bem como realizar ações em nome do comprometida individuais, tais como envio de mensagens e alteração de perfil de dados.

no entanto, um seqüestro de conta completa não é possível, pois os cookies são protegidos com HTTPOnly, mitigando o risco de um script do lado do cliente acessar o cookie protegido.Por fim, uma supervisão na política de compartilhamento de recursos de origem cruzada (CORS) do servidor API poderia ter permitido que um invasor criasse solicitações de qualquer origem (por exemplo, “https://okcupidmeethehacker.com”) para obter o ID do Usuário e o token de autenticação e, posteriormente, usar essas informações para extrair detalhes e mensagens do perfil usando os endpoints “perfil” e “mensagens” da API.

lembre-se de ameaças de violação e chantagem de Ashley Madison?

embora as vulnerabilidades não tenham sido exploradas na natureza, o episódio é mais um lembrete de como os maus atores poderiam ter aproveitado as falhas para ameaçar as vítimas com negros e extorsão.

Depois de Ashley Madison, um serviço de encontros para adultos suficientes para casados em busca de parceiros para assuntos foi hackeado em 2015 e informações sobre a versão de 32 milhões de usuários, foi lançado para o dark web, o que levou a um aumento de phishing e sextortion campanhas, com blackmailers teria o envio de e-mails personalizados para os usuários, que ameaça revelar os seus membros para a família e amigos, a menos que eles pagam em dinheiro.”A extrema necessidade de Privacidade e segurança de dados se torna muito mais crucial quando tanta informação privada e íntima está sendo armazenada, gerenciada e analisada em um aplicativo”, concluíram os pesquisadores. “O aplicativo e a plataforma foram criados para reunir as pessoas, mas é claro que para onde as pessoas vão, os criminosos seguirão, procurando por escolhas fáceis.”