a kiberbiztonsági kutatók ma számos biztonsági kérdést tártak fel az OkCupid népszerű online társkereső platformján, amelyek potenciálisan lehetővé tehetik a támadók számára, hogy távolról kémkedjenek a felhasználók személyes adatai után, vagy rosszindulatú műveleteket hajtsanak végre a megcélzott fiókok nevében.

a Hacker News-szal megosztott jelentés szerint a Check Point kutatói azt találták, hogy az OkCupid Android és webes alkalmazásainak hibái lehetővé tehetik a felhasználók hitelesítési tokenjeinek, felhasználói azonosítóinak és más érzékeny információknak, például e-mail címeknek, preferenciáknak, szexuális irányultságnak és más személyes adatoknak a lopását.

miután a Check Point kutatói felelősségteljesen megosztották eredményeiket az Okcupiddal, a Match Group tulajdonában lévő vállalat kijavította a problémákat, kijelentve: “egyetlen felhasználót sem érintett a potenciális sebezhetőség.”

a hibák lánca

a hibákat az OkCupid 40.3.1-es verziójának visszafejtése részeként azonosították, amely az év elején április 29-én jelent meg. Azóta 15 frissítés történt az alkalmazásban, a legutóbbi verzió (43.3.2) tegnap elérte a Google Play Áruházat.

a Check Point szerint az OkCupid mély linkek használata lehetővé teheti a rossz színész számára, hogy az alkalmazás manifest fájljában meghatározott egyéni linket küldjön egy böngészőablak megnyitásához, amelyen engedélyezve van a JavaScript. Minden ilyen kérést a felhasználók cookie-jainak visszaküldésére találtak.

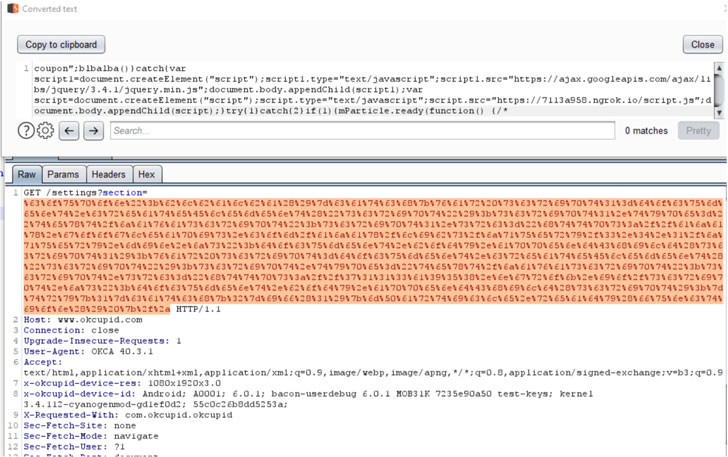

a kutatók egy külön hibát is felfedtek az OkCupid beállítási funkciójában, amely sebezhetővé teszi az XSS támadással szemben azáltal, hogy rosszindulatú JavaScript kódot injektál a “szakasz” paraméter segítségével az alábbiak szerint: “https://www.okcupid.com/settings?section=value”

a fent említett XSS támadás tovább bővíthető egy JavaScript hasznos teher betöltésével egy támadó által vezérelt szerverről, hogy ellopja a hitelesítési tokeneket, a profilinformációkat és a felhasználói preferenciákat, és továbbítsa a felhalmozott adatok vissza a szerverre.

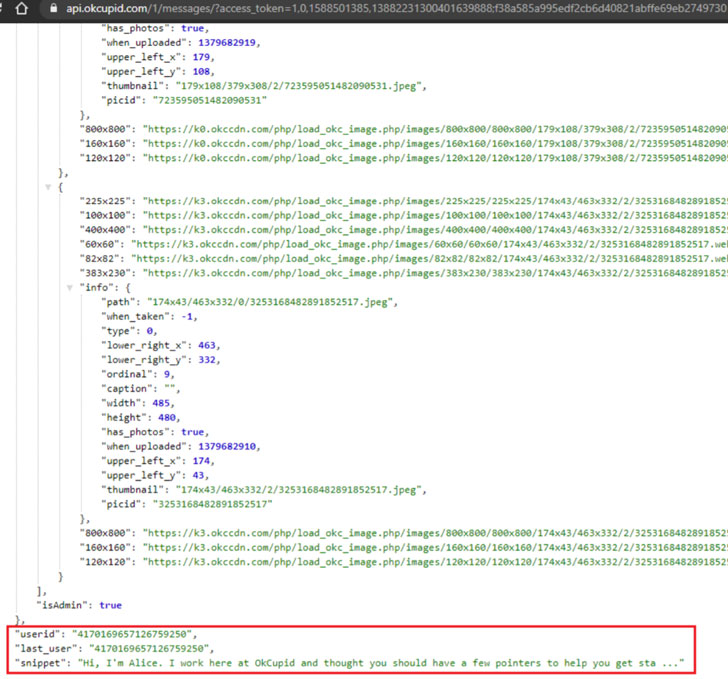

“a felhasználók cookie-jait elküldik a szerverre, mivel az XSS hasznos terhelését az alkalmazás Webnézetének összefüggésében hajtják végre” – mondta a kutatók, felvázolva a token információk rögzítésének módszerét. “A szerver egy hatalmas JSON-nal válaszol, amely tartalmazza a felhasználók azonosítóját és a hitelesítési tokent.”

a felhasználói azonosító és a token birtokában az ellenfél kérést küldhet a “https://www.OkCupid.com:443/graphql ” végpontra, hogy lekérje az áldozat profiljához kapcsolódó összes információt (e-mail cím, szexuális irányultság, magasság, családi állapot és egyéb személyes preferenciák), valamint a veszélyeztetett személy nevében műveleteket hajtson végre, például üzeneteket küldjön és módosítsa a profiladatokat.

a fiók teljes eltérítése azonban nem lehetséges, mivel a cookie-kat csak a HTTPOnly védi, csökkentve annak kockázatát, hogy egy ügyféloldali szkript hozzáférjen a védett cookie-hoz.

végül az API-kiszolgáló Cross-Origin Resource Sharing (CORS) házirendjének figyelmen kívül hagyása lehetővé tette a támadó számára, hogy bármilyen eredetű (pl. “https://okcupidmeethehacker.com”) kéréseket továbbítson a felhasználói azonosító és hitelesítési token megszerzése érdekében, majd ezt követően ezeket az információkat az API “profil” és “üzenetek” végpontjainak felhasználásával kinyerje a profil részleteit és üzeneteit.

emlékszel Ashley Madison megsértésére és zsarolásra?

bár a sebezhetőségeket nem használták ki a vadonban, az epizód egy újabb emlékeztető arra, hogy a rossz színészek hogyan használhatták ki a hibákat, hogy feketével és zsarolással fenyegessék az áldozatokat.

miután Ashley Madison, egy felnőtt társkereső szolgáltatás vendéglátás házas egyének keres partnereket ügyek feltörték 2015-ben, és információt a 32 millió felhasználó került fel a sötét web, ez vezetett a növekedés az adathalászat és a szextortion kampányok, a zsarolók állítólag küldött személyre szabott e-maileket a felhasználók, azzal fenyegetve, hogy felfedje a tagság, hogy a barátok és a család, ha nem fizetnek pénzt.

“a magánélet és az adatbiztonság iránti óriási igény sokkal fontosabbá válik, ha annyi privát és intim információt tárolnak, kezelnek és elemeznek egy alkalmazásban” – állapították meg a kutatók. “Az alkalmazás és a platform azért jött létre, hogy összehozza az embereket, de természetesen ahová az emberek mennek, a bűnözők követni fogják őket, könnyű prédát keresve.”