a kiberbűnözők, csalók és csalók sokféle eszközt használnak arra, hogy illegális profitot szerezzenek áldozataikból. Az egyik leggyakoribb eszköz, amellyel a vállalatok szembesülnek, a rettegett botnet támadás.

a számítógépes bűnözés magazin által idézett becslések szerint “a számítógépes bűnözés évente 6 billió dollárba kerül a világnak 2021-ig, szemben a 3 billió dollárral 2015-ben.”Röviden, a botnetek és más kiberbűnözési eszközök használata a szervezet ellen egyhamar nem fog megszűnni. Ha bármi, akkor számíthat arra, hogy a közeljövőben még több botnet támadással és hacker botokkal kell szembenéznie.

- a botokról, zombi botokról és Botnetekről

- mi az a Bot?

- mi az a zombi Bot?

- mi az a Botnet?

- Hogyan hozzunk létre egy Botnet

- mobil Malware

- Social Engineering támadások

- adathalász támadások

- a Botnet támadások típusai

- DDoS támadások

- kattintási csalás

- Tartalomkaparás

- e-mail Spam

- Pénzügyi Adatok megsértése

- valós zombi Botnet támadás példa

- a megfelelő Botnet-észlelés megtalálása

a botokról, zombi botokról és Botnetekről

mi az a Bot?

a “bot” kifejezés a “robot” rövidítése.”A számítógépes bűnözéssel összefüggésben a bot egy automatizált szoftverprogram, amelyet valamilyen konkrét feladat elvégzésére terveztek.

a botok lehetnek rosszindulatúak vagy jóindulatúak attól függően, hogy mire készültek. A legtöbb esetben olyan feladatok elvégzésére készülnek, amelyeket a legtöbb ember túl ismétlődőnek, unalmasnak és időigényesnek találna személyesen elvégezni-például alapvető kérdések megválaszolása, adat—irányítópultok automatikus frissítése vagy webhelyek feltérképezése az interneten, hogy katalogizálják őket a keresőmotorok számára.

Tudjon meg többet a Bot programokról most! Töltse le az e-könyvet.

mi az a zombi Bot?

a zombi bot egy olyan típusú rosszindulatú bot, amely számítógépeket és más eszközöket drónokká alakít, amelyeket egy hacker távolról vezérelhet. A zombi botok kulcsfontosságúak a botnet létrehozásában és a nagyszabású kibertámadások vezetésében.

mi az a Botnet?

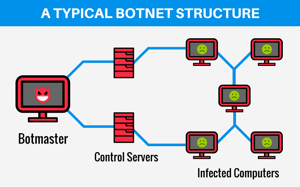

a botnet egy nagy gyűjteménye gépek fertőzött zombi botok, amelyek lehetővé teszik a hackerek, hogy ellenőrizzék őket távolról. A botneteket gyakran használják valamilyen tiltott feladat elvégzésére az eszköztulajdonosok tudta nélkül.

miután a botnet elég nagyra nőtt ahhoz, hogy kielégítse a hacker igényeit, távolról vezérelhetők az úgynevezett command-and-control (C&C) szervereken keresztül. Ez a hackeroldali botkezelő eszköz gyakran szabványalapú protokollokat használ, mint például az Internet Relay Chat (IRC) és a peer-to-peer (P2P) hálózat, hogy adatokat küldjön a zombi fertőzött eszközöknek.

Hogyan hozzunk létre egy Botnet

Szóval, hogyan hackerek (néha botmasters vagy bot pásztorok) létre botnetek az első helyen? Sajnos a kiberbűnözők számos módon hozhatják létre és terjeszthetik zombi botjaikat, hogy hatalmas botneteket hozzanak létre.

mobil Malware

ebben a stratégiában a csaló létrehoz egy olcsó mobilalkalmazást egy ingyenes szoftverfejlesztő készlet (SDK) segítségével, és feltölti azt egy online alkalmazásboltba. Ebben a mobilalkalmazás-letöltésben van egy kis rosszindulatú kód, amely zombi botot hoz létre minden olyan eszközön, amely letölti az alkalmazást. Ez egy általános taktika a mobil kattintási csalási rendszerekben.

Social Engineering támadások

más hackerek zombi botokat terjeszthetnek rosszindulatú linkeken keresztül a közösségi médiában, vázlatos weboldalakon, sőt online hirdetéseken keresztül is. Egy gyanútlan weboldal-látogató vagy a közösségi média szörfös rákattint a linkre, és hirtelen az eszközük letölt egy zombi bot programot (vagy számtalan más rosszindulatú program bármelyikét).

a csalók sok időt tölthetnek csábító online üzenetek tervezésével, hogy a gyanútlan áldozatokat becsapják egy rosszindulatú linkre kattintva. Vagy egyszerűen átmásolhatják egy törvényes cég online hirdetésének megjelenését, és létrehozhatnak egy hamisítványt, amely rosszindulatú linket használ egy hacker bot telepítéséhez.

adathalász támadások

az E—Mail a rosszindulatú programok legelterjedtebb forrása-beleértve a zombi botok telepítéséhez használt rosszindulatú programokat is. Szerint purplesec.us, ” a rosszindulatú programok 92% – át e-mailben szállítják.”A rosszindulatú linkek használata az e-mailekben az egyik olyan adathalász technika, amelyet egyes csalók és csalók gyakran alkalmaznak.

a rosszindulatú programokkal terhelt adathalász e-mailek figyelmeztető jelei a következők:

- sürgős nyelv, amely arra ösztönzi Önt, hogy ” cselekedj most!”

- fenyegetések használata az e-mailben (például azt állítja, hogy lejárt a fizetése, vagy számláját kiszámlázzuk, ha nem válaszol, vagy rákattint egy adott linkre).

- kéretlen kommunikáció ismeretlen forrásból.

- abnormális viselkedés / nyelv az ismert forrásokból származó e-mailekben (az adathalászok gyakran megpróbálják utánozni az ismerősöket, hogy becsaphassanak).

a Botnet támadások típusai

mit tehetnek a kiberbűnözők és csalók az általuk létrehozott óriási botnetekkel? A veszélyeztetett, internethez csatlakoztatott eszközök potenciális felhasználása szinte végtelen. A botmesterek botnetjeiket különféle kibertámadások végrehajtására használhatják, és csalási sémákat engedélyezhetnek, miközben elrejtik a nyomaikat.

a botnetek néhány gyakori felhasználási módja a következő:

DDoS támadások

az elosztott szolgáltatásmegtagadási (DDoS) támadás a botnet egyik legelterjedtebb felhasználási módja. Itt egy botmaster a zombi botok nagy hálózatát használja a célhálózat vagy rendszer túlterhelésére, hogy az ne működjön rendesen. A támadás pontos jellege DDoS támadásonként változhat.

például néhány DDoS támadás csak a nyers erőre támaszkodik, számtalan pinget küld egy hálózatra vagy akár egy adott eszközre, hogy túl elfoglalt legyen a jogos forgalmi kérelmek feldolgozásához. Mások kihasználhatják a rendszer kézfogási protokolljainak egy adott hibáját, hogy felerősítsék a létrehozott késleltetést, ha botnetük nem különösebben nagy.

bármi legyen is a módszer, a botnet túlságosan lefoglalja a rendszert vagy a hálózatot ahhoz, hogy normálisan működjön—akadályozza a szervezet működését.

kattintási csalás

a kattintási csalásokban gyakran használnak zombi botneteket. Itt a zombi botok hordája működik a háttérben, a hirdetésekre kattintva növeli a kattintásokat a Pay-per-click (PPC) kampányokhoz. A PPC kampányokat futtató hirdetők és kereskedők látják a kattintásokat, úgy gondolják, hogy az őket bejelentő partner segített az embereknek a hirdetésre vagy a webhely linkjére kattintani, és fizetni a csaló pénzt.

az elmúlt években az emberi csalási gazdaságokat használták a kattintási csalási botok kiegészítésére vagy helyettesítésére. Mivel a csalárd kattintások mögött valódi emberek állnak, az emberi csalási gazdaságokat gyakran sokkal nehezebb felismerni és megállítani a hirdetési csalások és a botnet észlelő eszközökkel.

fedezze fel, hogy a csaló partnerek hogyan használják ezt és más csalási stratégiákat: töltse le a Fehér Könyvet.

Tartalomkaparás

ez a bot programok használata információk ellopására az Ön webhelyéről. A” lekapart ” tartalom ezután többféle módon használható, többek között:

- az áruk és szolgáltatások árainak Alákínálása;

- másolja a tartalmat és a design elemeket teljesen (gyakran használják hamisított webhelyek létrehozásakor, amelyek legitimeket utánoznak); és

- aláássa webhelye SEO-ját azáltal, hogy tökéletesen lemásolja a tartalmat egy másik URL-en, hogy duplikált tartalomnak tűnjön.

e-mail Spam

az e-mailes adathalász támadások gyakran több ezer üzenetet küldenek egy vállalat különböző részlegeinek vagy részlegeinek, abban a reményben, hogy csak egy személy kattinthat egy rosszindulatú linkre. Előfordulhat azonban, hogy egy csaló nem rendelkezik mindenki e-mail címével, akit meg akar célozni.

Szóval, hogyan küldenek e-maileket olyan embereknek, akiket nem ismernek?

botok és botnetek használatával automatizálhatja a spam és adathalász e-mailek küldését a fertőzött eszköz névjegyzékében szereplő minden e-mail címre. Ezután minden olyan címzett számára, aki rákattint a rosszindulatú program linkjére, és megfertőződik egy zombi botdal, minden kapcsolattartójuk üzenetet kap—és így tovább, amíg a csaló nem épít egy valóban hatalmas hálózatot a veszélyeztetett eszközökből.

Alternatív megoldásként a csalók sokkal egyszerűbb botokat is használhatnak arra, hogy ismételten spameljék azoknak az embereknek a nagy levelezőlistáit, akiknek elérhetőségét harmadik felek beleegyezésük nélkül gyűjtötték össze.

Pénzügyi Adatok megsértése

a botnetek másik gyakori használata a pénzügyi intézmények megsértésének lehetővé tétele. Ezek a pénzügyi adatok megsértése a banki hozzáférési hitelesítő adatok, a hitelkártya-adatok, az ügyfelek elérhetőségi adatai, sőt a személyazonosításra alkalmas adatok (PII) kompromisszumát eredményezheti, amelyeket személyazonosság-lopási rendszerekben lehet használni.

a kiberbűnözők maguk is felhasználhatják az ellopott adatokat, vagy nyereség céljából eladhatják azokat a “sötét weben”. Egyes források azt mutatják, hogy a vásárlás hitelkártya adatait is költsége mindössze $12 – $20 USD.

valós zombi Botnet támadás példa

október 21-én, 2016, rengeteg nagy weboldalak tört, használhatatlanná tette a DDoS támadás powered by botnet nevű Mirai. A botnet, amely nagyrészt a tárgyak internete (IoT) kompromittált eszközeiből áll, rosszindulatú forgalommal bombázta a DNS-szolgáltatót, a Dyn-t, hatékonyan leállítva szolgáltatásait, és a népszerű webhelyek elsötétülését okozva.

az IoT ökoszisztéma biztosítása küzdelemnek bizonyul. A gyártók oldalán nincsenek olyan univerzális biztonsági szabványok, amelyek szabályozzák a különböző eszközöket, és megkönnyítik a botok észlelését. Ezenkívül egyes gyártók nem adnak ki kritikus szoftverfrissítéseket elavult eszközökre. Bizonyos esetekben teljesen elárasztják őket—jelentős biztonsági hiányosságokat okozva az ilyen eszközökkel rendelkező hálózatokban.

ebben az esetben a Mirai botnet kihasználta azt a kirívó biztonsági hibát, amelyet sok fogyasztóra kész IoT eszköz szállít: alapértelmezett felhasználói azonosítók és jelszavak. Amint azt a CSO Online megjegyezte: “a Mirai egyszerű, de okos módon kihasználta a nem biztonságos tárgyak internete eszközök előnyeit. Beolvasta az internet nagy blokkjait a nyitott Telnet portok után, majd megpróbált bejelentkezni az alapértelmezett jelszavakba. Ily módon képes volt botnet hadsereget felhalmozni.”

a legtöbb ember, aki IoT-eszközöket vásárol, nem változtatja meg ezeket a beállításokat a kezdeti beállítás után, lényegében nyitva hagyva az eszközöket az eltérítéshez.

a fő probléma az, hogy az IoT eszközök nem mennek el egyhamar. Ha bármi, az internethez csatlakoztatott eszközök használata növekszik. A Statista jelenlegi előrejelzései szerint az IoT-eszközök világszerte történő használata ” majdnem megháromszorozódik az 8.74 milliárd 2020-ról több mint 25.4 milliárd IoT-eszközre 2030-ban.”

a megfelelő Botnet-észlelés megtalálása

függetlenül attól, hogy egy botnet-támadás hogyan célozza meg a szervezetet, a megoldás nagyon is ugyanaz lehet. A botnet korai felismerése döntő fontosságúnak bizonyulhat a támadás hatékony megválaszolásához (és leállításához).

az a bot, amely megtámadja az Ön webhelyét, általában nem fog pontosan úgy viselkedni, mint egy normális emberi látogató. Például gyakran nem fog bejelentkezni a különböző szolgáltatásokba, gyorsan betölti az elemeket, majd azonnal elhagyja a kocsikat, szabálytalan megtekintési viselkedést mutat (kevesebb, mint egy másodpercig az oldalon), és furcsa dolgokat csinál az online űrlapokkal. Ezenkívül a botnet-forgalom általában egyszerre érinti (bár a kifinomultabb csalók eltántoríthatják zombi botjaik erőfeszítéseit).

ezeket a figyelmeztető jeleket azonban nem mindig könnyű kézzel észrevenni—és a kézi ellenőrzések elvégzése értékes időt vesz igénybe. Ahhoz, hogy megvédje magát a botnet támadásoktól, tudnia kell, hogy ki látogatja meg webhelyét valós időben. Meg kell vizsgálni, hogy honnan érkezik a bejövő forgalom, és mit csinál. Képesnek kell lennie a botok azonosítására, mielőtt a probléma elszabadulna. Szüksége lesz egy hirdetési csalási megoldásra.

egy professzionális, kiváló minőségű hirdetési csalási megoldás, mint például az Anura, folyamatosan figyelemmel kíséri a forgalmat, hogy megállapítsa, mely látogatók valósak és melyek nem. az azonosítás után értesítést kap a botokból (és más csalási forrásokból) származó érvénytelen forgalomról-kiegészítve egy jelentéssel az adatokról, amelyek megmutatják, hogy a tevékenységet miért címkézték csalásként. Ez lehetővé teszi, hogy törölje ki a rossz, miközben a jó.

vállalkozása szabadon visszatérhet ahhoz, amihez a legjobban ért, anélkül, hogy aggódnia kellene, honnan jön a következő támadás. A modern korban, senki sem túl nagy vagy túl kicsi ahhoz, hogy csalók célozzák meg a gazdagság felé vezető könnyű utat, de ellenőrizheti, hogy milyen nehéz eltalálni. Ne legyen könnyű célpont, kérjen ingyenes próbaverziót ma.