Los ciberdelincuentes, estafadores y estafadores utilizan una amplia variedad de herramientas para obtener ganancias ilícitas de sus víctimas. Una de las herramientas más comunes a las que se enfrentan las corporaciones es el temido ataque de botnet.

Las estimaciones citadas por la revista Cybercrime afirman que «la ciberdelincuencia costará al mundo 6 billones de dólares anuales para 2021, en comparación con los 3 billones de dólares de 2015.»En resumen, el uso de redes de bots y otras herramientas de ciberdelincuencia contra su organización no desaparecerá en el corto plazo. En todo caso, puede esperar enfrentar aún más ataques de botnets y bots de hackers en un futuro cercano.

- Acerca de Bots, Bots Zombis y Botnets

- ¿Qué es un Bot?

- ¿Qué es un Bot Zombi?

- ¿Qué es una Botnet?

- Cómo crear una red de bots

- Malware móvil

- Ataques de ingeniería social

- Ataques de phishing

- Tipos de ataques de Botnets

- Ataques DDoS

- Fraude de clics

- Extracción de contenido

- Correo no deseado

- Violación de datos financieros

- Ejemplo de ataque de Botnet Zombi en el mundo real

- Encontrar la detección de Botnets correcta

Acerca de Bots, Bots Zombis y Botnets

¿Qué es un Bot?

El término » bot «es una abreviatura de «robot».»En el contexto de la ciberdelincuencia, un bot es un programa de software automatizado diseñado para llevar a cabo alguna tarea específica.

Los Bots pueden ser malévolos o benignos dependiendo de para qué fueron creados. En la mayoría de los casos, están hechos para completar tareas que la mayoría de las personas encontrarían demasiado repetitivas, aburridas y que consumen mucho tiempo para hacerlo personalmente, como responder preguntas básicas, actualizar automáticamente los paneles de datos o rastrear sitios web en Internet para catalogarlos para motores de búsqueda.

¡Obtenga más información sobre los Programas Bot Ahora! Descargue el libro electrónico.

¿Qué es un Bot Zombi?

Un robot zombi es un tipo de robot malicioso que convierte computadoras y otros dispositivos en drones que un hacker puede controlar de forma remota. Los bots zombis son un ingrediente clave en la creación de una red de bots y en la conducción de ciberataques a gran escala.

¿Qué es una Botnet?

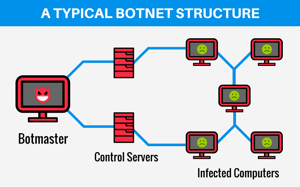

Una red de bots es una gran colección de máquinas infectadas con bots zombis que permiten a los hackers controlarlas de forma remota. Las redes de bots se utilizan a menudo para realizar algún tipo de tarea ilícita sin el conocimiento de los propietarios del dispositivo.

Una vez que la red de bots ha crecido lo suficientemente grande como para satisfacer las necesidades del hacker, se pueden controlar de forma remota a través de los llamados servidores de comando y control (C&C). Esta herramienta de gestión de bots del lado de hackers a menudo utiliza protocolos basados en estándares como Internet Relay Chat (IRC) y red peer-to-peer (P2P) para enviar datos a los dispositivos infectados por zombis.

Cómo crear una red de bots

Entonces, ¿cómo crean los hackers (a veces llamados botmasters o bot herders) redes de bots en primer lugar? Desafortunadamente, hay muchas formas en que los ciberdelincuentes pueden crear y difundir sus bots zombis para generar enormes botnets.

Malware móvil

En esta estrategia, el estafador crea una aplicación móvil barata utilizando un kit de desarrollo de software (SDK) gratuito y la carga en una tienda de aplicaciones en línea. En esa descarga de aplicaciones móviles hay un poco de código malicioso que crea un bot zombi en cualquier dispositivo que descargue la aplicación. Esta es una táctica común en los esquemas de fraude de clics móviles.

Otros hackers pueden propagar robots zombis a través de enlaces maliciosos en redes sociales, sitios web incompletos e incluso anuncios en línea. Un visitante desprevenido de un sitio web o un surfista de redes sociales hace clic en el enlace y, de repente, su dispositivo está descargando un programa zombie bot (o cualquiera de una variedad incontable de otros programas de malware).

Los estafadores pueden pasar mucho tiempo diseñando mensajes en línea atractivos para engañar a las víctimas desprevenidas para que hagan clic en un enlace malicioso. O, simplemente pueden copiar la apariencia de un anuncio en línea de una empresa legítima y crear una imitación que utiliza un enlace malicioso para instalar un bot de hackers.

Ataques de phishing

El correo electrónico es la fuente de malware más frecuente, incluido el malware utilizado para instalar robots zombis. De acuerdo con purplesec.us, » el 92% del malware se entrega por correo electrónico.»El uso de enlaces de malware en los correos electrónicos es un tipo de técnica de phishing que algunos estafadores y estafadores emplean con frecuencia.

Las señales de advertencia de un correo electrónico de phishing cargado de malware incluyen:

- Lenguaje urgente que te aliente a » actuar ahora!»

- Uso de amenazas en el correo electrónico (como reclamaciones de que tiene pagos atrasados o se facturará a su cuenta si no responde o hace clic en un enlace determinado).

- Comunicaciones no solicitadas de una fuente desconocida.

- Comportamiento/lenguaje anormal en correos electrónicos de fuentes conocidas (los phishers a menudo intentan imitar a personas que conoces para que puedan engañarte).

Tipos de ataques de Botnets

¿Qué pueden hacer los ciberdelincuentes y estafadores con las botnets gigantes que crean? Los usos potenciales de los dispositivos comprometidos conectados a Internet son casi infinitos. Los administradores de bots pueden usar sus redes de bots para llevar a cabo una variedad de ataques cibernéticos y habilitar esquemas de fraude mientras ocultan sus pistas.

Algunos usos comunes de las redes de bots incluyen:

Ataques DDoS

Un ataque distribuido de denegación de servicio (DDoS) es uno de los usos más frecuentes de una red de bots. Aquí, un botmaster utiliza su gran red de bots zombis para abrumar a una red o sistema objetivo para que no pueda funcionar normalmente. La naturaleza exacta del ataque puede variar de un ataque DDoS a la siguiente.

Por ejemplo, algunos ataques DDoS se basan únicamente en la fuerza bruta, enviando innumerables pings a una red o incluso a un dispositivo específico para mantenerlo demasiado ocupado como para procesar solicitudes de tráfico legítimas. Otros pueden aprovechar un defecto específico en los protocolos de apretón de manos de un sistema para amplificar el retraso creado si su botnet no es especialmente grande.

Cualquiera que sea la metodología, la red de bots mantiene el sistema o la red demasiado ocupados para funcionar normalmente, lo que impide las operaciones de la organización.

Fraude de clics

Las botnets zombis se utilizan a menudo en esquemas de fraude de clics. Aquí, la horda de robots zombis opera en segundo plano, haciendo clic en anuncios para aumentar los clics de las campañas de pago por clic (PPC). Los anunciantes y comerciantes que ejecutan campañas de PPC ven los clics que están recibiendo, piensan que el afiliado que los reporta ha ayudado a que las personas hagan clic en el anuncio o el enlace del sitio web y paguen dinero al estafador.

En los últimos años, las granjas de fraude humano se han utilizado para complementar o reemplazar esquemas de bot de fraude de clics. Con personas reales detrás de los clics fraudulentos, las granjas de fraude humano a menudo son mucho más difíciles de detectar y detener con el fraude de anuncios y las herramientas de detección de botnets.

Descubra Cómo los Afiliados Fraudulentos Utilizan Esta y Otras Estrategias de Fraude: Descargue el Informe Técnico.

Extracción de contenido

Este es el uso de programas bot para robar información de su sitio web. El contenido» raspado » se puede usar de varias maneras, incluyendo:

- Subcotización de los precios de bienes y servicios;

- Copie contenido y elementos de diseño por completo (a menudo se usa al crear sitios web falsificados que imitan a uno legítimo); y

- Socava el SEO de su sitio web al replicar perfectamente el contenido en otra URL para que parezca contenido duplicado.

Correo no deseado

Los ataques de phishing por correo electrónico a menudo implican enviar miles de mensajes a personas de diferentes empresas o departamentos dentro de una empresa con la esperanza de que solo una persona haga clic en un enlace malicioso. Sin embargo, es posible que un estafador no tenga las direcciones de correo electrónico de todas las personas a las que desea dirigirse.

Entonces, ¿cómo envían correos electrónicos a personas que no conocen?

Mediante el uso de bots y redes de bots para automatizar el envío de correos electrónicos no deseados y de phishing a todas las direcciones de correo electrónico de la lista de contactos de un dispositivo infectado. Luego, por cada destinatario que también haga clic en el enlace de malware y se infecte con un bot zombi, se enviará un mensaje a todos sus contactos, y así sucesivamente hasta que el estafador haya construido una red verdaderamente masiva de dispositivos comprometidos.

Alternativamente, los estafadores pueden usar bots mucho más simples para enviar spam repetidamente a grandes listas de correo de personas que han tenido su información de contacto recopilada por terceros sin su consentimiento.

Violación de datos financieros

Otro uso común de las redes de bots es permitir violaciones de instituciones financieras. Estas violaciones de datos financieros pueden resultar en el compromiso de las credenciales de acceso bancario, la información de la tarjeta de crédito, la información de contacto del cliente e incluso la información de identificación personal (PII) que se puede usar en esquemas de robo de identidad.

Los ciberdelincuentes pueden usar los datos robados por sí mismos o venderlos en la «web oscura» para obtener un beneficio. Algunas fuentes indican que comprar los detalles de la tarjeta de crédito puede costar tan poco como 1 12-USD 20 USD.

Ejemplo de ataque de Botnet Zombi en el mundo real

El 21 de octubre de 2016, decenas de sitios web importantes se rompieron, se volvieron inútiles por un ataque DDoS impulsado por una botnet llamada Mirai. La red de bots, compuesta en gran parte de dispositivos comprometidos de Internet de las Cosas (IoT), bombardeó a Dyn, un proveedor de DNS, con tráfico malicioso, cerrando efectivamente sus servicios y causando que los sitios populares se oscurecieran.

Asegurar el ecosistema de IoT está demostrando ser una lucha. Por parte de los fabricantes, no hay estándares de seguridad universales que se implementen para regular los diferentes dispositivos y facilitar la detección de bots. Además, algunos fabricantes no están lanzando actualizaciones de software críticas a dispositivos obsoletos. En algunos casos, los dejan huérfanos por completo, lo que crea brechas de seguridad significativas en las redes con estos dispositivos.

En este caso, la botnet Mirai se aprovechó de un evidente defecto de seguridad que viene con muchos dispositivos IoT listos para el consumidor: ID de usuario y contraseñas predeterminados. Como señaló CSO Online: «Mirai aprovechó los dispositivos IoT inseguros de una manera simple pero inteligente. Escaneó grandes bloques de Internet en busca de puertos Telnet abiertos, y luego intentó ingresar contraseñas predeterminadas. De esta manera, fue capaz de acumular un ejército de botnets.»

La mayoría de las personas que compran dispositivos IoT no cambian esta configuración después de la configuración inicial, esencialmente dejando los dispositivos abiertos para el secuestro.

El principal problema es que los dispositivos IoT no se van a desaparecer en el corto plazo. En todo caso, el uso de dispositivos conectados a Internet está creciendo. Las proyecciones actuales de Statista pronostican que el uso mundial de dispositivos IoT casi se triplicará de 8,74 mil millones en 2020 a más de 25,4 mil millones de dispositivos IoT en 2030.»

Encontrar la detección de Botnets correcta

Independientemente de cómo se dirija un ataque de botnets a su organización, la solución puede ser la misma. La detección temprana de botnets puede resultar crucial para responder de manera efectiva (y detener) el ataque.

Un bot que ataca tu sitio web no suele comportarse exactamente como un visitante humano normal. Por ejemplo, a menudo no puede iniciar sesión en varios servicios, cargar rápidamente elementos en los carros y luego abandonar rápidamente, mostrar un comportamiento de visualización irregular (estar en la página durante menos de un segundo) y hacer cosas extrañas a sus formularios en línea. Además, el tráfico de botnets tiende a golpear todo a la vez (aunque los estafadores más sofisticados pueden escalonar los esfuerzos de sus bots zombis).

Sin embargo, estas señales de advertencia no siempre son fáciles de detectar manualmente, y las comprobaciones manuales tardan un tiempo precioso en completarse. Para protegerse de los ataques de botnets, debe saber quién está visitando su sitio en tiempo real. Necesitas analizar de dónde viene el tráfico entrante y qué está haciendo. Necesitas ser capaz de identificar bots antes de que el problema se te vaya de las manos. Necesitará una solución de fraude de anuncios.

Una solución profesional de fraude de anuncios de alta calidad, como Anura, monitorizará su tráfico constantemente para determinar qué visitantes son reales y cuáles no. Una vez identificado, recibirá una notificación del tráfico no válido que proviene de bots (y otras fuentes de fraude), junto con un informe de los datos que muestra por qué la actividad fue etiquetada como fraude. Esto le permite limpiar lo malo mientras mantiene lo bueno.

Su empresa es libre de volver a hacer lo que mejor sabe hacer, sin tener que preocuparse de dónde viene el próximo ataque. En la era moderna, nadie es demasiado grande o demasiado pequeño para ser blanco de estafadores que toman el camino fácil hacia la riqueza, pero puedes controlar lo difícil que es golpearte. No sea un objetivo fácil, exija una prueba gratuita hoy.