Cybersicherheitsforscher haben heute mehrere Sicherheitsprobleme in der beliebten Online-Dating-Plattform OkCupid bekannt gegeben, mit denen Angreifer möglicherweise die privaten Informationen der Benutzer aus der Ferne ausspionieren oder böswillige Aktionen im Namen der Zielkonten ausführen können.

Laut einem Bericht, der mit The Hacker News geteilt wurde, fanden Forscher von Check Point heraus, dass die Fehler in den Android- und Webanwendungen von OkCupid den Diebstahl von Authentifizierungstoken, Benutzer-IDs und anderen sensiblen Informationen wie E-Mail-Adressen, Präferenzen, sexuelle Orientierung und andere private Daten.

Nachdem Check Point-Forscher ihre Ergebnisse verantwortungsbewusst mit OkCupid geteilt hatten, behob das Unternehmen der Match Group die Probleme und erklärte: „Kein einziger Benutzer war von der potenziellen Sicherheitsanfälligkeit betroffen.“

Die Kette der Fehler

Die Fehler wurden im Rahmen des Reverse Engineerings der Android-App-Version 40.3.1 von OkCupid identifiziert, die Anfang dieses Jahres am 29. Seitdem gab es 15-Updates für die App, wobei die neueste Version (43.3.2) gestern den Google Play Store erreichte.

Check Point sagte, dass OkCupids Verwendung von Deep Links es einem schlechten Schauspieler ermöglichen könnte, einen benutzerdefinierten Link zu senden, der in der Manifestdatei der App definiert ist, um ein Browserfenster mit aktiviertem JavaScript zu öffnen. Jede solche Anfrage wurde gefunden, um die Cookies der Benutzer zurückzugeben.

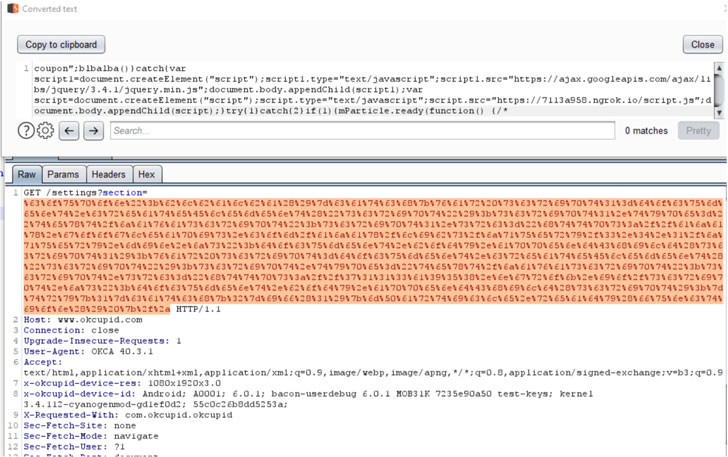

Die Forscher deckten auch einen separaten Fehler in der Einstellungsfunktionalität von OkCupid auf, der es anfällig für einen XSS-Angriff macht, indem böswilliger JavaScript-Code mithilfe des Parameters „section“ wie folgt injiziert wird: „https://www.okcupid.com/settings?section=value“

Der oben genannte XSS-Angriff kann weiter verstärkt werden, indem eine JavaScript-Nutzlast von einem vom Angreifer kontrollierten Server geladen wird, um Authentifizierungstoken, Profilinformationen und einstellungen und übertragen die angehäuften Daten zurück an den Server.

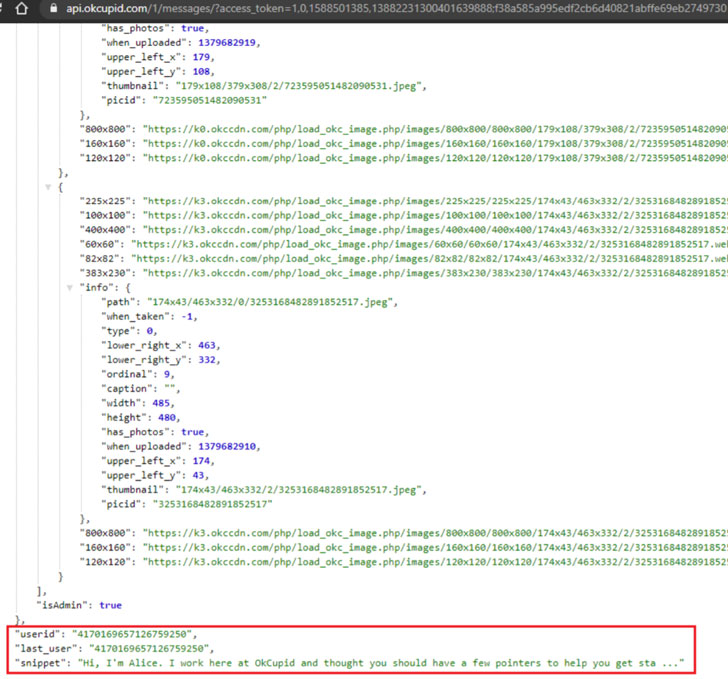

„Die Cookies der Benutzer werden an den Server gesendet, da die XSS-Nutzlast im Kontext der Webansicht der Anwendung ausgeführt wird“, erläutern die Forscher ihre Methode zum Erfassen der Token-Informationen. „Der Server antwortet mit einem riesigen JSON, der die Benutzer-ID und das Authentifizierungstoken enthält.“

Sobald ein Angreifer im Besitz der Benutzer-ID und des Tokens ist, kann er eine Anfrage an den Endpunkt „https://www.OkCupid.com:443/graphql“ senden, um alle mit dem Profil des Opfers verbundenen Informationen abzurufen (E-Mail-Adresse, sexuelle Orientierung, Größe, Familienstand und andere persönliche Vorlieben) sowie Aktionen im Namen der kompromittierten Person ausführen, z. B. Nachrichten senden und Profildaten ändern.

Eine vollständige Kontoentführung ist jedoch nicht möglich, da die Cookies mit HttpOnly geschützt sind, wodurch das Risiko verringert wird, dass ein clientseitiges Skript auf das geschützte Cookie zugreift.

Schließlich hätte ein Versehen in der CORS-Richtlinie (Cross-Origin Resource Sharing) des API-Servers es einem Angreifer ermöglichen können, Anforderungen von einem beliebigen Ursprung (z. B. „https://okcupidmeethehacker.com“) zu erstellen, um an die Benutzer-ID und das Authentifizierungstoken zu gelangen und diese Informationen anschließend zu verwenden, um Profildetails und Nachrichten mithilfe der Endpunkte „Profil“ und „Nachrichten“ der API zu extrahieren.

Denken Sie daran, Ashley Madison Verletzung und Erpressung Bedrohungen?

Obwohl die Schwachstellen nicht in freier Wildbahn ausgenutzt wurden, ist die Episode eine weitere Erinnerung daran, wie schlechte Schauspieler die Fehler hätten ausnutzen können, um Opfer mit Erpressung und Erpressung zu bedrohen.

Nachdem Ashley Madison, ein Dating-Service für Erwachsene, der sich an verheiratete Personen richtet, die Partner für Angelegenheiten suchen, 2015 gehackt wurde und Informationen über seine 32 Millionen Benutzer im Dark Web veröffentlicht wurden, führte dies zu einem Anstieg der Phishing- und Sextortionskampagnen.

„Das dringende Bedürfnis nach Privatsphäre und Datensicherheit wird viel wichtiger, wenn so viele private und intime Informationen in einer App gespeichert, verwaltet und analysiert werden“, folgerten die Forscher. „Die App und Plattform wurde geschaffen, um Menschen zusammenzubringen, aber natürlich, wohin die Leute gehen, Kriminelle werden folgen, auf der Suche nach einfachen Beute.“