Les cybercriminels, les fraudeurs et les escrocs utilisent une grande variété d’outils pour tirer un profit illicite de leurs victimes. L’un des outils les plus courants auxquels les entreprises sont confrontées est la redoutable attaque de botnet.

Selon les estimations citées par le magazine Cybercriminalité, « la cybercriminalité coûtera au monde 6 billions de dollars par an d’ici 2021, contre 3 billions de dollars en 2015. »En bref, l’utilisation de botnets et d’autres outils de cybercriminalité contre votre organisation ne va pas disparaître de sitôt. Si quoi que ce soit, vous pouvez vous attendre à faire face à encore plus d’attaques de botnet et de robots pirates dans un proche avenir.

- À propos des Bots, des Bots Zombies et des Botnets

- Qu’est-ce qu’un Bot ?

- Qu’est-ce qu’un Bot Zombie ?

- Qu’est-ce qu’un Botnet ?

- Comment créer un Botnet

- Malware mobile

- Attaques d’ingénierie sociale

- Attaques de phishing

- Types d’attaques de botnets

- Attaques DDoS

- Fraude par clic

- Grattage de contenu

- Spam par e-mail

- Violation de données financières

- Exemple d’attaque de Botnet Zombie dans le monde réel

- Trouver la bonne détection de botnet

À propos des Bots, des Bots Zombies et des Botnets

Qu’est-ce qu’un Bot ?

Le terme « bot » est un raccourci pour « robot. »Dans le contexte de la cybercriminalité, un bot est un logiciel automatisé conçu pour effectuer une tâche spécifique.

Les robots peuvent être malveillants ou bénins selon ce qu’ils ont été amenés à faire. Dans la plupart des cas, ils sont faits pour accomplir des tâches que la plupart des gens trouveraient trop répétitives, ennuyeuses et chronophages à faire personnellement – comme répondre à des questions de base, mettre à jour automatiquement les tableaux de bord des données ou explorer des sites Web sur Internet pour les cataloguer pour les moteurs de recherche.

En savoir plus sur les programmes Bot Maintenant! Téléchargez l’eBook.

Qu’est-ce qu’un Bot Zombie ?

Un bot zombie est un type de bot malveillant qui transforme des ordinateurs et d’autres appareils en drones qu’un pirate peut contrôler à distance. Les robots zombies sont un ingrédient clé dans la création d’un botnet et la conduite de cyberattaques à grande échelle.

Qu’est-ce qu’un Botnet ?

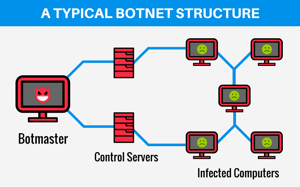

Un botnet est une grande collection de machines infectées par des robots zombies qui permettent aux pirates de les contrôler à distance. Les botnets sont souvent utilisés pour effectuer une sorte de tâche illicite à l’insu des propriétaires d’appareils.

Une fois que le botnet est suffisamment grand pour répondre aux besoins du pirate, il peut être contrôlé à distance via des serveurs dits de commande et de contrôle (C & C). Cet outil de gestion de bots côté pirate utilise souvent des protocoles basés sur des normes comme le chat en relais Internet (IRC) et le réseau peer-to-peer (P2P) pour envoyer des données aux appareils infectés par des zombies.

Comment créer un Botnet

Alors, comment les pirates (parfois appelés botmasters ou bot herders) créent-ils des botnets en premier lieu? Malheureusement, il existe de nombreuses façons dont les cybercriminels peuvent créer et diffuser leurs robots zombies pour générer d’énormes réseaux de zombies.

Malware mobile

Dans cette stratégie, le fraudeur crée une application mobile bon marché à l’aide d’un kit de développement logiciel (SDK) gratuit et la télécharge sur une boutique d’applications en ligne. Dans ce téléchargement d’application mobile, il y a un peu de code malveillant qui crée un robot zombie sur n’importe quel appareil qui télécharge l’application. C’est une tactique courante dans les systèmes de fraude par clic sur mobile.

D’autres pirates informatiques pourraient propager des robots zombies via des liens malveillants sur les réseaux sociaux, des sites Web sommaires et même des publicités en ligne. Un visiteur du site Web sans méfiance ou un internaute sur les réseaux sociaux clique sur le lien et soudain, son appareil télécharge un programme de bots zombies (ou l’un des innombrables programmes malveillants).

Les fraudeurs peuvent passer beaucoup de temps à concevoir des messages en ligne attrayants pour inciter les victimes sans méfiance à cliquer sur un lien malveillant. Ou, ils peuvent simplement copier l’apparence d’une annonce en ligne d’une entreprise légitime et créer un knockoff qui utilise un lien malveillant pour installer un bot pirate.

Attaques de phishing

Le courrier électronique est la source la plus répandue de logiciels malveillants, y compris ceux utilisés pour installer des robots zombies. Selon purplesec.us , « 92% des logiciels malveillants sont livrés par e-mail. »L’utilisation de liens malveillants dans les e-mails est un type de technique d’hameçonnage que certains fraudeurs et escrocs utilisent fréquemment.

Les signes avant-coureurs d’un e-mail de phishing chargé de logiciels malveillants incluent:

- Un langage urgent qui vous encourage à « agir maintenant! »

- Utilisation de menaces dans l’e-mail (telles que les réclamations selon lesquelles vous avez des paiements en retard ou votre compte sera facturé si vous ne répondez pas ou cliquez sur un lien donné).

- Communications non sollicitées provenant d’une source inconnue.

- Comportement / langage anormal dans les e-mails provenant de sources connues (les hameçonneurs essaient souvent d’imiter les personnes que vous connaissez afin qu’elles puissent vous tromper).

Types d’attaques de botnets

Que peuvent faire les cybercriminels et les fraudeurs avec les botnets géants qu’ils créent ? Les utilisations potentielles d’appareils compromis et connectés à Internet sont presque infinies. Les botmasters peuvent utiliser leurs réseaux de zombies pour mener une variété de cyberattaques et activer des systèmes de fraude tout en cachant leurs traces.

Certaines utilisations courantes des botnets incluent :

Attaques DDoS

Une attaque par déni de service distribué (DDoS) est l’une des utilisations les plus répandues d’un botnet. Ici, un botmaster utilise son vaste réseau de robots zombies pour submerger un réseau ou un système cible afin qu’il ne puisse pas fonctionner normalement. La nature exacte de l’attaque peut varier d’une attaque DDoS à l’autre.

Par exemple, certaines attaques DDoS reposent uniquement sur la force brute, envoyant d’innombrables pings à un réseau ou même à un appareil spécifique pour le maintenir trop occupé pour traiter les demandes de trafic légitimes. D’autres pourraient tirer parti d’une faille spécifique dans les protocoles de prise de contact d’un système pour amplifier le délai créé si leur botnet n’est pas particulièrement important.

Quelle que soit la méthodologie utilisée, le botnet maintient le système ou le réseau trop occupé pour fonctionner normalement, ce qui entrave les opérations de l’organisation.

Fraude par clic

Les botnets zombies sont souvent utilisés dans les systèmes de fraude par clic. Ici, la horde de robots zombies opère en arrière-plan, en cliquant sur des publicités pour augmenter le nombre de clics pour les campagnes pay-per-click (PPC). Les annonceurs et les commerçants qui exécutent des campagnes PPC voient les clics qu’ils reçoivent, pensent que l’affilié qui les signale a aidé les gens à cliquer sur le lien de l’annonce ou du site Web et à payer l’argent du fraudeur.

Ces dernières années, des fermes de fraude humaine ont été utilisées pour compléter ou remplacer les systèmes de robots de fraude par clic. Avec de vrais humains derrière les clics frauduleux, les fermes de fraude humaine sont souvent beaucoup plus difficiles à détecter et à arrêter avec des outils de détection de fraude publicitaire et de botnet.

Découvrez Comment les Affiliés Frauduleux Utilisent Cette Stratégie et d’Autres Stratégies de fraude : Téléchargez le Livre Blanc.

Grattage de contenu

Il s’agit de l’utilisation de programmes de bots pour voler des informations sur votre site Web. Le contenu » gratté » peut alors être utilisé de plusieurs manières, notamment:

- Sous-cotation des prix des biens et services;

- Copiez entièrement le contenu et les éléments de conception (souvent utilisés lors de la création de sites Web usurpés qui imitent un site légitime); et

- Sapez le référencement de votre site Web en répliquant parfaitement le contenu sur une autre URL pour le faire ressembler à du contenu en double.

Spam par e-mail

Les attaques de phishing par e-mail impliquent souvent l’envoi de milliers de messages à des personnes de différentes entreprises ou départements au sein d’une entreprise dans l’espoir d’amener une seule personne à cliquer sur un lien malveillant. Cependant, un fraudeur peut ne pas avoir les adresses e-mail de tous ceux qu’il souhaite cibler.

Alors, comment envoient-ils des e-mails à des personnes qu’ils ne connaissent pas?

En utilisant des bots et des botnets pour automatiser l’envoi de spam et d’e-mails de phishing à chaque adresse e-mail de la liste de contacts d’un appareil infecté. Ensuite, pour chaque destinataire qui clique également sur le lien du logiciel malveillant et est infecté par un robot zombie, tous ses contacts reçoivent un message — et ainsi de suite jusqu’à ce que le fraudeur ait construit un réseau vraiment massif d’appareils compromis.

Alternativement, les fraudeurs peuvent utiliser des robots beaucoup plus simples pour spammer à plusieurs reprises de grandes listes de diffusion de personnes dont les coordonnées ont été collectées par des tiers sans leur consentement.

Violation de données financières

Une autre utilisation courante des réseaux de zombies est de permettre les violations des institutions financières. Ces violations de données financières peuvent entraîner la compromission des informations d’identification d’accès bancaire, des informations de carte de crédit, des informations de contact client et même des informations personnellement identifiables (PII) pouvant être utilisées dans des stratagèmes de vol d’identité.

Les cybercriminels peuvent utiliser eux-mêmes les données volées ou les vendre sur le « dark web » à des fins lucratives. Certaines sources indiquent que l’achat de détails de carte de crédit peut coûter aussi peu que $ 12 – USD 20 USD.

Exemple d’attaque de Botnet Zombie dans le monde réel

Le 21 octobre 2016, des dizaines de sites Web majeurs ont éclaté, rendus inutiles par une attaque DDoS alimentée par un botnet appelé Mirai. Le botnet, composé en grande partie d’appareils Internet des objets (IoT) compromis, a bombardé Dyn, un fournisseur de DNS, de trafic malveillant, fermant efficacement ses services et rendant les sites populaires sombres.

La sécurisation de l’écosystème IoT s’avère être un défi. Du côté des fabricants, aucune norme de sécurité universelle n’est mise en place pour réguler les différents appareils et faciliter la détection des robots. De plus, certains fabricants ne publient pas de mises à jour logicielles critiques sur des appareils obsolètes. Dans certains cas, ils les orphelines complètement – créant des lacunes de sécurité importantes dans les réseaux avec ces appareils.

Dans ce cas, le botnet Mirai a profité d’une faille de sécurité flagrante fournie avec de nombreux appareils IoT prêts pour le consommateur: ID utilisateur et mots de passe par défaut. Comme l’a noté CSO Online: « Mirai a profité des appareils IoT non sécurisés d’une manière simple mais intelligente. Il a analysé de gros blocs d’Internet pour rechercher des ports Telnet ouverts, puis a tenté de se connecter aux mots de passe par défaut. De cette façon, il a pu amasser une armée de botnet. »

La plupart des personnes qui achètent des appareils IoT ne modifient pas ces paramètres après la configuration initiale, laissant essentiellement les appareils ouverts au détournement.

Le problème majeur est que les appareils IoT ne disparaissent pas de sitôt. Au contraire, l’utilisation d’appareils connectés à Internet est en croissance. Les projections actuelles de Statista prévoient que l’utilisation mondiale des appareils IoT « triplera presque de 8,74 milliards en 2020 à plus de 25,4 milliards d’appareils IoT en 2030. »

Trouver la bonne détection de botnet

Quelle que soit la façon dont une attaque de botnet cible votre organisation, la solution peut très bien être la même. La détection précoce du botnet peut s’avérer cruciale pour répondre efficacement à l’attaque (et l’arrêter).

Un bot qui attaque votre site Web ne se comportera généralement pas exactement comme un visiteur humain normal. Par exemple, il ne parvient souvent pas à se connecter à divers services, à charger rapidement des éléments dans des chariots puis à abandonner rapidement les chariots, à afficher un comportement de visualisation irrégulier (rester sur la page pendant moins d’une seconde) et à faire des choses étranges à vos formulaires en ligne. De plus, le trafic de botnet a tendance à frapper tout à la fois (bien que les fraudeurs plus sophistiqués puissent échelonner les efforts de leurs robots zombies).

Cependant, ces signes avant—coureurs ne sont pas toujours faciles à repérer manuellement – et les contrôles manuels prennent un temps précieux à compléter. Pour vous protéger des attaques de botnet, vous devez savoir qui visite votre site en temps réel. Vous devez analyser d’où vient le trafic entrant et ce qu’il fait. Vous devez être capable d’identifier les robots avant que le problème ne devienne incontrôlable. Vous aurez besoin d’une solution de fraude publicitaire.

Une solution professionnelle de fraude publicitaire de haute qualité, telle qu’Anura, surveillera votre trafic en permanence pour déterminer quels visiteurs sont réels et lesquels ne le sont pas.Une fois identifié, vous recevrez une notification du trafic invalide provenant de robots (et d’autres sources de fraude) — avec un rapport des données montrant pourquoi l’activité a été étiquetée comme fraude. Cela vous permet d’éliminer le mal tout en gardant le bien.

Votre entreprise est libre de recommencer à faire ce que vous faites le mieux, sans avoir à vous soucier de l’origine de la prochaine attaque. À l’ère moderne, personne n’est trop grand ou trop petit pour être ciblé par des fraudeurs qui prennent la route facile vers la richesse, mais vous pouvez contrôler à quel point il est difficile de vous frapper. Ne soyez pas une cible facile, demandez un essai gratuit dès aujourd’hui.