- dela

- Tweet

- Pin

i denna konfigurera Cisco ASAv på GNS3 för Hands-on Labs, vi gräva i att få den mest populära Cisco virtualiserade brandvägg ASAv i GNS3 steg för steg.

GNS3 labs måste vara rika och täcka sammanhang av nätverk som ger stor praktisk erfarenhet för både student och professionell. Tänk dig att kunna konfigurera webbplats-till-plats VPN mellan din ASAv och en Molninstans och att kunna utföra en mängd uppgifter för att förstå hur den verkliga världsförväntningen kan vara mellan den valda tekniken?

skönheten i skalbarhet som kommer med virtualiserade apparater i nätverksdesignarkitekturer för att bevisa ett koncept eller testa och felsöka scenarier?

med Cisco Bisexual Adaptive Security Virtual Appliance (ASAv) har du flexibiliteten att välja den prestanda du behöver för ditt företag. ASAv är det virtualiserade alternativet för vår populära ASA-lösning och erbjuder säkerhet i traditionella fysiska datacenter och privata och offentliga moln. Dess skalbara VPN-kapacitet ger åtkomst för anställda, partners och leverantörer—och skyddar dina arbetsbelastningar mot alltmer komplexa hot med säkerhetskontroller i världsklass.

skapa den ursprungliga huvudmallen för din ASAv

ladda ner asav qcow2-filen med den OS-version du väljer från Cisco.com.

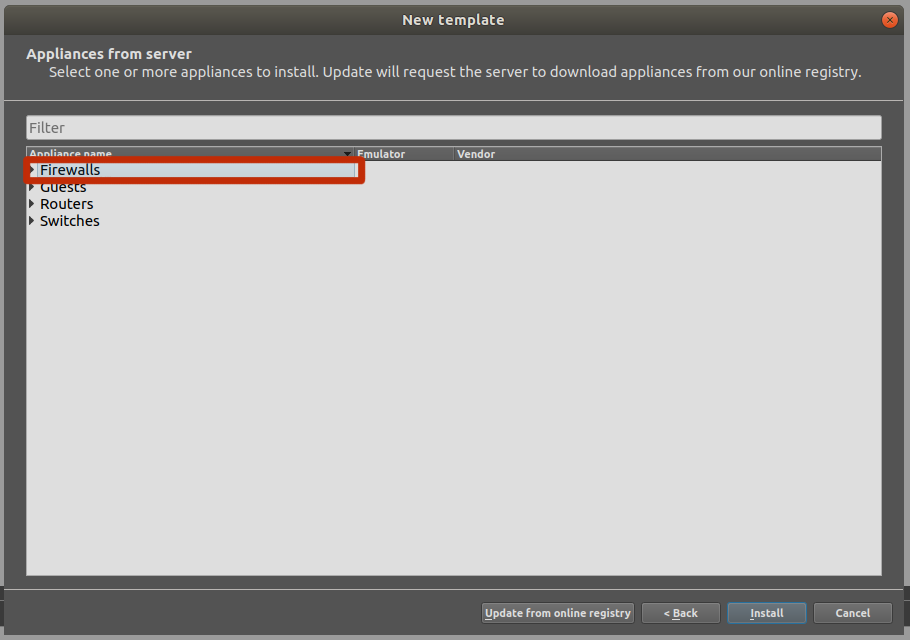

öppna GNS3 och klicka på Arkiv > + ny mall >

Välj brandväggar från listan GNS3 apparater

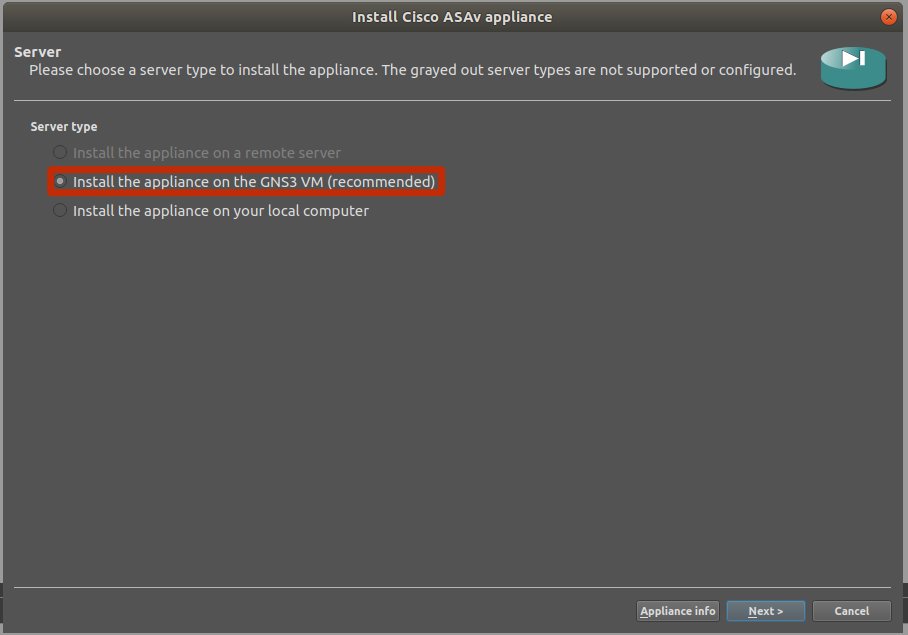

installera apparaten på GNS3 VM som rekommenderas

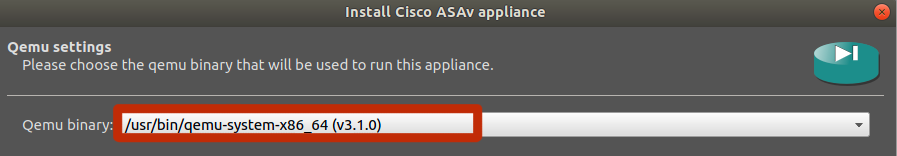

välj ”standard” för VM-typen och tryck på Nästa. Namnge VM (ASAV 9.8.1 till exempel) och slå nästa. Välj x86_64 Qemu binär och ställ in RAM till 2048mb. Hit nästa.

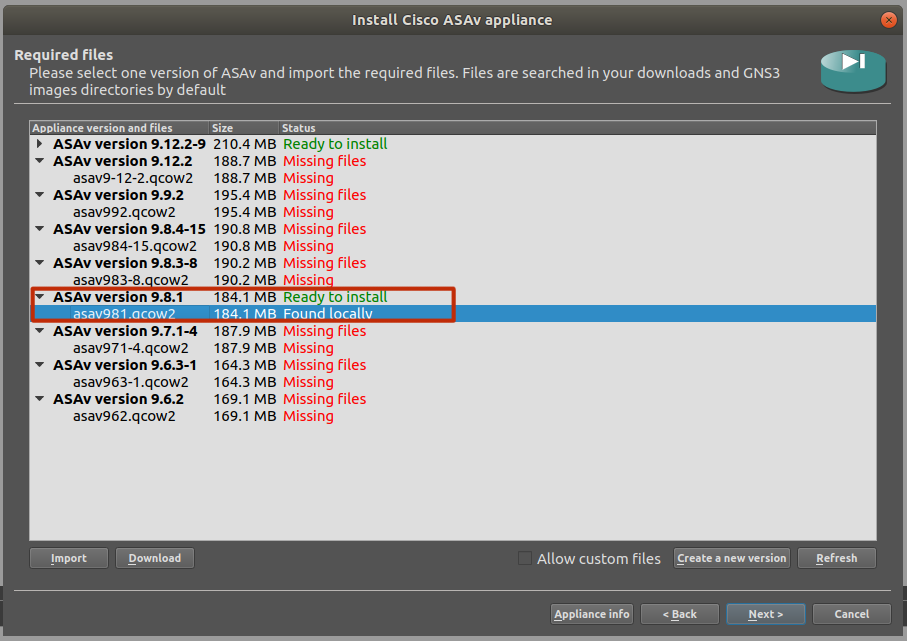

Välj Asav Version och installera och klicka på Nästa

GNS3 skulle lokalt lokalisera den nedladdade *qcow2 apparaten och fylla i listan för dig att göra ett val. Välj din asav-version och klicka på Nästa.

klicka på Nästa och fortsätt

det är bra att testa din IDE med en enda ASAv och när det har fungerat bra, applicera det på huvudmallen som guldbild för framtida replika asav-brandväggar.

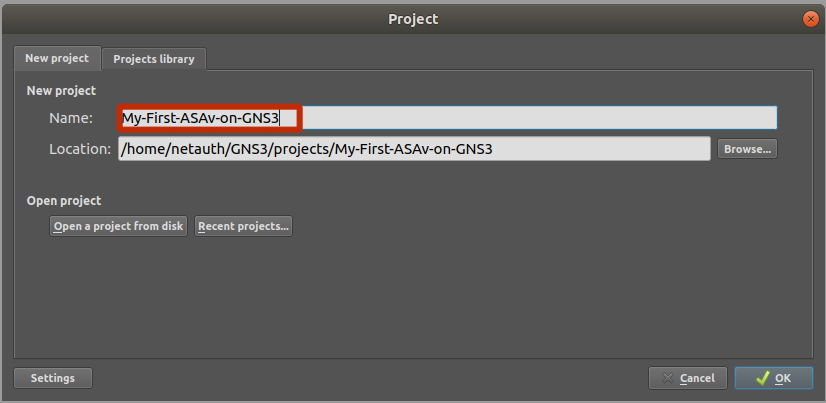

skapa ett nytt GNS3-projekt

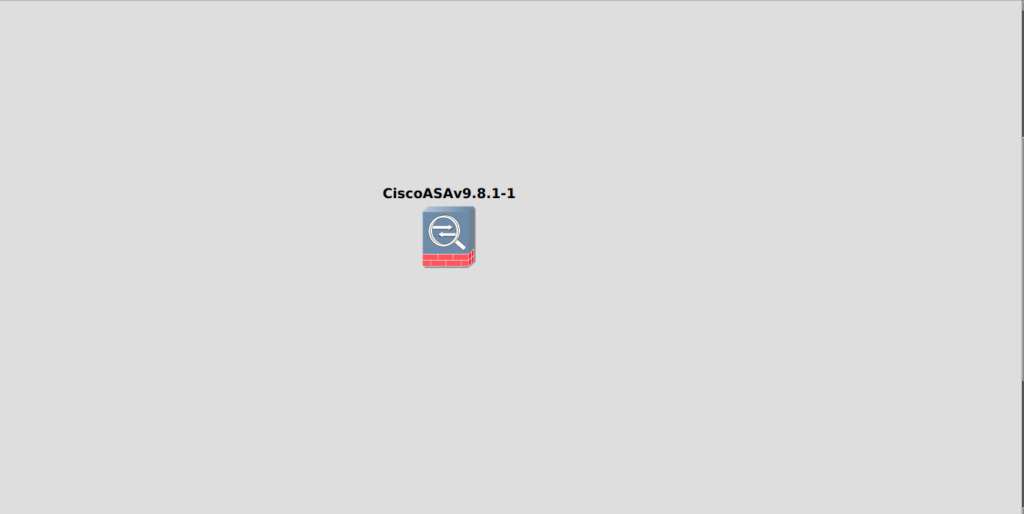

dra ASAv till arbetsytan

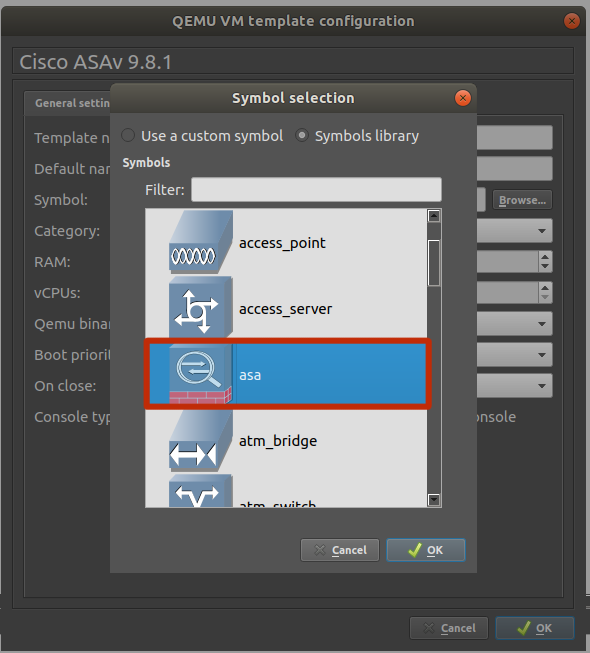

högerklicka på Asav och ändra symbolen (Detta är ett valfritt steg)

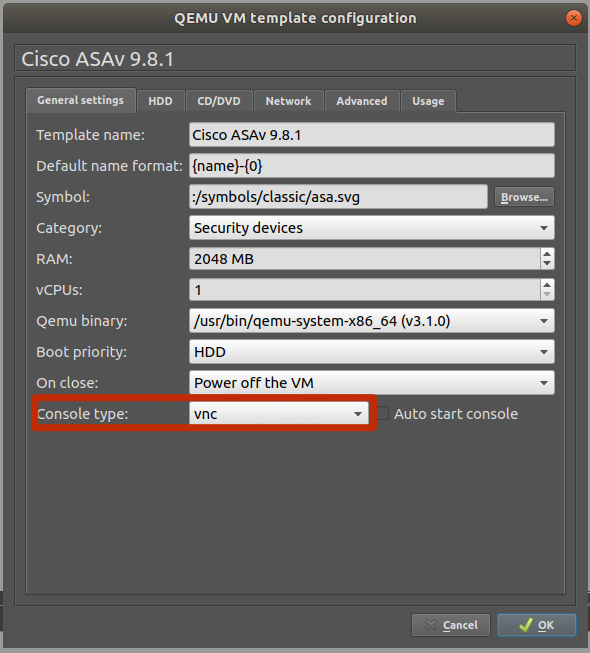

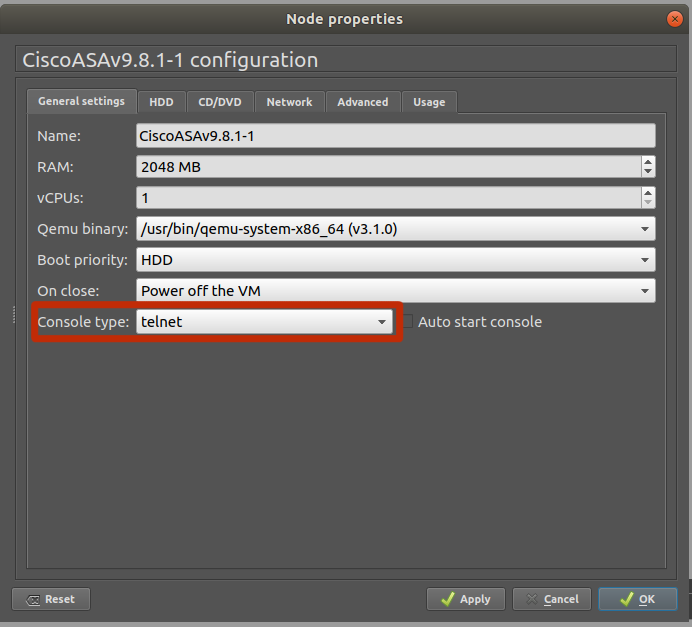

Välj Symbol för din asav,ändra kategorin till säkerhetsenheter och ställ in KONSOLTYPEN till VNC. Vi kommer att ändra detta till telnet senare i guiden när vi tillämpar detta på vår master asav-apparat.

Välj vnc från rullgardinsmenyn för att ställa in konsoltyp till vnc

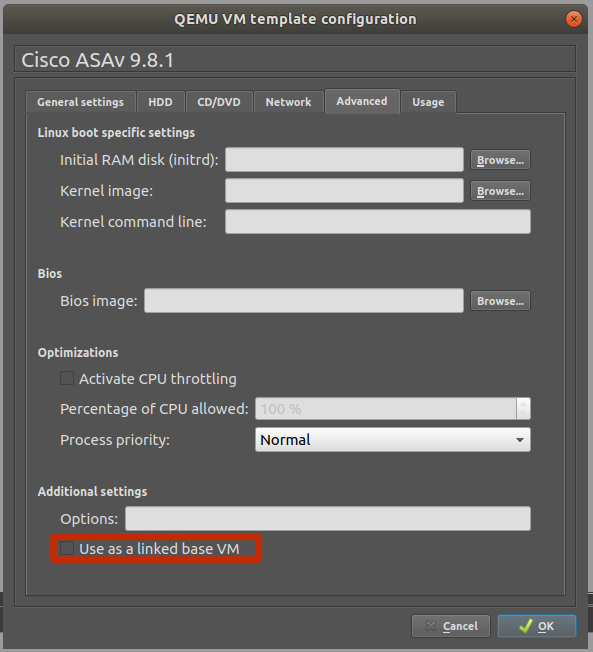

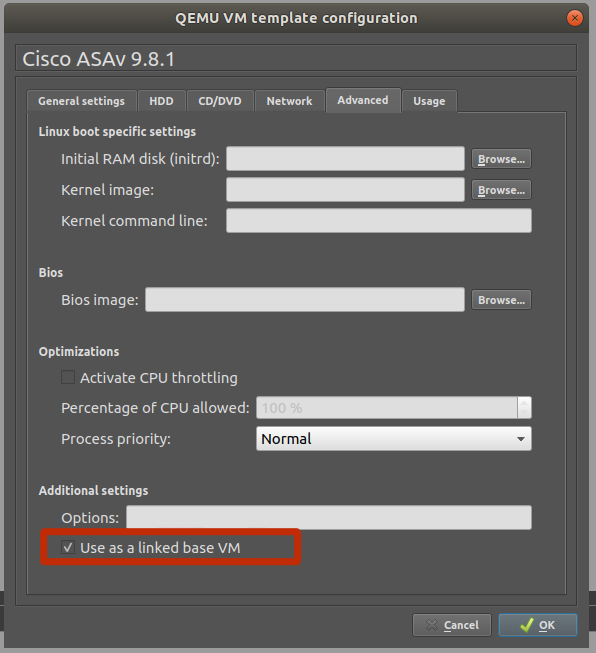

avmarkera Använd som länkad bas VM (detta rekommenderas initialt tills du har allt som fungerar som ska)

(det rekommenderas att utföra alla nödvändiga konfigurationer innan du aktiverar det här alternativet som gör att nyare instanser ärver de globala inställningarna. Vi ska göra det som det sista steget när vi får varje bit gjort.)

konfigurera Cisco ASAv på GNS3 för Hands-on Labs

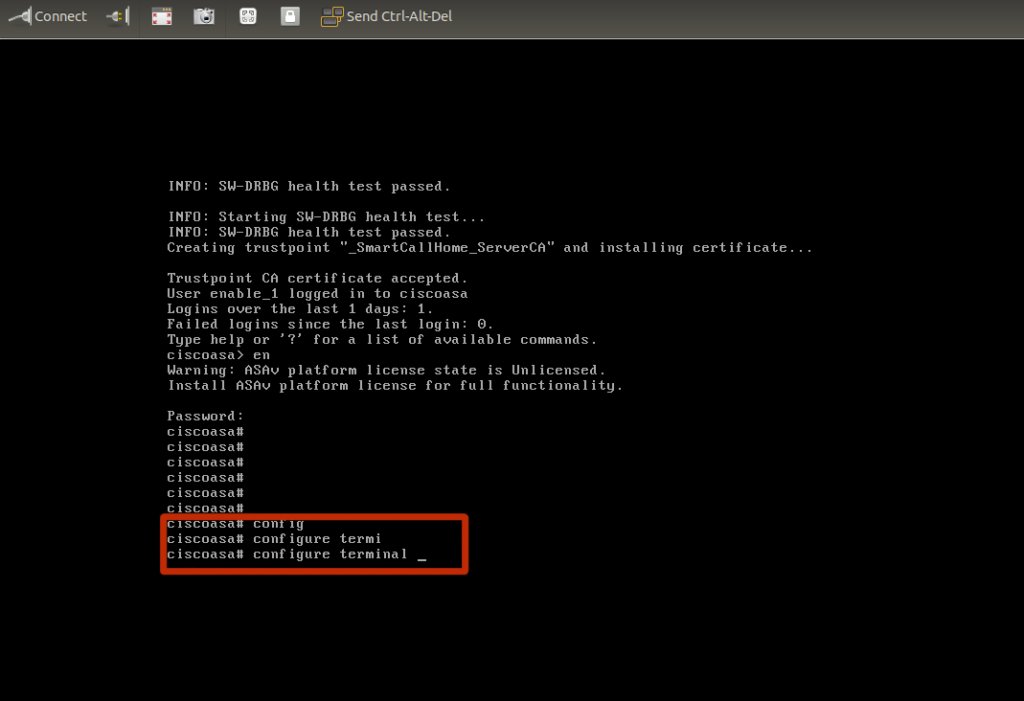

starta ASAv och klicka på Öppna med konsolen

konfigurera Terminal

Ställ in Telness-åtkomst: Följ stegen nedan

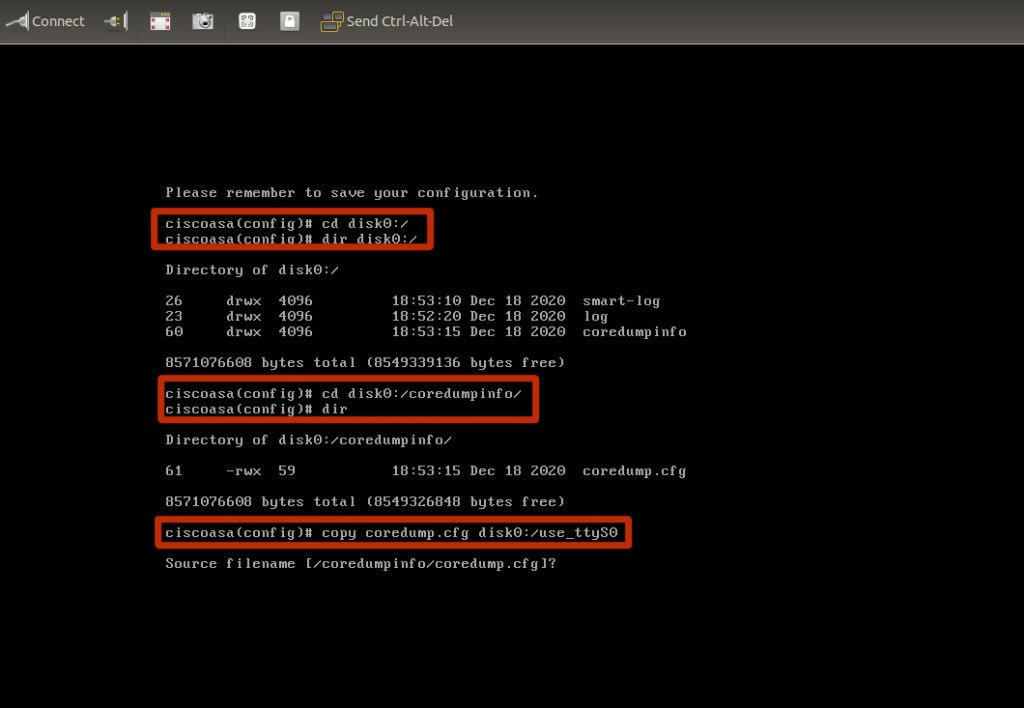

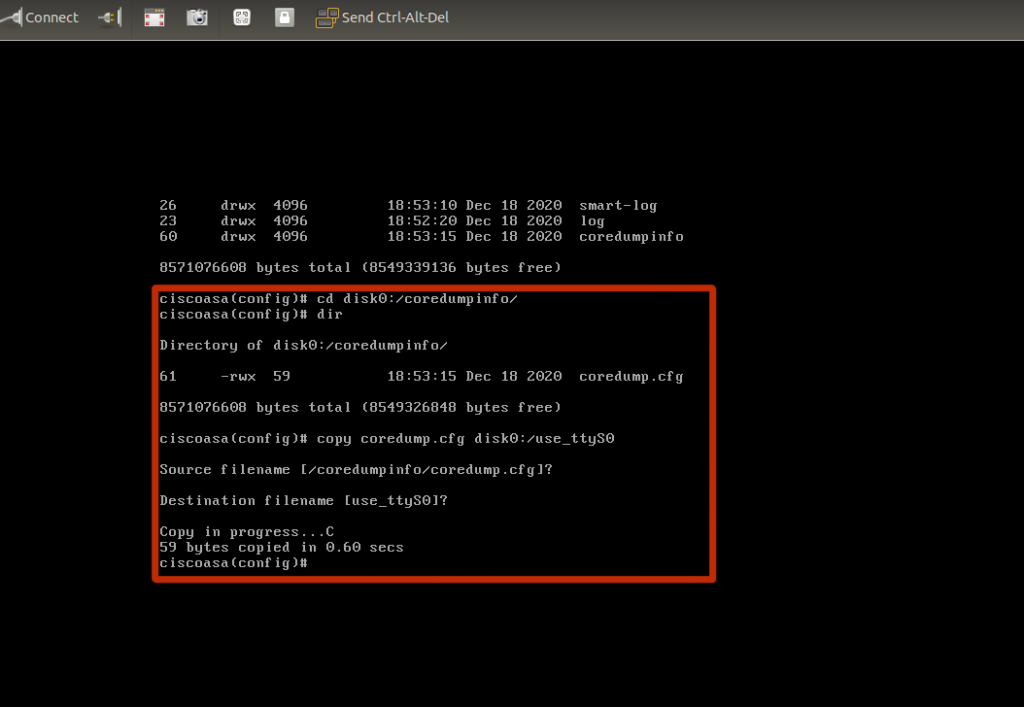

kopiera coredump.cfg från coredumpinfo-katalogen till disk0:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

verifiera att du arbetar (Kontrollera alltid om det du gjorde fungerade)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

när ovanstående steg är klara, fortsätt och konfigurera huvudmallen. Nu när vi är glada att telnet access fungerar,

Ställ in Konsoltyp till Telnet

nu när du har ställt in use_ttyS0 på ASAv, fortsätt och stäng av ASAv.

du måste stänga av ASAv för att göra detta. Du kan ändra den med enheten påslagen, men du skulle stöta på felet ”ingen anslutning kunde göras eftersom målmaskinen aktivt vägrade den”.

klicka på fliken Avancerade inställningar. Avmarkera rutan” Använd som en länkad bas VM”. Vi kommer att kontrollera detta senare i guiden. Klicka på OK och använd sedan > OK för att spara enheten. Denna enhet kommer att konfigureras som” huvudmall ” för ASAv.

konfigurera asav för telnet-åtkomst

Stäng sidan Inställningar, klicka på Använd > OK för att spara mallen.

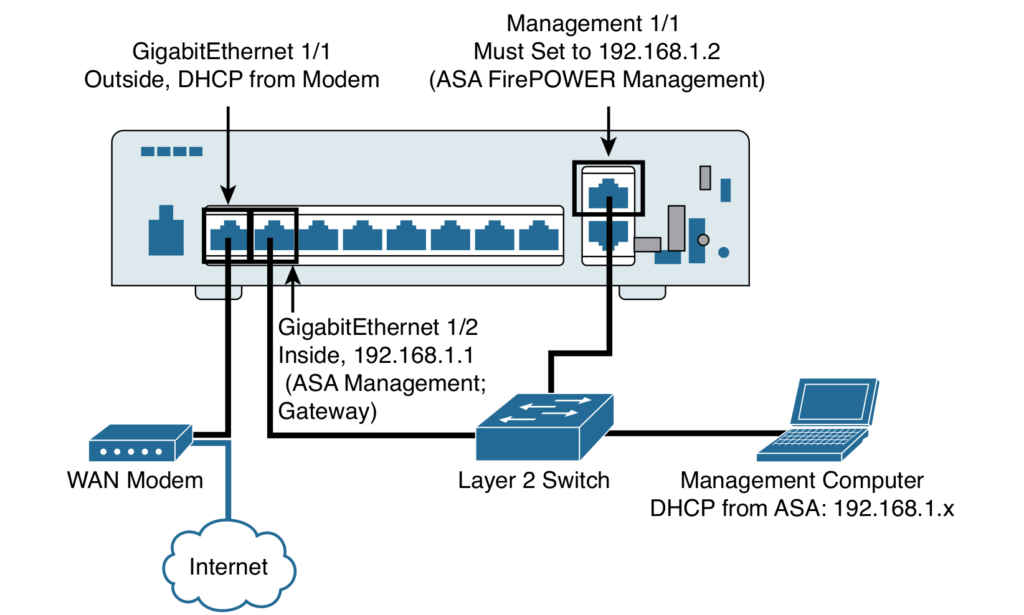

nu när vi har Cisco asav arbetar exceptionellt bra i GNS3, låt oss nu gå in konfigurera ett prov Cisco ASA 5506-X Deployment topologi.

figur 1.0 prov Cisco ASA 5506-X Deployment topologi

i detta labb ska vi konfigurera Asav för Internet med följande konfigurationsprov.

figur 1.1: ASA 5506-X fabriksinställningarna

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Tack för att stoppa genom att läsa den här artikeln om hur du konfigurerar Cisco ASAv på GNS3 för Hands-on Labs. Nedan följer en relaterad artikel: Hur man konfigurerar Cisco ASA 5506-X för Internet