acesta este un ghid pas cu pas despre cum să configurați un server VPN deschis pe sistemele de operare Windows Server 2008/2012 și să conectați clienții la rețeaua privată virtuală creată.

Open VPN este o implementare deschisă a tehnologiei VPN – rețeaua privată virtuală, care este concepută pentru a crea rețele private virtuale între grupuri de noduri îndepărtate geografic deasupra unui canal de transmisie de date deschise (Internet). Open VPN este potrivit pentru sarcini precum conexiunea securizată la rețea la distanță la un server fără a deschide accesul la Internet la acesta, ca și cum v-ați conecta la o gazdă din rețeaua locală. Securitatea conexiunii se realizează prin criptarea SSL deschisă.

cum funcționează?

când configurația VPN deschisă este finalizată, serverul va putea accepta conexiuni de rețea protejate SSL externe la adaptorul de rețea virtuală creat la începutul serviciului VPN (tun / tap) fără a afecta regulile de procesare a traficului altor interfețe (adaptor de internet extern etc.). Puteți configura partajarea clientului Deschideți VPN la un anumit adaptor de rețea de la cei prezenți pe server. În a doua parte a instrucțiunii, este luată în considerare această tunelare a traficului de internet al utilizatorilor. Cu această metodă de redirecționare, gazda care gestionează conexiunile VPN va îndeplini, de asemenea, funcția unui server proxy (Proxy) – pentru a unifica Regulile activității de rețea a utilizatorilor și pentru a direcționa traficul de internet al clientului în nume propriu.

instalarea Open VPN pe server

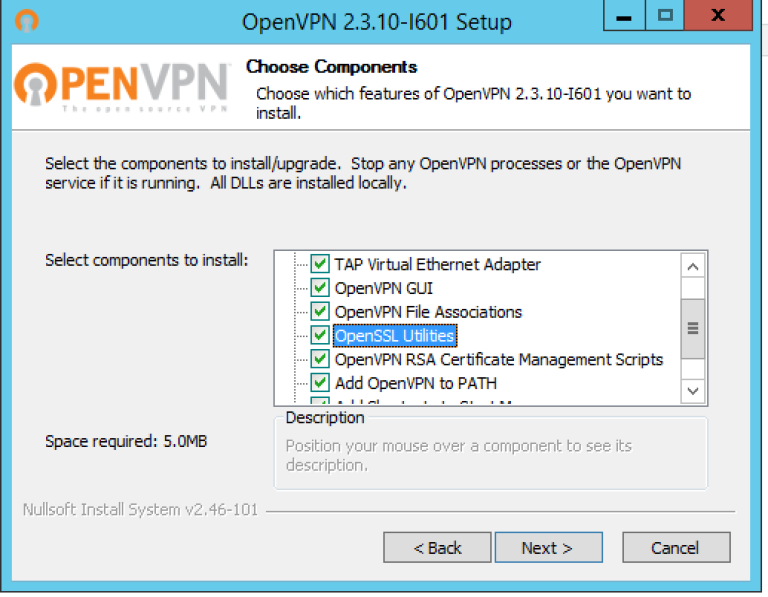

descărcați și instalați versiunea open VPN care se potrivește cu sistemul dvs. de operare. Rulați programul de instalare; asigurați-vă că toate caracteristicile sunt selectate pentru instalare în a treia etapă a expertului de instalare.

vă rugăm să rețineți că în această instrucțiune comenzile suplimentare se bazează pe faptul că Open VPN este instalat în directorul implicit „C: \ Program Files \ OpenVPN”.

permitem adăugarea unui adaptor de rețea virtuală atingeți ca răspuns la solicitarea corespunzătoare și așteptați până când instalarea este finalizată (poate dura câteva minute).

generarea de chei (PKI) a Centrului de certificare, server, client; Algoritmul Diffie-Hellman

pentru a gestiona perechile cheie / certificat ale tuturor nodurilor rețelei private create, utilizați utilitarul easy-RSA, care funcționează prin linia de comandă, prin analogie cu consola Linux. Pentru a lucra cu acesta, deschideți, rulați linia de comandă (Comanda rapidă de la tastatură Win + R, apoi tastați cmd și apăsați Enter)

fișiere de configurare.

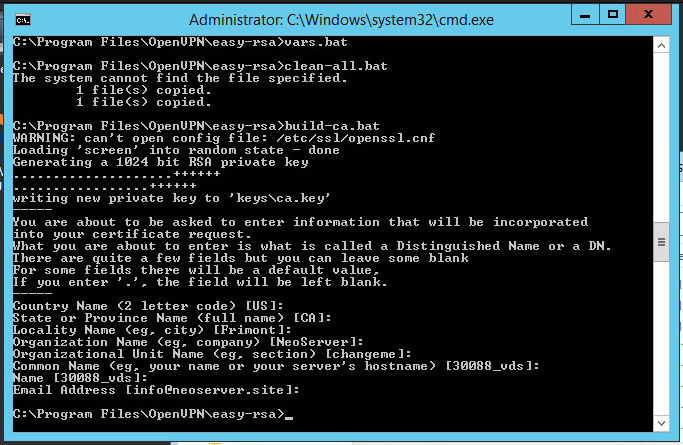

rularea init-config.script bat va genera un nou vars.fișier bat în directorul nostru easy-rsa, acest fișier va conține configurația noastră:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batDeci, acum trebuie să deschidem următorul director folosind Windows Explorer: C:\Program Files \ OpenVPN \ easy-rsa

acum, folosind Notepad (sau un alt editor de text) editați fișierul batch numit vars.bat, avem nevoie pentru a configura unele variabile …

modificați următoarele setări (mai aproape de partea de jos a fișierului) pentru a satisface cerințele dumneavoastră:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeNotă: Dacă valoarea variabilei conține un spațiu, închideți-l între ghilimele.

apoi ar trebui să salvați modificările în fișier și apoi folosind promptul de comandă, executați următoarele comenzi:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batCentrul de certificare și generarea cheii serverului

să procedăm la crearea cheii / certificatului autorității de certificare. Rulați scriptul:

build-ca.batca răspuns la solicitările care apar, puteți apăsa pur și simplu Enter. Singura excepție este câmpul KEY_CN (nume comun) – asigurați-vă că specificați un nume unic și introduceți același nume în câmpul Nume:

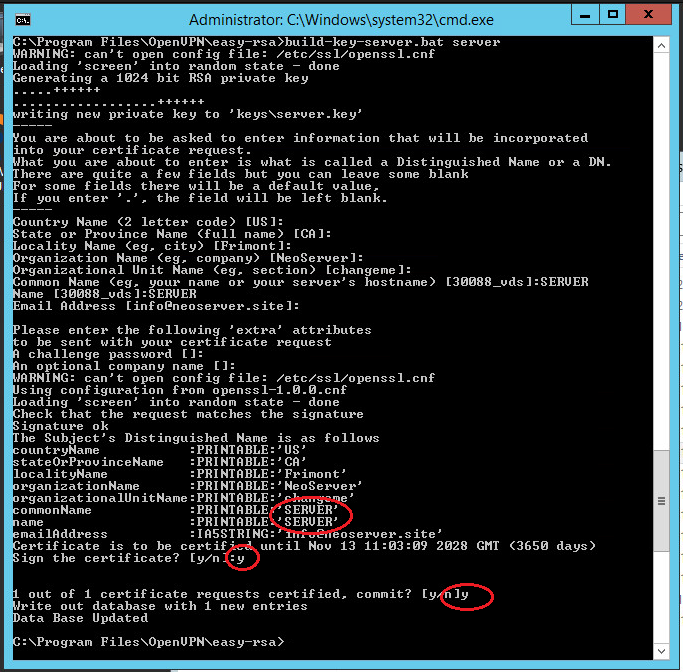

în mod similar, generăm un certificat de server. Aici valoarea câmpurilor de nume și nume comune este SERVER:

.\build-key-server.bat servernotă: argumentul serverului este numele fișierului viitor.

toate cheile generate vor fi acum întrebate dacă să semneze certificatul generat (să semneze certificatul) în numele autorității de certificare. Răspuns y (da).

generarea cheilor și certificatelor client

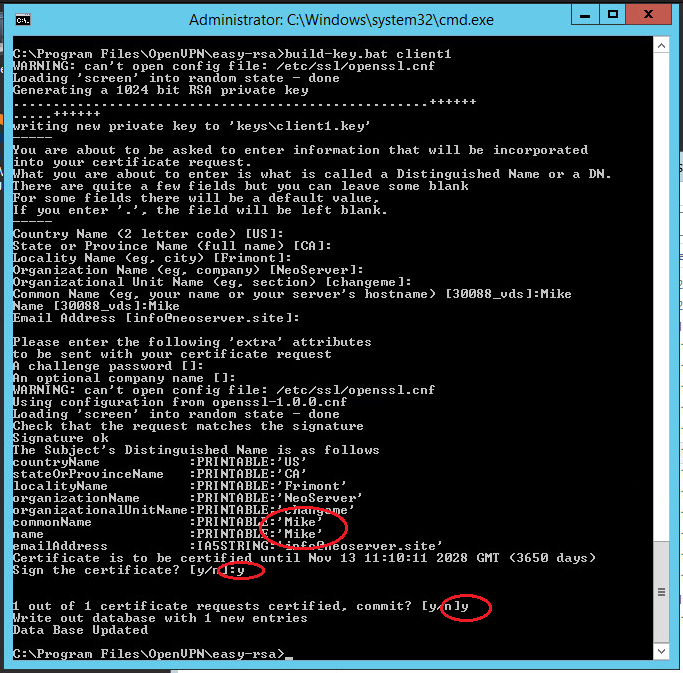

pentru fiecare client VPN, trebuie să generați un certificat SSL separat.

există o opțiune în configurația VPN deschisă, prin activarea căreia puteți utiliza un certificat pentru mai mulți clienți (consultați serverul.fișier ovpn- > fișier” dublicate-cn”), dar acest lucru nu este recomandat din punct de vedere al securității. Certificatele pot fi generate în viitor, pe măsură ce se conectează noi clienți. Prin urmare, acum vom crea doar unul pentru client1:

Rulați următoarele comenzi pentru a genera chei client:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1notă: argumentul client1 este numele fișierului viitor.

în câmpul Nume comun, specificați numele clientului (în cazul nostru client1).

Diffie Hellman parametri

pentru a finaliza setarea de criptare , aveți nevoie pentru a rula Diffie-Hellman parametru generație script:

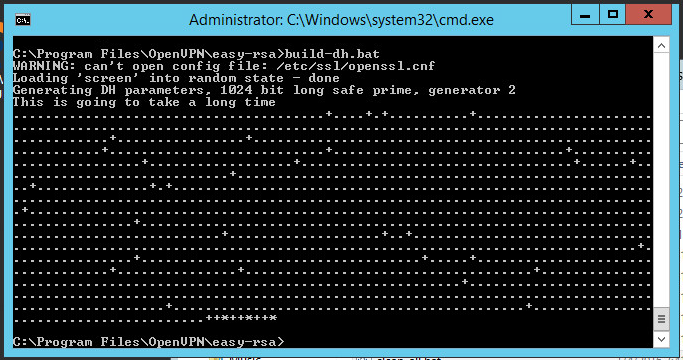

.\build-dh.batafișarea informațiilor despre crearea parametrilor arată astfel:

transferarea cheilor / certificatelor generate

certificatele generate se află în directorul C: \ Program Files \ OpenVPN \ easy-RSA \ keys. Copiați fișierele enumerate mai jos în directorul C:\Program Files \ OpenVPN \ config:

- ca.crt

- dh2048.PEM / dh1048.pem

- server.crt

- server.cheie

deschideți configurația serverului VPN

să procedăm la configurarea serverului VPN direct, Utilizați fișierul nostru de configurare cu serverul de nume.ovpn și plasați-l în directorul C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"deschideți fișierul; găsiți calea către chei (vezi mai jos). Verificați căile către certificatele copiate anterior ca.crt, dh1024.PEM / dh2048.pem, server.cheie, server.crt și, dacă este necesar, schimbați:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3salvați fișierul.

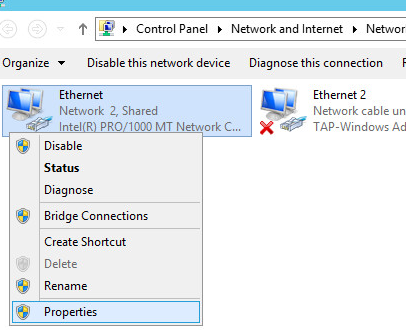

acum trebuie să permiteți redirecționarea traficului între adaptoare. Urmați acești pași: Panou de Control -> rețea și Internet -> centru de rețea și partajare -> modificați setările adaptorului. Alegeți un adaptor care se uită la Internetul extern (TAP-adapter este responsabil pentru conexiunea VPN). În exemplul nostru, acesta este Ethernet 2.

faceți dublu clic pe proprietățile adaptorului și accesați fila Acces, bifați toate casetele de selectare. Salvați modificările.

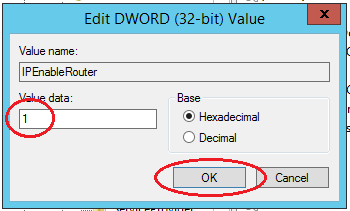

în continuare trebuie să activați adresarea IP.

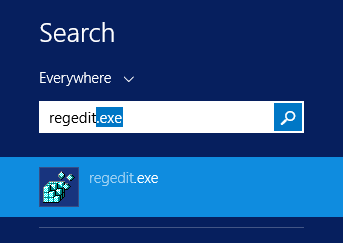

utilizând Căutarea Windows, localizați REGEDIT.aplicație exe.

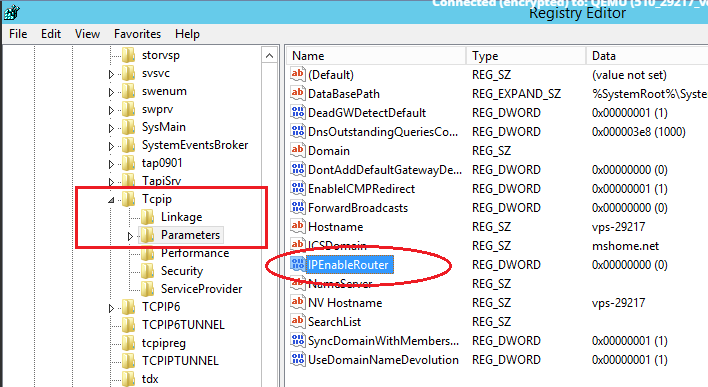

în arbore, găsiți directorul HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ parametri. În partea dreaptă a ferestrei, găsiți variabila IPEnableRouter, faceți dublu clic pe fereastra de editare a valorii și schimbați-o la 1, permițând astfel adresarea pe VPS.

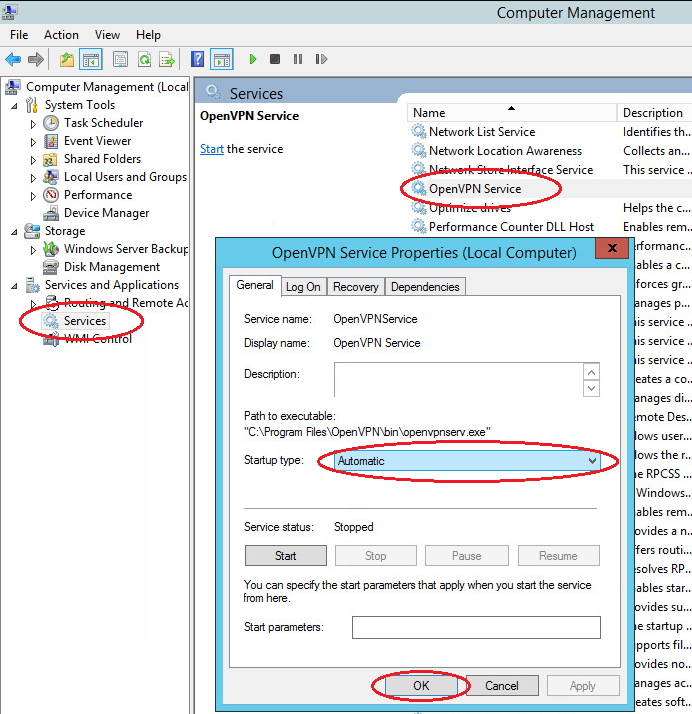

Autorun Open VPN

configurați imediat serviciul Open VPN la autorun la pornirea sistemului.

deschideți serviciile Windows. Găsiți în listă Deschideți VPN – > faceți clic dreapta-> proprietăți- > Start: automat

aceasta completează configurația de bază a serverului de rețea privată virtuală. Găsiți fișierul C: \ Program Files \ OpenVPN \ config \ server.ovpn – > faceți clic dreapta-> „porniți OpenVPN pe această configurare” pentru a porni serverul de rețea privată virtuală și fișierul de configurare pe care l-am pregătit.

Configurare Client VPN deschis

aplicațiile client VPN deschise sunt disponibile pentru toate sistemele de operare populare: Windows / Linux / iOS / Android. Pentru MacOS, se utilizează clientul Tunnelblick. Toate aceste aplicații funcționează cu aceleași fișiere de configurare. Sunt posibile doar câteva diferențe ale mai multor opțiuni. Puteți afla despre ele examinând documentația pentru clientul dvs. În acest ghid, vom analiza conectarea unui client Windows utilizând același pachet de distribuție al programului pe care l-am instalat pe server. Când utilizați aplicații pentru alte sisteme de operare, logica de configurare este similară.

- instalați versiunea curentă a Open VPN pe computerul client.

- Copiați în directorul C: \ Program Files \ OpenVPN \ configurați fișierele de certificat client create anterior pe server (2 certificate cu .extensie crt și cheia cu .extensie cheie) și de a folosi clientul nostru.fișier de configurare client ovpn. După copierea pe dispozitivul utilizatorului, ultimul fișier este șters de pe server sau transferat din folderul config pentru a evita confuzia în viitor.

- deschideți clientul.fișier ovpn. Găsiți linia remote my-server-1 1194 și specificați adresa ip sau numele de domeniu al serverului vpn în ea:

remote <ip-address> 1194</ip-address>de exemplu:

remote 83.166.241.155 1194 - găsiți modalități de certificate. Specificați în ea căile către ca.crt, client1.cheie, client1.certificatele crt copiate mai devreme ca în exemplul de mai jos:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - salvați fișierul. Configurarea clientului este completă.

Verificați Regulile Paravanului De Protecție Windows

Atenție! Pentru funcționarea corectă a serviciului OpenVPN, este necesar ca porturile corespunzătoare să fie deschise pe server (implicit UDP 1194). Verificați regula relevantă din Paravanul de protecție: paravan de protecție Windows sau software antivirus terță parte.

verificați conexiunile OpenVPN

Porniți serverul VPN deschis, pentru a face acest lucru, accesați directorul C: \ Program Files \ OpenVPN \ config și selectați fișierul de configurare a serverului (avem server.ovpn – > faceți clic dreapta – > „porniți OpenVPN pe acest fișier de configurare”).

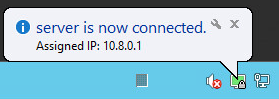

porniți clientul, pentru a face acest lucru, accesați directorul C: \ Program Files \ OpenVPN \ config și selectați fișierul de configurare client (avem client.ovpn – > faceți clic dreapta – > „porniți VPN deschis pe acest fișier de configurare”).

ecranul afișează fereastra de stare a conexiunii. În câteva secunde va fi minimizat la tavă. Indicatorul verde al comenzii rapide VPN deschise din zona de notificare indică o conexiune reușită.

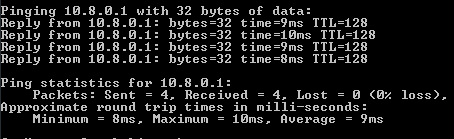

verificați accesibilitatea de pe dispozitivul client al serverului OpenVPN utilizând adresa sa de rețea privată internă:

- apăsați tastele Win + R și tastați cmd în fereastra care apare pentru a deschide linia de comandă.

- executați comanda ping la adresa serverului nostru într-o rețea privată virtuală (10.8.0.1):

ping 10.8.0.1dacă VPN-ul este configurat corect, va începe schimbul de pachete cu serverul.

- cu ajutorul utilitarului tracert, vom verifica pe ce rută merg pachetele de la client. În consolă, introduceți următoarea comandă:

din rezultatul utilității, vedem că pachetele sunt trimise mai întâi către serverul VPN și abia apoi către rețeaua externă.

acum aveți o rețea privată virtuală gata de lucru, care vă permite să faceți conexiuni de rețea sigure între clienții săi și server folosind puncte de conectare deschise și îndepărtate geografic la Internet.