- Jaa

- Tweet

- Pin

tässä Configure Cisco ASAv on GNS3 for Hands-on Labs: ssä, kaivaudumme saamaan GNS3: n suosituimman Ciscon virtualisoiman palomuurin ASAv askel askeleelta.

GNS3 labs: n tulee olla rikas ja kattaa verkostoitumisen kontekstit, mikä antaa hyvän käytännön kokemuksen niin opiskelijalle kuin ammattilaisellekin. Kuvittele, että voit määrittää sivustolta toiselle VPN: ää ASAv: n ja Pilviesiintymän välillä, ja että voit suorittaa lukemattomia tehtäviä ymmärtääksesi, millainen todellinen odotus valittujen teknologioiden välillä voi olla?

skaalautuvuuden kauneus, joka tulee virtualisoitujen laitteiden mukana verkkosuunnitteluarkkitehtuureissa konseptin todistamiseksi tai skenaarioiden testaamiseksi ja vianmäärittämiseksi?

Cisco® Adaptive Security Virtual Appliancen (ASAv) avulla voit joustavasti valita yrityksesi tarvitseman suorituskyvyn. Asav on suositun ASA-ratkaisumme virtualisoitu vaihtoehto ja tarjoaa turvaa perinteisissä fyysisissä konesaleissa sekä yksityisissä ja julkisissa pilvissä. Sen skaalautuva VPN-ominaisuus tarjoaa pääsyn työntekijöille, yhteistyökumppaneille ja toimittajille—ja suojaa työmääräsi yhä monimutkaisemmilta uhkilta maailmanluokan turvatarkastuksilla.

Luo alkuperäinen master-malli ASAv

Lataa ASAv qcow2-tiedosto valitsemallasi käyttöjärjestelmäversiolla Cisco.com.

avaa GNS3 ja napsauta tiedostoa > + Uusi Malli >

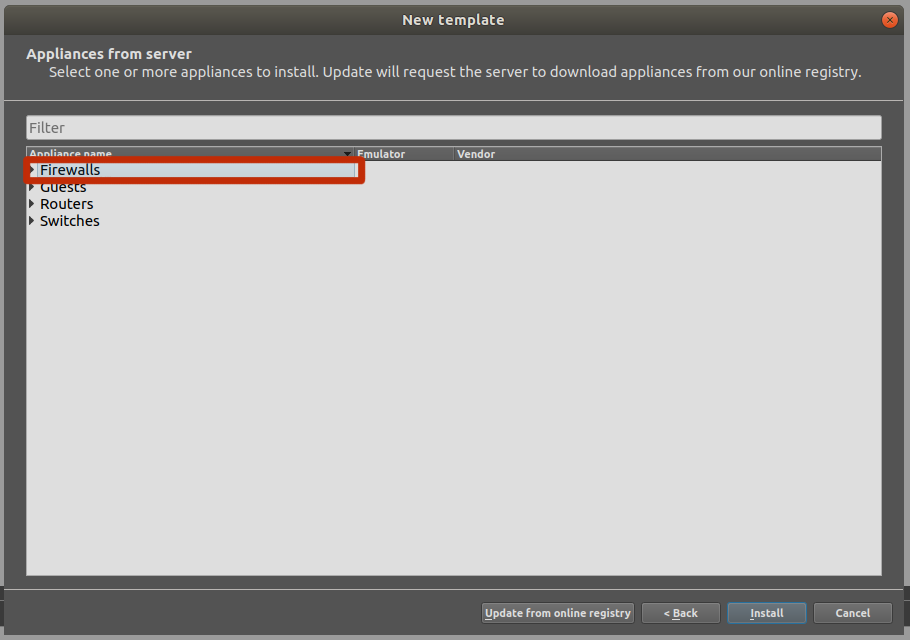

valitse palomuurit GNS3-laitteiden luettelosta

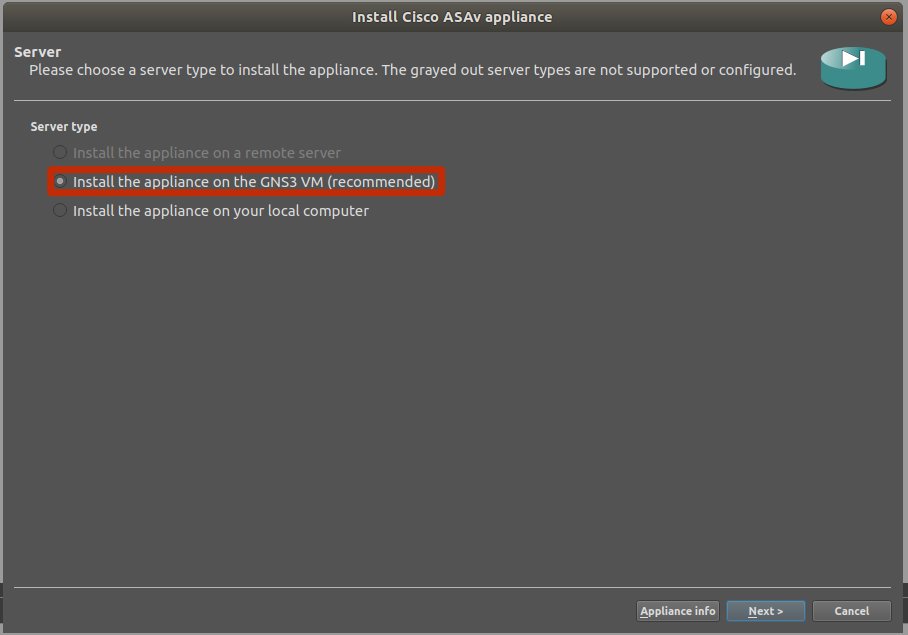

Asenna laite GNS3 VM suositusten mukaisesti

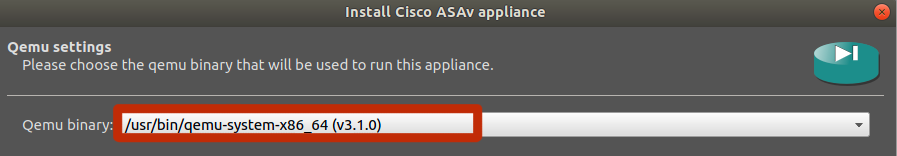

Valitse ”oletus” VM-tyypille ja paina seuraavaksi. Nimeä VM (esimerkiksi asav 9.8.1) ja paina Seuraava. Valitse x86_64 qemu binary ja aseta RAM 2048mb. Iske seuraavaksi.

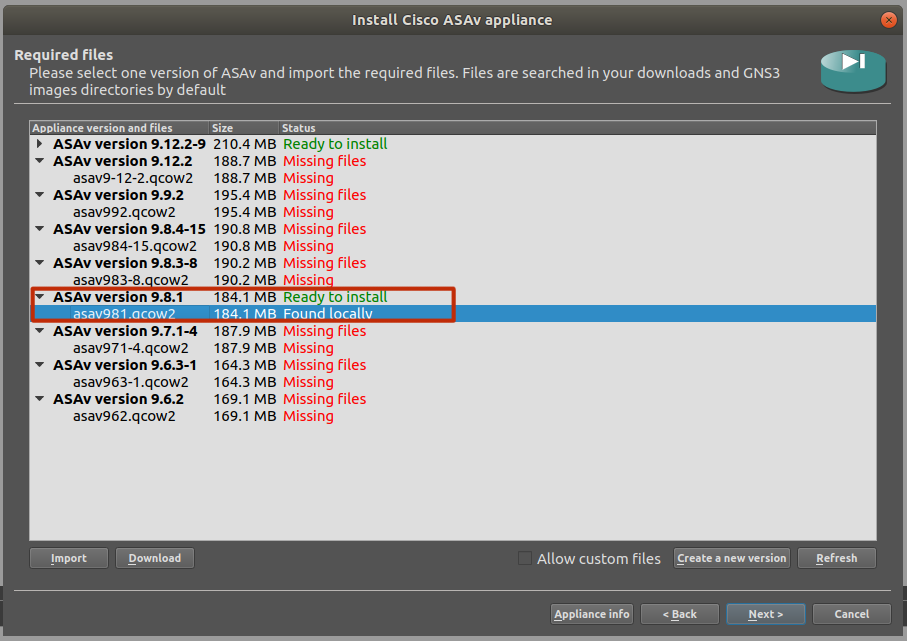

Select ASAv Version and Install and Click Next

GNS3 paikantaa ladatun *qcow2-laitteen paikallisesti ja kansoittaa listan, jotta voit tehdä valinnan. Valitse ASAv-versio ja valitse Seuraava.

klikkaa Seuraava ja jatka

on hyvä idea kokeilla ideaasi yhdellä ASAv: lla ja kun tämä on toiminut hyvin, sovella se master-malliin kultaiseksi kuvaksi tuleviin asav-palomuureihin.

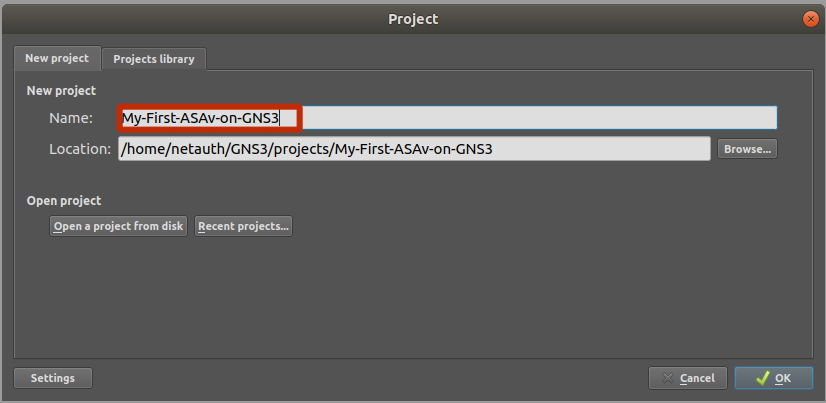

Luo uusi GNS3-projekti

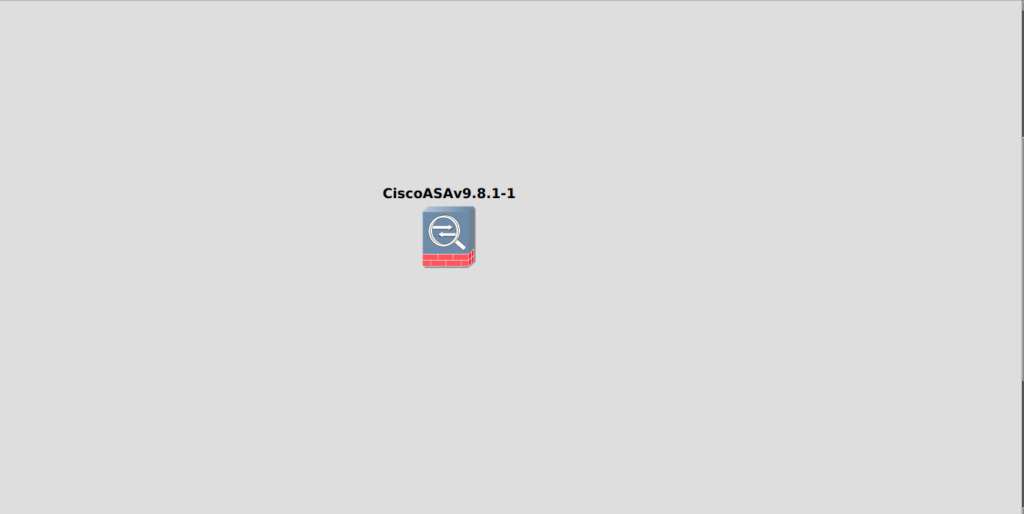

raahaa ASAv työtilaan

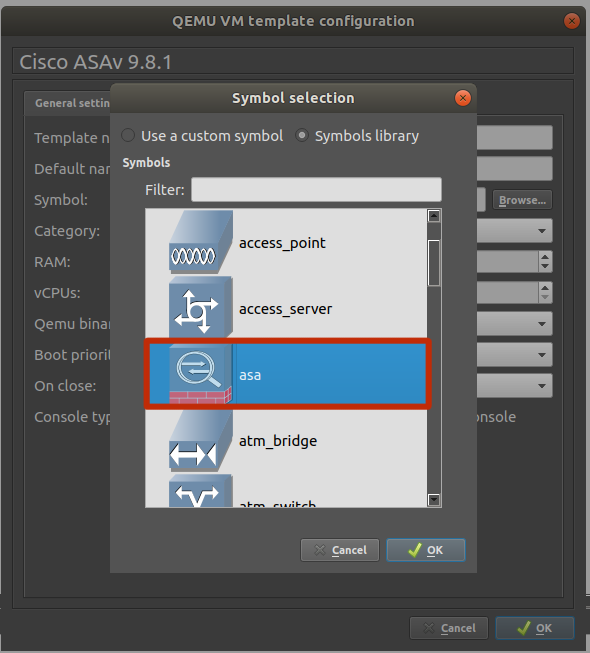

Napsauta Asav hiiren kakkospainikkeella ja vaihda symboli (tämä on valinnainen vaihe)

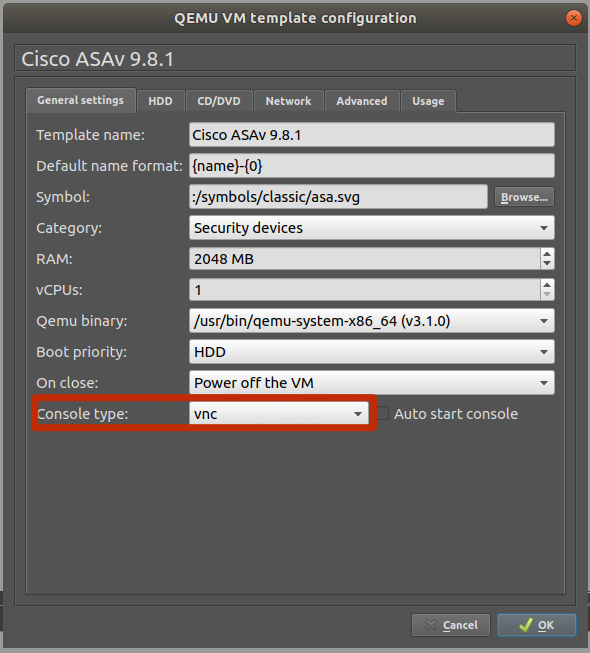

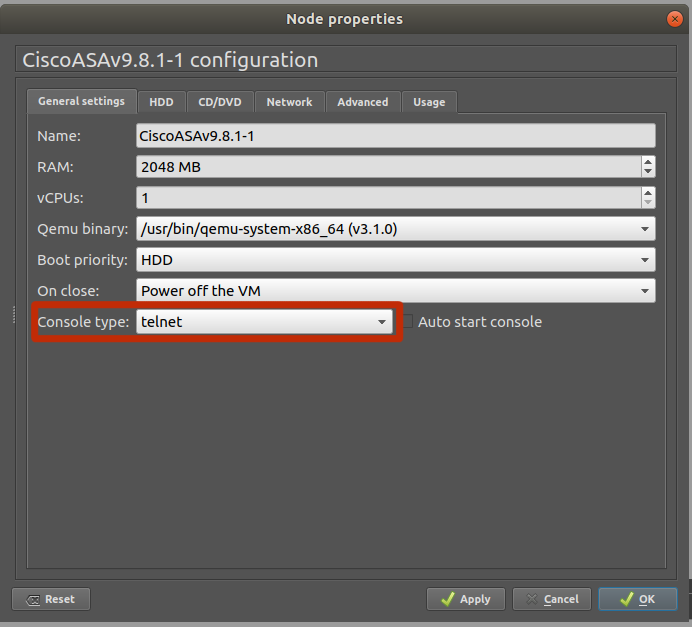

valitse symboli asav,vaihda luokka turvalaitteet, ja aseta konsolin Tyyppi VNC. Muutamme tämän telnetiksi myöhemmin oppaassa, kun sovellamme tätä master ASAv-laitteeseemme.

valitse VNC pudotusvalikosta asettaa konsolin tyyppi VNC

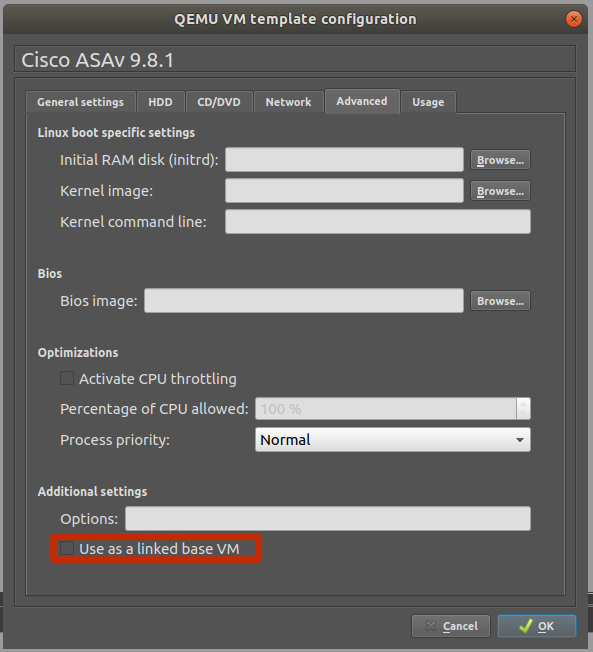

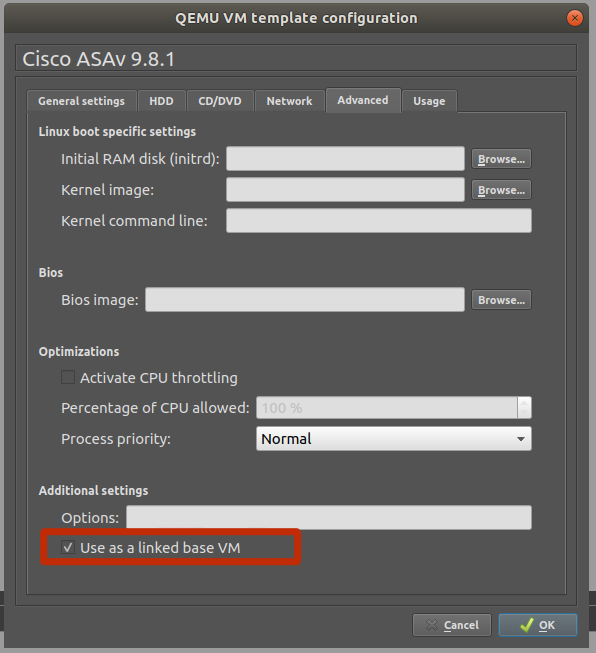

Poista käyttö linkitettynä perus-VM: nä(tätä suositellaan aluksi, kunnes kaikki toimii kuten pitäisi)

: lle(on suositeltavaa suorittaa kaikki tarvittavat kokoonpanot ennen tämän asetuksen käyttöönottoa, jolloin uudemmat esiintymät perivät Yleisasetukset. Teemme sen viimeisenä askeleena, kun saamme jokaisen osan tehtyä.)

Configure Cisco ASAv on GNS3 for Hands-on Labs

Start the ASAv and click open with Console

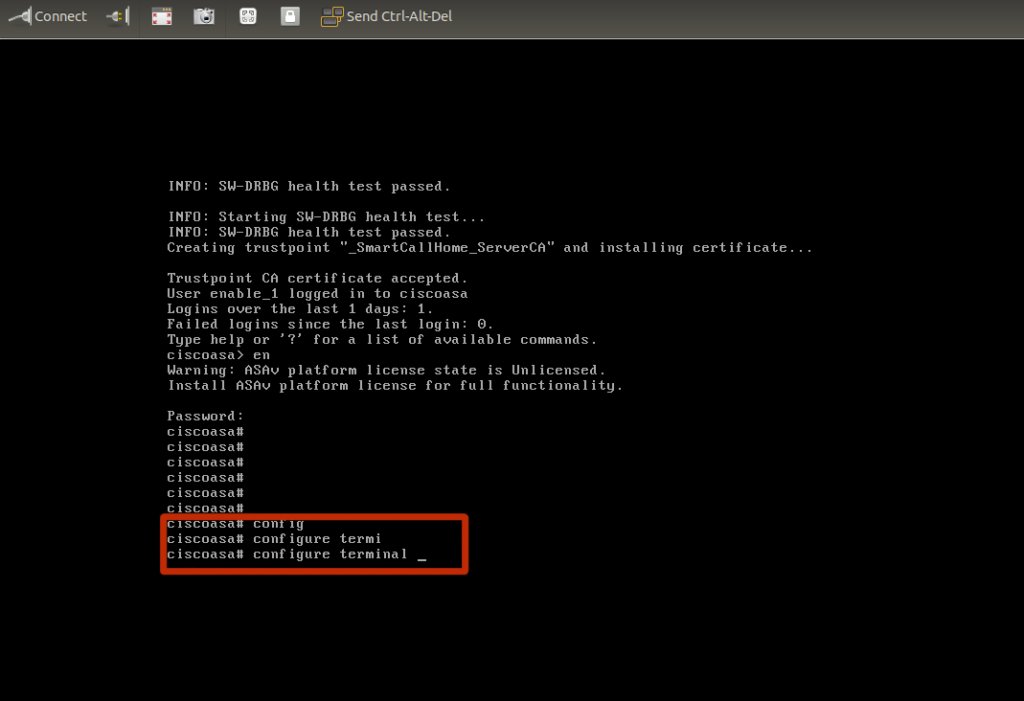

Configure Terminal

Set Telness Access: Follow steps below

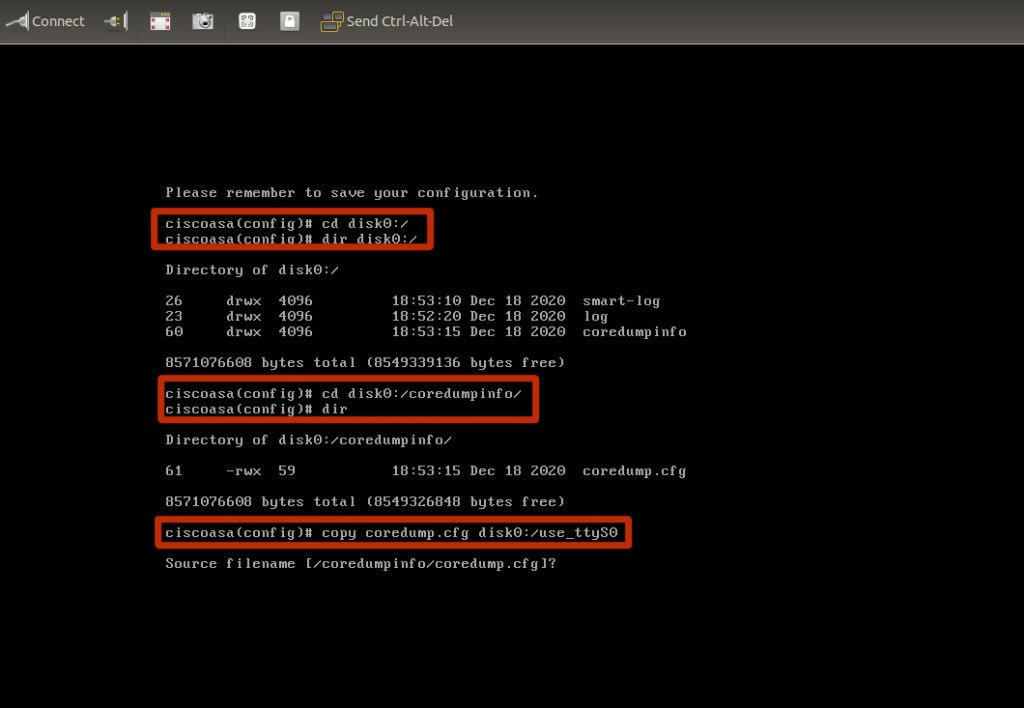

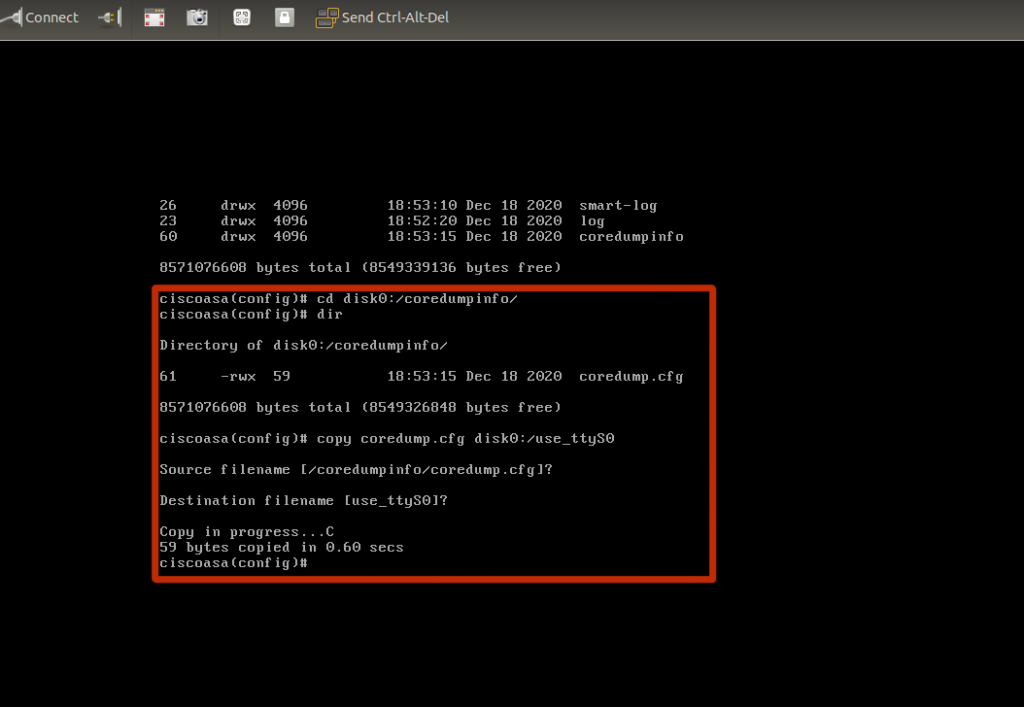

kopioi coredump.cfg coredumpinfo-hakemistosta levyk0: een:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

Verify you work (Tarkista aina, toimiko tekemäsi)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

kun edellä mainitut vaiheet on suoritettu, mennä eteenpäin ja määrittää master malli. Nyt kun olemme tyytyväisiä, että telnet-yhteys toimii,

Aseta konsolin Tyyppi Telnet

nyt kun olet asettanut use_ttyS0 ASAv: lle, mene eteenpäin ja sammuta ASAv.

sinun täytyy sammuttaa ASAv tätä varten. Voit muuttaa sitä laitteen ollessa päällä, mutta kohtaisit virheen ”yhteyttä ei voitu tehdä, koska Kohdekone aktiivisesti kieltäytyi siitä”.

napsauta Lisäasetukset-välilehteä. Poista valinta” Käytä linkitettynä VM-pohjana ” – ruudusta. Tarkistamme tämän myöhemmin oppaassa. Napsauta OK ja tallenna laite käyttämällä > OK. Tämä laite määritetään ASAv: n” master template ” – malliksi.

Määritä ASAv telnet-yhteydelle

Sulje asetussivu, napsauta Käytä > OK tallentaaksesi mallin.

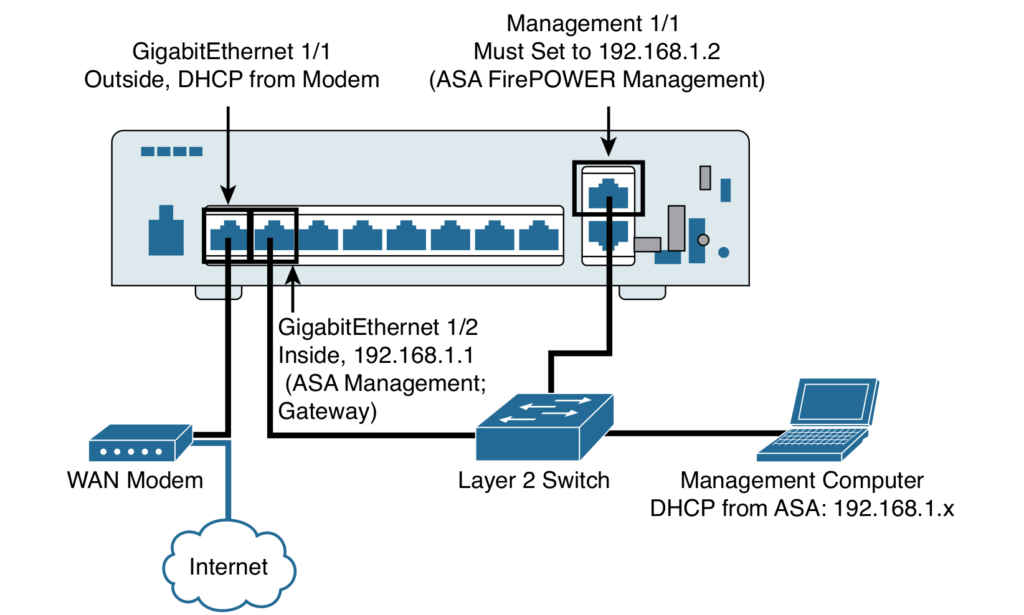

nyt kun meillä on Cisco ASAv toimii poikkeuksellisen hyvin GNS3, menkäämme nyt konfigurointi näyte Cisco ASA 5506-X käyttöönotto topologia.

Kuva 1.0 Sample Cisco ASA 5506-X Deployment Topology

in this lab we will Configure ASAv for the Internet using the following configuration sample.

Kuva 1.1: ASA 5506-X Factory Default Configuration

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Kiitos, että pistäydyit lukemaan tämän artikkelin Kuinka määrittää Cisco ASAv GNS3: lle käytännön laboratorioita varten. Alla on aiheeseen liittyvä artikkeli: Cisco ASA 5506-X: n määrittäminen Internetille