detta är en steg-för-steg-guide om hur du konfigurerar en öppen VPN-server på Windows Server 2008/2012 operativsystem och ansluter klienter till det skapade virtuella privata nätverket.

Open VPN är en öppen implementering av VPN – teknik-det virtuella privata nätverket, som är utformat för att skapa virtuella privata nätverk mellan grupper av geografiskt avlägsna noder ovanpå en öppen dataöverföringskanal (Internet). Open VPN är lämplig för uppgifter som säker fjärransluten nätverksanslutning till en server utan att öppna Internetåtkomst till den, som om du ansluter till en värd i ditt lokala nätverk. Anslutningssäkerhet uppnås genom öppen SSL-kryptering.

hur fungerar det?

när den öppna VPN-konfigurationen är klar kan servern Acceptera externa SSL-skyddade nätverksanslutningar till den virtuella nätverksadaptern som skapades i början av VPN-tjänsten (tun / tap) utan att påverka trafikbehandlingsreglerna för andra gränssnitt (extern Internetadapter etc.). Du kan konfigurera klientdelning Open VPN till en specifik nätverksadapter från de som finns på servern. I den andra delen av instruktionen beaktas denna tunnling av användarnas Internettrafik. Med denna metod för vidarebefordran kommer värden som hanterar VPN – anslutningar också att fungera som en proxyserver (Proxy) – för att förena reglerna för nätverksaktivitet för användare och att dirigera klientens Internettrafik för egen räkning.

installera Open VPN på servern

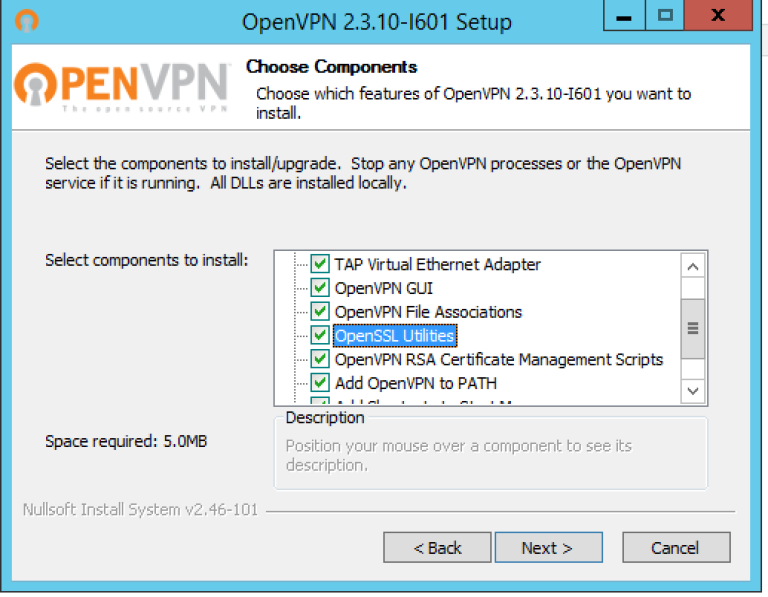

hämta och installera version av Open VPN som matchar ditt operativsystem. Kör installationsprogrammet; se till att alla funktioner är valda för installation i det tredje steget i installationsguiden.

Observera att i denna instruktion baseras ytterligare kommandon på det faktum att Open VPN är installerat i standardkatalogen ”C: \ Program Files \ OpenVPN”.

vi tillåter att lägga till en virtuell nätverksadapter som svar på motsvarande begäran och vänta tills installationen är klar (det kan ta flera minuter).

nyckelgenerering (PKI) för certifieringscenter, server, klient; Diffie-Hellman-algoritmen

för att hantera nyckel – / certifikatparen för alla noder i det privata nätverket som skapas, använd easy-RSA-verktyget, som fungerar via kommandoraden, analogt med Linux-konsolen. För att arbeta med det, öppna, kör kommandoraden (tangentbordsgenväg Win + R, skriv sedan cmd och tryck på Enter)

konfigurationsfiler.

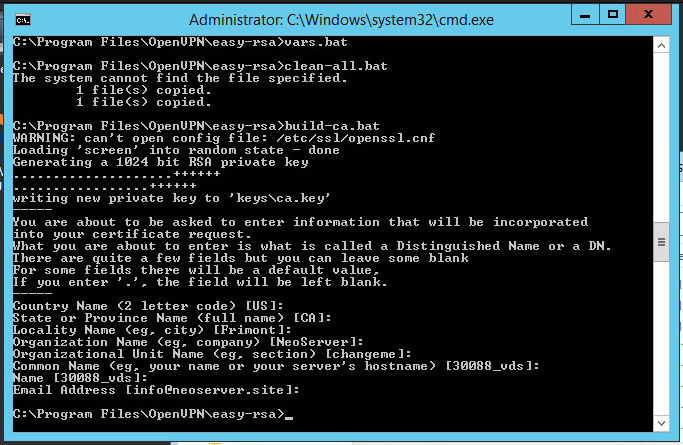

kör init-config.bat script kommer att generera en ny vars.bat-fil i vår easy-rsa-katalog kommer den här filen att innehålla vår konfiguration:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batså nu måste vi öppna upp följande katalog med Windows Explorer: C:\ Program Files \ OpenVPN \ easy-RSA

nu, med anteckningsblock (eller en annan textredigerare) redigera batchfilen som heter vars.bat, vi måste konfigurera vissa variabler …

ändra följande inställningar (närmare botten av filen) för att uppfylla dina krav:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeObs!: Om värdet på variabeln innehåller ett mellanslag, bifoga det i citat.

nästa ska du spara ändringarna i filen och sedan använda kommandotolken, kör följande kommandon:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batcertifieringscenter och Servernyckelgenerering

låt oss gå vidare till skapandet av certifikatmyndighetens nyckel / certifikat. Kör skriptet:

build-ca.batsom svar på anvisningarna som visas kan du helt enkelt trycka på Enter. Det enda undantaget är fältet KEY_CN (Common Name ) – var noga med att ange ett unikt namn och sätt in samma namn i namnfältet:

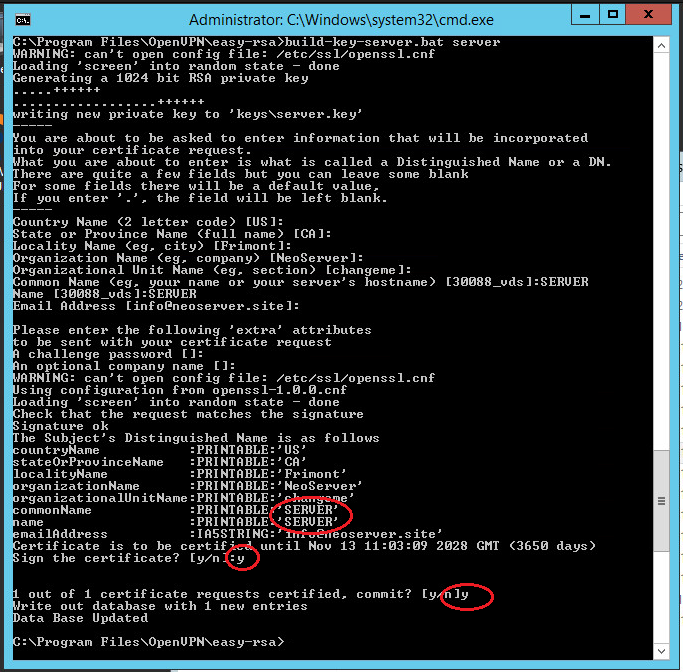

på samma sätt genererar vi ett servercertifikat. Här är värdet på de vanliga namn-och Namnfälten SERVER:

.\build-key-server.bat serverObs: serverargumentet är namnet på den framtida filen.

alla genererade nycklar kommer nu att tillfrågas om att underteckna det genererade certifikatet (underteckna certifikatet) på uppdrag av certifikatutfärdaren. Svar y (ja).

generera klientnycklar och certifikat

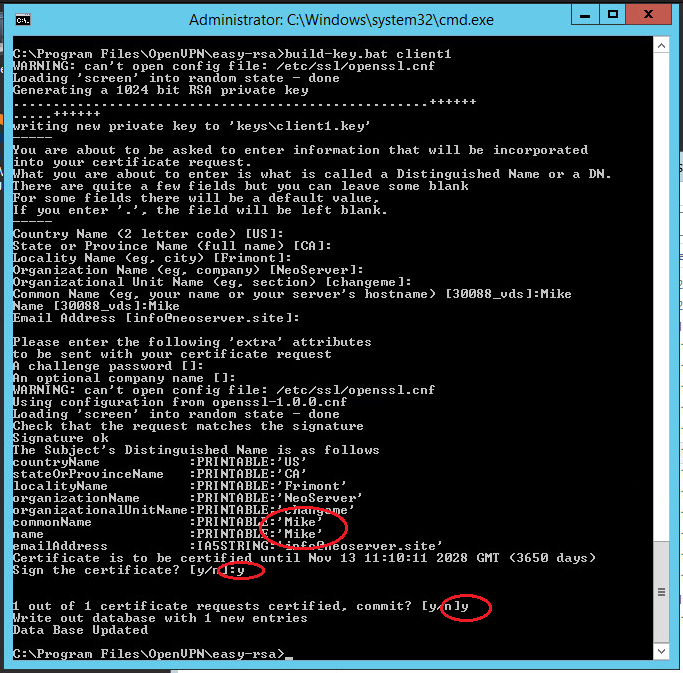

för varje VPN-klient måste du skapa ett separat SSL-certifikat.

det finns ett alternativ i Open VPN-konfigurationen, genom att aktivera vilket du kan använda ett certifikat för flera klienter (se servern.ovpn-fil – > ”dublicate-cn” – fil), men detta rekommenderas inte ur säkerhetssynpunkt. Certifikat kan genereras i framtiden, när nya kunder ansluter. Därför skapar vi nu bara en för client1:

kör följande kommandon för att generera klientnycklar:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1client1-argumentet är namnet på den framtida filen.

i fältet Common Name anger du klientens namn (i vårt fall client1).

Diffie Hellman-parametrar

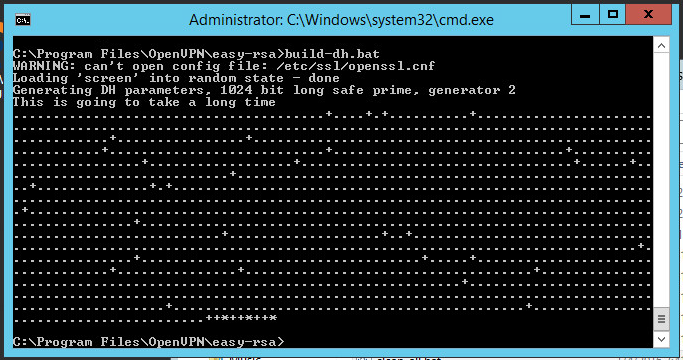

för att slutföra krypteringsinställningen måste du köra Diffie-Hellman-parametergenereringsskriptet:

.\build-dh.batatt visa information om att skapa parametrar ser ut så här:

överföra genererade nycklar / certifikat

de genererade certifikaten finns i katalogen C: \ Program Files \ OpenVPN \ easy-RSA \ keys. Kopiera filerna nedan till katalogen C:\ Program Files\OpenVPN \ config:

- ca.crt

- dh2048.pem / dh1048.pem

- server.crt

- server.nyckel

öppna VPN-serverkonfiguration

Låt oss gå direkt till konfigurationen av VPN-servern, använd vår konfigurationsfil med namnservern.ovpn och placera den i katalogen C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"öppna filen; hitta sökvägen till tangenterna (se nedan). Kontrollera sökvägarna till tidigare kopierade certifikat ca.crt, dh1024.pem / dh2048.pem, server.nyckel, server.crt och, om nödvändigt, ändra:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3spara filen.

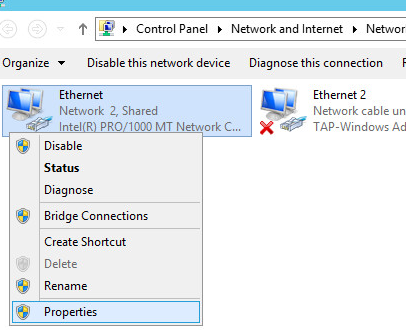

nu måste du tillåta trafik vidarebefordran mellan Adaptrar. Följ dessa steg: Kontrollpanelen – > nätverk och Internet -> Nätverks-och delningscenter – > Ändra adapterinställningar. Välj en adapter som ser till den externa Internet (TAP-adapter är ansvarig för VPN-anslutning). I vårt exempel är detta Ethernet 2.

dubbelklicka på adapteregenskaperna och gå till fliken Åtkomst, Markera alla kryssrutor. Spara ändringarna.

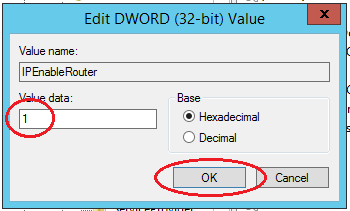

nästa måste du aktivera IP-adressering.

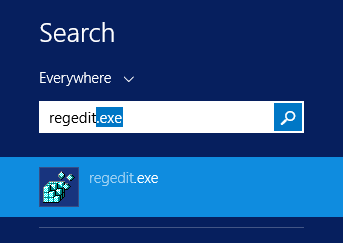

Använd Windows Search, leta reda på REGEDIT.exe ansökan.

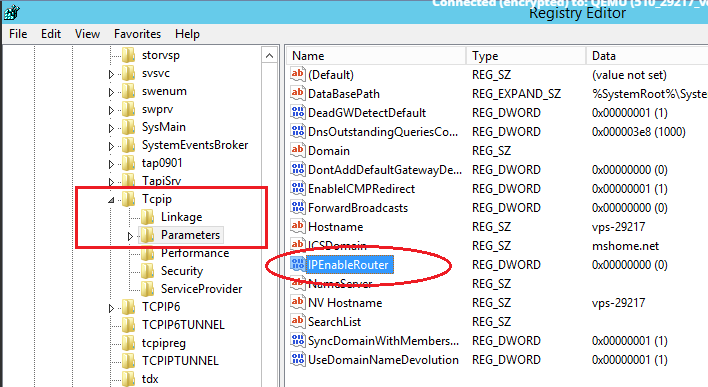

i trädet hittar du katalogen HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. I den högra delen av fönstret hittar du variabeln IPEnableRouter, dubbelklickar in i värderedigeringsfönstret och ändrar det till 1, vilket möjliggör adressering på VPS.

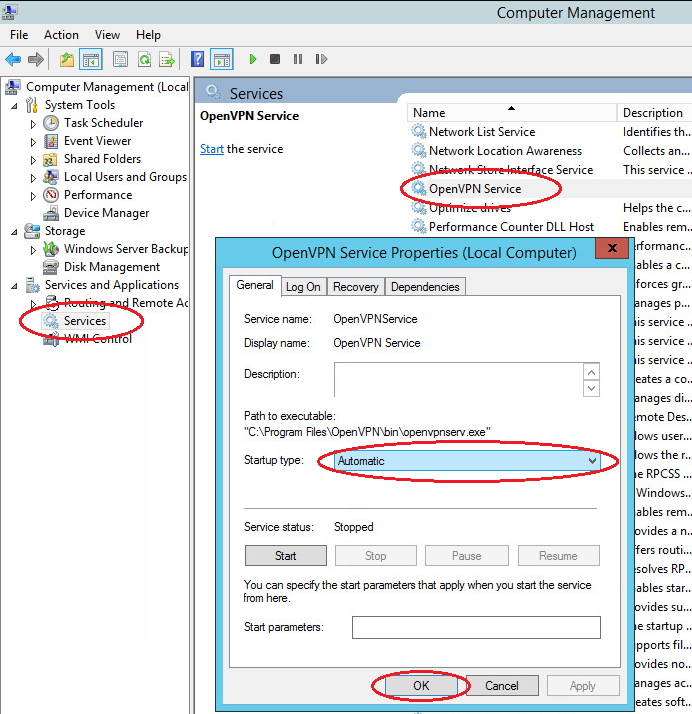

Autorun öppna VPN

konfigurera omedelbart den öppna VPN-tjänsten till autorun vid systemstart.

öppna Windows-tjänsterna. Hitta i listan Öppna VPN – > högerklicka – > egenskaper – > Start: automatisk

detta kompletterar grundkonfigurationen för den virtuella privata nätverksservern. Hitta filen C: \ Program Files \ OpenVPN \ config \ server.ovpn – > högerklicka – > ”starta OpenVPN på denna konfiguration” för att starta den virtuella privata nätverksservern och konfigurationsfilen vi förberedde.

öppna VPN-klientkonfiguration

öppna VPN-klientapplikationer är tillgängliga för alla populära operativsystem: Windows / Linux / iOS / Android. För MacOS används Tunnelblick-klienten. Alla dessa applikationer fungerar med samma konfigurationsfiler. Endast vissa skillnader i flera alternativ är möjliga. Du kan lära dig mer om dem genom att undersöka dokumentationen för din öppna VPN-klient. I den här guiden kommer vi att titta på att ansluta en Windows-klient med samma distributionspaket för programmet som vi installerade på servern. När du använder applikationer för andra operativsystem är installationslogiken liknande.

- installera den aktuella versionen av Open VPN på klientdatorn.

- Kopiera till katalogen C : \ Program Files \ OpenVPN \ config klientcertifikatfiler som skapats tidigare på servern (2 certifikat med .CRT förlängning och nyckeln med .key extension) och använd vår klient.ovpn klient konfigurationsfil. Efter kopiering till användarens enhet raderas den sista filen från servern eller överförs från config-mappen för att undvika förvirring i framtiden.

- öppna klienten.ovpn-fil. Hitta raden remote my-server-1 1194 och ange ip-adressen eller domännamnet på vpn-servern i den:

remote <ip-address> 1194</ip-address>till exempel:

remote 83.166.241.155 1194 - hitta sätt att certifikat. Ange i det sökvägarna till ca.crt, kund1.nyckel, client1.crt-certifikat kopieras tidigare som i exemplet nedan:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - spara filen. Klientinställningen är klar.

Kontrollera Windows-Brandväggen Regler

Uppmärksamhet! För korrekt drift av OpenVPN-tjänsten krävs att motsvarande portar öppnas på servern (som standard UDP 1194). Kontrollera relevant regel i din brandvägg: Windows-brandväggen eller antivirusprogram från tredje part.

kontrollera OpenVPN-anslutningar

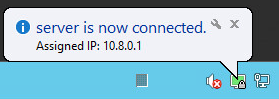

starta Open VPN-servern, för att göra detta, gå till katalogen C: \ Program Files \ OpenVPN \ config och välj serverkonfigurationsfilen (vi har server.ovpn – > högerklicka – > ”starta OpenVPN på denna konfigurationsfil”).

starta klienten, för att göra detta, gå till katalogen C: \ Program Files \ OpenVPN \ config och välj klientkonfigurationsfilen (vi har klient.ovpn – > högerklicka – > ”starta Open VPN på denna konfigurationsfil”).

skärmen visar fönstret anslutningsstatus. Om några sekunder kommer det att minimeras till facket. Den gröna indikatorn för den öppna VPN-genvägen i meddelandefältet indikerar en lyckad anslutning.

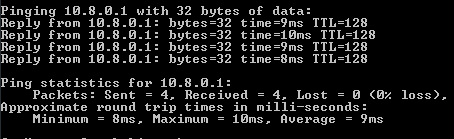

kontrollera tillgängligheten från klientenheten på OpenVPN-servern med hjälp av dess interna privata nätverksadress:

- tryck på Win + R-tangenterna och skriv cmd i fönstret som visas för att öppna kommandoraden.

- kör ping-kommandot till adressen till vår server i ett virtuellt privat nätverk (10.8.0.1):

ping 10.8.0.1om VPN är korrekt konfigurerad startar paketutbytet med servern.

- med hjälp av tracert-verktyget kommer vi att kontrollera vilken rutt paketen från klienten går. Ange följande kommando i konsolen:

från resultatet av verktyget ser vi att paketen först skickas till VPN-servern, och först då till det externa nätverket.

nu har du ett färdigt virtuellt privat nätverk som gör att du kan skapa säkra nätverksanslutningar mellan sina kunder och servern med öppna och geografiskt avlägsna Anslutningspunkter till Internet.