Cybersecurity-forskare avslöjade idag flera säkerhetsproblem i den populära online-datingplattformen OkCupid som potentiellt kan låta angripare spionera på användarnas privata information eller utföra skadliga åtgärder på uppdrag av de riktade kontona.

enligt en rapport som delades med Hacker News fann forskare från Check Point att bristerna i Okcupids Android-och webbapplikationer kunde tillåta stöld av användarnas autentiseringstoken, användarnas ID och annan känslig information som e-postadresser, preferenser, sexuell läggning och annan privat data.

efter att Check Point-forskare på ett ansvarsfullt sätt delade sina resultat med OkCupid fixade Match Group-ägda företaget problemen och sa: ”inte en enda användare påverkades av den potentiella sårbarheten.”

kedjan av brister

bristerna identifierades som en del av omvänd teknik av Okcupids Android app version 40.3.1, som släpptes den 29 April tidigare i år. Sedan dess har det skett 15 uppdateringar av appen med den senaste versionen (43.3.2) som slog Google Play Store igår.

Check Point sa att Okcupids användning av djupa länkar kan göra det möjligt för en dålig skådespelare att skicka en anpassad länk definierad i appens manifest-fil för att öppna ett webbläsarfönster med JavaScript aktiverat. En sådan begäran befanns returnera användarnas cookies.

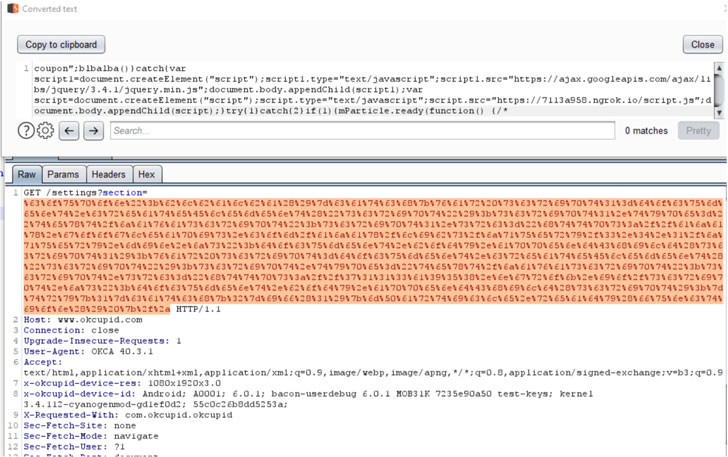

forskarna avslöjade också en separat fel i Okcupids inställningsfunktionalitet som gör den sårbar för en XSS-attack genom att injicera skadlig JavaScript-kod med parametern ”avsnitt” enligt följande: ”https://www.okcupid.com/settings?section=value”

den ovannämnda XSS-attacken kan utökas ytterligare genom att ladda en JavaScript-nyttolast från en angripare-kontrollerad server för att stjäla autentiseringstoken, profilinformation och användarinställningar och överföra den samlade data tillbaka till servern.

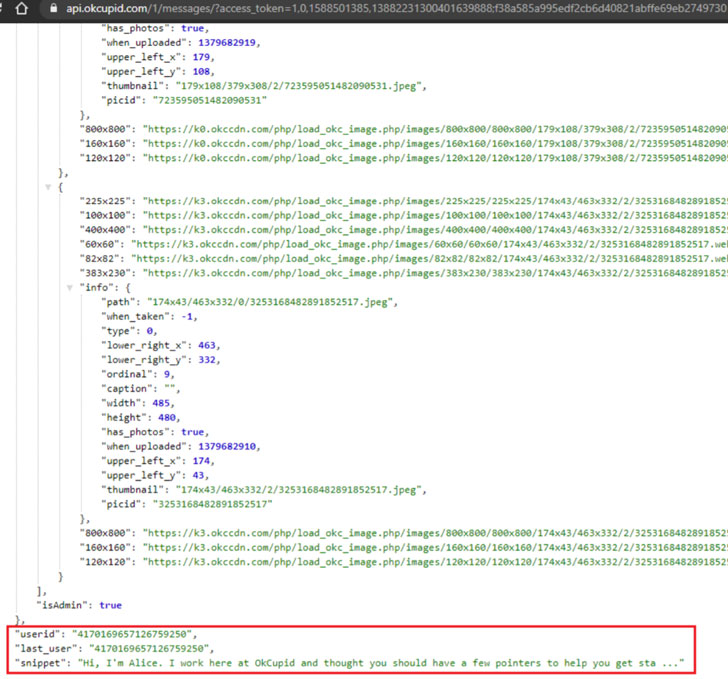

”användarnas cookies skickas till servern eftersom XSS-nyttolasten körs i samband med programmets Webbvy”, sa forskarna och skisserade deras metod för att fånga tokeninformationen. ”Servern svarar med en stor JSON som innehåller användarnas id och autentiseringstoken.”

när en motståndare har innehaft användar-ID och token kan han skicka en begäran till slutpunkten” https://www.OkCupid.com:443/graphql ” för att hämta all information som är kopplad till offrets profil (e-postadress, sexuell läggning, längd, familjestatus och andra personliga preferenser) samt utföra åtgärder på uppdrag av den komprometterade individen, till exempel skicka meddelanden och ändra profildata.

en fullständig kontokapning är dock inte möjlig eftersom kakorna är skyddade med HTTPOnly, vilket minskar risken för att ett klientskript kommer åt den skyddade cookien.

slutligen kan en övervakning i CORS-policyn (Cross-Origin Resource Sharing) för API-servern ha tillåtit en angripare att skapa förfrågningar från vilket ursprung som helst (t.ex. ”https://okcupidmeethehacker.com”) för att få tag på användar-ID och autentiseringstoken och därefter använda den informationen för att extrahera profildetaljer och meddelanden med API: s ”profil” och ”meddelanden” – slutpunkter.

kom ihåg Ashley Madison brott och utpressning hot?

även om sårbarheterna inte utnyttjades i naturen, är episoden ännu en påminnelse om hur dåliga skådespelare kunde ha utnyttjat bristerna för att hota offer med svart och utpressning.

efter Ashley Madison, en vuxen dating service catering till gifta personer som söker partners för frågor var hackad i 2015 och information om dess 32 miljoner användare postades till den mörka webben, det ledde till en ökning av nätfiske och sextortion kampanjer, med utpressare enligt uppgift skicka personliga e-post till användarna, hotar att avslöja sitt medlemskap till vänner och familj om de inte betalar pengar.

”det brådskande behovet av integritet och datasäkerhet blir mycket viktigare när så mycket privat och intim information lagras, hanteras och analyseras i en app”, avslutade forskarna. ”Appen och plattformen skapades för att föra människor samman, men naturligtvis där människor går, kommer brottslingar att följa och leta efter enkla val.”