naukowcy cyberbezpieczeństwa ujawnili dziś kilka problemów z bezpieczeństwem w popularnej platformie Randkowej OkCupid, które mogą potencjalnie pozwolić atakującym zdalnie szpiegować prywatne informacje użytkowników lub wykonywać złośliwe działania w imieniu docelowych kont.

zgodnie z raportem udostępnionym hakerom News, naukowcy z Check Point odkryli, że wady aplikacji OkCupid na Androida i aplikacje internetowe mogą pozwolić na kradzież tokenów uwierzytelniania użytkowników, identyfikatorów użytkowników i innych poufnych informacji, takich jak adresy e-mail, preferencje, orientacja seksualna i inne prywatne dane.

po tym, jak badacze Check Point odpowiedzialnie podzielili się swoimi odkryciami z OkCupid, firma należąca do grupy Match naprawiła problemy, stwierdzając: „potencjalna luka w zabezpieczeniach nie wpłynęła na ani jednego użytkownika.”

Łańcuch wad

wady zostały zidentyfikowane jako część inżynierii odwrotnej aplikacji OkCupid na Androida w wersji 40.3.1, która została wydana 29 kwietnia tego roku. Od tego czasu były aktualizacje 15 do aplikacji z najnowszą wersją (43.3.2) uderzającą Wczoraj W Sklep Google Play.

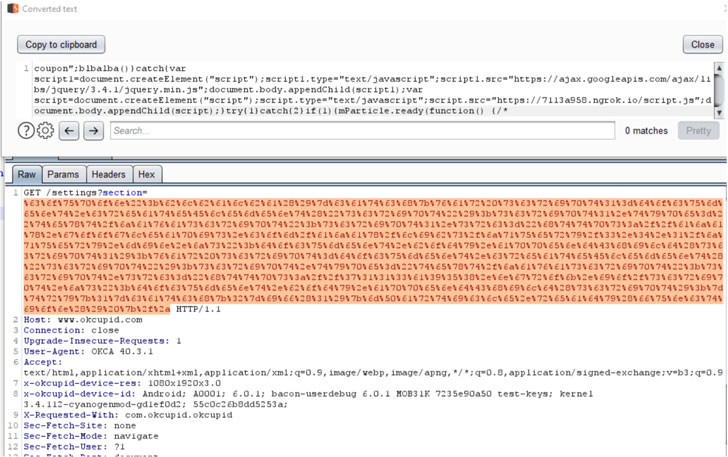

Check Point powiedział, że użycie głębokich linków przez OkCupid może umożliwić złemu aktorowi wysłanie niestandardowego łącza zdefiniowanego w pliku manifestu aplikacji, aby otworzyć okno przeglądarki z włączoną obsługą JavaScript. Każde takie żądanie okazało się zwracać pliki cookie użytkowników.

naukowcy odkryli również osobną wadę w funkcjonalności ustawień OkCupid, która sprawia, że jest podatny na atak XSS poprzez wstrzyknięcie złośliwego kodu JavaScript za pomocą parametru „section” w następujący sposób: „https://www.okcupid.com/settings?section=value”

wspomniany atak XSS można jeszcze bardziej zwiększyć, ładując ładunek JavaScript z serwera kontrolowanego przez atakującego w celu kradzieży tokenów uwierzytelniania, informacji o profilu i preferencji użytkownika, a zgromadzone dane przesłać z powrotem na serwer.

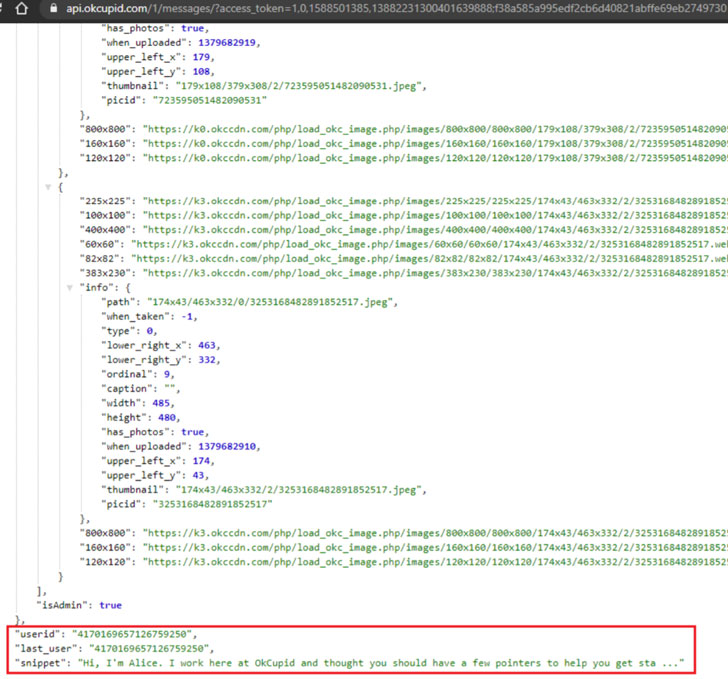

„Pliki cookie użytkowników są wysyłane do serwera, ponieważ ładunek XSS jest wykonywany w kontekście widoku sieci Web aplikacji”, powiedzieli naukowcy, przedstawiając swoją metodę przechwytywania informacji o tokenie. „Serwer odpowiada rozległym JSON zawierającym identyfikator użytkownika i token uwierzytelniania.”

po uzyskaniu identyfikatora użytkownika i tokenu przeciwnik może wysłać prośbę do punktu końcowego” https://www.OkCupid.com:443/graphql”, aby pobrać wszystkie informacje związane z profilem ofiary (adres e-mail, orientacja seksualna, wzrost, status rodziny i inne osobiste preferencje), a także wykonać działania w imieniu zagrożonej osoby, takie jak wysyłanie wiadomości i zmiana danych profilu.

jednak pełne przejęcie konta nie jest możliwe, Ponieważ pliki cookie są chronione za pomocą protokołu HTTPOnly, co zmniejsza ryzyko uzyskania dostępu do chronionego pliku cookie przez skrypt po stronie klienta.

wreszcie, niedopatrzenie w zasadach udostępniania zasobów (CORS) serwera API mogło pozwolić atakującemu na tworzenie żądań z dowolnego źródła (np. ” https://okcupidmeethehacker.com”) w celu uzyskania identyfikatora użytkownika i tokena uwierzytelniania, a następnie wykorzystania tych informacji do wyodrębnienia szczegółów profilu i wiadomości za pomocą punktów końcowych „profilu” i „wiadomości” API.

pamiętasz Ashley Madison i szantaż?

chociaż luki nie zostały wykorzystane na wolności, odcinek jest kolejnym przypomnieniem, jak źli aktorzy mogli wykorzystać wady, aby zagrozić ofiarom czarnym i wymuszeniami.

po tym, jak Ashley Madison, serwis randkowy dla dorosłych przeznaczony dla małżeństw szukających partnerów do romansów został zhakowany w 2015 roku, a informacje o jego 32 milionach użytkowników zostały opublikowane w dark web, doprowadziło to do wzrostu phishingu i kampanii seksualnych, z szantażystami podobno wysyłającymi spersonalizowane e-maile do użytkowników, grożąc ujawnieniem SWOJEGO członkostwa znajomym i rodzinie, chyba że zapłacą pieniądze.

„straszliwa potrzeba Prywatności i bezpieczeństwa danych staje się o wiele bardziej kluczowa, gdy tak wiele prywatnych i intymnych informacji jest przechowywanych, zarządzanych i analizowanych w aplikacji” – podsumowali naukowcy. „Aplikacja i platforma zostały stworzone, aby łączyć ludzi, ale oczywiście tam, gdzie ludzie idą, przestępcy będą podążać za nimi, szukając łatwych poszukiwań.”