jest to przewodnik krok po kroku, jak skonfigurować otwarty serwer VPN w systemach operacyjnych Windows Server 2008/2012 i połączyć klientów z utworzoną wirtualną siecią prywatną.

Open VPN jest otwartą implementacją technologii VPN-wirtualnej sieci prywatnej, która ma na celu tworzenie wirtualnych sieci prywatnych pomiędzy grupami geograficznie odległych węzłów na szczycie otwartego kanału transmisji danych (Internet). Open VPN nadaje się do takich zadań, jak bezpieczne zdalne połączenie sieciowe z serwerem bez otwierania do niego dostępu do Internetu, tak jakbyś łączył się z hostem w sieci lokalnej. Bezpieczeństwo połączenia jest osiągane przez otwarte szyfrowanie SSL.

Jak to działa?

po zakończeniu konfiguracji Open VPN serwer będzie mógł akceptować zewnętrzne połączenia sieciowe chronione protokołem SSL z wirtualną kartą sieciową utworzoną na początku usługi VPN (tun / tap) bez wpływu na reguły przetwarzania ruchu innych interfejsów (zewnętrzna karta internetowa itp.). Możesz skonfigurować udostępnianie klienta Otwórz VPN do określonej karty sieciowej z tych obecnych na serwerze. W drugiej części instrukcji rozważane jest to tunelowanie ruchu internetowego użytkowników. Dzięki tej metodzie przekazywania host obsługujący połączenia VPN będzie również pełnił funkcję serwera proxy (Proxy) – ujednolicenia zasad aktywności sieciowej użytkowników i kierowania ruchu internetowego klienta we własnym imieniu.

INSTALACJA Open VPN na serwerze

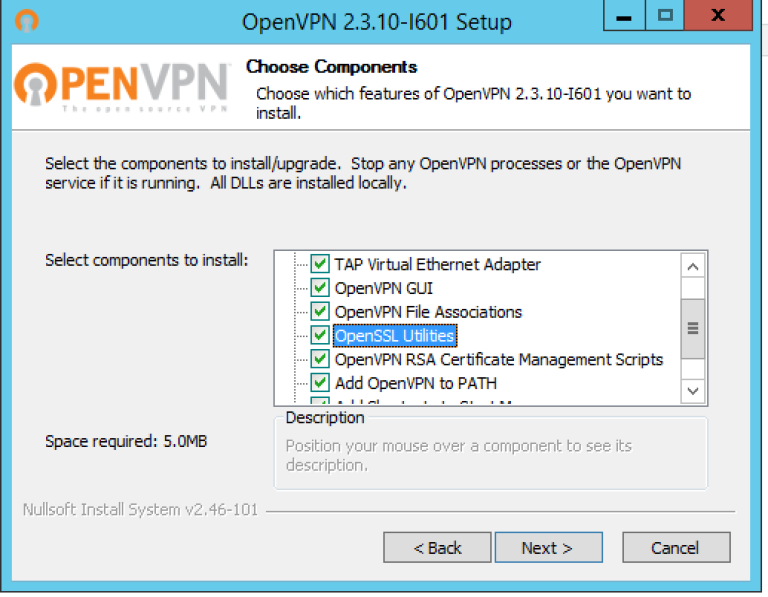

Pobierz i zainstaluj wersję Open VPN, która pasuje do Twojego systemu operacyjnego. Uruchom instalator; upewnij się, że wszystkie funkcje są wybrane do instalacji w trzecim kroku kreatora instalacji.

należy pamiętać, że w tej instrukcji dalsze polecenia są oparte na tym, że Open VPN jest zainstalowany w domyślnym katalogu „C: \ Program Files \ OpenVPN”.

zezwalamy na dodanie wirtualnej karty sieciowej w odpowiedzi na odpowiednie żądanie i czekamy do zakończenia instalacji (może to potrwać kilka minut).

generowanie kluczy (PKI) Centrum Certyfikacji, serwera, klienta; Algorytm Diffiego-Hellmana

aby zarządzać parami klucz / certyfikat wszystkich węzłów tworzonej sieci prywatnej, użyj narzędzia easy-RSA, które działa za pomocą wiersza poleceń, analogicznie do konsoli Linuksa. Aby z nim pracować, otwórz, Uruchom wiersz poleceń (skrót klawiaturowy Win + R, następnie wpisz cmd i naciśnij Enter)

pliki konfiguracyjne.

uruchamianie init-config.skrypt bat wygeneruje nowe var.plik bat w naszym katalogu easy-rsa, plik ten będzie zawierał naszą konfigurację:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batwięc teraz musimy otworzyć następujący katalog za pomocą Eksploratora Windows: C:\Program Files \ OpenVPN\easy-RSA

teraz, używając Notatnika (lub innego edytora tekstu), Edytuj plik wsadowy o nazwie vars.bat, musimy skonfigurować kilka zmiennych …

Zmień następujące ustawienia (bliżej dołu pliku), aby spełnić twoje wymagania:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeUwaga: Jeśli wartość zmiennej zawiera spację, należy ją zamknąć w cudzysłowie.

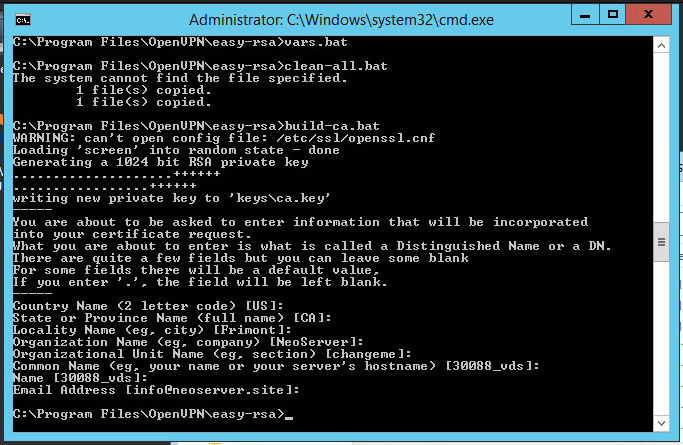

Następnie należy zapisać zmiany w pliku, a następnie za pomocą wiersza polecenia uruchom następujące polecenia:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batCentrum Certyfikacji i generowanie kluczy serwera

przejdźmy do utworzenia klucza / certyfikatu urzędu certyfikacji. Uruchom skrypt:

build-ca.batw odpowiedzi na pojawiające się monity możesz po prostu nacisnąć klawisz Enter. Jedynym wyjątkiem jest pole KEY_CN (nazwa zwyczajowa) – należy podać unikalną nazwę i wstawić tę samą nazwę w polu Nazwa:

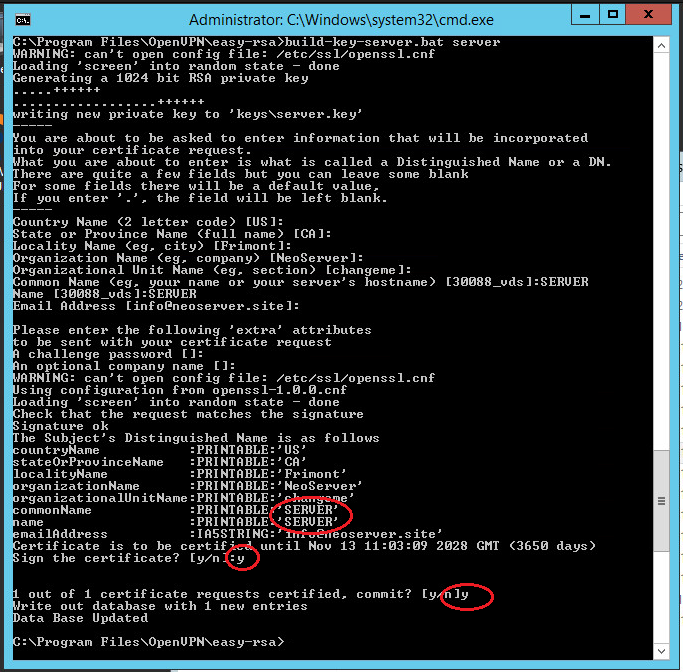

podobnie generujemy certyfikat serwera. Tutaj wartością pól Nazwa zwyczajowa i nazwa jest SERVER:

.\build-key-server.bat serverUwaga: argument serwera jest nazwą przyszłego pliku.

Wszystkie wygenerowane klucze zostaną teraz poproszone o podpisanie wygenerowanego certyfikatu (podpisz certyfikat) w imieniu urzędu certyfikacji. Odpowiedz y (tak).

generowanie kluczy klientów i certyfikatów

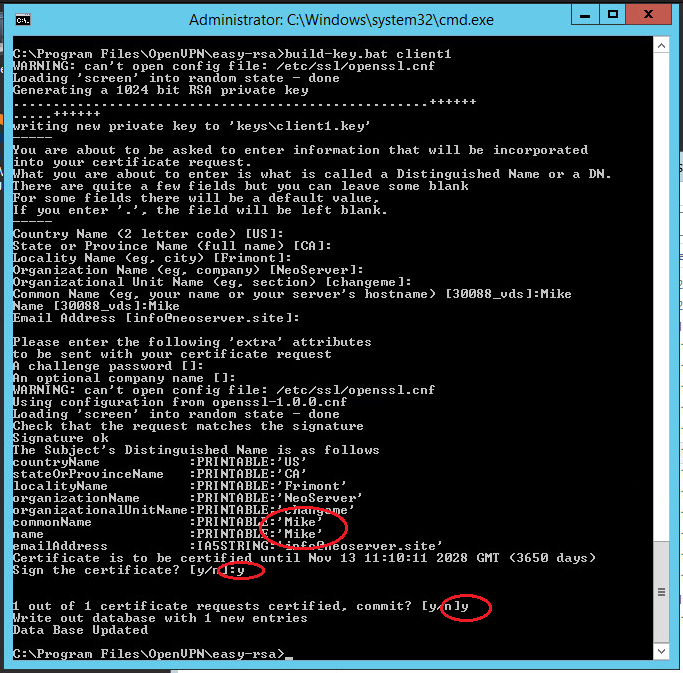

dla każdego klienta VPN musisz wygenerować osobny certyfikat SSL.

w konfiguracji Open VPN istnieje opcja, która umożliwia korzystanie z jednego certyfikatu dla kilku klientów (patrz serwer.plik ovpn-> plik „dublicate-cn”), ale nie jest to zalecane z punktu widzenia bezpieczeństwa. Certyfikaty mogą być generowane w przyszłości, gdy nowi klienci się łączą. Dlatego teraz utworzymy tylko jeden dla Klienta 1:

uruchom następujące polecenia, aby wygenerować klucze klienta:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Uwaga: argument client1 jest nazwą przyszłego pliku.

w polu Nazwa zwyczajowa podaj nazwę klienta (w naszym przypadku KLIENT1).

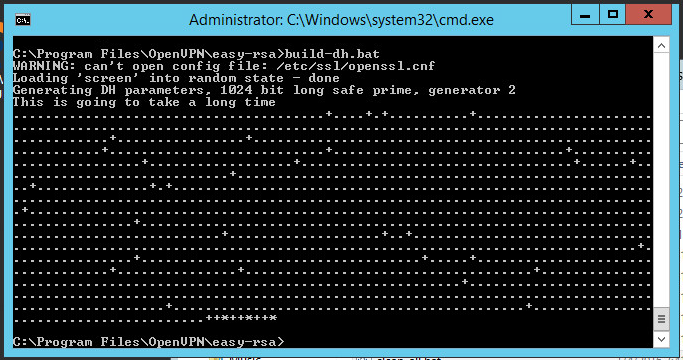

Diffie Hellman Parameters

aby ukończyć ustawienie szyfrowania, musisz uruchomić skrypt generowania parametrów Diffie-Hellman:

.\build-dh.batWyświetlanie informacji o tworzeniu parametrów wygląda następująco:

przesyłanie wygenerowanych kluczy / certyfikatów

wygenerowane certyfikaty znajdują się w katalogu C: \ Program Files \ OpenVPN \ easy-RSA \ keys. Skopiuj pliki wymienione poniżej do katalogu C:\Program Files\OpenVPN\config:

- ok.crt

- dh2048.pem / dh1048pem

- serwer.crt

- serwer.klucz

otwórz konfigurację serwera VPN

przejdźmy bezpośrednio do konfiguracji serwera VPN, użyj naszego pliku konfiguracyjnego z serwerem nazw.ovpn i umieść go w katalogu C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"Otwórz plik; znajdź ścieżkę do kluczy (patrz poniżej). Sprawdź ścieżki do wcześniej skopiowanych certyfikatów ca.crt, dh1024.pem / dh2048pem, serwer.klucz, serwer.crt i w razie potrzeby zmienić:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Zapisz plik.

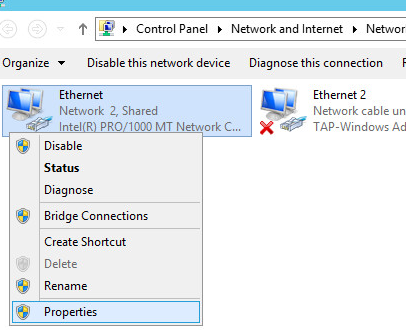

teraz musisz zezwolić na przekazywanie ruchu między adapterami. Wykonaj następujące kroki: Panel sterowania – > Sieć i Internet – >Centrum sieci i udostępniania – > zmień ustawienia karty. Wybierz kartę, która patrzy na zewnętrzny Internet (Tap-adapter odpowiada za połączenie VPN). W naszym przykładzie jest to Ethernet 2.

Kliknij dwukrotnie właściwości adaptera i przejdź do zakładki dostęp, Zaznacz wszystkie pola wyboru. Zapisz zmiany.

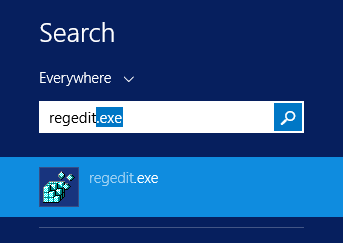

następnie musisz włączyć adresowanie IP.

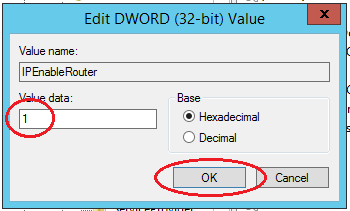

korzystając z wyszukiwania Windows, Znajdź REGEDIT.aplikacja exe.

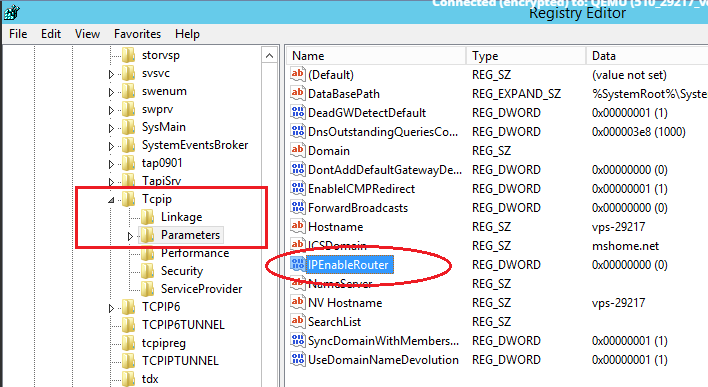

w drzewie znajdź katalog HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. W prawej części okna znajdź zmienną IPEnableRouter, kliknij dwukrotnie w okno edycji wartości i zmień je na 1, umożliwiając adresowanie na VPS.

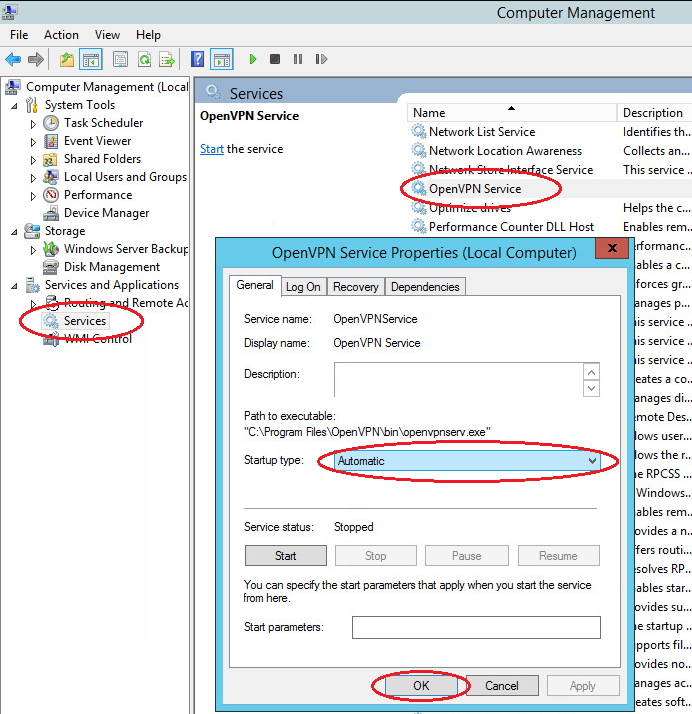

Autorun Otwórz VPN

natychmiast skonfiguruj usługę Open VPN do autorun podczas uruchamiania systemu.

Otwórz usługi Windows. Znajdź na liście otwórz VPN-> kliknij prawym przyciskiem myszy – > właściwości – > Start: automatyczny

to kończy podstawową konfigurację serwera wirtualnej sieci prywatnej. Znajdź plik C: \ Program Files \ OpenVPN \ config \ server.ovpn – > kliknij prawym przyciskiem myszy – > „Uruchom OpenVPN na tej konfiguracji”, aby uruchomić wirtualny serwer sieci prywatnej i przygotowany przez nas plik konfiguracyjny.

otwórz konfigurację klienta VPN

otwarte aplikacje klienta VPN są dostępne dla wszystkich popularnych systemów operacyjnych: Windows / Linux / iOS / Android. Dla MacOS używany jest Klient Tunnelblick. Wszystkie te aplikacje działają z tymi samymi plikami konfiguracyjnymi. Możliwe są tylko pewne różnice w kilku opcjach. Możesz dowiedzieć się o nich, analizując dokumentację swojego klienta Open VPN. W tym przewodniku przyjrzymy się podłączeniu klienta Windows przy użyciu tego samego pakietu dystrybucyjnego programu, który zainstalowaliśmy na serwerze. Podczas korzystania z aplikacji dla innych systemów operacyjnych logika konfiguracji jest podobna.

- zainstaluj aktualną wersję Open VPN na komputerze klienckim.

- Skopiuj do katalogu C: \ Program Files \ OpenVPN \ config pliki certyfikatów klienta utworzone wcześniej na serwerze (2 certyfikaty zprzedłużacz crt i klucz z … key extension) i skorzystaj z naszego klienta.plik konfiguracyjny klienta ovpn. Po skopiowaniu na urządzenie użytkownika, ostatni plik jest usuwany z serwera lub przenoszony z folderu config, aby uniknąć nieporozumień w przyszłości.

- otwórz klienta.plik ovpn. Znajdź linię remote my-server-1 1194 i podaj adres ip lub nazwę domeny serwera vpn w nim:

remote <ip-address> 1194</ip-address>na przykład:

remote 83.166.241.155 1194 - znajdź sposoby na certyfikaty. Określ w nim ścieżki do ca.crt, KLIENT1.klucz, KLIENT1.certyfikaty crt skopiowane wcześniej jak w poniższym przykładzie:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Zapisz plik. Konfiguracja klienta zakończona.

Sprawdź Zasady Zapory Systemu Windows

Uwaga! Do poprawnego działania usługi OpenVPN wymagane jest otwarcie odpowiednich portów na serwerze (domyślnie UDP 1194). Sprawdź odpowiednią regułę w zaporze: Zapora systemu Windows lub oprogramowanie antywirusowe innych firm.

Sprawdź połączenia OpenVPN

Uruchom otwarty serwer VPN, aby to zrobić, przejdź do katalogu C: \ Program Files \ OpenVPN \ config i wybierz plik konfiguracyjny serwera (mamy serwer.ovpn -> kliknij prawym przyciskiem myszy-> „Uruchom OpenVPN na tym pliku konfiguracyjnym”).

uruchom klienta, aby to zrobić, przejdź do katalogu C: \ Program Files \ OpenVPN \ config i wybierz plik konfiguracyjny klienta(mamy klienta.ovpn -> kliknij prawym przyciskiem myszy-> „uruchom Otwórz VPN na tym pliku konfiguracyjnym”).

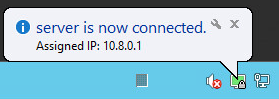

ekran wyświetla okno stanu połączenia. W ciągu kilku sekund zostanie zminimalizowany do zasobnika. Zielony wskaźnik skrótu Open VPN w obszarze powiadomień wskazuje pomyślne połączenie.

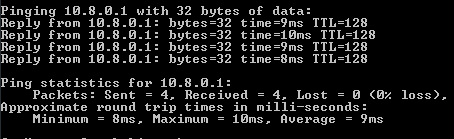

Sprawdź dostępność z urządzenia klienta serwera OpenVPN za pomocą jego wewnętrznego adresu sieci prywatnej:

- naciśnij klawisze Win + R i wpisz cmd w oknie, które się pojawi, aby otworzyć wiersz poleceń.

- wykonaj polecenie ping na adres naszego serwera w wirtualnej sieci prywatnej (10.8.0.1):

ping 10.8.0.1jeśli VPN jest poprawnie skonfigurowany, rozpocznie się wymiana pakietów z serwerem.

- za pomocą narzędzia tracert sprawdzimy, którą trasą podążają Pakiety od klienta. W konsoli wprowadź następujące polecenie:

z wyniku narzędzia widzimy, że pakiety są najpierw wysyłane do serwera VPN, a dopiero potem do sieci zewnętrznej.

teraz masz gotową do pracy wirtualną sieć prywatną, która pozwala na bezpieczne połączenia sieciowe między klientami a serwerem za pomocą otwartych i odległych geograficznie punktów połączenia z Internetem.