infekcja niebezpiecznym .wirus java prowadzi do poważnych problemów z bezpieczeństwem. Ofiary mogą przywracać i chronić swoje komputery, postępując zgodnie z naszym kompletnym przewodnikiem usuwania.

Usuń .java Virus and Restore PC

ręczny Przewodnik usuwania

Pomiń wszystkie kroki i pobierz narzędzie Anti-malware, które będzie bezpiecznie skanować i czyścić komputer.

Pobierz .java Virus Removal Tool

SpyHunter anti-malware tool zdiagnozuje wszystkie aktualne zagrożenia na komputerze. Kupując pełną wersję, będziesz mógł natychmiast usunąć wszystkie zagrożenia złośliwym oprogramowaniem. Dodatkowe informacje o SpyHunter / pomoc w odinstalowaniu SpyHunter

Dystrybucja .Java Virus

The .java Virus to nowy wirus, który został zauważony w ograniczonej kampanii ataku. W tej chwili badacze bezpieczeństwa nie mogą określić pierwotnej strategii infekcji. Zakładamy, że zostaną zastosowane najczęściej stosowane taktyki.

wśród nich są wiadomości e-mail tworzone w sposób zautomatyzowany i wysyłane do dużych list potencjalnych ofiar. The .wirus java może być bezpośrednio dołączony do wiadomości. Jest to jeden z najprostszych sposobów dla przestępców, aby spróbować infekcji. Jednak wielu dostawców hostingu poczty e – mail Zwykle przechwytuje podpisy wirusa i jako takie odrzuca takie wiadomości lub oznaczyć je jako niebezpieczne lub spam. Inne metody infekcji związane z tym jest możliwość wstawiania hiperłączy w treści treści wiadomości. Linki są zwykle oznaczone jako prowadzące do znanej witryny lub pliku interesującego użytkownika. Przekierowania mogą przekierowywać do witryn kontrolowanych przez hakerów, zainfekowanych ładunków lub innych instancji, które mogą prowadzić do.zakażenie wirusem java.

przestępcy komputerowi stojący za złośliwym oprogramowaniem mogą tworzyć złośliwe witryny lub pobierać portale, które rozpowszechniają złośliwe oprogramowanie różnego rodzaju, w tym .wirus java. Popularną opcją jest użycie zainfekowanych dokumentów, które mogą być różnych typów ‒ arkuszy kalkulacyjnych, dokumentów tekstowych, prezentacji i baz danych. Są one modyfikowane w celu zainicjowania wirusa po uruchomieniu wbudowanych skryptów. Zwykle po otwarciu plików powiadomienie poprosi użytkowników o uruchomienie makr (skryptów). W takim przypadku następuje infekcja.

strony kontrolowane przez hakerów to specjalistyczne portale, które zostały utworzone ręcznie lub automatycznie przez przestępców za .wirus java. Mogą one bezpośrednio rozpowszechniać zagrożenie poprzez inicjowanie różnych skryptów lub zautomatyzowanych operacji lub łączenie się z takimi instancjami. Przekierowania są zwykle spowodowane interakcją z pocztą e-mail, sieciami reklamowymi lub inną aktywnością przeglądania. Jednak jednym z głównych źródeł jest dostępność porywaczy przeglądarki. Są to złośliwe dodatki stworzone dla najpopularniejszych przeglądarek internetowych-Mozilla Firefox, Google Chrome, Internet Explorer, Opera, Microsoft Edge i Safari. Po zainstalowaniu nie tylko infekują użytkowników złośliwym oprogramowaniem, ale także przekierowują ofiary na stronę kontrolowaną przez hakerów. W zależności od konfiguracji porywacze przeglądarki mogą również wykraść poufne informacje, takie jak zapisane hasła, poświadczenia konta, historia, zakładki, dane formularzy i ustawienia.

Java Virus

The .java virus to najnowszy szczep rodziny oprogramowania ransomware Dharma. Jest to jedno z najpopularniejszych zagrożeń, ponieważ ten typ złośliwego oprogramowania jest uważany za wysokie ryzyko zarówno dla bezpieczeństwa zainfekowanych maszyn, jak i prywatności ofiar. Najbardziej zaawansowane formy ransomware Dharmy jak .wirus java infekuje systemy w kilkuetapowym ataku. Celem końcowym .wirus java ma zaszyfrować większość plików użytkownika niebezpiecznym szyfrem. Następnie są one wymuszane w celu uiszczenia opłaty za ransomware w walucie cyfrowej Bitcoin lub alternatywie, która utrudnia śledzenie płatności do odbiorców.

wirus java rozpoczyna swoje złośliwe działania, najpierw wykonując wstępne sprawdzenie zbioru informacji. Jest to głębokie skanowanie zainfekowanego hosta, które gromadzi dane, w tym następujące: zainstalowane komponenty sprzętowe, aplikacje i ustawienia użytkownika. Rodzina oprogramowania Dharma Ransomware używa tych danych do obliczenia łańcucha nazwanego unique infection ID (UID).

kolejnym rozpoczętym krokiem jest wprowadzenie systemowych zmian w komputerze. W zależności od strategii hakerów kroki mogą należeć do jednej z tych kategorii:

- zmiany rejestru ‒ mogą zmieniać system operacyjny Windows w sposób, który sprawia, że niektóre funkcje systemu są niestabilne lub nie działają.

- Problemy Z Wydajnością-The .wirus java może powodować poważne problemy z wydajnością komputera docelowego, gdy inicjowane są wstępne procesy i rzeczywisty składnik oprogramowania ransomware.

- modyfikacja ustawień – silnik infekcji .wirus java może powodować istotne zmiany ustawień, które mogą być stosowane zarówno w aplikacjach zainstalowanych przez Użytkownika, jak i w systemie operacyjnym jako całości.

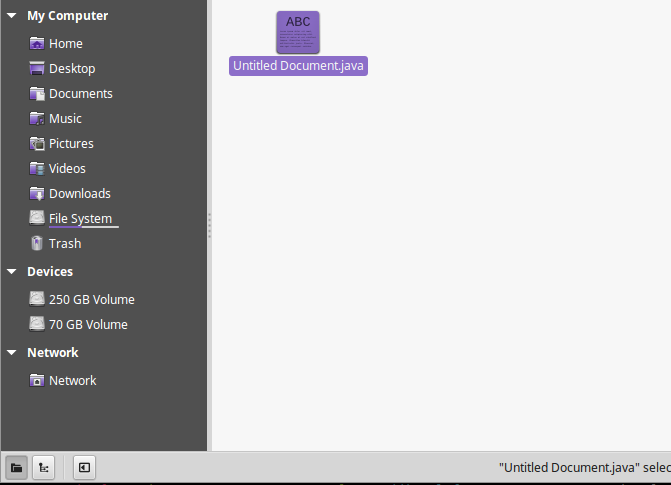

gdy zaawansowana formastwierdzono, że wirus java może się instalować w sposób trwały. Jest to specjalny scenariusz ataku, w którym silnik infekcji aktywnie monitoruje działania użytkowników i chroni się przed usunięciem. The .następnie wirus java infiltruje różne foldery systemowe, co uniemożliwia ofiarom znalezienie dokładnej lokalizacji silnika. Pierwsze instancje rodziny Dharma ransomware były znane z infiltracji katalogów użytkowników, w tym następujących:

- %UserProfile%\Desktop

- %UserProfile%\Documents

- %UserProfile%\Pictures

- %UserProfile%\Downloads

- %UserProfile%\Music

- %UserProfile%\Video

The .wirus java może zgłaszać infekcje do serwerów obsługiwanych przez hakerów. Zaawansowane formularze mogą zawierać dodatkowe elementy, które można załadować po zakończeniu kontroli wstępnej. Mogą być ładowane zewnętrznie lub za pomocą wbudowanych modułów. Przykłady obejmują następujące:

- Moduły trojanów ‒ pozwalają operatorom hakerów szpiegować użytkowników w czasie rzeczywistym, przeglądając ich wyświetlacze i rejestrując ich ruch myszy lub naciśnięcia klawiszy.

- Dodatkowe Wdrażanie Złośliwego Oprogramowania-The .wirus java może być użyty do zainfekowania hostów wieloma złośliwymi programami naraz.

- kradzież danych-hakerzy za .wirus java ma możliwość wyodrębnienia dowolnego pliku, który chce przed fazą szyfrowania.

po wykonaniu wszystkich wstępnych kroków rozpoczyna się proces ransomware. Podobnie jak poprzednie warianty oprogramowania Dharma ransomware .wirus java wykorzystuje silne szyfrowanie, które uniemożliwia odzyskanie danych bez użycia połączenia wysokiej jakości rozwiązania anty-spyware i aplikacji do odzyskiwania danych. Nie różni się od innych podobnych zagrożeń, kierując się najpopularniejszymi rozszerzeniami typów plików: dokumentami, archiwami, obrazami, filmami, zdjęciami, kopiami zapasowymi, plikami konfiguracyjnymi i innymi. Podobnie jak jego nazwa, zmienia nazwy wszystkich przetworzonych plików za pomocą .rozszerzenie java. Ogólna notatka ransomware może zostać utworzona w pliku o nazwie README.TXT lub pomoc.txt, które mogą zawierać notatki oparte na szablonach. Przykładowa notatka brzmi następująco:

'Uwaga!

w tej chwili Twój system nie jest chroniony.

możemy to naprawić i przywrócić pliki.

aby przywrócić system napisz na ten adres:

’

ogólna Lista plików zawiera następujące rozszerzenia typów plików docelowych:

„PNG .PSD .PSPIMAGE .TGA .THM .TIF .TIFF .YUV. AI .EPS .PS.SVG .INDD .PCT .PDF .XLR .XLS

XLSX .ACCDB .DB .DBF .MDB .PDB .SQL .APK .APP .BAT .CGI .COM.EXE .Gadżet .Słoik .PIF .WSF .DEM

GAM .NES .ROM .Pliki SAV CAD .DWG .DXF GIS Files .GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML. DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS

.PPT .PPTX ..INI .PRF Encoded Files .HQX .MIM .UUE .7Z .CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE

.DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio Files .AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA Video Files .3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJ R.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .Taksówka .CPL .CUR .Plecak na Biurko .DLL

.DMP .DRV .ICNS .ICO .LNK .SYS .CFG”

w zależności od wersji można utworzyć notatkę ransomware, która zawiera ogólne wiadomości szantażujące ofiary w celu uiszczenia opłaty za Bitcoin ransomware. Zalecamy, aby wszyscy użytkownicy powstrzymali się od komunikowania się z hakerami i skorzystali z naszej pełnej oferty .przewodnik usuwania wirusów java poniżej, aby odzyskać swoje dane i usunąć aktywne infekcje.

Usuń .Java Virus and Restore PC

Uwaga! Ręczne usuwanie .wirus java wymaga znajomości plików systemowych i rejestrów. Przypadkowe usunięcie ważnych danych może doprowadzić do trwałego uszkodzenia systemu. Jeśli nie czujesz się komfortowo z instrukcjami ręcznymi, Pobierz potężne narzędzie anty-malware, które skanuje system w poszukiwaniu złośliwego oprogramowania i bezpiecznie go wyczyści.

Pobierz narzędzie Anti-Malware

SpyHunter anti-malware Narzędzie zdiagnozuje wszystkie aktualne zagrożenia na komputerze. Kupując pełną wersję, będziesz mógł natychmiast usunąć wszystkie zagrożenia złośliwym oprogramowaniem. Dodatkowe informacje o SpyHunter / pomoc w odinstalowaniu SpyHunter

.java Virus – manual removal Steps

uruchom komputer w Trybie Awaryjnym z siecią

spowoduje to wyizolowanie wszystkich plików i obiektów utworzonych przez oprogramowanie ransomware, aby zostały skutecznie usunięte. Poniższe kroki dotyczą wszystkich wersji systemu Windows.

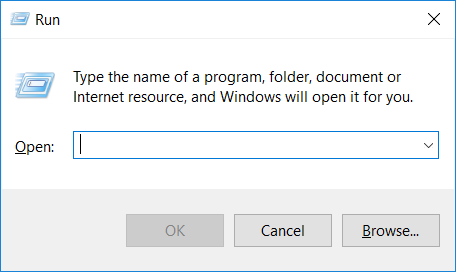

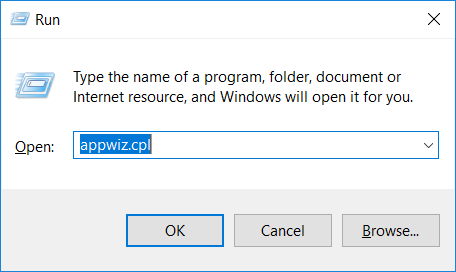

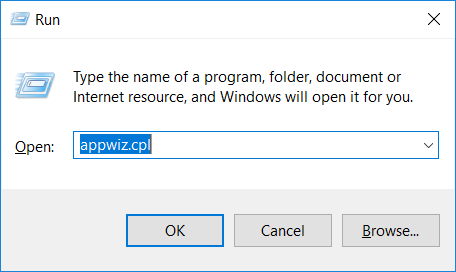

1. Naciśnij klawisz WIN + R

2. Pojawi się okno Uruchom. W nim napisz msconfig, a następnie naciśnij Enter

3. Pojawi się okno konfiguracji. W nim wybierz kartę o nazwie Boot

4. Zaznacz opcję bezpiecznego rozruchu, a następnie przejdź do sieci pod nią, aby zaznaczyć ją zbyt

5. Zastosuj – > OK

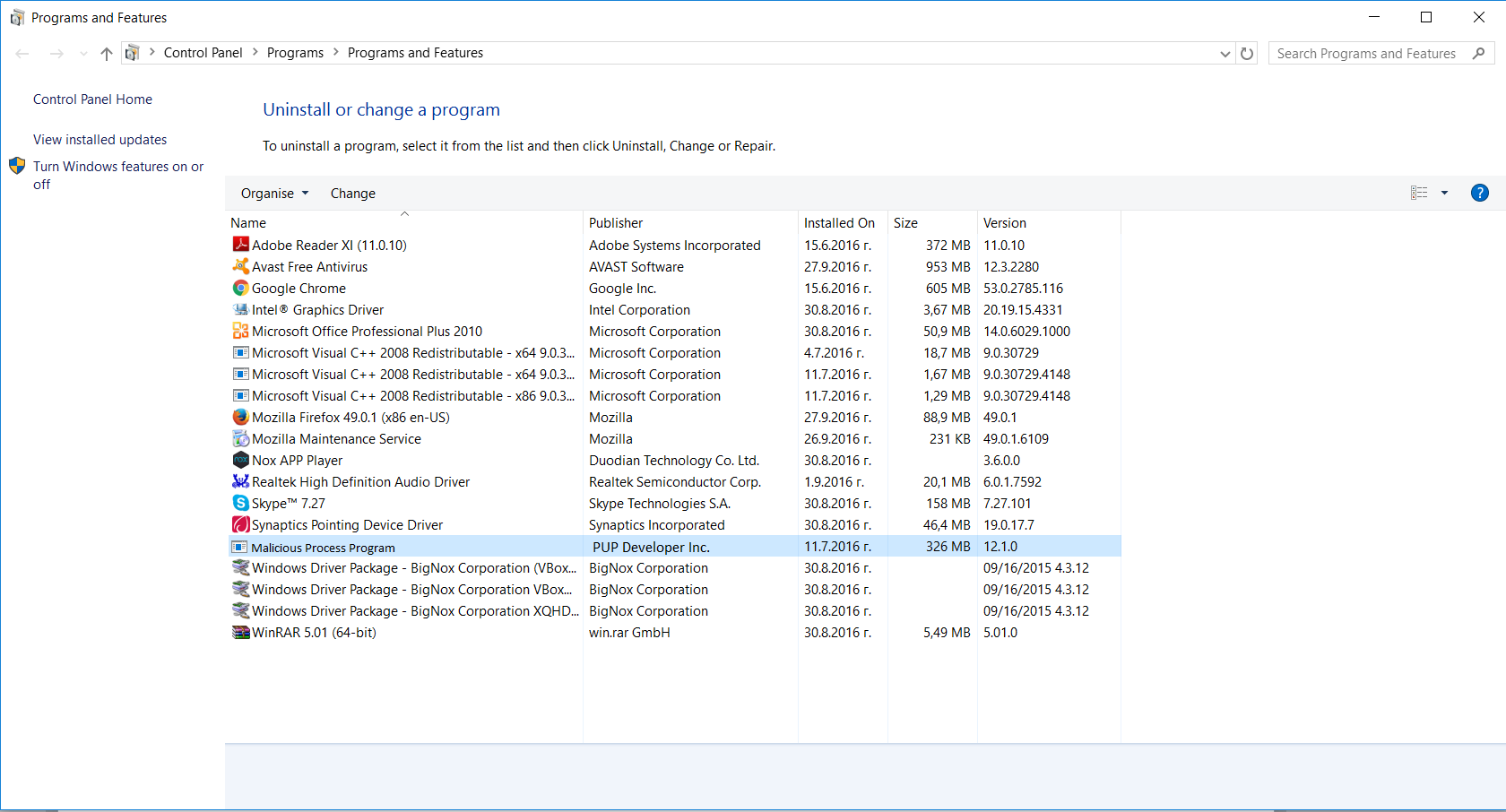

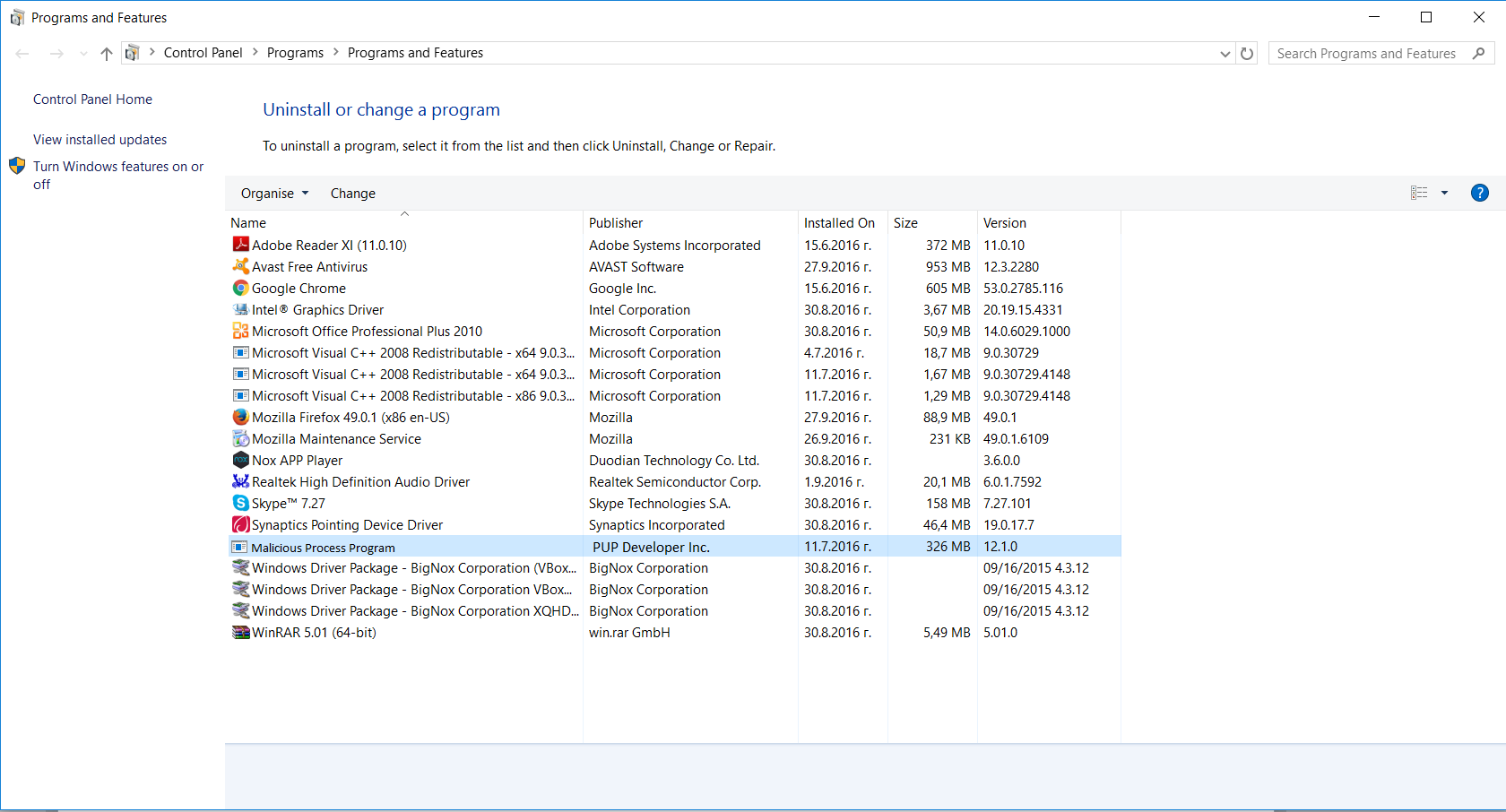

Usuń .java z Windows

oto sposób na usunięcie programu. Ta metoda będzie działać niezależnie od tego, czy korzystasz z systemu Windows 10, 8, 7, Vista lub XP. Po prostu wybranie programu i naciśnięcie delete nie zadziała, ponieważ pozostawi wiele małych plików. To źle, ponieważ te resztki mogą się utrzymywać i powodować różnego rodzaju problemy. Najlepszym sposobem na usunięcie programu jest jego odinstalowanie. Oto jak możesz to zrobić:

1. Przytrzymaj przycisk ” Windows „(jest to między CTRL i Alt na większości klawiatur) i naciśnij”R”. Zobaczysz wyskakujące okno.

2. W polu tekstowym wpisz ” appwiz.cpl”, a następnie naciśnij „Enter”.

3. Menu” Programy i funkcje ” powinno się teraz pojawić. To lista wszystkich programów zainstalowanych na komputerze. Tutaj możesz znaleźć program, wybrać go i nacisnąć „Odinstaluj”.

usunąćwirus java z przeglądarki

przed zresetowaniem ustawień przeglądarki powinieneś wiedzieć, że ta akcja usunie wszystkie zarejestrowane nazwy użytkowników, hasła i inne rodzaje danych. Pamiętaj, aby je w jakiś sposób uratować.

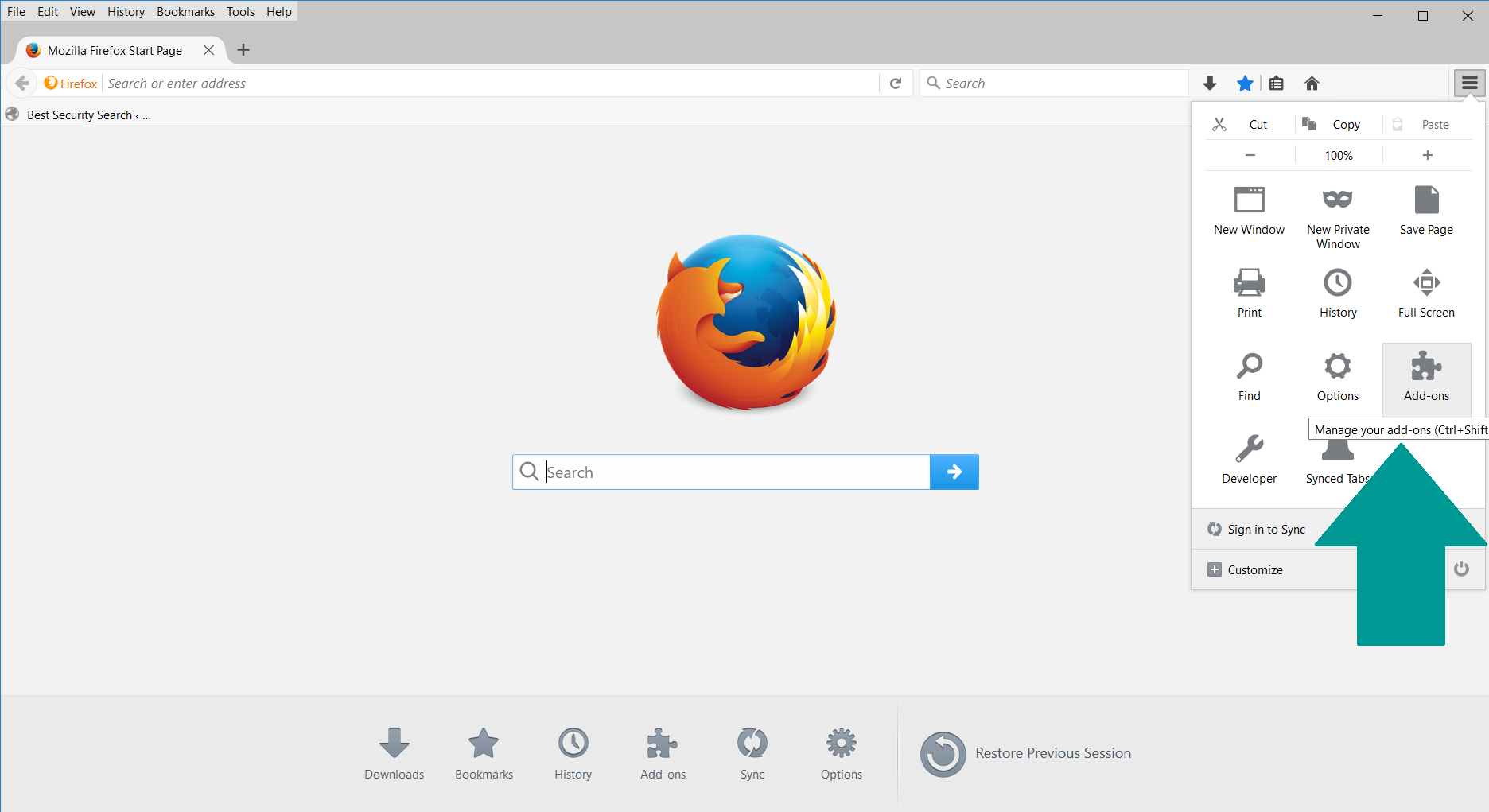

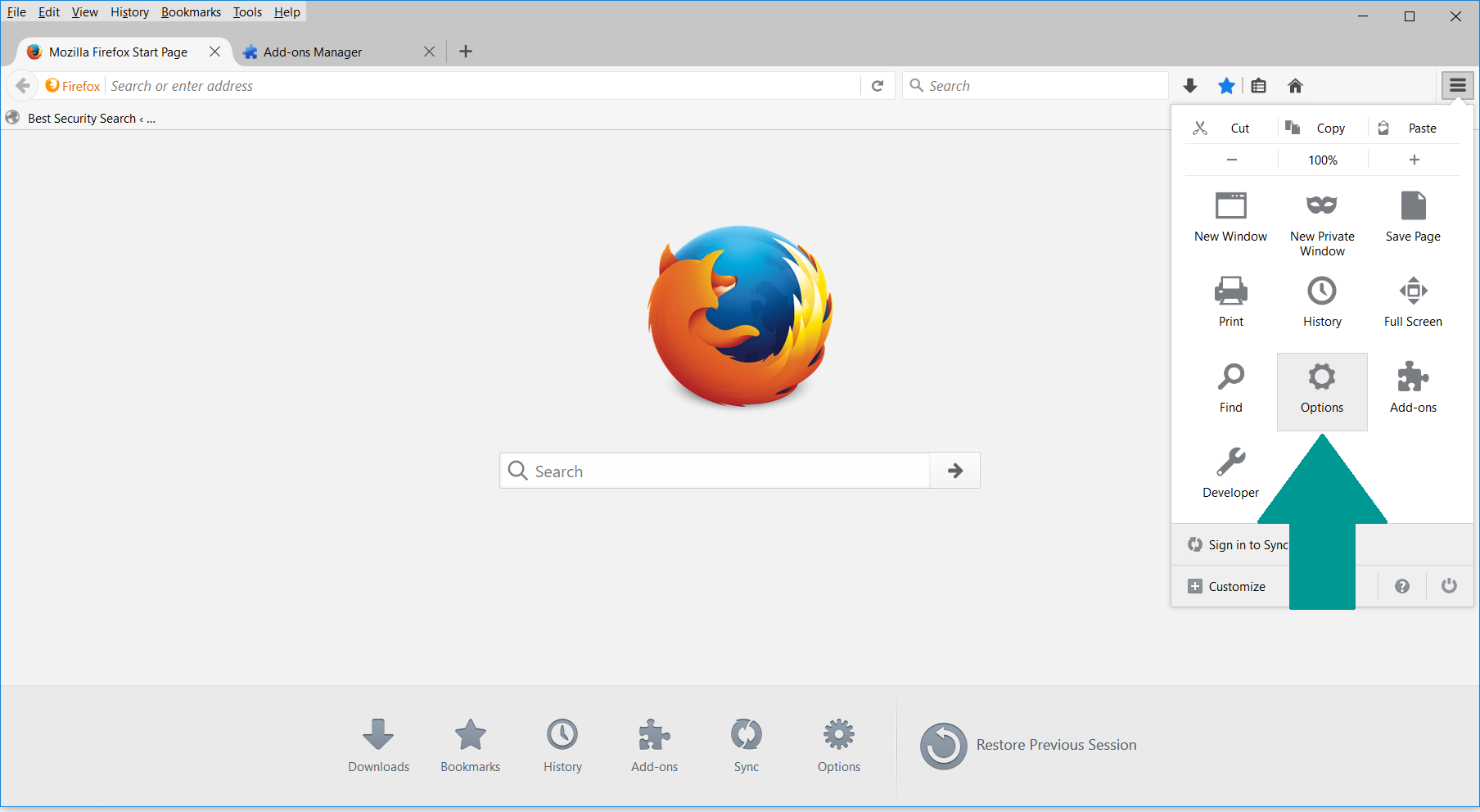

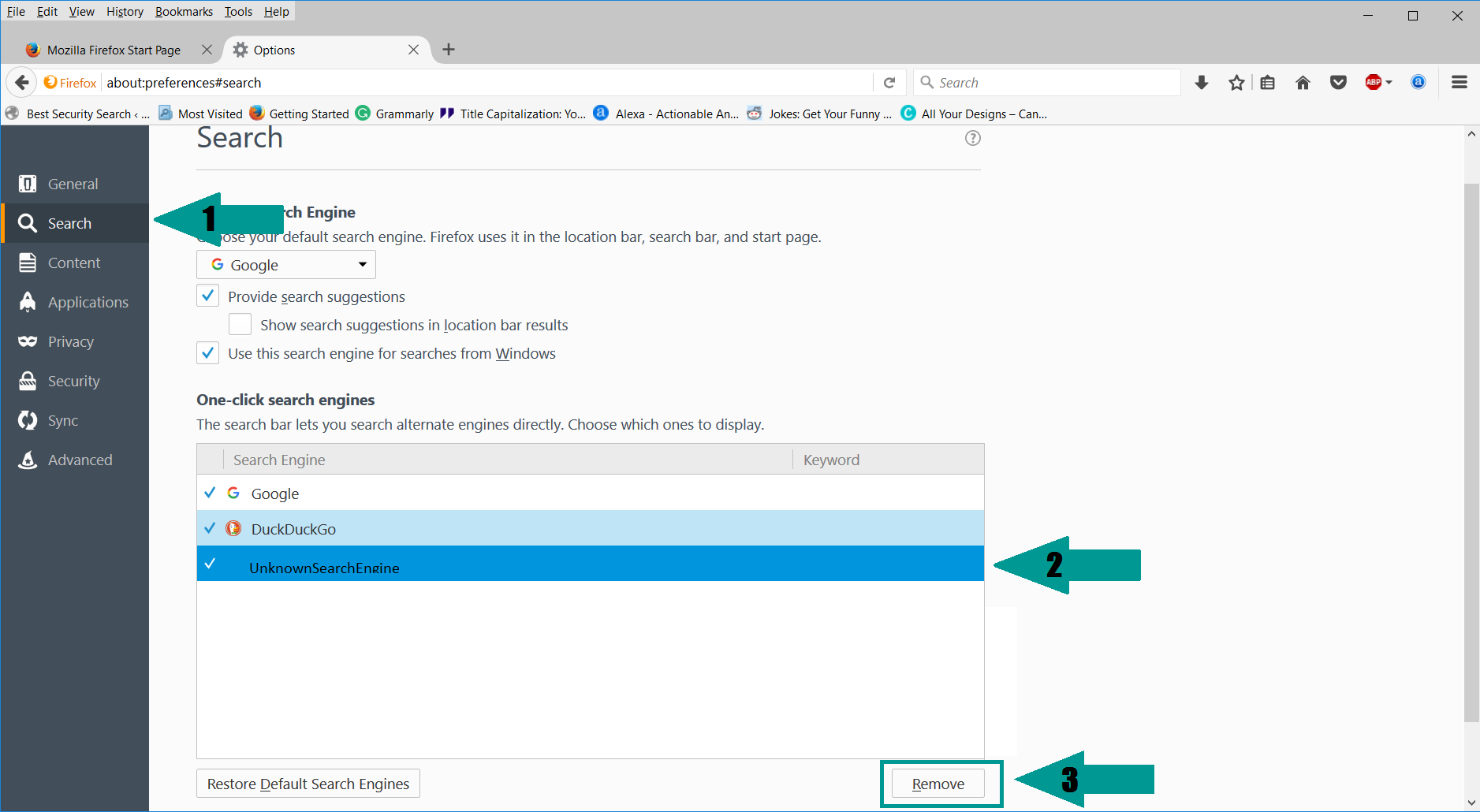

- 1. Uruchom Mozilla Firefox. W prawym górnym rogu kliknij ikonę otwartego menu i wybierz „Dodatki”.

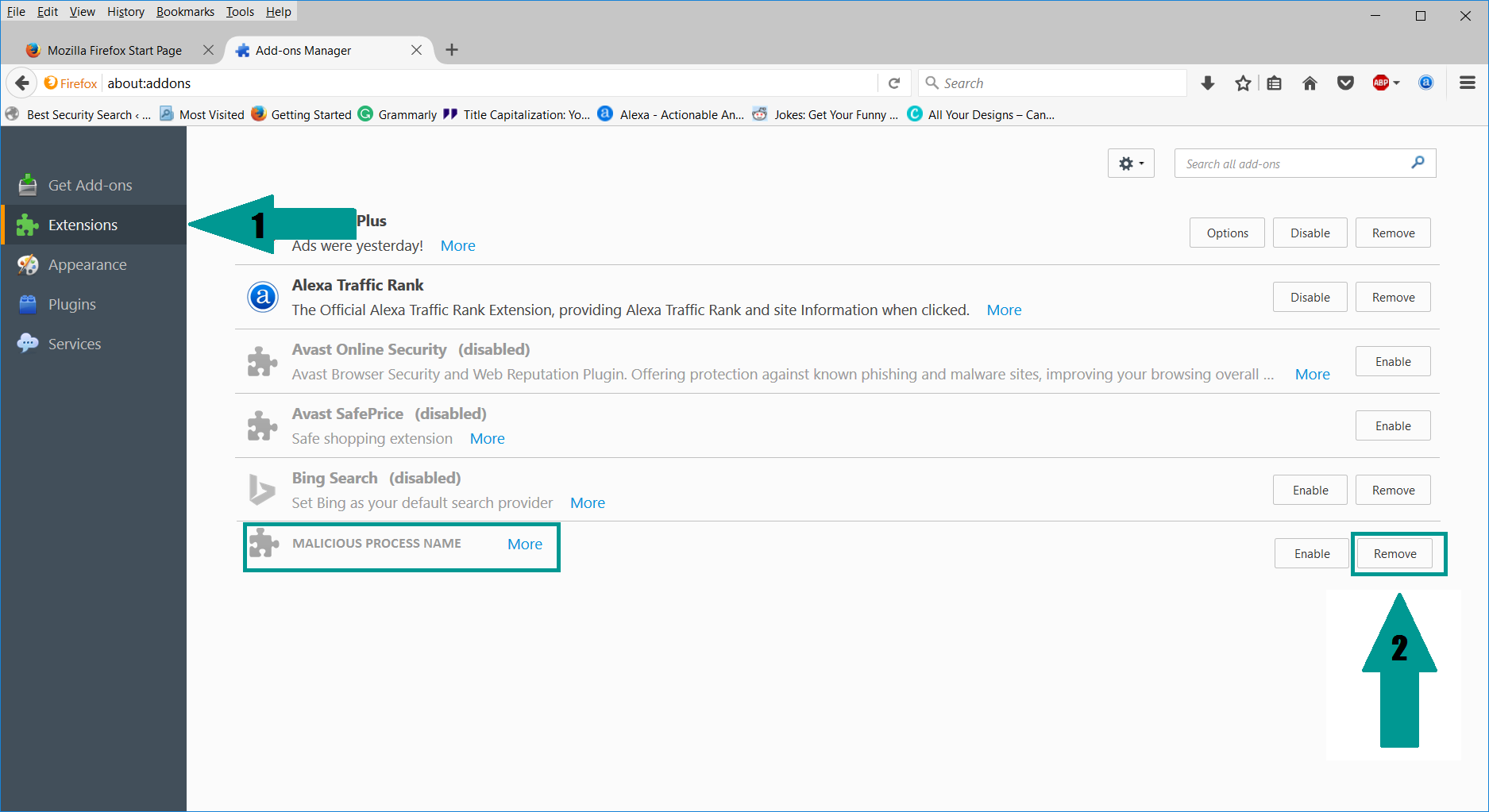

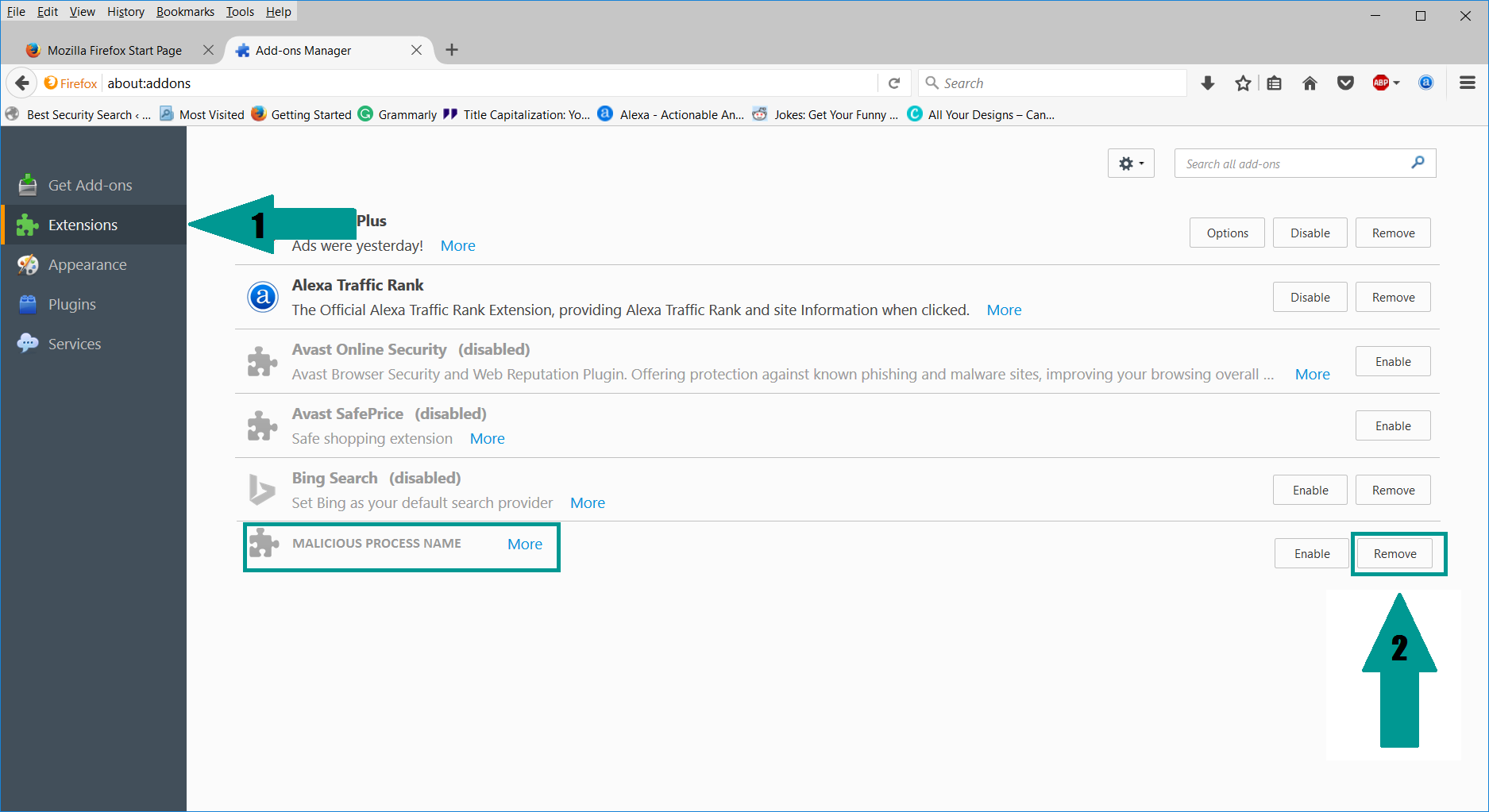

2. W Menedżerze dodatków wybierz „Rozszerzenia”. Przeszukaj listę rozszerzeń w poszukiwaniu podejrzanych wpisów. Jeśli znajdziesz jakieś, zaznacz je i kliknij „Usuń”.

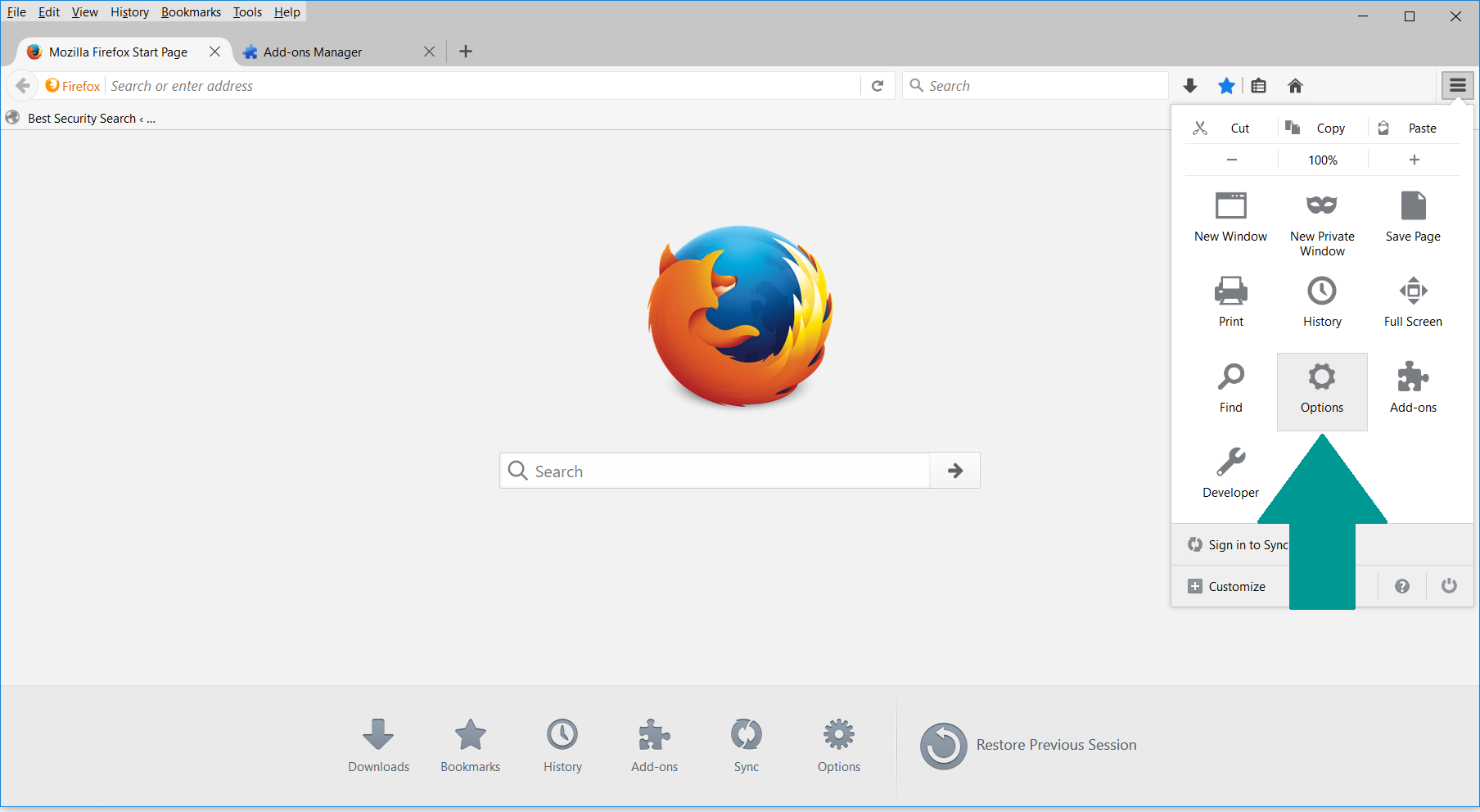

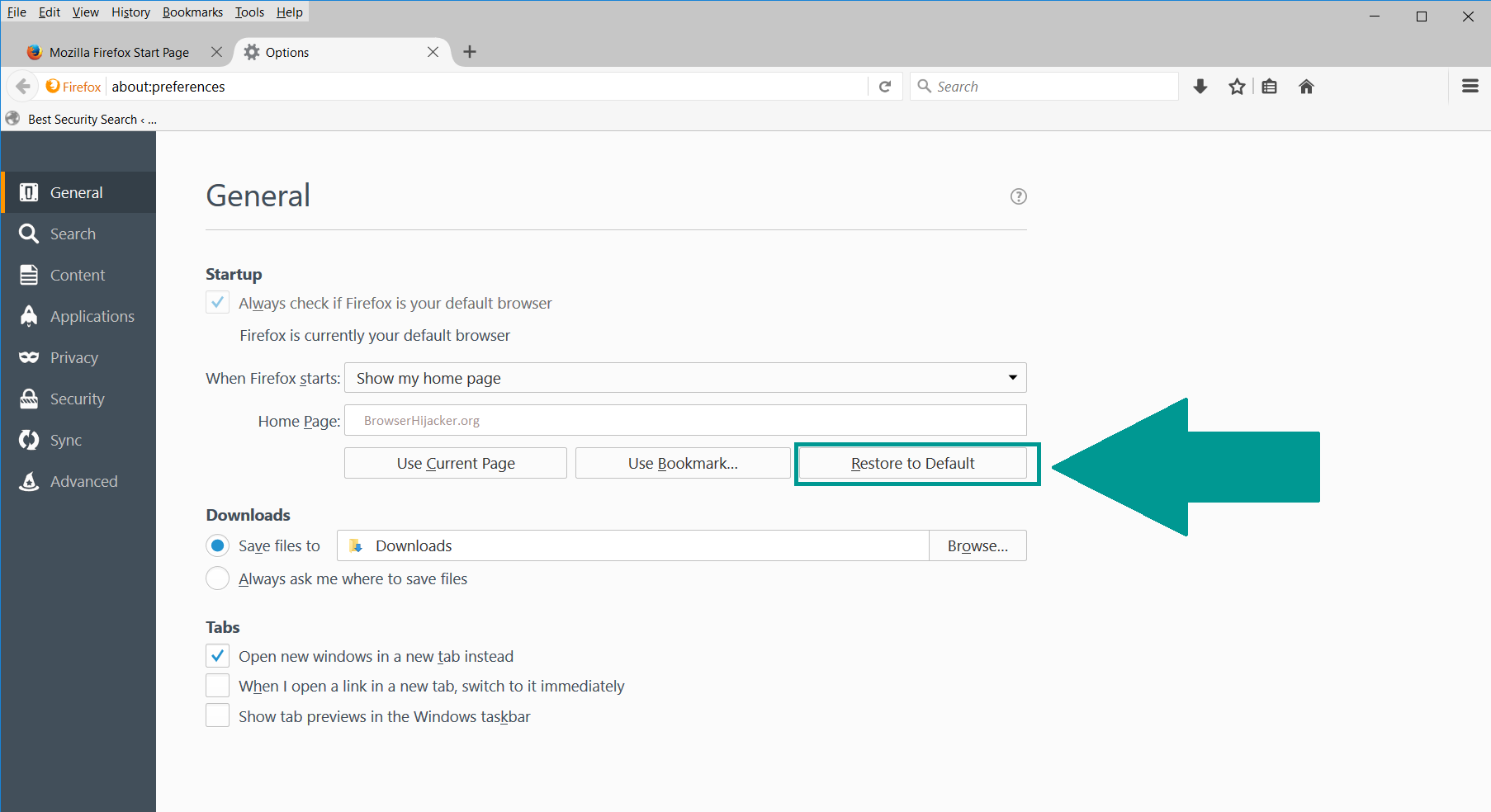

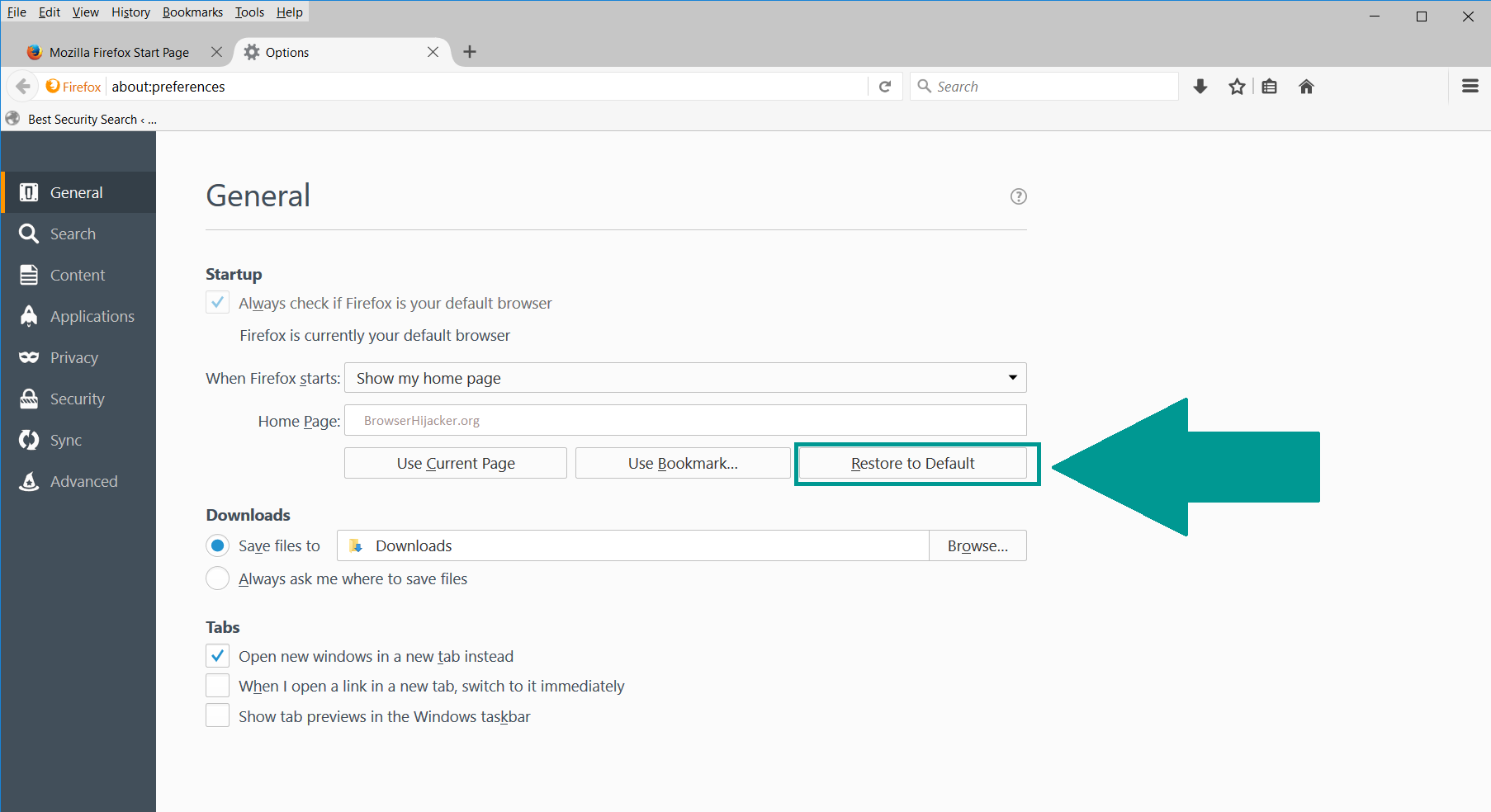

3. Kliknij ponownie ikonę otwartego menu, a następnie kliknij „Opcje”.

4. W oknie Opcje w zakładce „Ogólne” kliknij „Przywróć do domyślnego”.

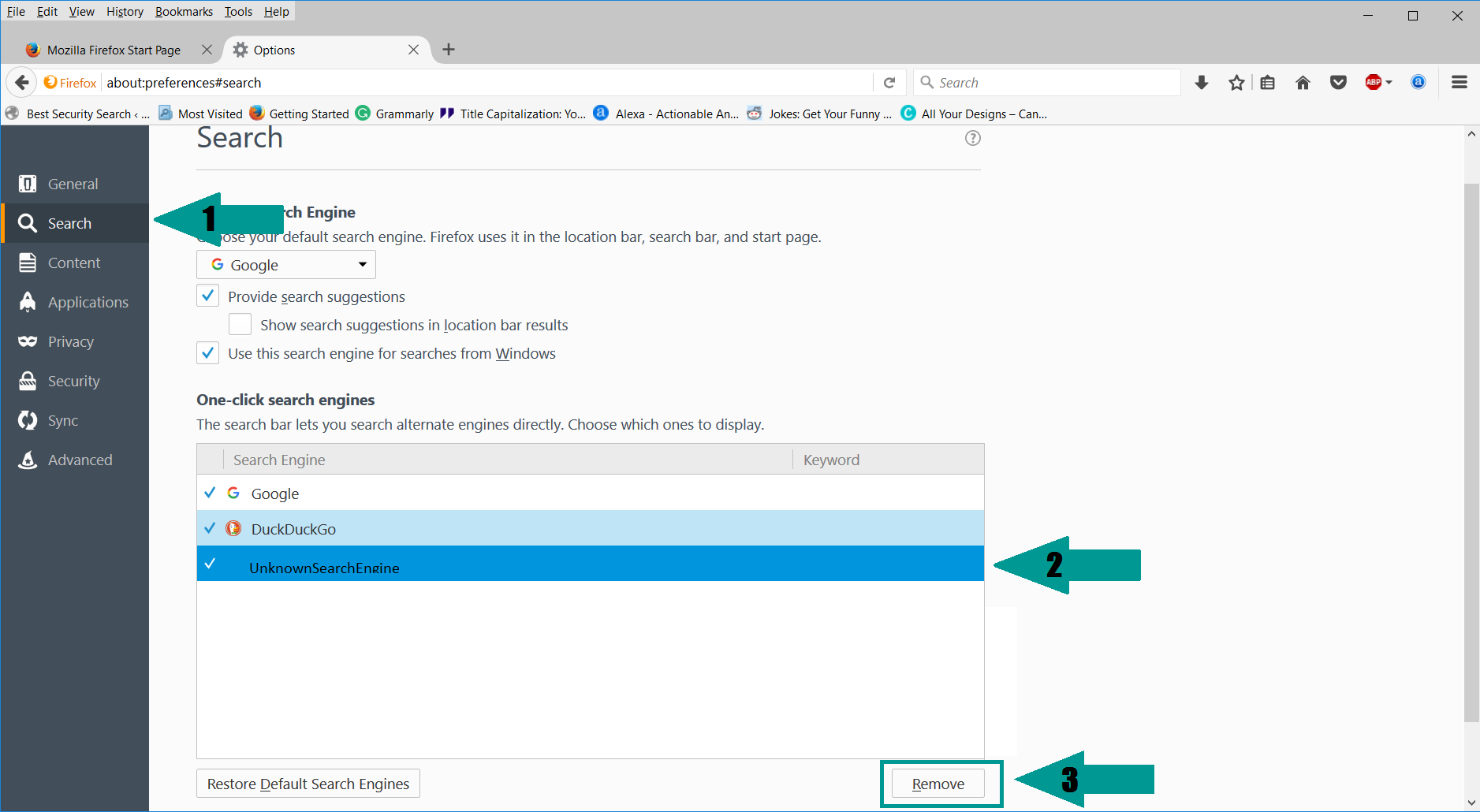

5. Wybierz „Szukaj” w lewym menu, zaznacz nieznaną wyszukiwarkę i naciśnij „Usuń”.

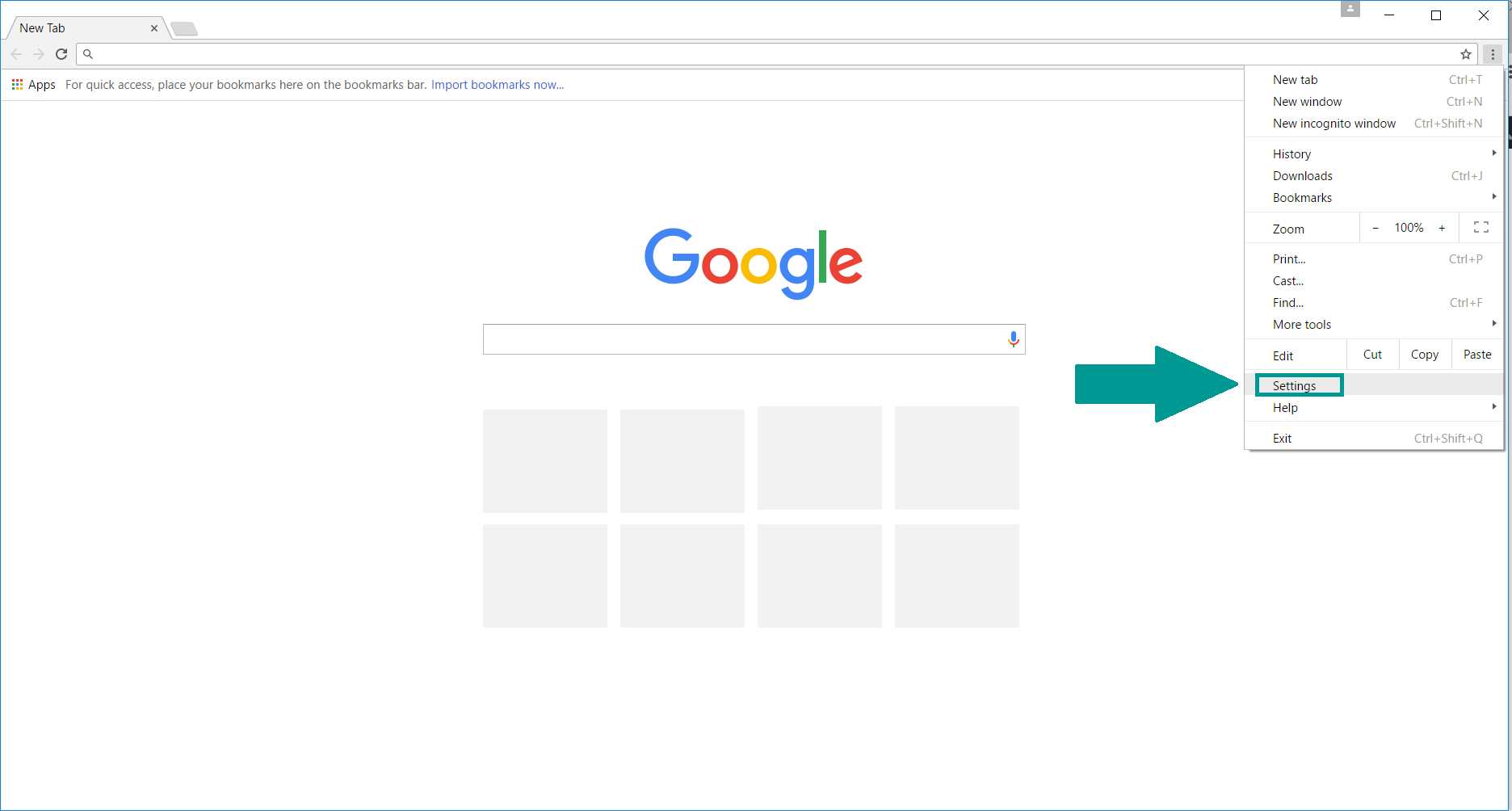

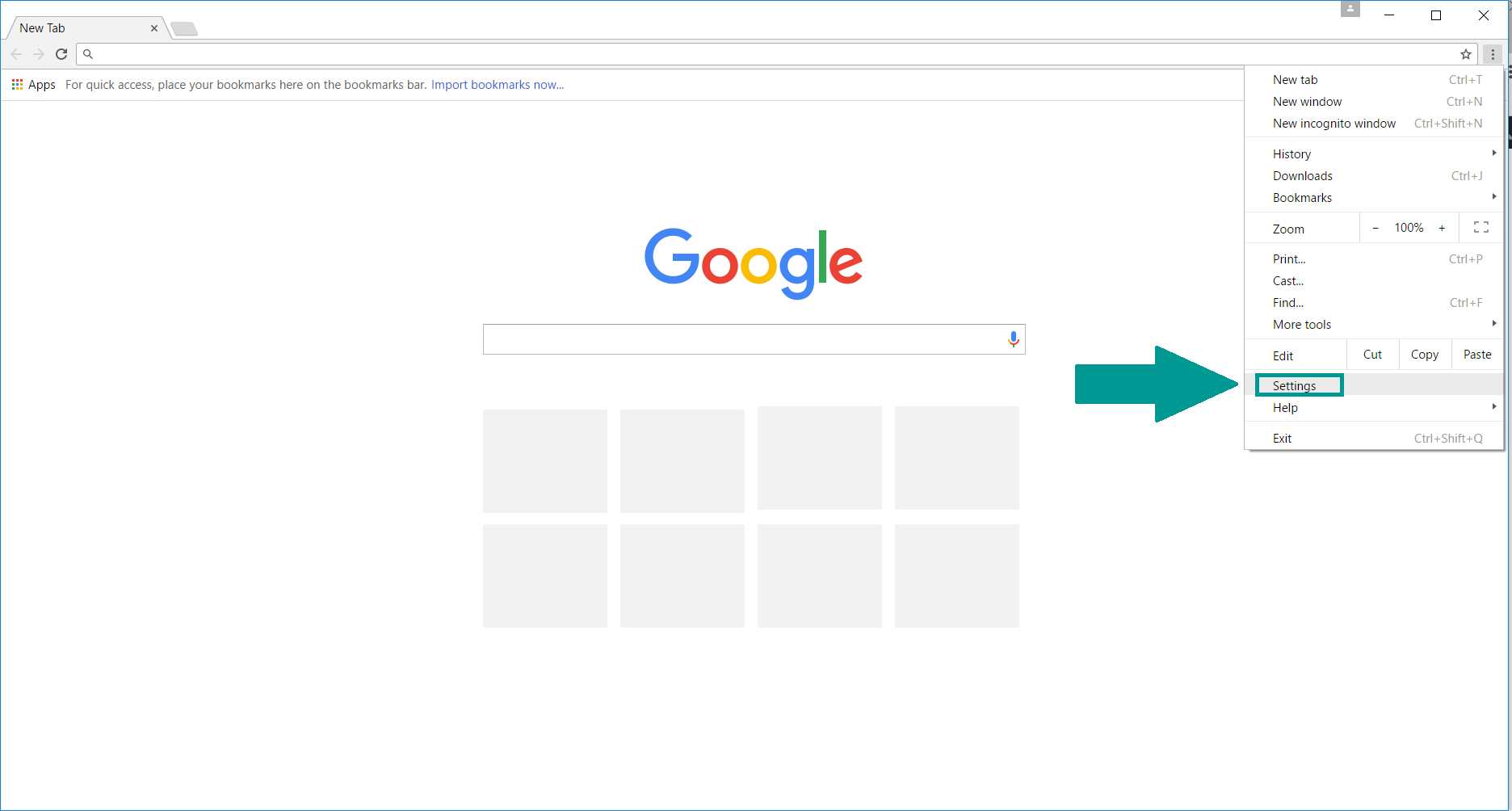

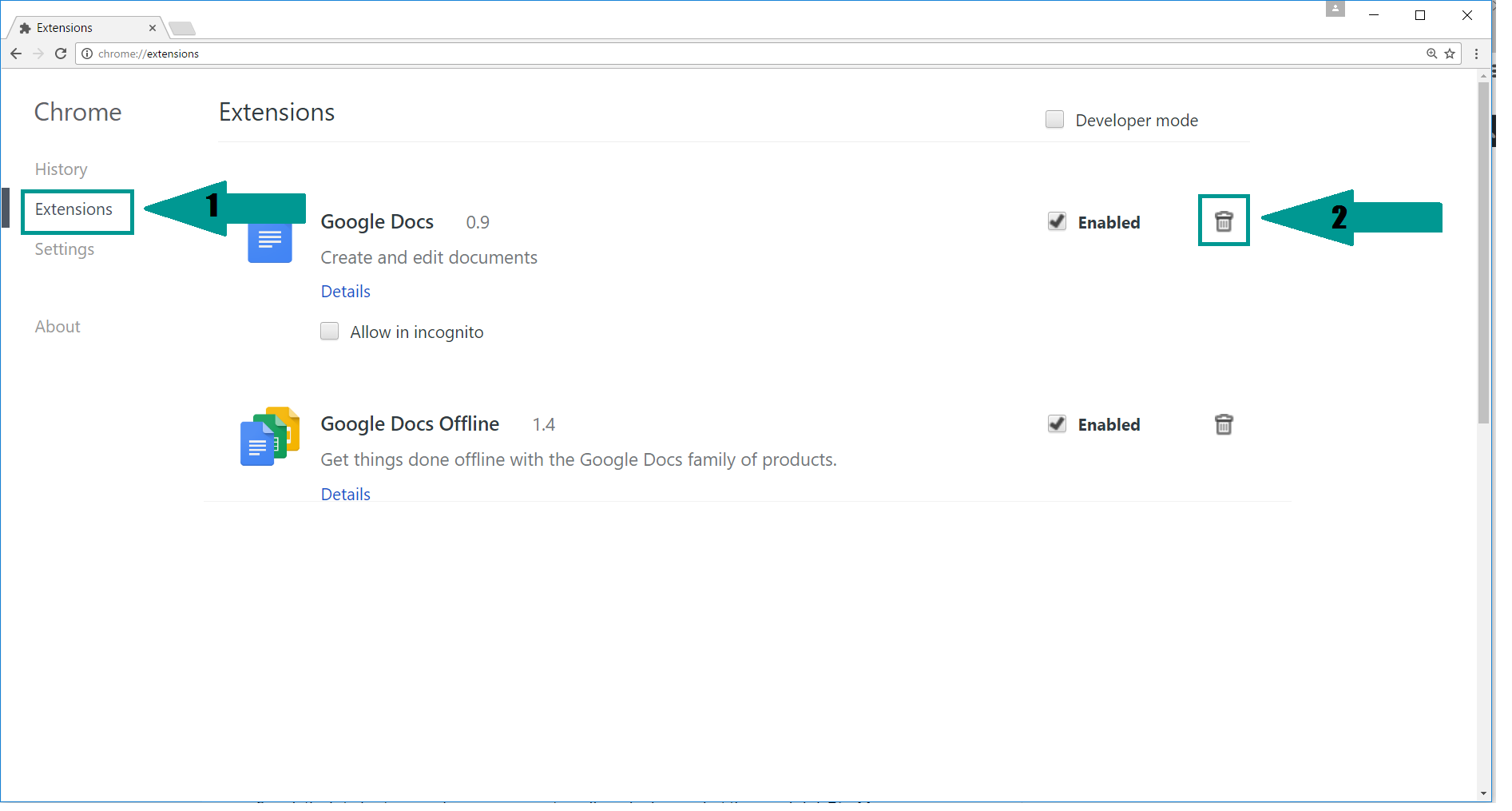

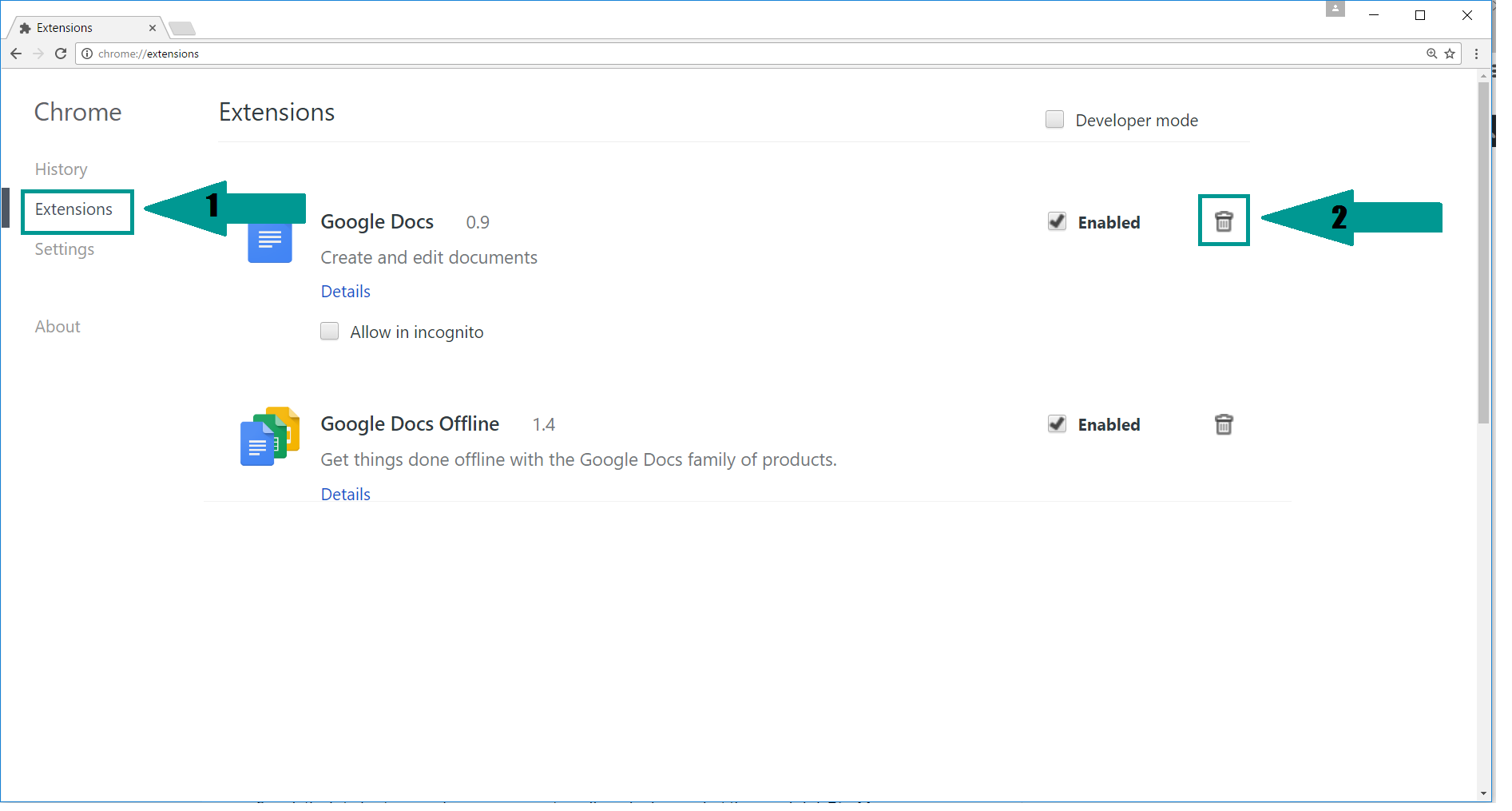

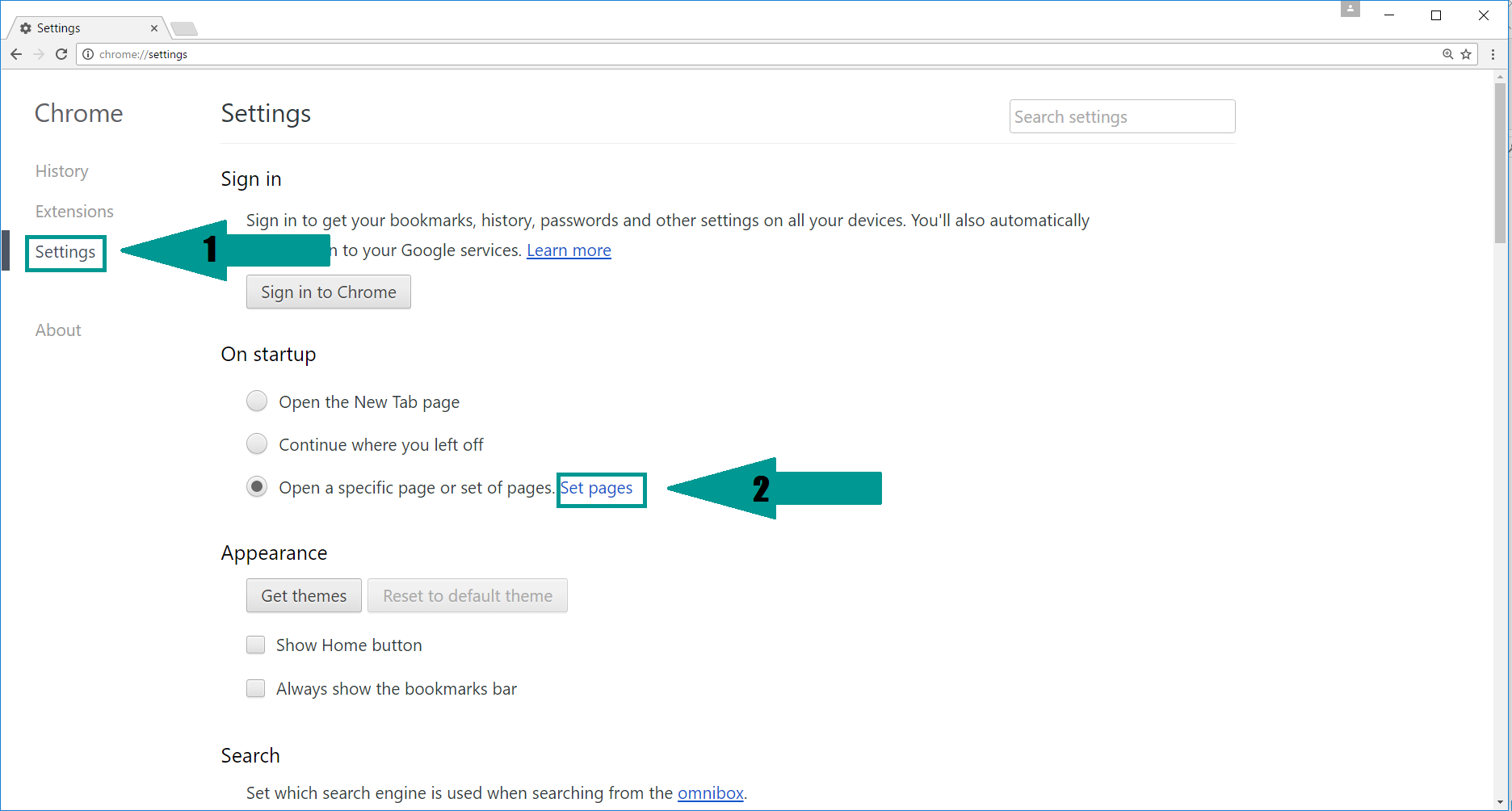

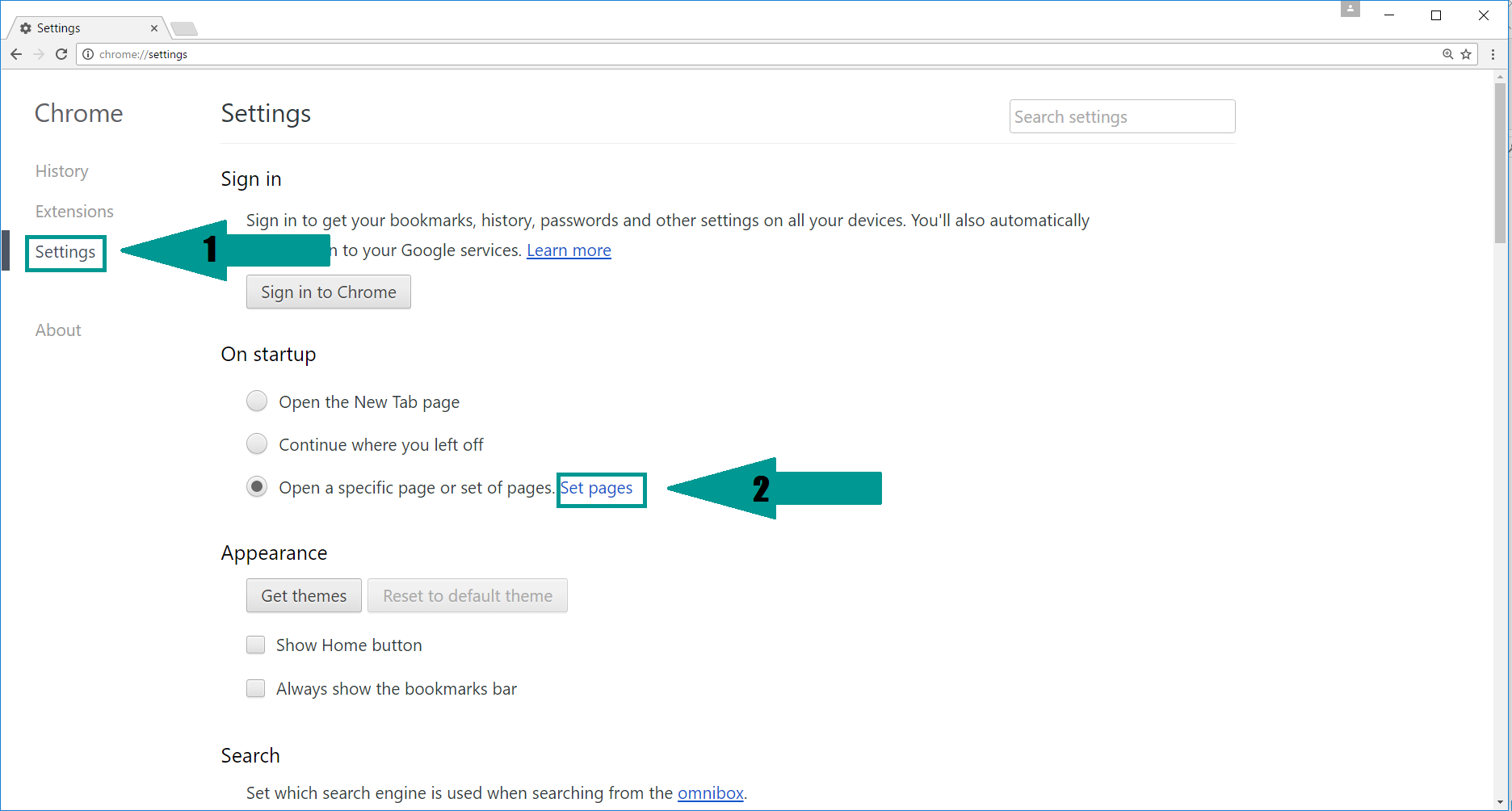

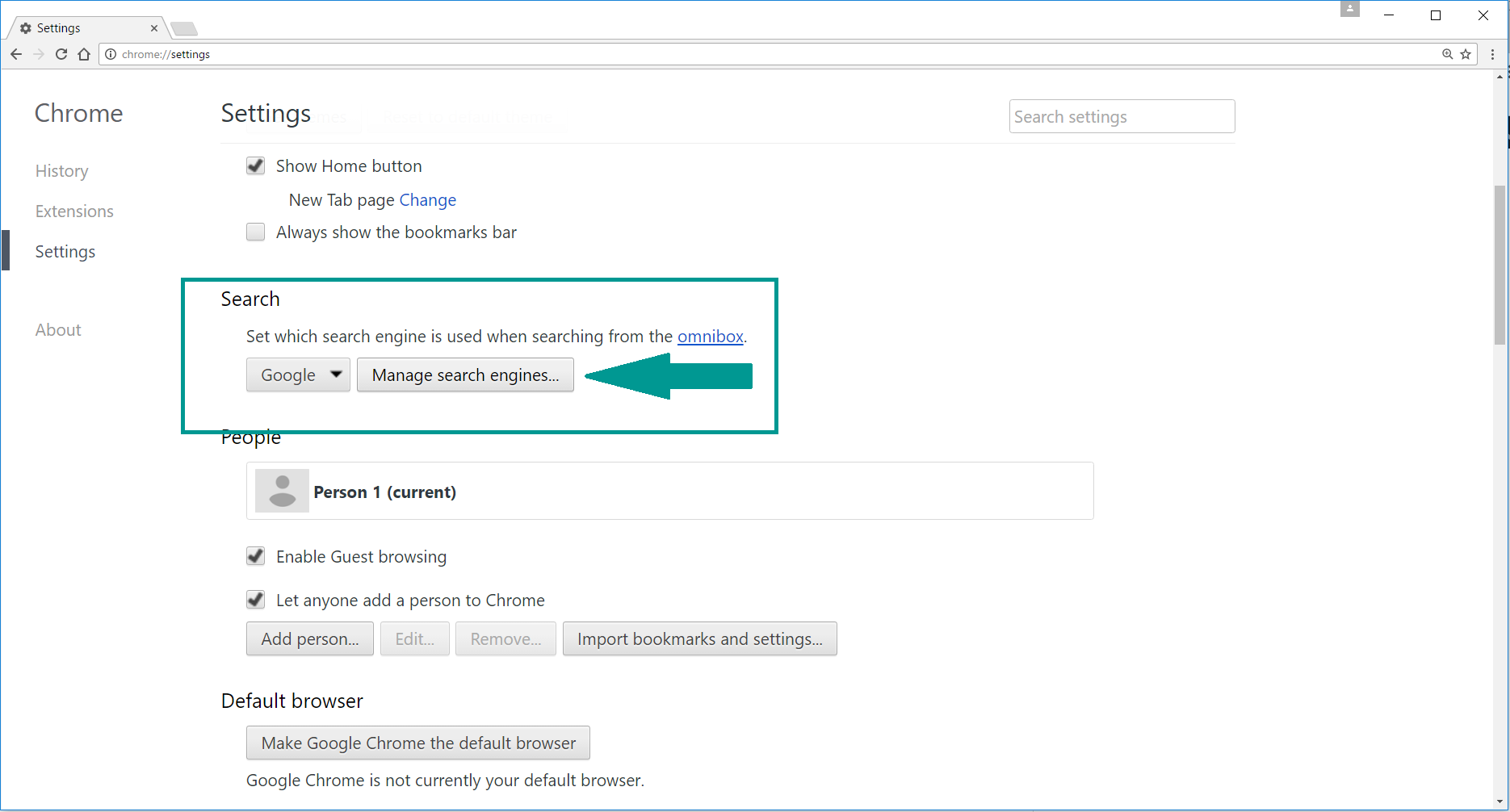

- 1. Uruchom Google Chrome. W prawym górnym rogu znajduje się ikona menu „Dostosuj i kontroluj”. Kliknij na niego, a następnie kliknij „Ustawienia”.

2. Kliknij „rozszerzenia” w lewym menu. Następnie kliknij ikonę kosza na śmieci, aby usunąć podejrzane rozszerzenie.

3. Ponownie w lewym menu, pod Chrome, Kliknij „Ustawienia”. Przejdź do sekcji „przy starcie” i ustaw nową stronę.

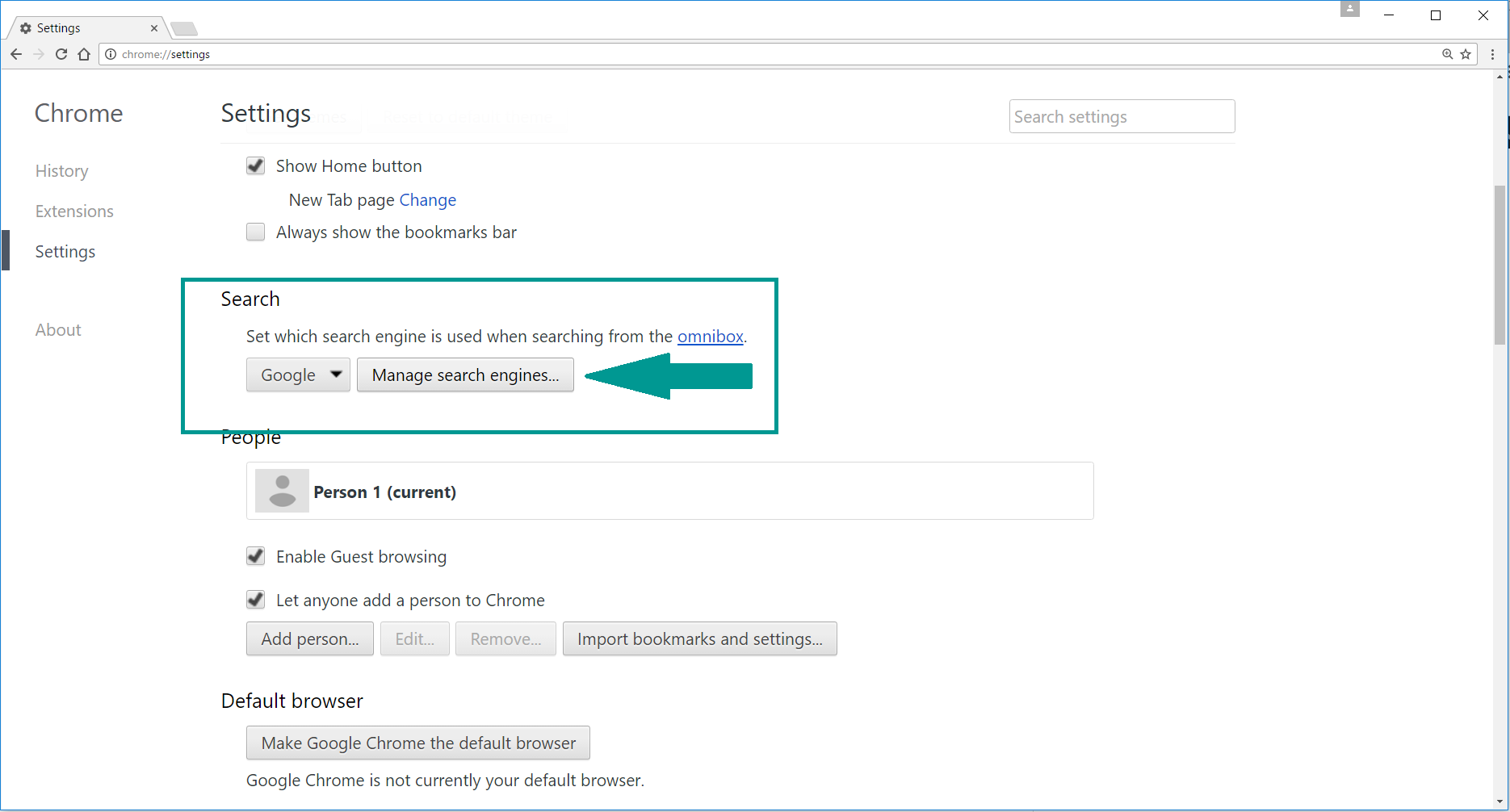

4. Następnie przewiń w dół do „Szukaj”, Kliknij „Zarządzaj wyszukiwarkami”.

5. Na liście domyślnych ustawień wyszukiwania Znajdź nieznaną wyszukiwarkę i kliknij „X”. Następnie wybierz wyszukiwarkę i kliknij „Ustaw domyślne”. Kiedy będziesz gotowy kliknij przycisk „Gotowe” w prawym dolnym rogu.

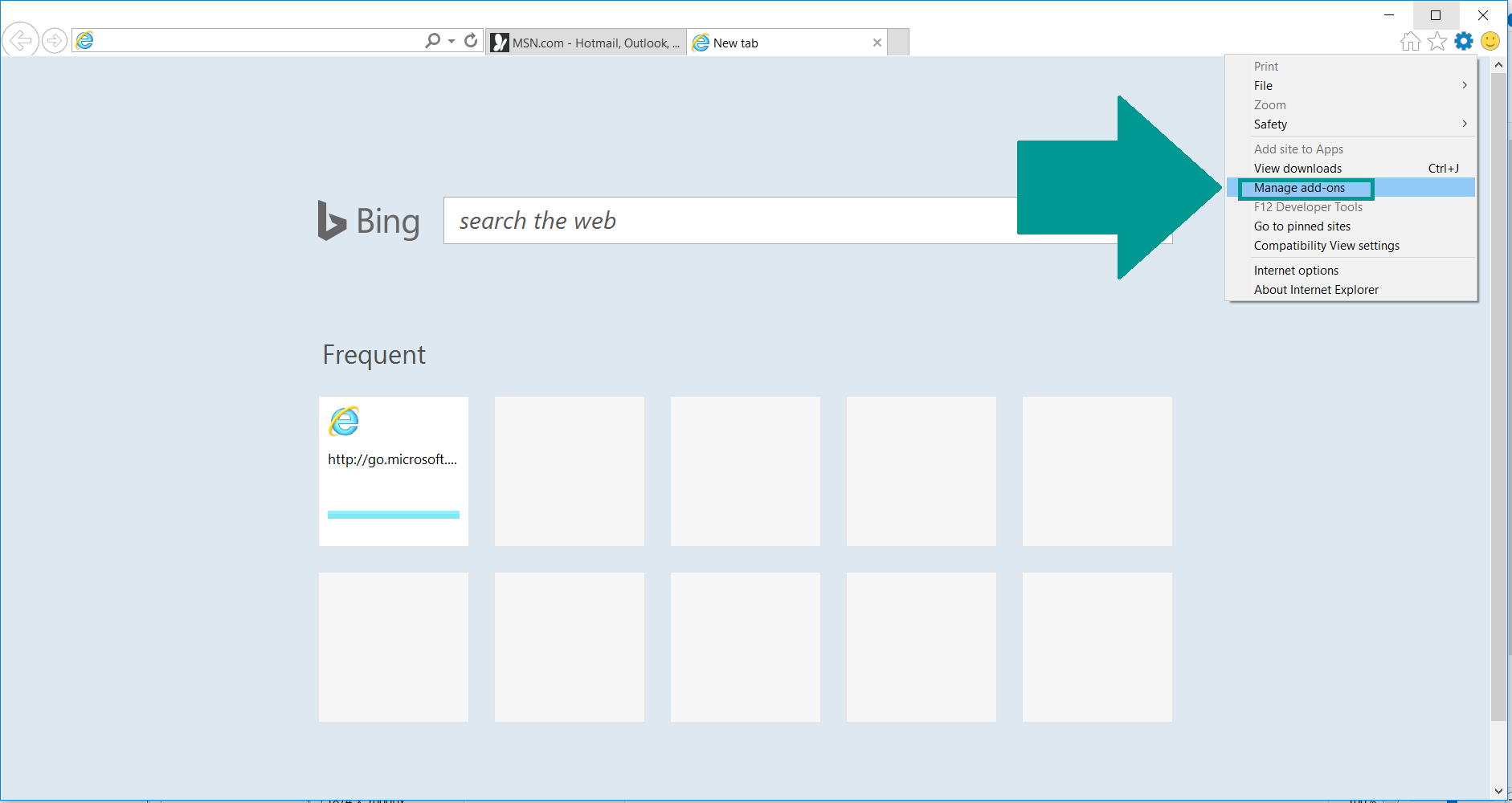

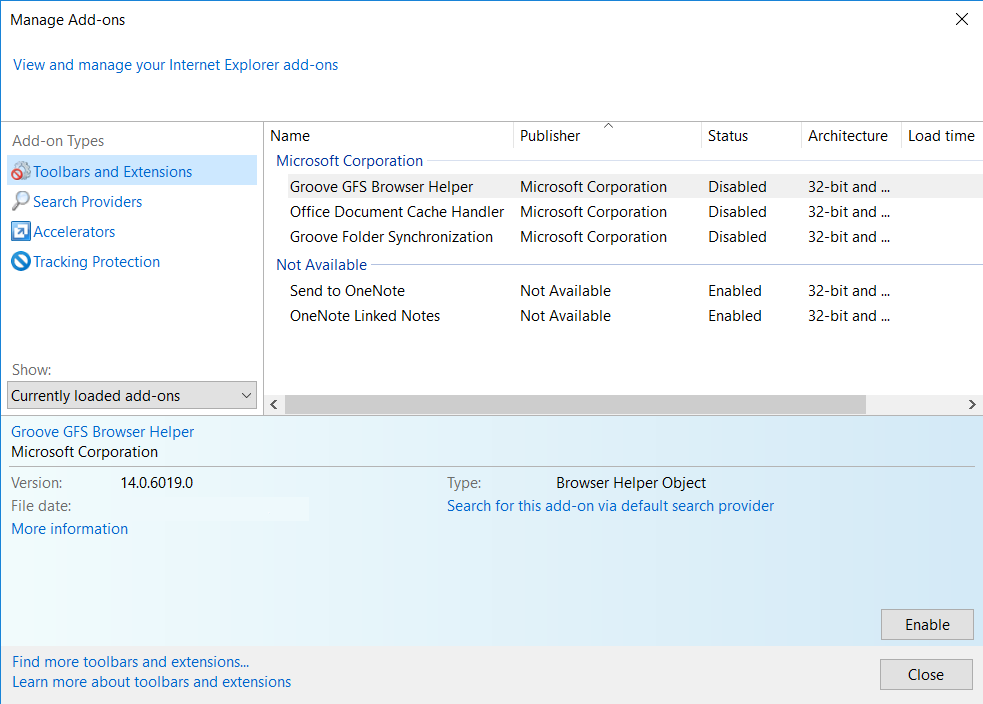

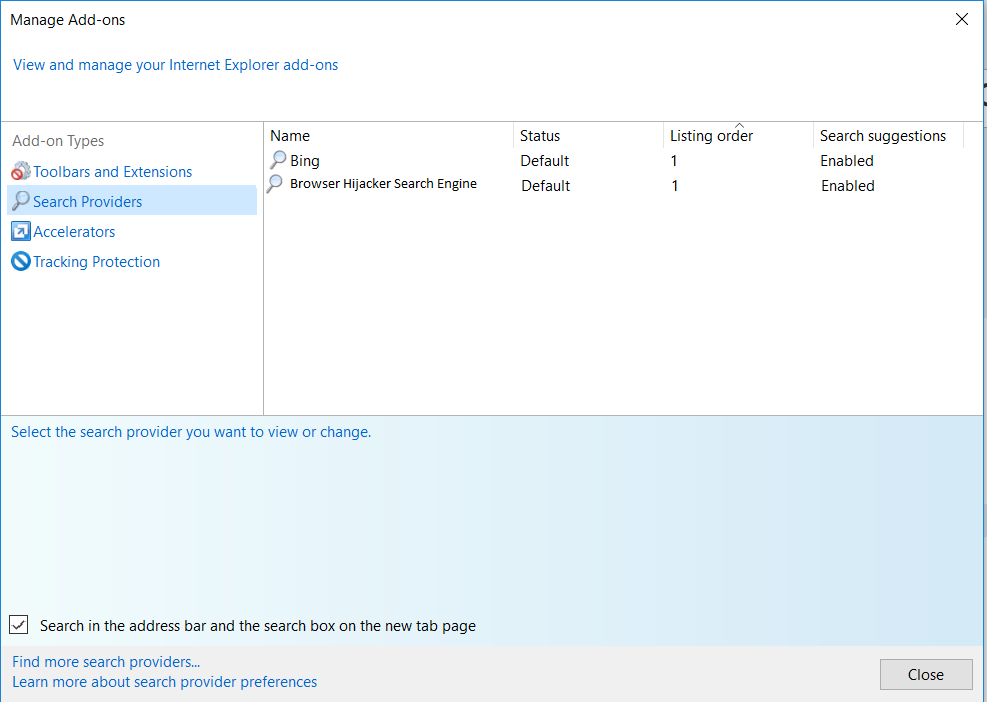

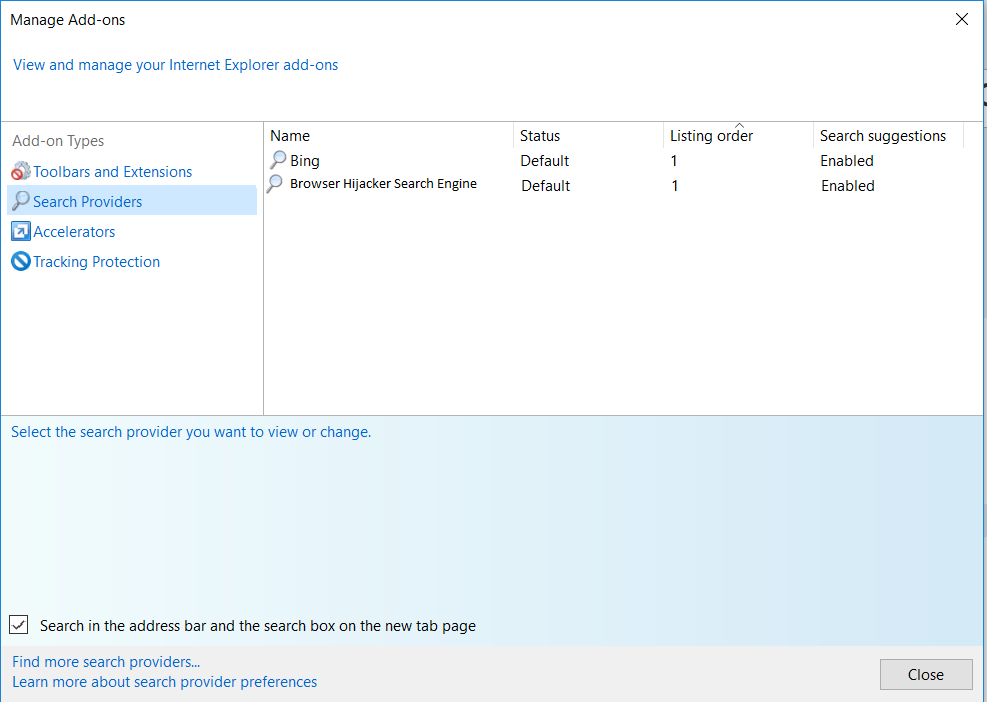

2. W oknie „Zarządzaj dodatkami”, poniżej” typy dodatków „wybierz”paski narzędzi i rozszerzenia”. Jeśli widzisz podejrzany pasek narzędzi, zaznacz go i kliknij „Usuń”.

3. Następnie ponownie w oknie „Zarządzaj dodatkami”, w” typy dodatków „wybierz”dostawcy wyszukiwania”. Wybierz wyszukiwarkę i kliknij „Ustaw jako domyślny”. Wybierz nieznaną wyszukiwarkę i kliknij „Usuń i zamknij”.

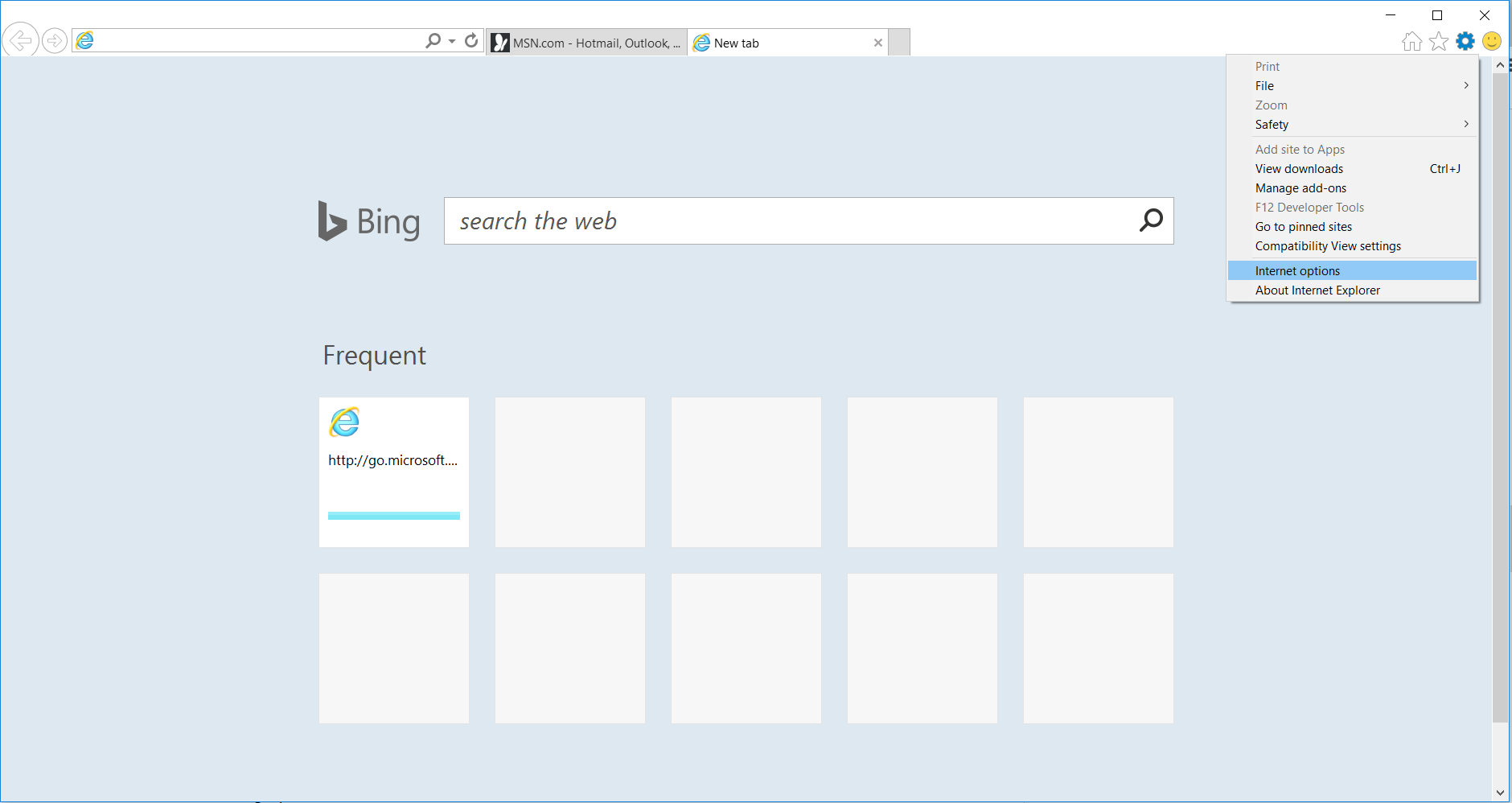

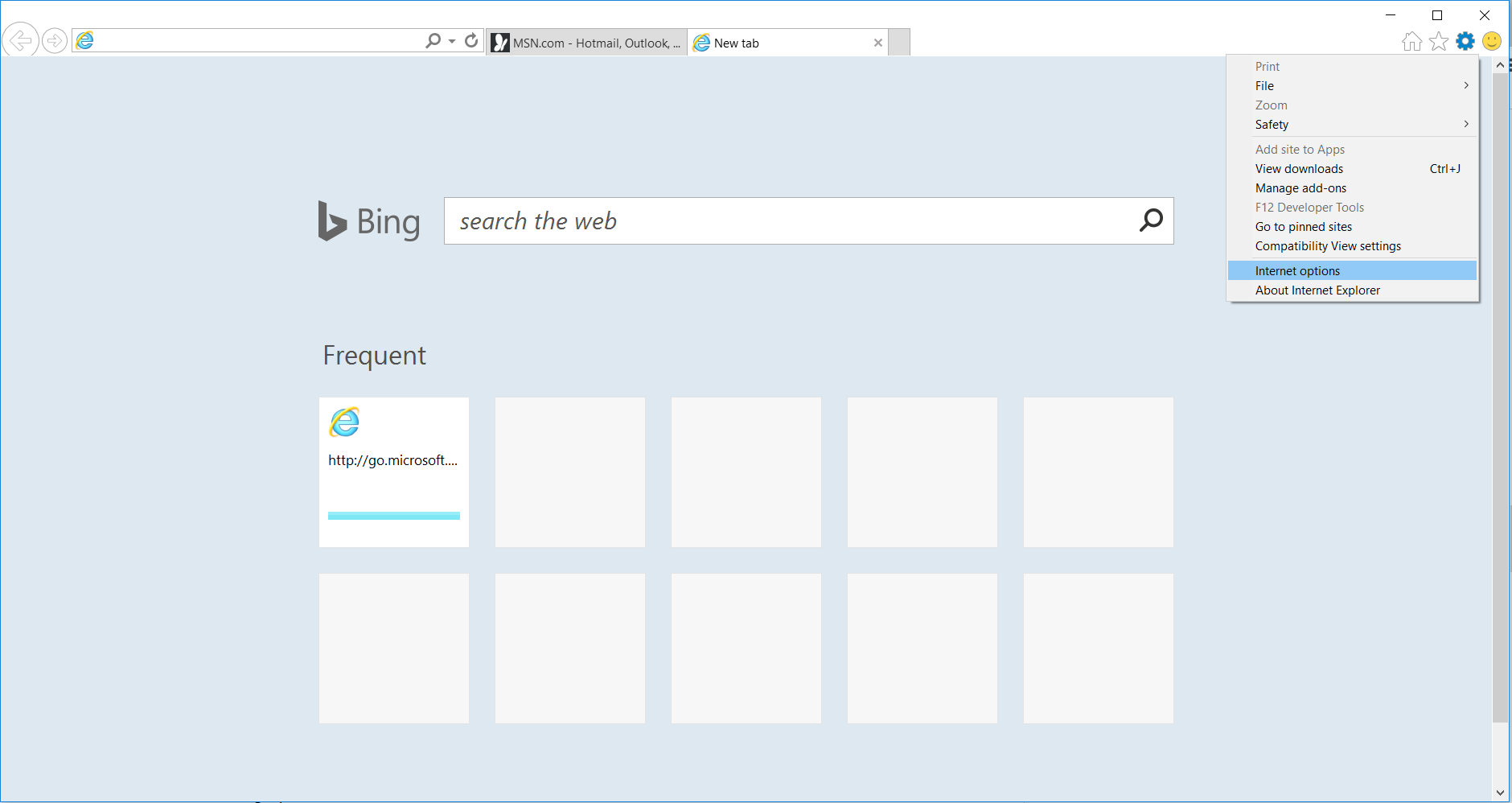

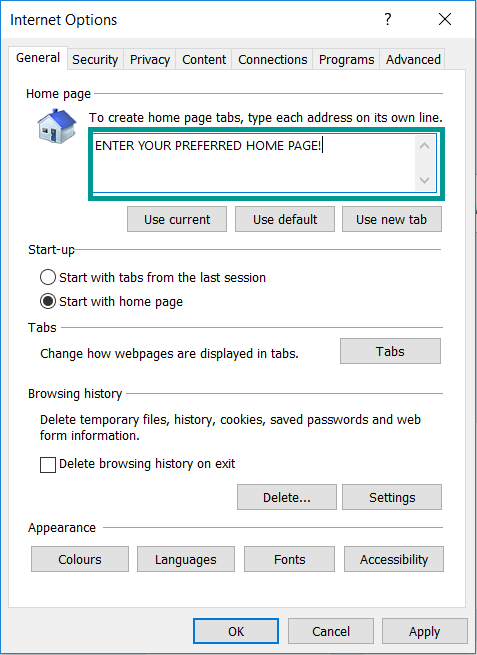

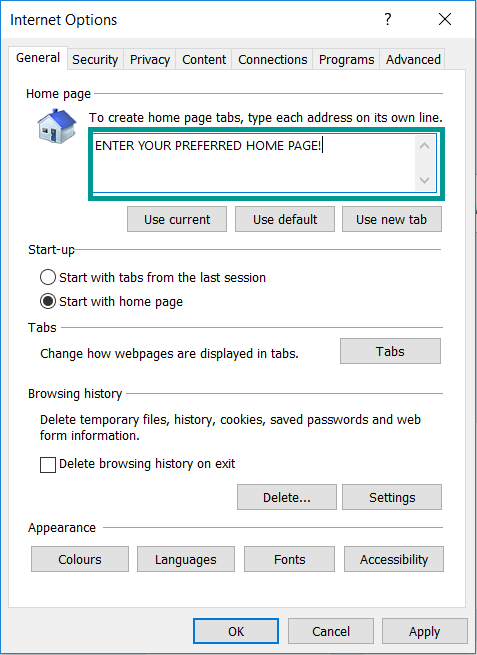

4. Otwórz menu Narzędzia, wybierz „Opcje internetowe”.

5. W zakładce” Ogólne”, W” Strona główna”, wprowadź preferowaną stronę. Kliknij „Zastosuj” i „OK”.

Naprawa rejestru systemu Windows

1. Ponownie wpisz jednocześnie kombinację klawiszy WIN + R

2. W polu wpisz regedit i naciśnij Enter

3. Wpisz CTRL + F, a następnie wpisz złośliwą nazwę w polu Typ wyszukiwania, aby zlokalizować złośliwy plik wykonywalny

4. W przypadku wykrycia kluczy rejestru i wartości związanych z nazwą należy je usunąć, ale należy uważać, aby nie usunąć uzasadnionych kluczy

Kliknij, aby uzyskać więcej informacji na temat rejestru systemu Windows i dalszej pomocy w naprawie