Une infection par le dangereux.le virus Java entraîne de graves problèmes de sécurité. Les victimes peuvent restaurer et protéger leurs ordinateurs en suivant notre guide de suppression complet.

Supprimer.java Virus and Restore PC

Guide de suppression manuelle

Sautez toutes les étapes et téléchargez l’outil anti-malware qui analysera et nettoiera votre PC en toute sécurité.

TÉLÉCHARGER.Outil de suppression de virus java

L’outil anti-malware SpyHunter diagnostique toutes les menaces actuelles sur l’ordinateur. En achetant la version complète, vous pourrez supprimer toutes les menaces de logiciels malveillants instantanément. Informations supplémentaires sur SpyHunter / Aide à la désinstallation de SpyHunter

Distribution de.virus Java

Le.le virus java est un nouveau virus qui a été aperçu dans une campagne d’attaque limitée. Pour le moment, les chercheurs en sécurité ne peuvent pas déterminer la stratégie d’infection primaire. Nous supposons que les tactiques les plus utilisées seront utilisées.

Parmi eux se trouvent les messages électroniques créés de manière automatisée et envoyés à de grandes listes de victimes potentielles. Le .le virus java peut être directement attaché aux messages. C’est l’un des moyens les plus faciles pour les criminels de tenter l’infection. Cependant, de nombreux fournisseurs d’hébergement de messagerie capturent généralement les signatures du virus et, en tant que tels, rejettent ces messages ou les qualifient de dangereux ou de spam. D’autres méthodes d’infection liées à celle-ci sont la possibilité d’insérer des hyperliens dans le contenu corporel des messages. Les liens sont généralement étiquetés comme menant à un site Web familier ou à un fichier d’intérêt de l’utilisateur. Les redirections peuvent rediriger vers des sites contrôlés par des pirates, des charges utiles infectées ou d’autres instances pouvant conduire à un.infection par le virus java.

Les criminels informatiques derrière les logiciels malveillants peuvent créer des sites malveillants ou des portails de téléchargement qui distribuent des logiciels malveillants de différents types, y compris le.virus Java. Une option populaire est l’utilisation de documents infectés qui peuvent être de différents types ‒ feuilles de calcul, documents en texte enrichi, présentations et bases de données. Ils sont modifiés pour lancer le virus une fois que les scripts intégrés sont exécutés. Habituellement, lorsque les fichiers sont ouverts, une notification demande aux utilisateurs d’exécuter les macros (scripts). Si cela est fait, l’infection suit.

Les sites contrôlés par les pirates sont des portails spécialisés qui ont été créés manuellement ou automatiquement par les criminels derrière le.virus Java. Ils peuvent soit distribuer directement la menace en lançant divers scripts ou opérations automatisées, soit créer un lien vers de telles instances. Les redirections sont généralement causées par une interaction par e-mail, des réseaux publicitaires ou toute autre activité de navigation. Cependant, l’une des principales sources est la disponibilité des pirates de navigateur. Ce sont des addons malveillants conçus pour les navigateurs Web les plus populaires ‒ Mozilla Firefox, Google Chrome, Internet Explorer, Opera, Microsoft Edge et Safari. Une fois installés, ils infectent non seulement les utilisateurs avec le logiciel malveillant, mais redirigent également les victimes vers un site contrôlé par les pirates. Selon la configuration, les pirates de navigateur peuvent également voler des informations sensibles telles que les mots de passe stockés, les informations d’identification du compte, l’historique, les signets, les données de formulaire et les paramètres.

Impact de.virus Java

Le.le virus java est la souche la plus récente de la famille des rançongiciels Dharma. C’est l’une des menaces les plus populaires car ce type de logiciel malveillant est considéré comme à haut risque à la fois pour la sécurité des machines infectées et pour la vie privée des victimes. Les formes les plus avancées du Dharma ransomware comme le.virus java infecter les systèmes dans une attaque en plusieurs étapes. L’objectif final de la.le virus java consiste à crypter la majorité des fichiers utilisateur avec un chiffrement dangereux. Ils sont ensuite extorqués pour payer des frais de ransomware dans la monnaie numérique Bitcoin ou une alternative qui rend difficile la traçabilité des paiements jusqu’aux destinataires.

Le.le virus Java commence ses actions malveillantes en effectuant d’abord une vérification initiale de la récolte des informations. Il s’agit d’une analyse approfondie de l’hôte infecté qui rassemble les données suivantes : composants matériels installés, applications et paramètres utilisateur. La famille de rançongiciels Dharma utilise les données pour calculer une chaîne appelée ID d’infection unique (UID).

L’étape suivante consiste à apporter des modifications à l’ordinateur à l’échelle du système. Selon la stratégie des pirates, les étapes peuvent entrer dans l’une de ces catégories:

- Modifications du registre ‒ Elles peuvent modifier le système d’exploitation Windows de manière à rendre certaines fonctions du système instables ou non fonctionnelles.

- Problèmes de performances – Le.le virus Java peut causer de graves problèmes de performances à l’ordinateur cible lorsque les processus préliminaires et le composant ransomware réel sont lancés.

- Modification des paramètres – Le moteur d’infection du.le virus Java peut déclencher des modifications importantes des paramètres qui peuvent être appliquées à la fois aux applications installées par l’utilisateur et au système d’exploitation dans son ensemble.

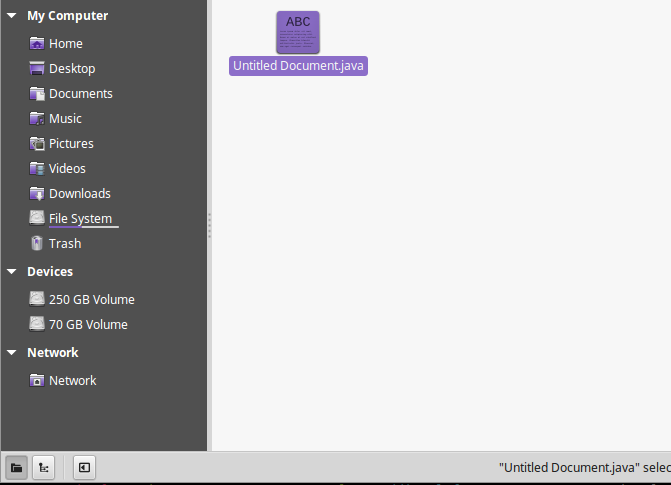

Lorsqu’une forme avancée de la.le virus java se trouve qu’il peut s’installer de manière persistante. Il s’agit d’un scénario d’attaque spécial dans lequel le moteur d’infection surveille activement les actions des utilisateurs et se protège de la suppression. Le .le virus java infiltre ensuite divers dossiers système, ce qui empêche les victimes de découvrir l’emplacement exact du moteur. Les premiers cas de la famille de rançongiciels Dharma étaient connus pour infiltrer les répertoires des utilisateurs, notamment les suivants:

- % UserProfile%\Desktop

- %UserProfile%\Documents

- %UserProfile%\Images

- %UserProfile%\Téléchargements

- %UserProfile%\Musique

- %UserProfile%\Vidéos

.le virus java peut signaler les infections aux serveurs exploités par les pirates. Les formulaires avancés peuvent contenir des composants supplémentaires qui peuvent être chargés une fois les vérifications préliminaires terminées. Ils peuvent être chargés en externe ou via des modules intégrés. Les exemples incluent les suivants:

- Modules de Troie – Ils permettent aux opérateurs de pirates informatiques d’espionner les utilisateurs en temps réel en visualisant leurs écrans et en enregistrant le mouvement de leur souris ou les frappes au clavier.

- Déploiement de logiciels malveillants supplémentaires ‒ Le.le virus java peut être utilisé pour infecter les hôtes avec plusieurs logiciels malveillants à la fois.

- Vol de données ‒ Les opérateurs de pirates derrière le.les virus java ont la possibilité d’extraire n’importe quel fichier qu’ils souhaitent avant la phase de cryptage.

Une fois que toutes les étapes préliminaires ont eu lieu, le processus de ransomware est démarré. Comme les variantes précédentes du Dharma ransomware.le virus java utilise un cryptage puissant qui rend impossible la récupération des données sans utiliser la combinaison d’une solution anti-spyware de qualité et d’une application de récupération de données. Il n’est pas différent des autres menaces similaires en ciblant les extensions de type de fichier les plus populaires: documents, archives, images, vidéos, photos, sauvegardes, fichiers de configuration et autres. Comme son nom, il renomme tous les fichiers traités avec le.extension java. Une note de ransomware générique peut être créée dans un fichier appelé README.TXT ou AIDE.txt qui peut contenir des notes basées sur des modèles. Un exemple de note indique ce qui suit:

‘ ATTENTION !

Pour le moment, votre système n’est pas protégé.

Nous pouvons le réparer et restaurer des fichiers.

Pour restaurer le système, écrivez à cette adresse:

‘

Une liste de fichiers générique comprend les extensions de type de fichier cible suivantes:

» PNG.PSD.PSPIMAGE.TGA .THM.TIF.TIFF .YUV.AI.EPS.PS.SVG.INDD.PCT.PDF .XLR.XLS

.XLSX.ACCDB.DB .DBF.BMD .APB.SQL .APK.APP .CHAUVE .CGI.COM.EXE .GADGET .POT .PIF.FSM .DEM

.GAM .NES.ROM .Fichiers CAO SAV.DWG.DXF GIS Files .GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML. DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS

.PPT .PPTX ..INI .PRF Encoded Files .HQX .MIM .UUE .7Z .CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE

.DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio Files .AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA Video Files .3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJ R.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .TAXI .CPL .CUR.SAC DE BUREAU.DLL

.DMP.DRV.ICN.ICO.LNK.SYS.GFC »

Selon la version, une note de ransomware peut être créée qui comporte des messages génériques faisant chanter les victimes pour payer des frais de ransomware Bitcoin. Nous recommandons à tous les utilisateurs de s’abstenir de communiquer avec les pirates et d’utiliser notre intégralité.guide de suppression de virus Java ci-dessous pour récupérer leurs données et supprimer les infections actives.

Supprimer.virus Java et PC de restauration

ATTENTION! Retrait manuel du.le virus Java nécessite de se familiariser avec les fichiers système et les registres. La suppression accidentelle de données importantes peut entraîner des dommages permanents au système. Si vous ne vous sentez pas à l’aise avec les instructions manuelles, téléchargez un puissant outil anti-malware qui analysera votre système pour détecter les logiciels malveillants et le nettoiera en toute sécurité pour vous.

TÉLÉCHARGER l’outil Anti-malware

L’outil anti-malware SpyHunter diagnostiquera toutes les menaces actuelles sur l’ordinateur. En achetant la version complète, vous pourrez supprimer toutes les menaces de logiciels malveillants instantanément. Informations supplémentaires sur SpyHunter / Aide à la désinstallation de SpyHunter

.java Virus – Étapes de suppression manuelle

Démarrez le PC en mode sans échec avec le réseau

Cela isolera tous les fichiers et objets créés par le ransomware afin qu’ils soient supprimés efficacement. Les étapes ci-dessous sont applicables à toutes les versions de Windows.

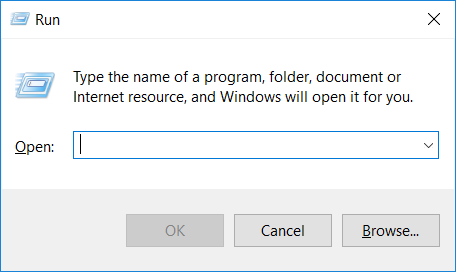

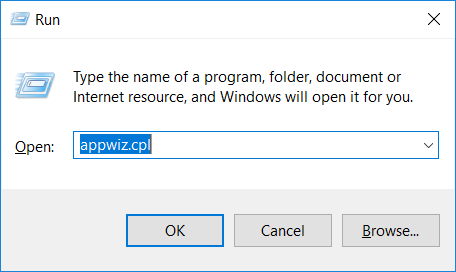

1. Appuyez sur la touche WIN + R

2. Une fenêtre d’exécution apparaîtra. Dans celui-ci, écrivez msconfig, puis appuyez sur Entrée

3. Une boîte de configuration doit apparaître. Dans celui-ci, choisissez l’onglet nommé Boot

4. Cochez l’option Safe Boot, puis accédez à Network en dessous pour la cocher également

5. Appliquer – > OK

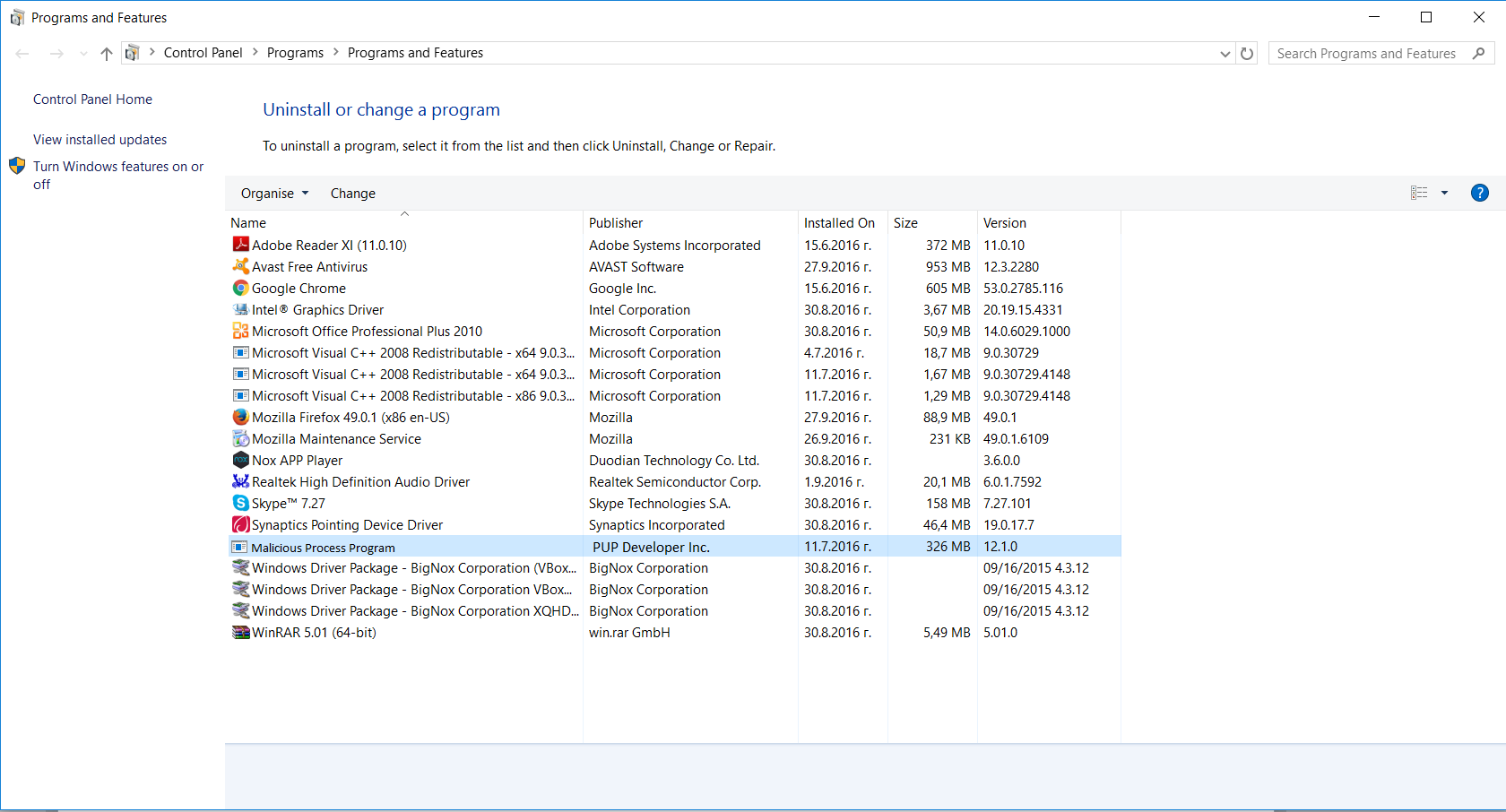

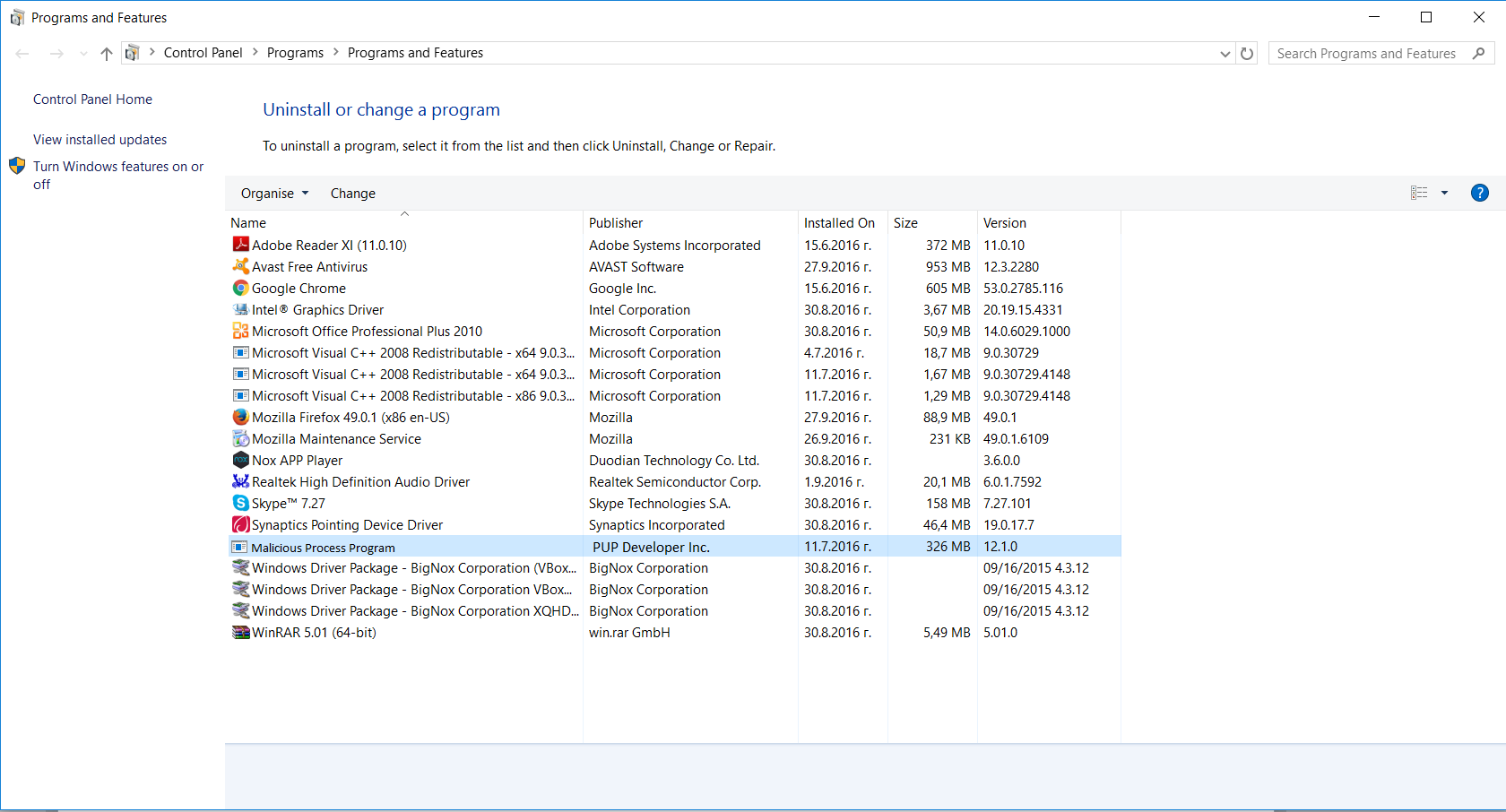

Supprimer.java à partir de Windows

Voici un moyen de supprimer le programme. Cette méthode fonctionnera que vous soyez sous Windows 10, 8, 7, Vista ou XP. Il suffit de sélectionner le programme et d’appuyer sur supprimer ne fonctionnera pas, car cela laissera beaucoup de petits fichiers. C’est mauvais parce que ces restes peuvent persister et causer toutes sortes de problèmes. La meilleure façon de supprimer un programme est de le désinstaller. Voici comment vous pouvez le faire:

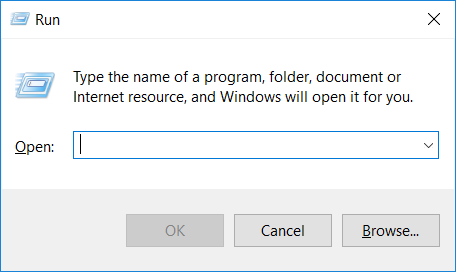

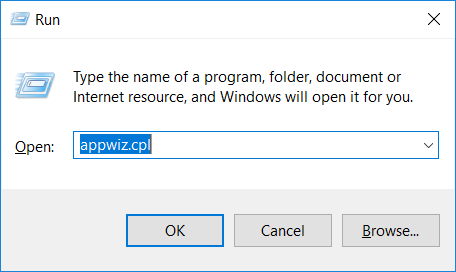

1. Maintenez le bouton « Windows » (entre CTRL et Alt sur la plupart des claviers) et appuyez sur « R ». Vous verrez une fenêtre contextuelle.

2. Dans la zone de texte, tapez « appwiz.cpl « , puis appuyez sur « Entrée ».

3. Le menu « Programmes et fonctionnalités » devrait maintenant apparaître. C’est une liste de tous les programmes installés sur le PC. Ici vous pouvez trouver le programme, le sélectionner et appuyer sur « Désinstaller ».

Retirer.virus Java de votre navigateur

Avant de réinitialiser les paramètres de votre navigateur, vous devez savoir que cette action effacera tous vos noms d’utilisateur, mots de passe et autres types de données enregistrés. Assurez-vous de les enregistrer d’une manière ou d’une autre.

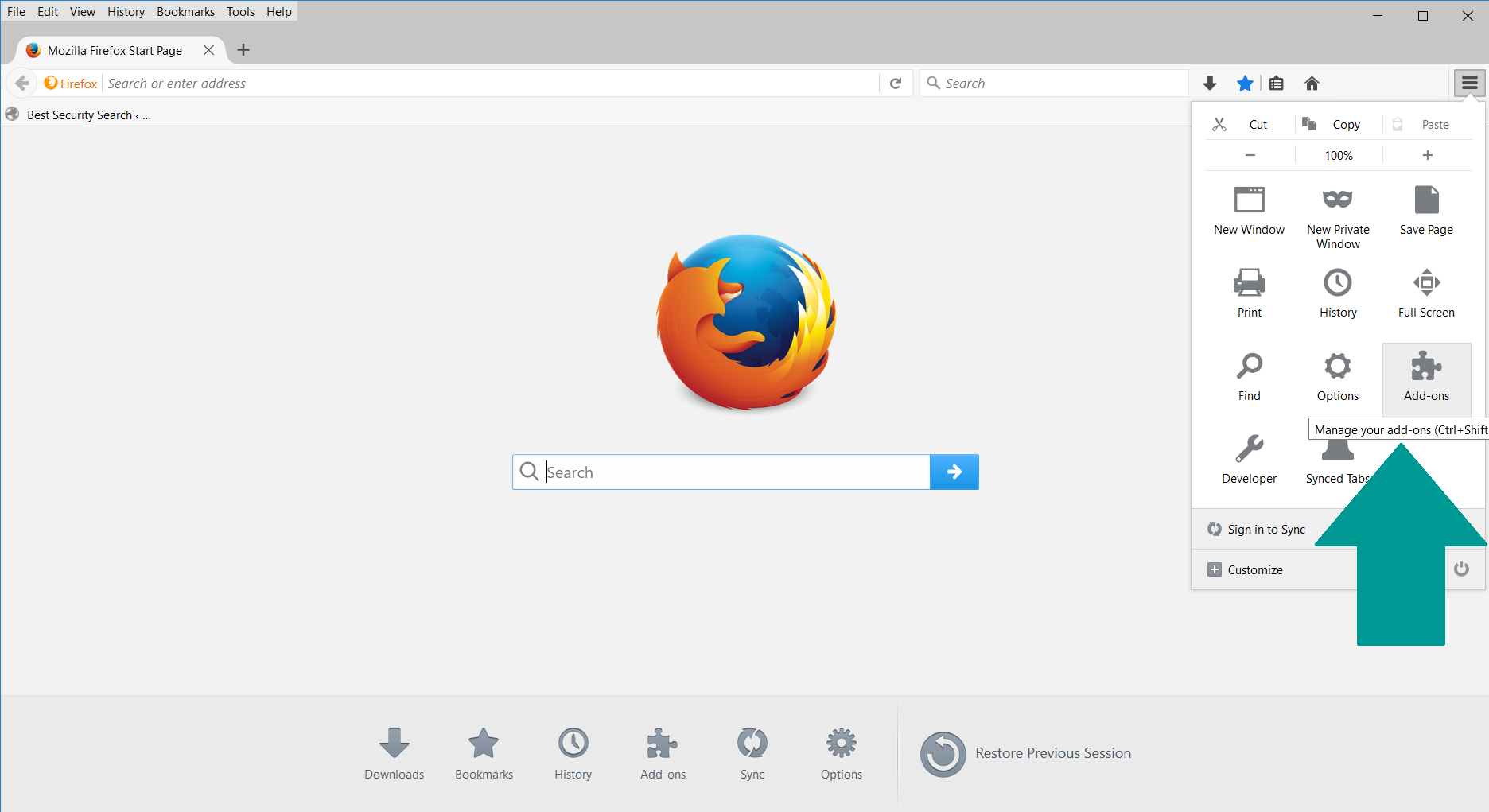

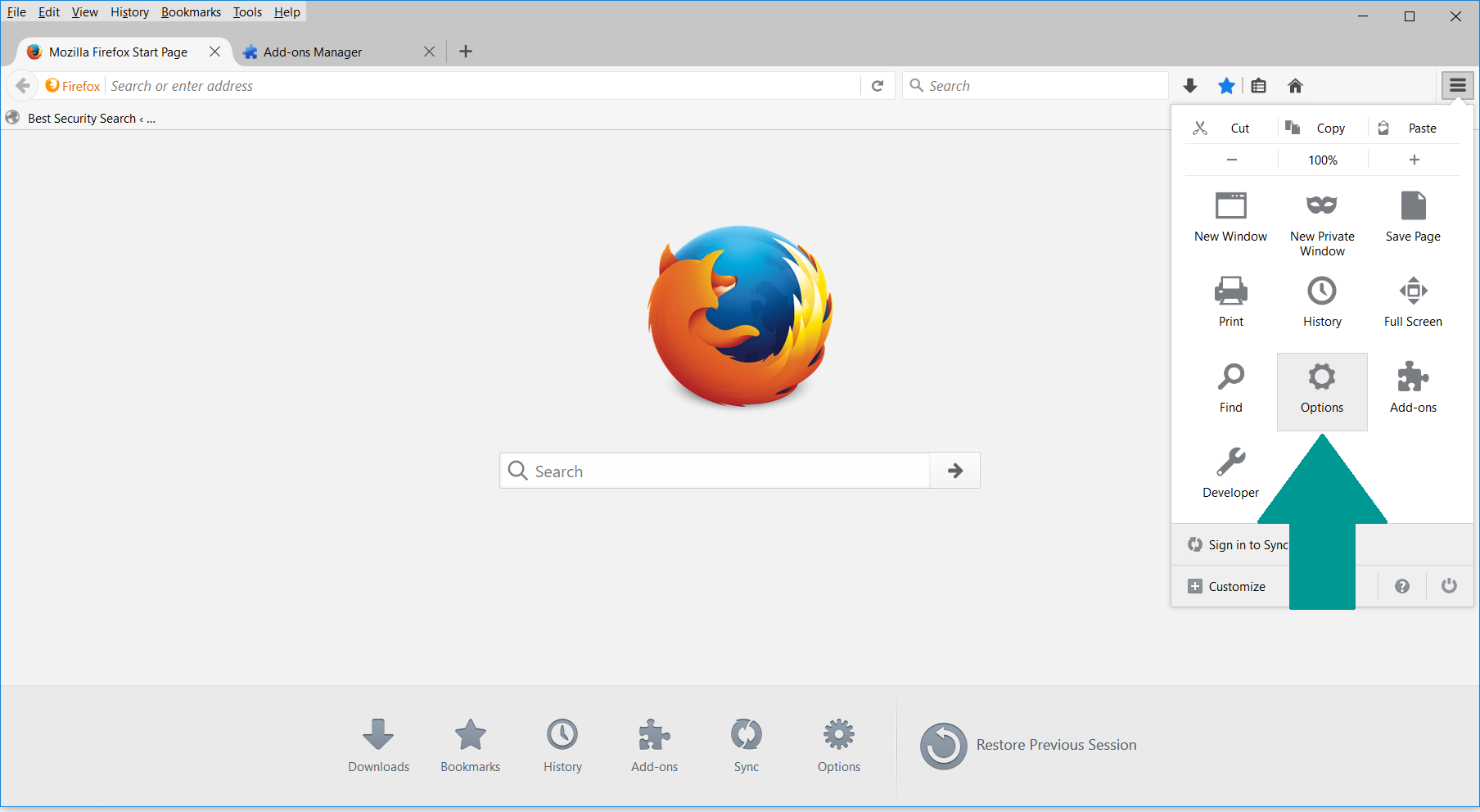

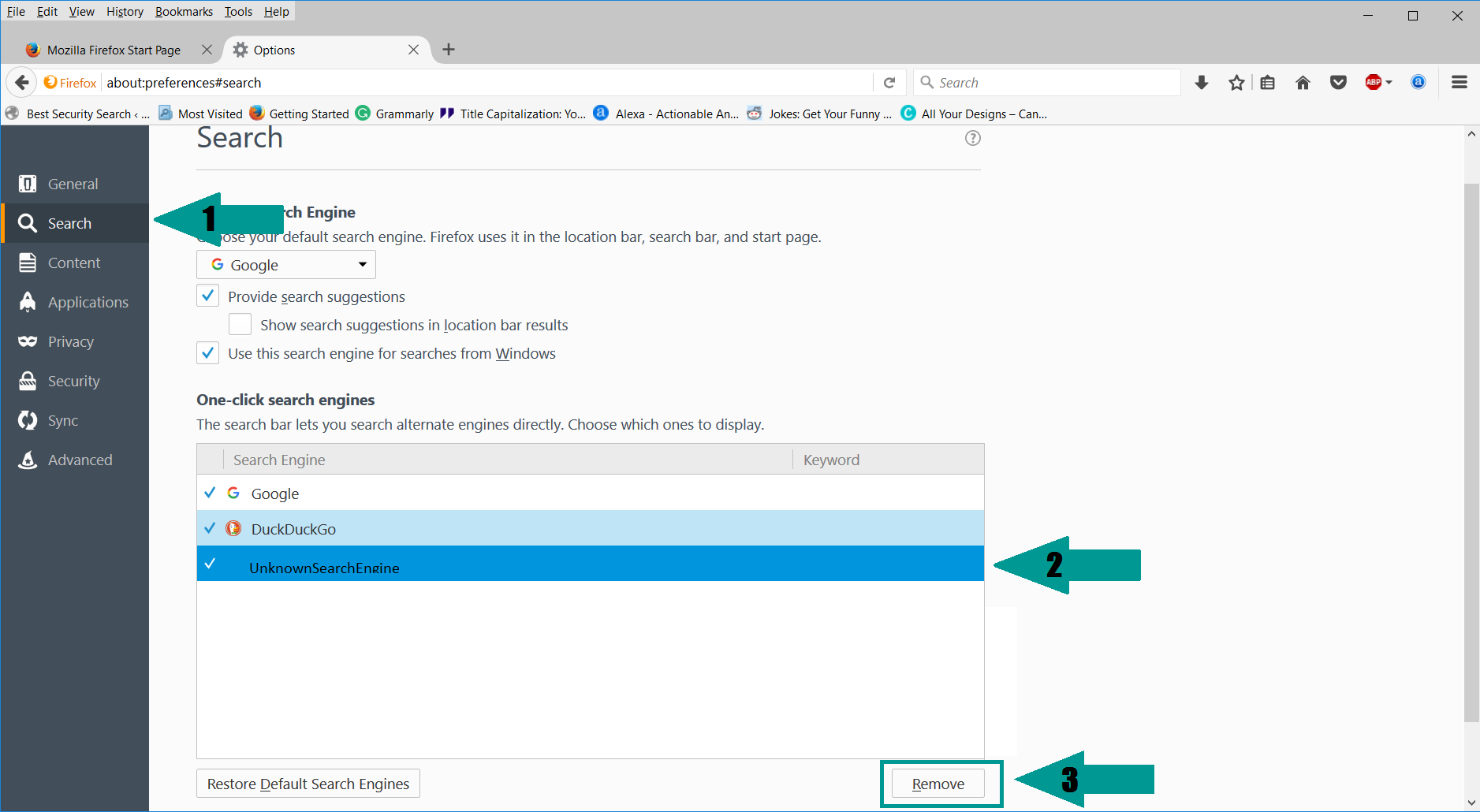

- 1. Démarrez Mozilla Firefox. Dans le coin supérieur droit, cliquez sur l’icône Ouvrir le menu et sélectionnez « Add-ons ».

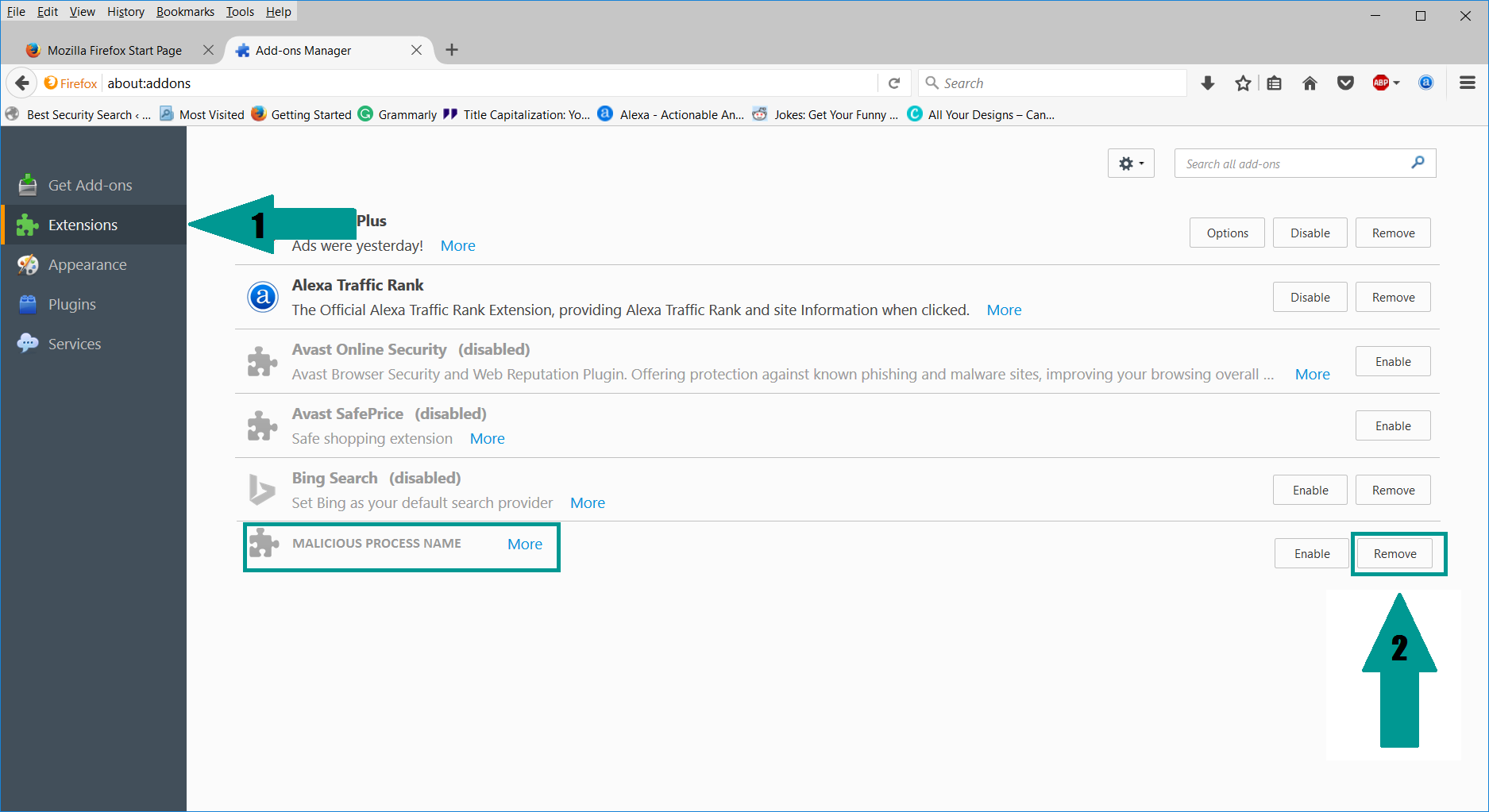

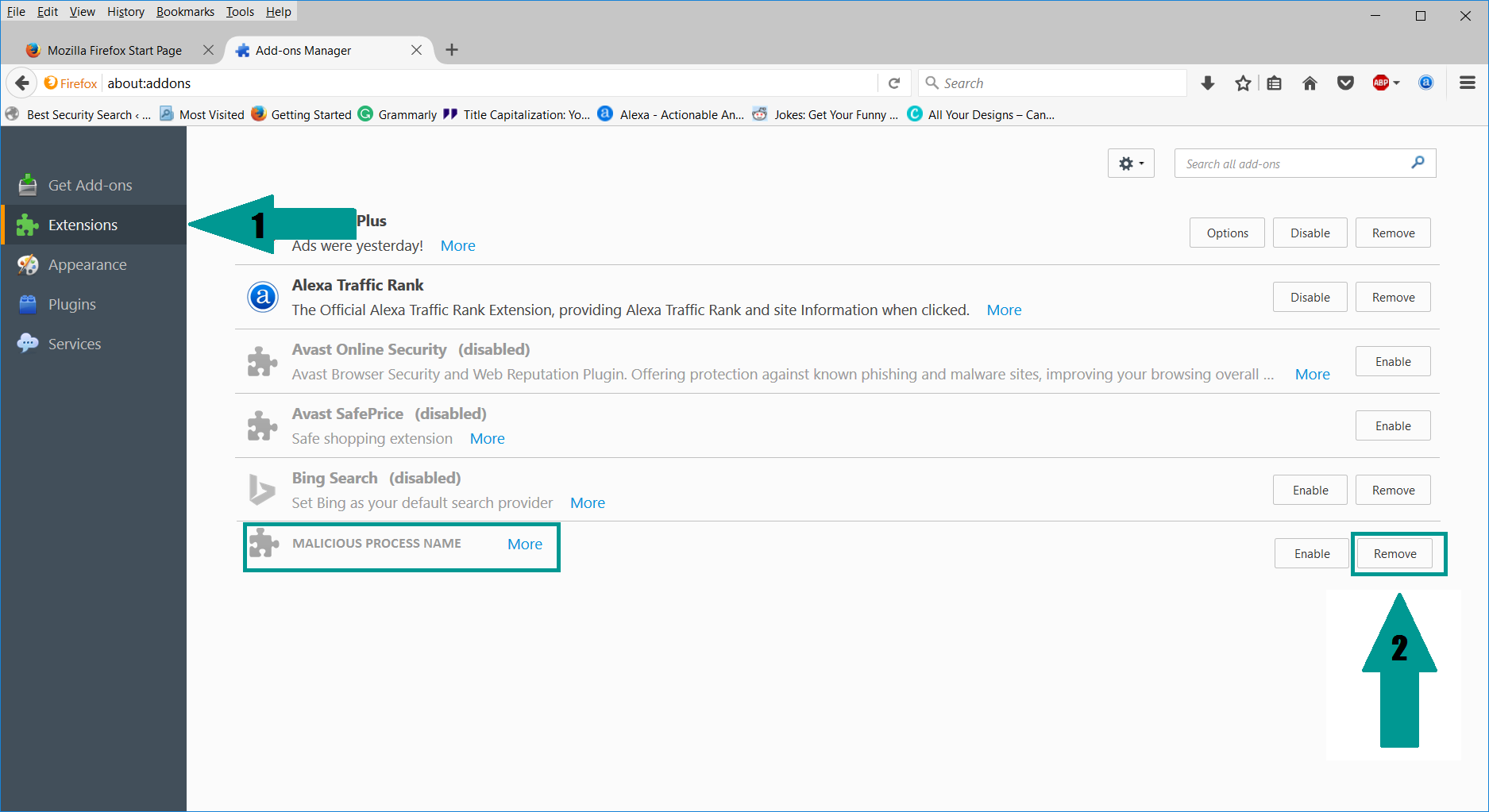

2. Dans le gestionnaire de modules complémentaires, sélectionnez « Extensions ». Recherchez dans la liste des extensions les entrées suspectes. Si vous en trouvez, sélectionnez-les et cliquez sur « Supprimer ».

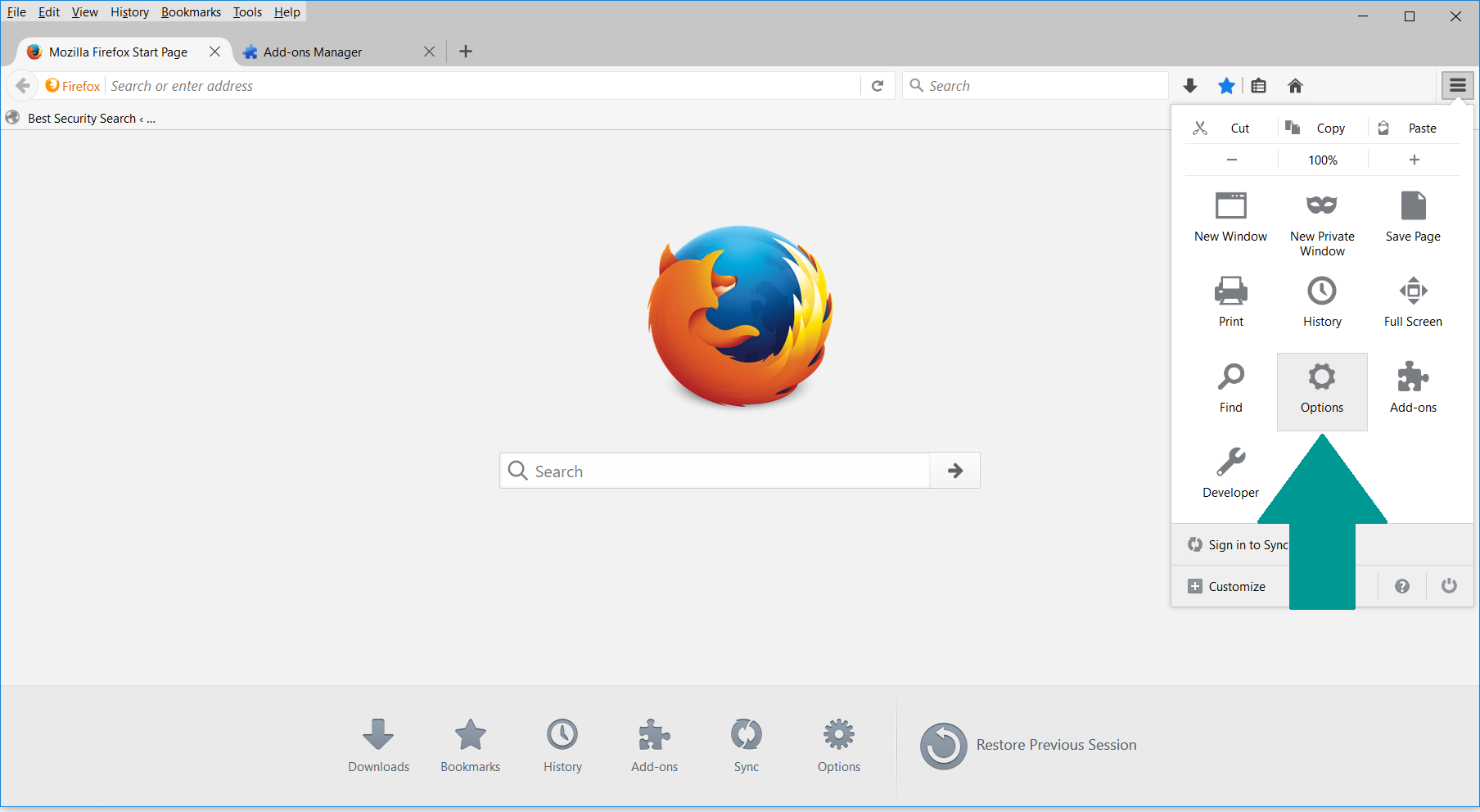

3. Cliquez à nouveau sur l’icône Ouvrir le menu, puis cliquez sur « Options ».

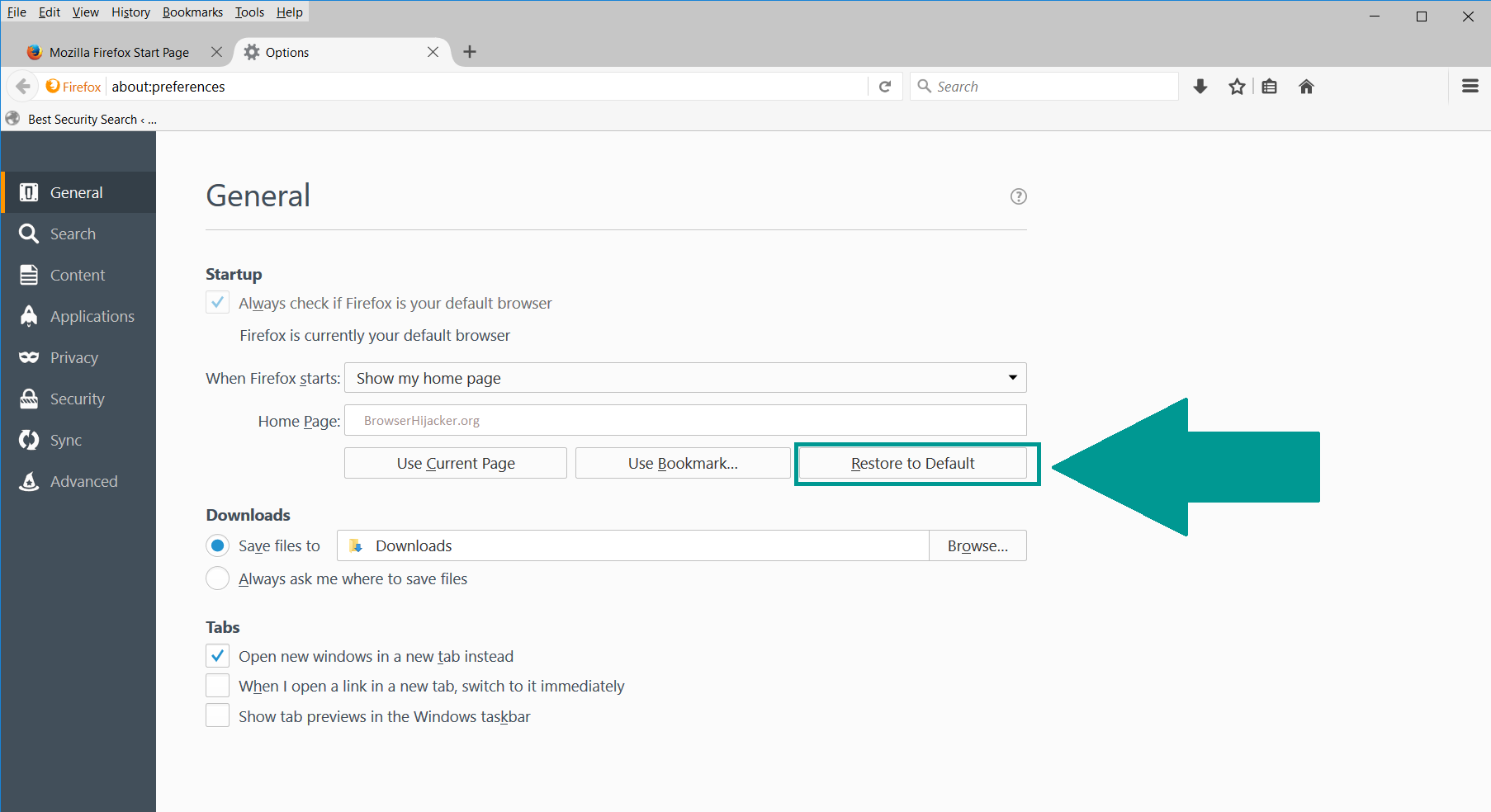

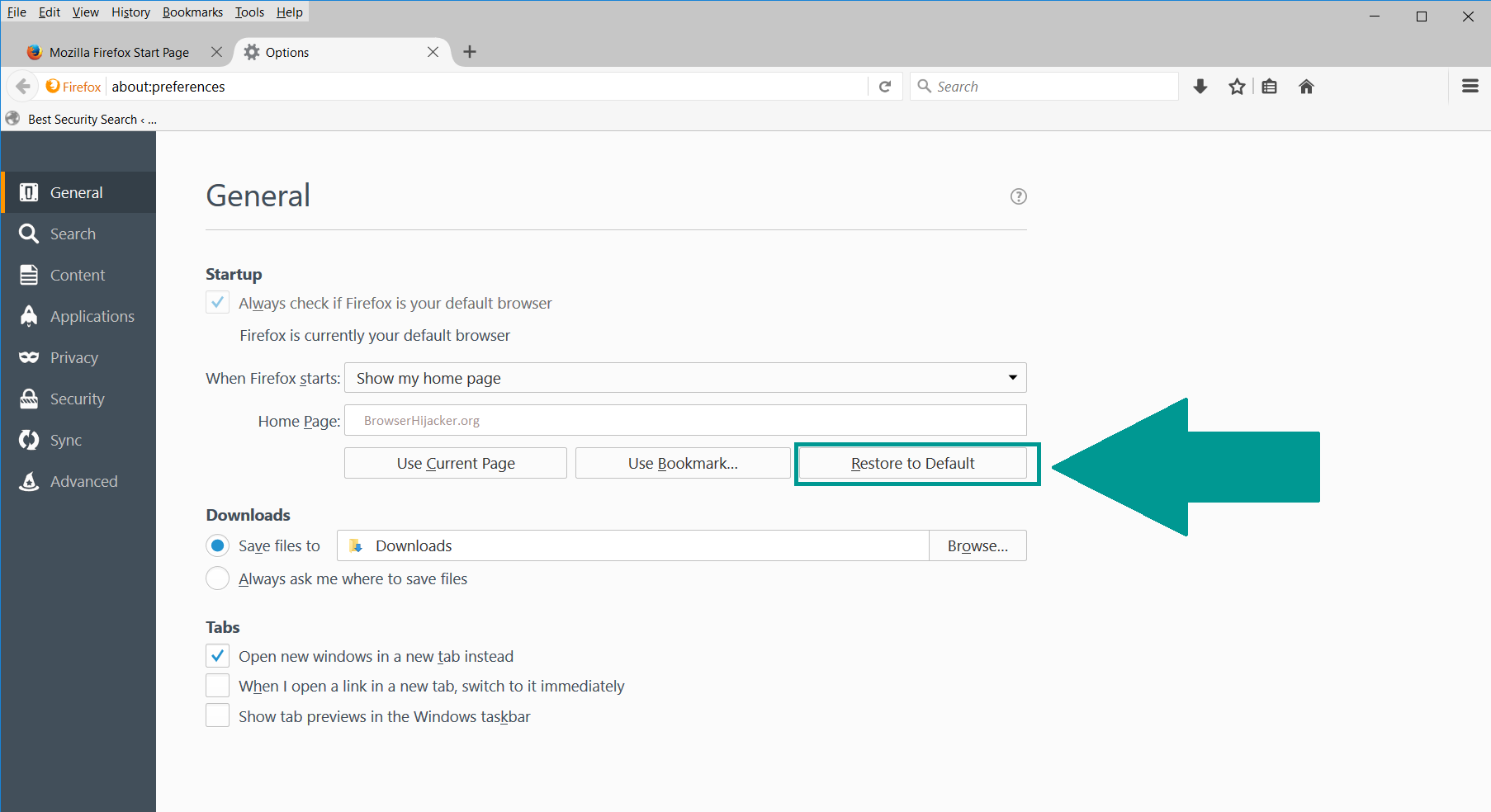

4. Dans la fenêtre Options, sous l’onglet « Général », cliquez sur « Restaurer par défaut ».

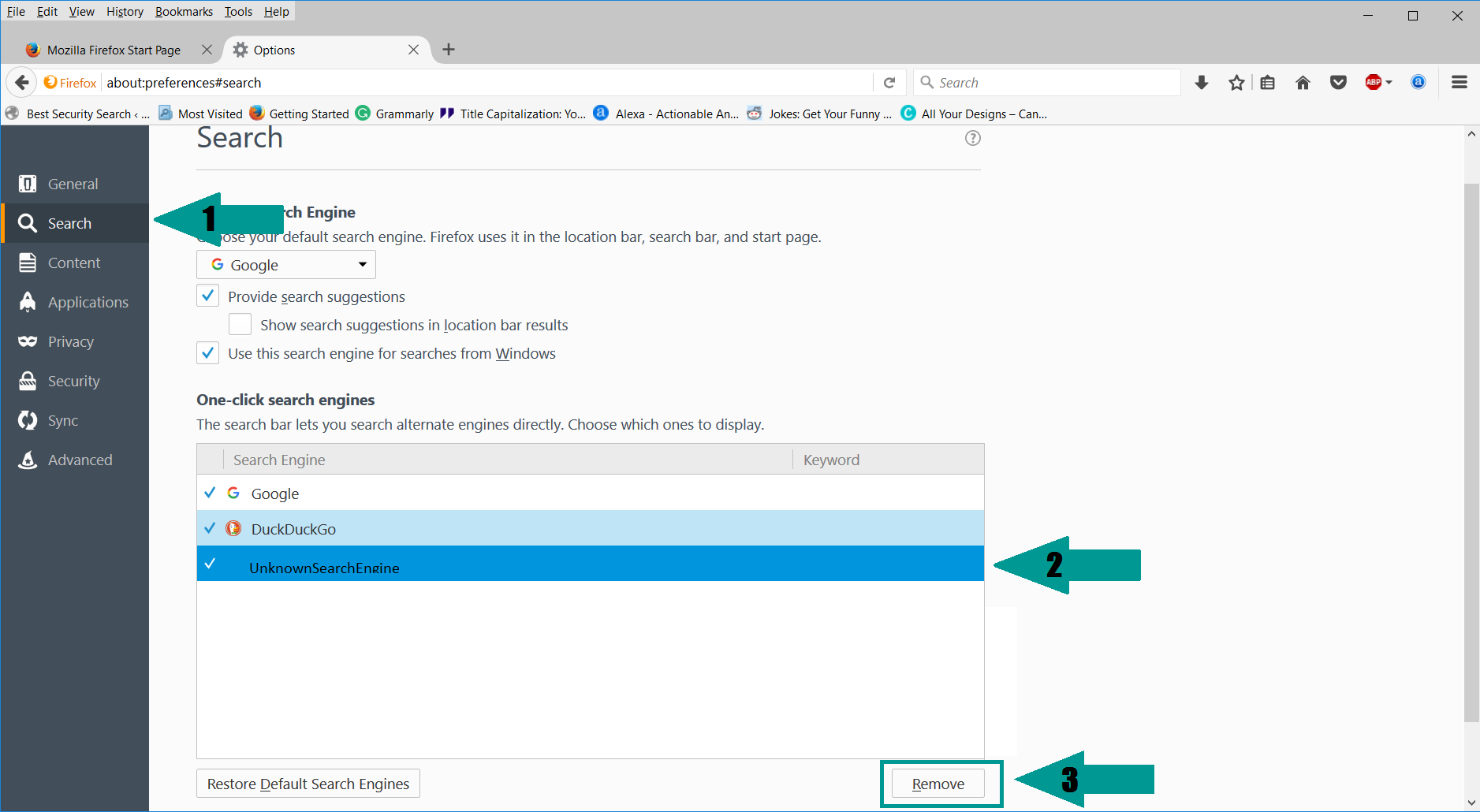

5. Sélectionnez « Rechercher » dans le menu de gauche, marquez le moteur de recherche inconnu et appuyez sur « Supprimer ».

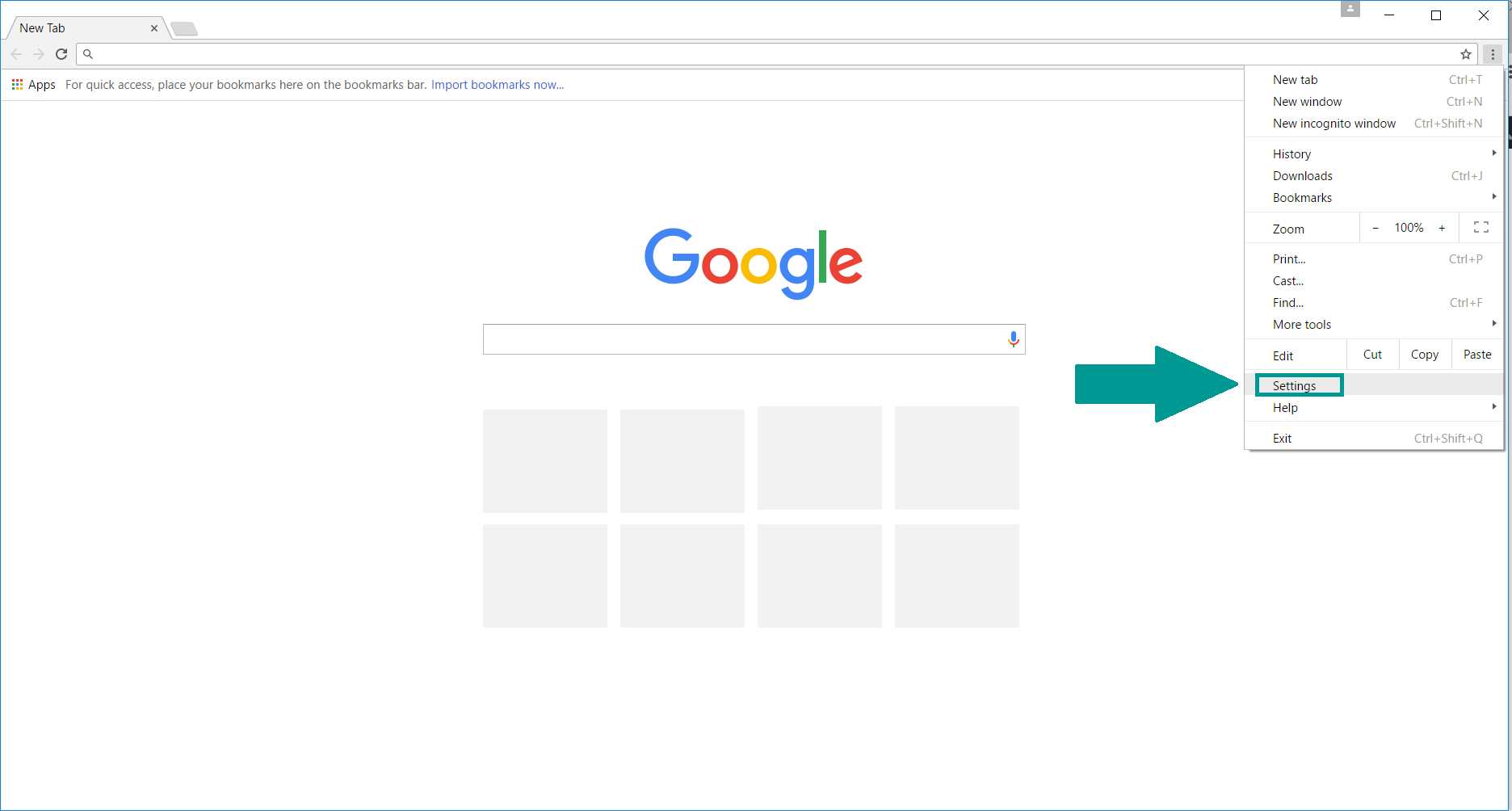

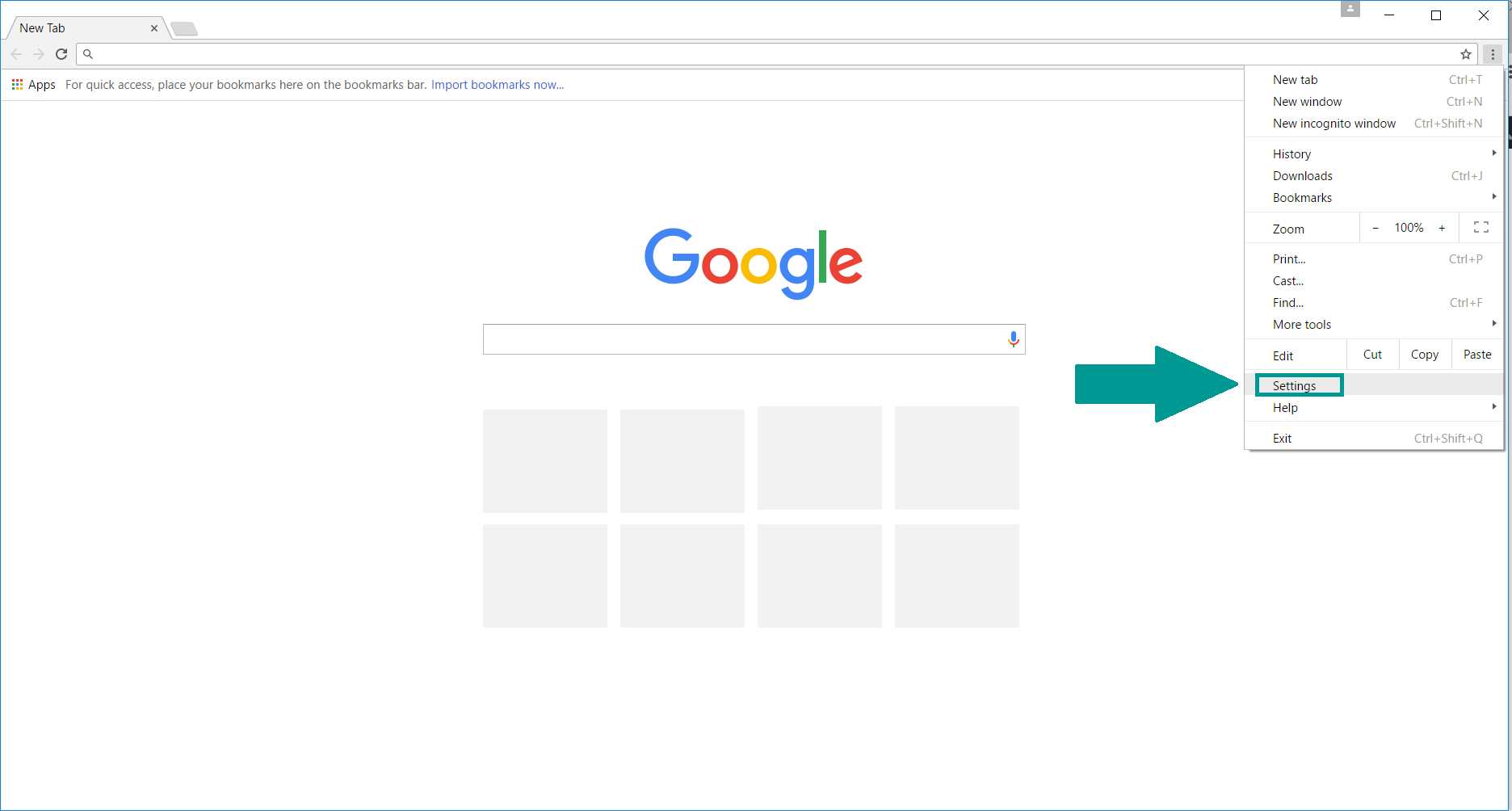

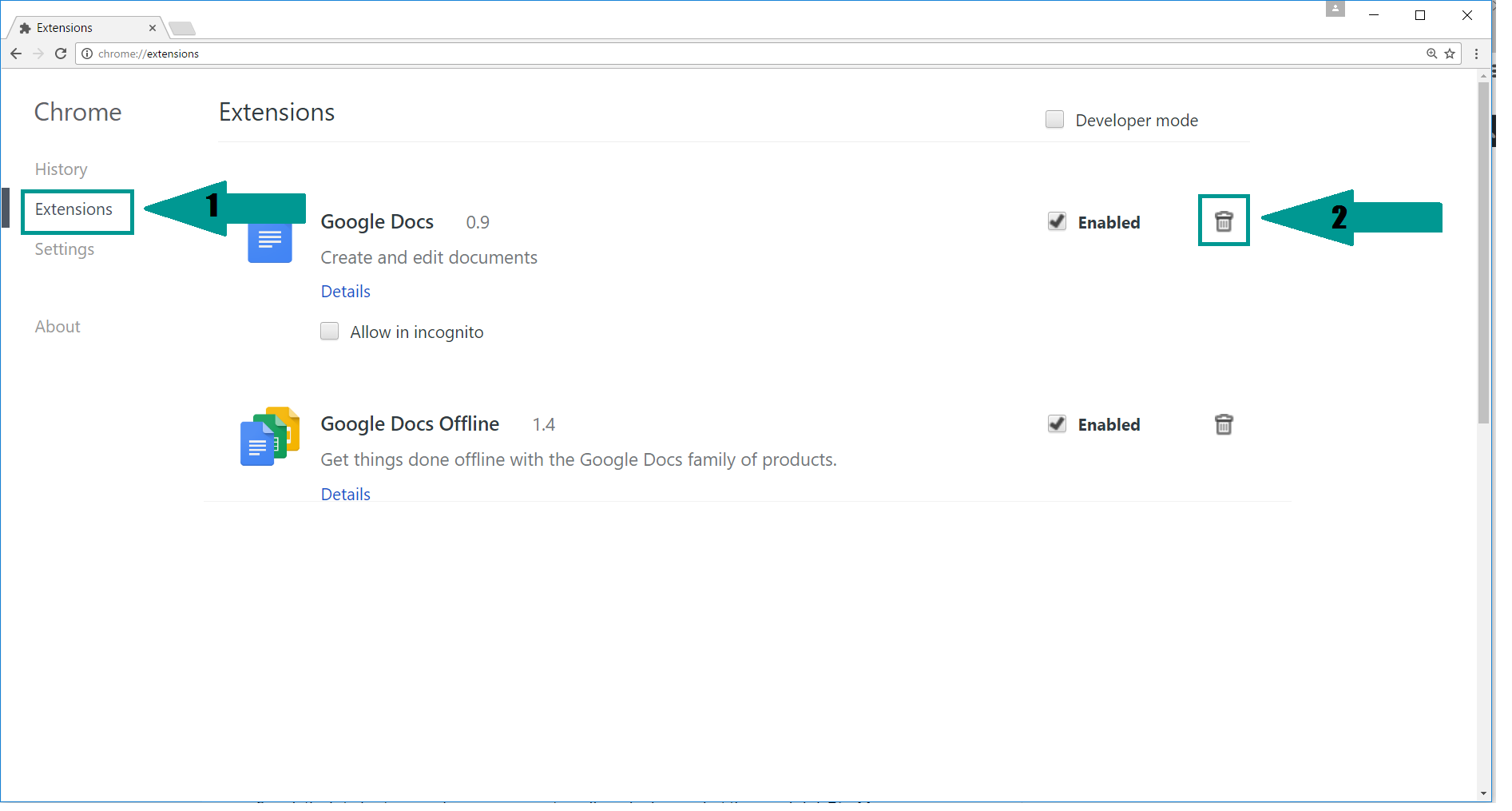

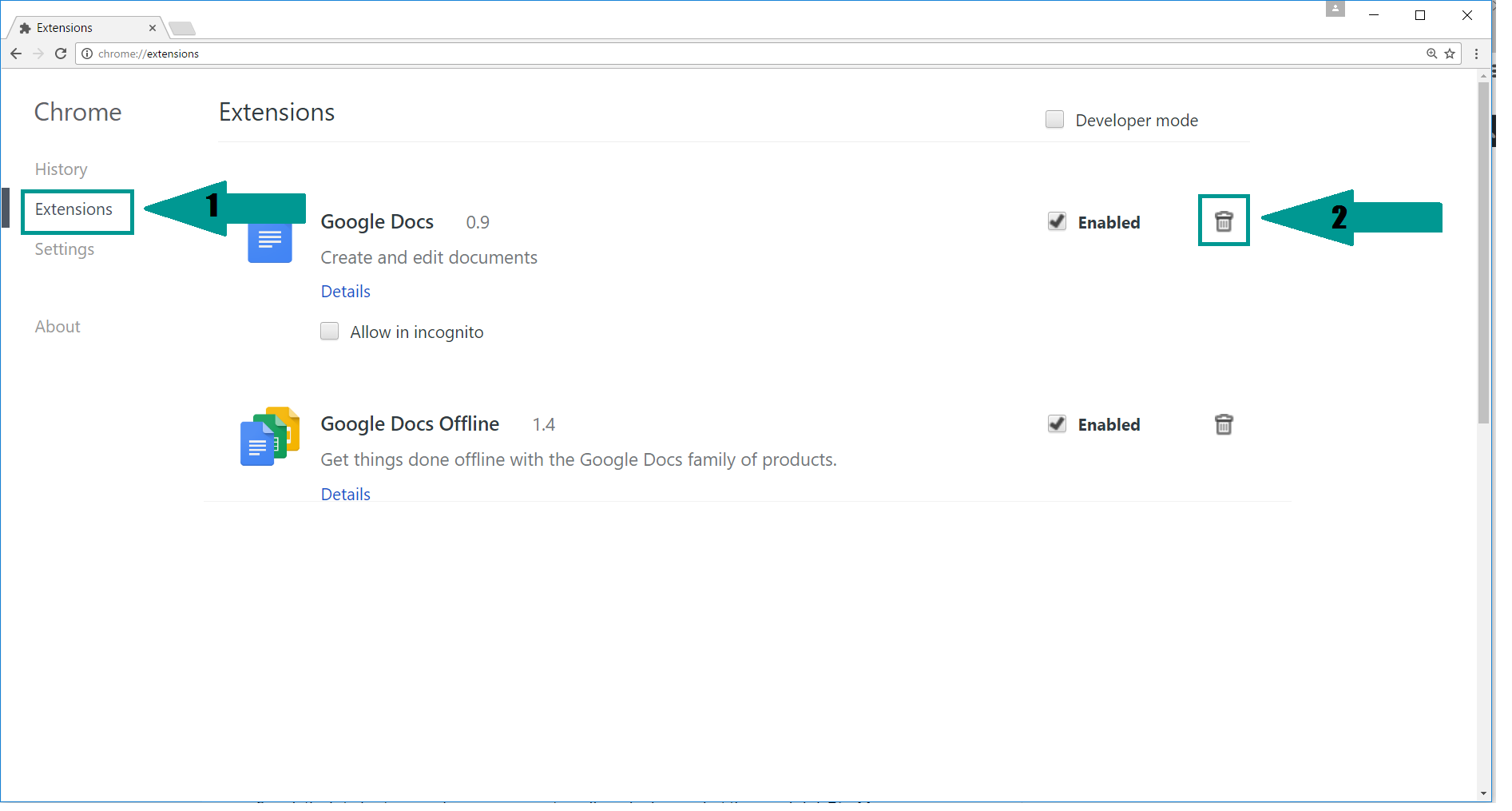

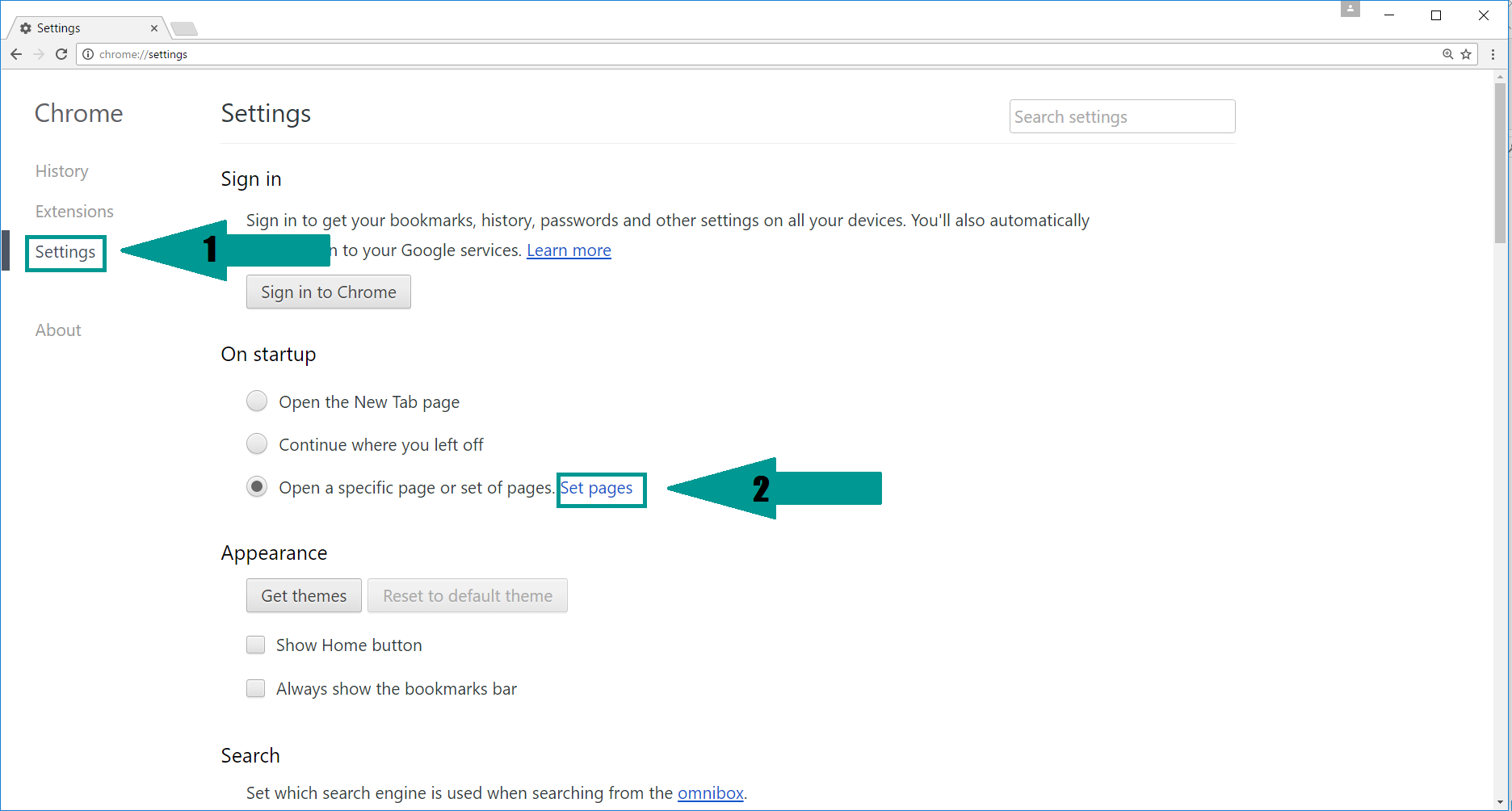

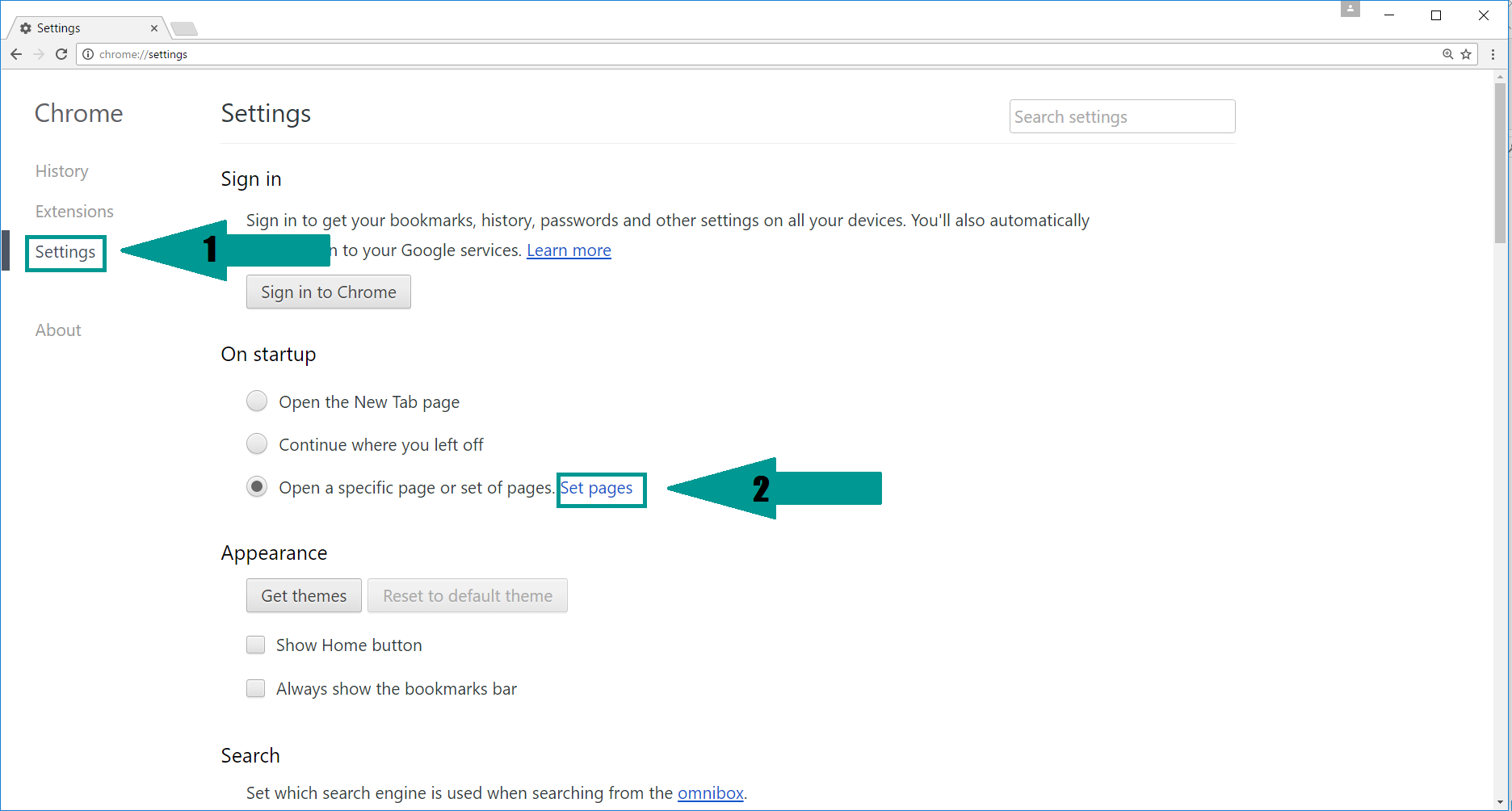

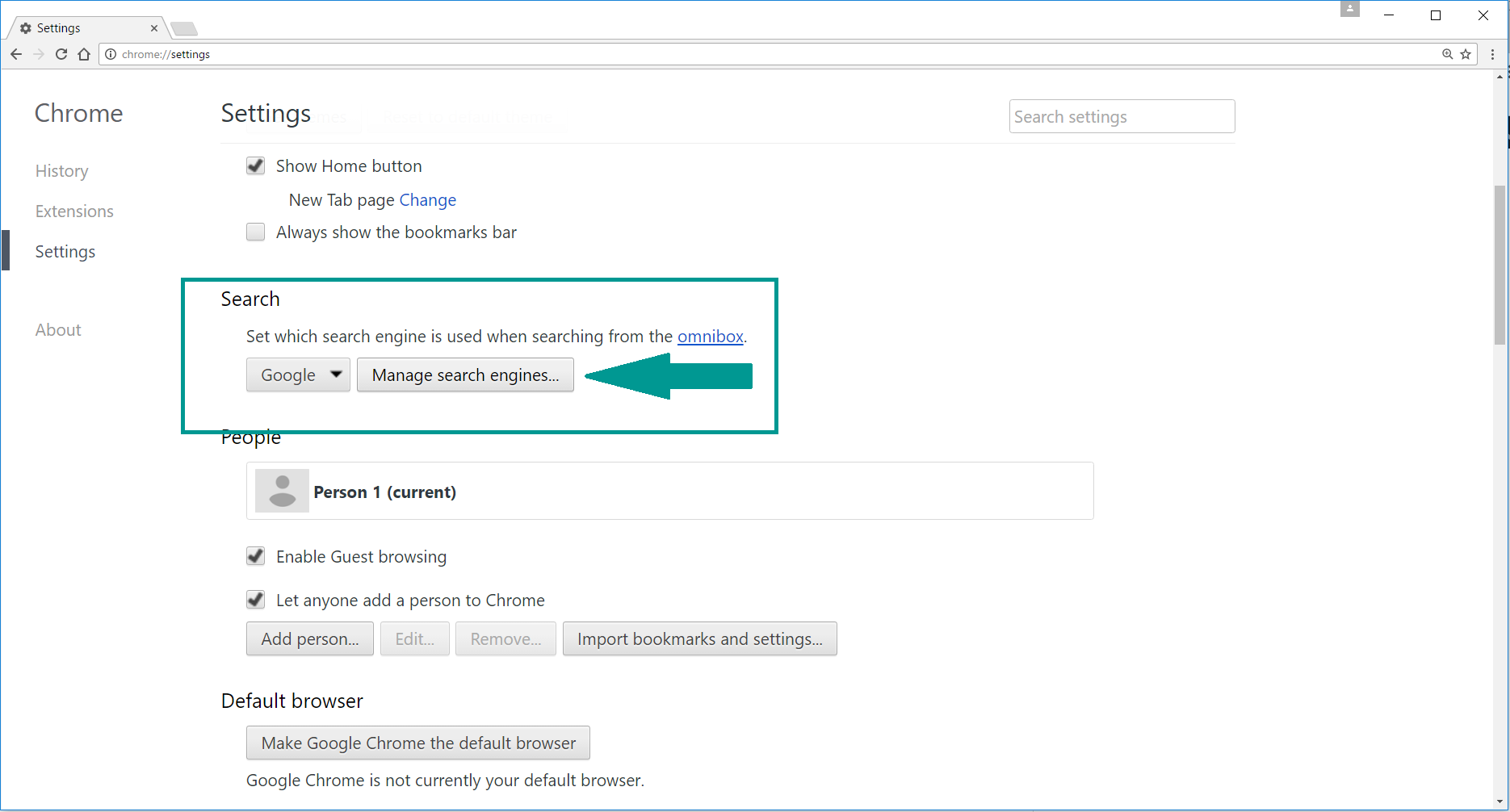

- 1. Démarrez Google Chrome. Dans le coin supérieur droit, il y a une icône de menu « Personnaliser et contrôler ». Cliquez dessus, puis cliquez sur « Paramètres ».

2. Cliquez sur « Extensions » dans le menu de gauche. Cliquez ensuite sur l’icône de la corbeille pour supprimer l’extension suspecte.

3. Encore une fois dans le menu de gauche, sous Chrome, Cliquez sur « Paramètres ». Allez sous « Au démarrage » et définissez une nouvelle page.

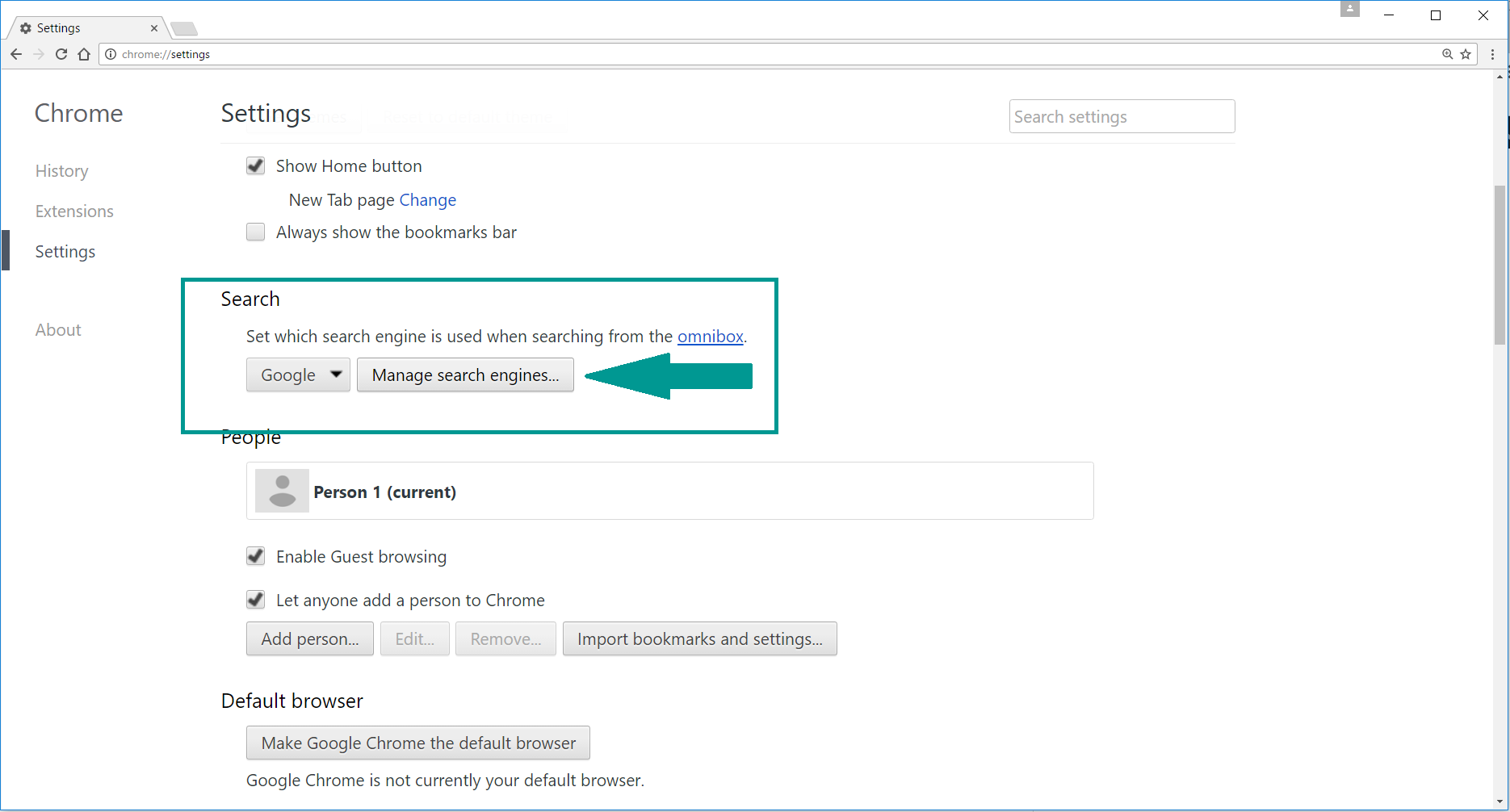

4. Ensuite, faites défiler jusqu’à « Rechercher », cliquez sur « Gérer les moteurs de recherche ».

5. Dans la liste des paramètres de recherche par défaut, recherchez le moteur de recherche inconnu et cliquez sur « X ». Sélectionnez ensuite le moteur de recherche de votre choix et cliquez sur « Définir par défaut ». Lorsque vous êtes prêt, cliquez sur le bouton « Terminé » dans le coin inférieur droit.

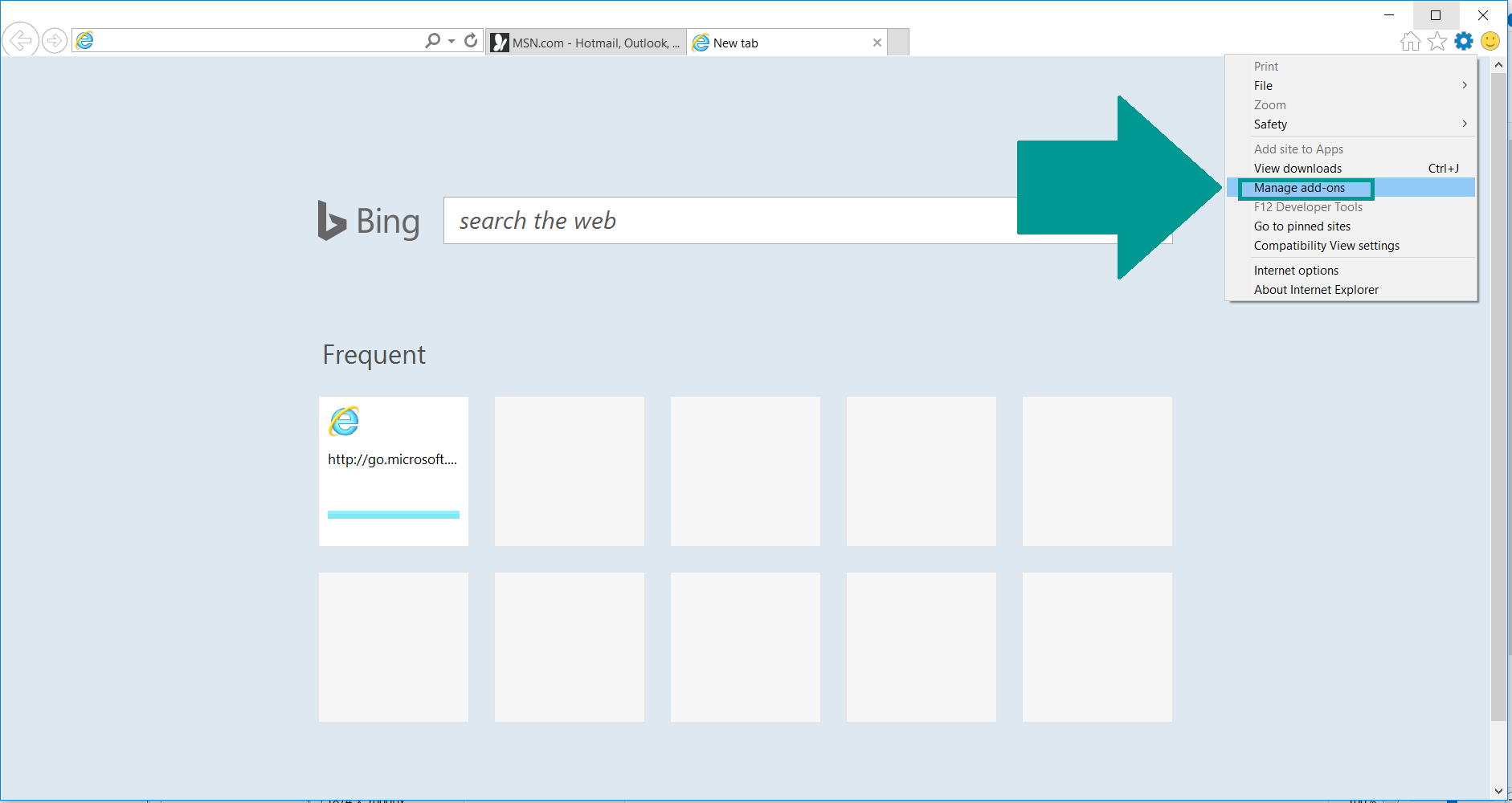

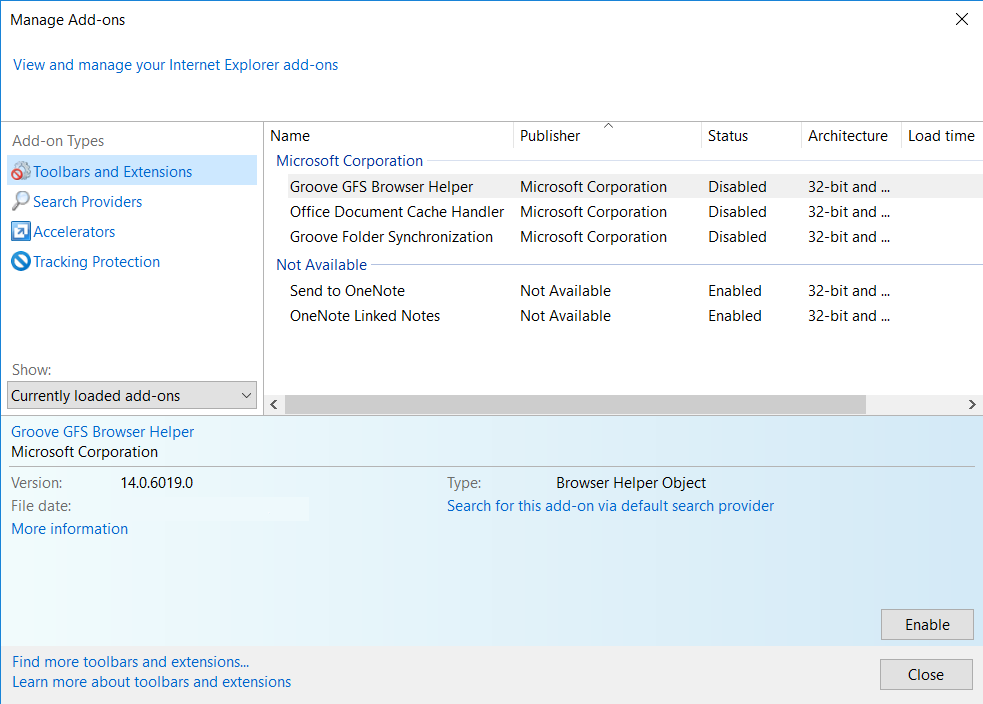

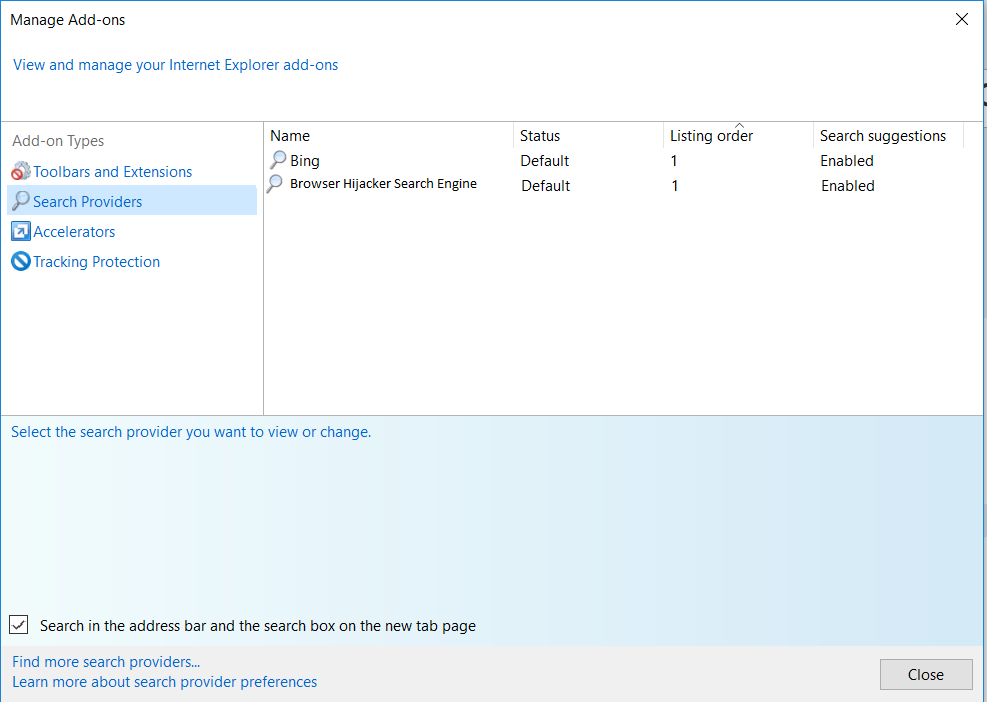

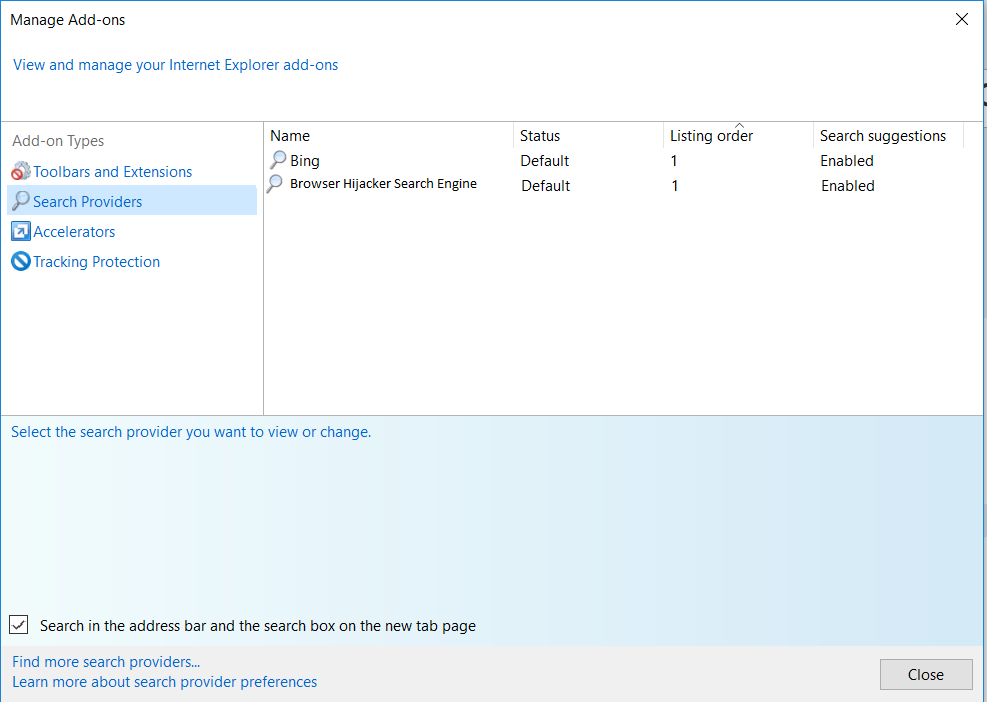

2. Dans la fenêtre « Gérer les modules complémentaires », sous « Types de modules complémentaires », sélectionnez « Barres d’outils et extensions ». Si vous voyez une barre d’outils suspecte, sélectionnez-la et cliquez sur « Supprimer ».

3. Ensuite, dans la fenêtre « Gérer les modules complémentaires », dans « Types de modules complémentaires », Sélectionnez « Rechercher des fournisseurs ». Choisissez un moteur de recherche et cliquez sur « Définir par défaut ». Sélectionnez le moteur de recherche inconnu et cliquez sur « Supprimer et fermer ».

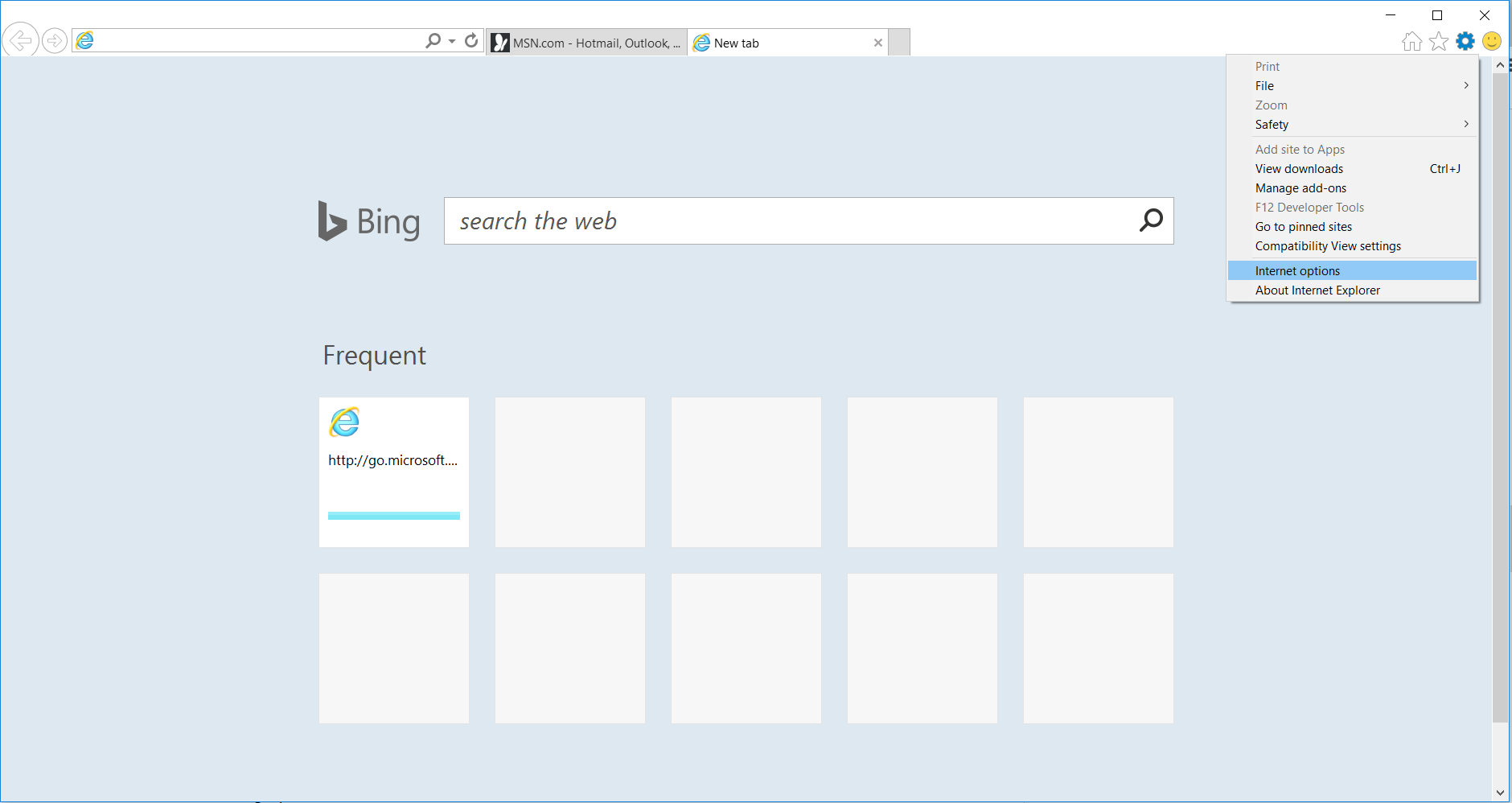

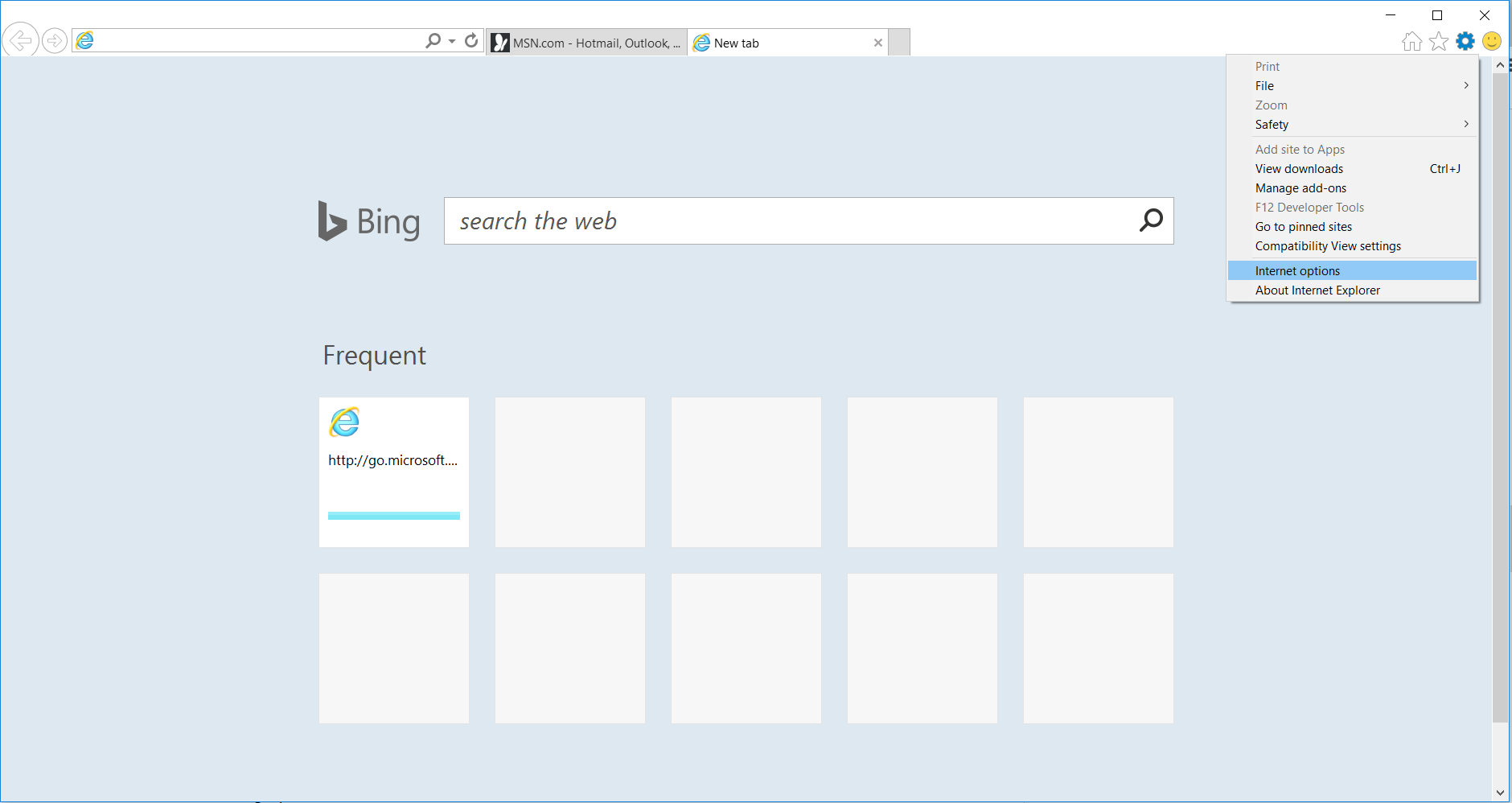

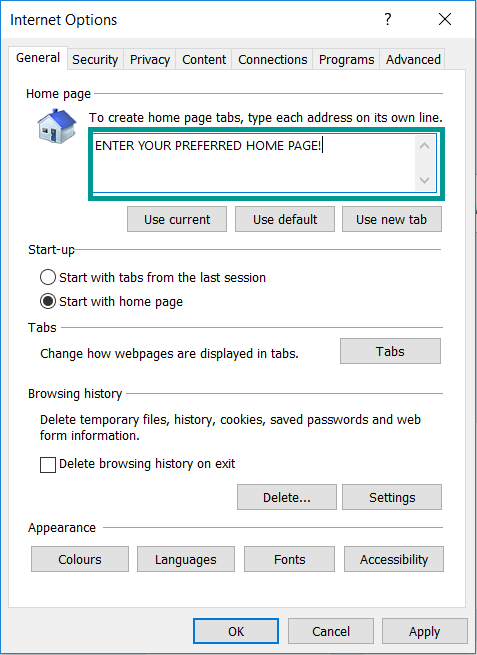

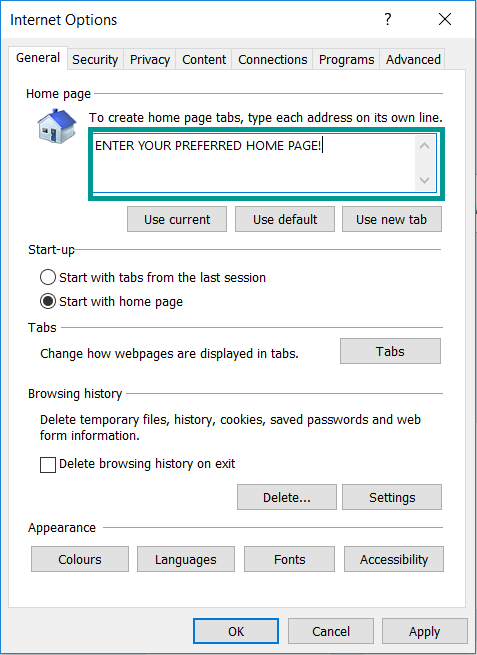

4. Ouvrez le menu Outils, sélectionnez « Options Internet ».

5. Dans l’onglet « Général », dans « Page d’accueil », entrez votre page préférée. Cliquez sur « Appliquer » et « OK ».

Réparer le registre Windows

1. Tapez à nouveau simultanément la combinaison de touches WIN + R

2. Dans la zone, écrivez regedit et appuyez sur Entrée

3. Tapez CTRL + F, puis écrivez le nom malveillant dans le champ Type de recherche pour localiser l’exécutable malveillant

4. Si vous avez découvert des clés de registre et des valeurs liées au nom, vous devez les supprimer, mais veillez à ne pas supprimer les clés légitimes

Cliquez pour plus d’informations sur le registre Windows et une aide supplémentaire pour la réparation