Una infección con lo peligroso .el virus java genera graves problemas de seguridad. Las víctimas pueden restaurar y proteger sus computadoras siguiendo nuestra guía completa de eliminación.

Eliminar .virus Java y Restaurar PC

Guía de extracción manual

Omita todos los pasos y descargue la herramienta antimalware que escaneará y limpiará su PC de forma segura.

DESCARGAR .herramienta de eliminación de virus java

La herramienta antimalware SpyHunter diagnosticará todas las amenazas actuales en el equipo. Al comprar la versión completa, podrá eliminar todas las amenazas de malware al instante. Información adicional sobre SpyHunter / Ayuda para desinstalar SpyHunter

Distribución de .virus java

El .java Virus es un nuevo virus que se ha detectado en una campaña de ataque limitada. Por el momento, los investigadores de seguridad no pueden determinar la estrategia de infección primaria. Suponemos que se emplearán las tácticas más utilizadas.

Entre ellos se encuentran los mensajes de correo electrónico creados de forma automatizada y enviados a grandes listas de víctimas potenciales. El .el virus java se puede conectar directamente a los mensajes. Esta es una de las formas más fáciles para que los criminales intenten la infección. Sin embargo, muchos proveedores de alojamiento de correo electrónico generalmente capturan las firmas del virus y, como tal, descartan dichos mensajes o los etiquetan como peligrosos o spam. Otros métodos de infección relacionados con este es la opción de insertar hipervínculos en el contenido del cuerpo de los mensajes. Los enlaces generalmente se etiquetan como que conducen a un sitio web familiar o a un archivo de interés para el usuario. Redirecciones pueden redirigir a sitios controlados por piratas informáticos, cargas útiles infectadas u otras instancias que pueden conducir a una .infección por el Virus Java.

Los delincuentes informáticos detrás del malware pueden crear sitios maliciosos o portales de descarga que distribuyen malware de diferentes tipos, incluido el .Virus Java. Una opción popular es el uso de documentos infectados que pueden ser de diferentes tipos: hojas de cálculo, documentos de texto enriquecido, presentaciones y bases de datos. Se modifican para iniciar el virus una vez que se ejecutan los scripts integrados. Por lo general, cuando se abren los archivos, una notificación pedirá a los usuarios que ejecuten las macros (scripts). Si esto se hace, la infección sigue.

Los sitios controlados por piratas informáticos son portales especializados que han sido creados manual o automáticamente por los criminales detrás de la .Virus Java. Pueden distribuir directamente la amenaza iniciando varios scripts u operaciones automatizadas o vincularse a dichas instancias. Los redireccionamientos generalmente son causados por la interacción de correo electrónico, redes publicitarias u otra actividad de navegación. Sin embargo, una de las principales fuentes es la disponibilidad de secuestradores de navegador. Son complementos maliciosos hechos para los navegadores web más populares: Mozilla Firefox, Google Chrome, Internet Explorer, Opera, Microsoft Edge y Safari. Una vez instalados, no solo infectan a los usuarios con el malware, sino que también redirigen a las víctimas a un sitio controlado por piratas informáticos. Dependiendo de la configuración, los secuestradores del navegador también pueden robar información confidencial, como contraseñas almacenadas, credenciales de cuenta, historial, marcadores, datos de formularios y configuraciones.

Impacto de .virus java

El .java virus es la nueva cepa de la familia de ransomware Dharma. Esta es una de las amenazas más populares, ya que este tipo de malware se considera de alto riesgo tanto para la seguridad de las máquinas infectadas como para la privacidad de las víctimas. Las formas más avanzadas del ransomware Dharma como el .el virus java infecta los sistemas en un ataque de varias etapas. El objetivo final de la .java virus es cifrar la mayoría de los archivos de usuario con un cifrado peligroso. Luego son extorsionados para pagar una tarifa de ransomware en la moneda digital Bitcoin o una alternativa que hace que sea difícil rastrear los pagos hasta los destinatarios.

El .java virus comienza sus acciones maliciosas realizando primero una comprobación inicial de recolección de información. Este es un análisis profundo del host infectado que recopila datos, incluidos los siguientes: componentes de hardware instalados, aplicaciones y configuraciones de usuario. La familia de ransomware Dharma utiliza los datos para calcular una cadena llamada ID de infección único (UID).

El siguiente paso iniciado es realizar cambios en todo el sistema en el equipo. Dependiendo de la estrategia de los hackers, los pasos pueden clasificarse en una de estas categorías:

- Cambios en el registro: pueden alterar el sistema operativo Windows de manera que ciertas funciones del sistema sean inestables o no funcionen.

- Problemas de rendimiento-El .el virus java puede causar graves problemas de rendimiento en el equipo de destino cuando se inician los procesos preliminares y el componente de ransomware real.

- Modificación de configuración ‒ El motor de infección de la .java virus puede desencadenar cambios de configuración importantes que se pueden aplicar tanto a las aplicaciones instaladas por el usuario como al sistema operativo en su conjunto.

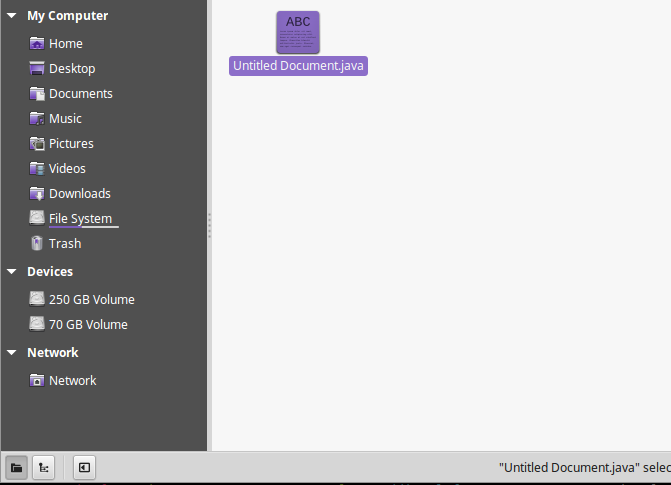

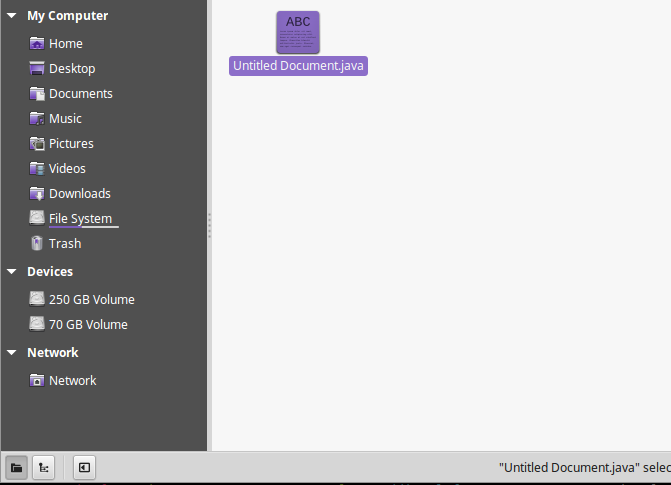

Cuando una forma avanzada de la .java virus se encuentra que puede instalarse de forma persistente. Este es un escenario de ataque especial donde el motor de infección monitorea activamente las acciones de los usuarios y se protege de la eliminación. El .el virus java se infiltra en varias carpetas del sistema, lo que evita que las víctimas descubran la ubicación exacta del motor. Se sabía que los primeros casos de la familia de ransomware Dharma se infiltraban en los directorios de usuarios, incluidos los siguientes:

- %UserProfile%\Desktop

- %UserProfile%\Documents

- %UserProfile%\Fotos

- %UserProfile%\Downloads

- %UserProfile%\Music

- %UserProfile%\Vídeos

El .el virus java puede reportar las infecciones a los servidores operados por piratas informáticos. Los formularios avanzados pueden contener componentes adicionales que se pueden cargar una vez completadas las comprobaciones preliminares. Pueden cargarse externamente o a través de módulos integrados. Los ejemplos incluyen los siguientes:

- Módulos troyanos: Permiten a los operadores de hackers espiar a los usuarios en tiempo real al ver sus pantallas y grabar el movimiento del mouse o las pulsaciones de teclas.

- Implementación de Malware adicional: El .el virus java se puede usar para infectar los hosts con múltiples malware a la vez.

- Robo de datos ‒ Los operadores de hackers detrás del .java virus tiene la capacidad de extraer cualquier archivo que desee antes de la fase de cifrado.

Una vez realizados todos los pasos preliminares, se inicia el proceso de ransomware. Al igual que las variantes anteriores ransomware Dharma el .java virus utiliza un cifrado sólido que hace imposible recuperar los datos sin usar la combinación de una solución antispyware de calidad y una aplicación de recuperación de datos. No es diferente de otras amenazas similares al dirigirse a las extensiones de tipo de archivo más populares: documentos, archivos, imágenes, videos, fotos, copias de seguridad, archivos de configuración y otros. Al igual que su nombre, cambia el nombre de todos los archivos procesados con el .extensión de java. Se puede crear una nota genérica de ransomware en un archivo llamado README.TXT o AYUDA.txt que puede contener notas basadas en plantillas. Una nota de ejemplo dice lo siguiente:

‘¡ATENCIÓN!

En este momento, su sistema no está protegido.

Podemos arreglarlo y restaurar archivos.

Para restaurar el sistema, escriba en esta dirección:

‘

Una lista genérica de archivos incluye las siguientes extensiones de tipo de archivo de destino:

«PNG .PSD .PSPIMAGE .TGA .THM .TIF .TIFF .YUV. AI .EPS .PS.SVG .INDD .PCT .PDF .XLR .XLS

.XLSX .ACCDB .DB .DBF .MDB .DP .SQL .APK .APP .BATE .CGI. COM .EXE .GADGET .FRASCO .PIF .FSM .DEM

.GAM .NES .GITANO .Archivos SAV CAD .DWG .DXF GIS Files .GPX .KML .KMZ .ASP .ASPX .CER .CFM .CSR .CSS .HTM .HTML .JS .JSP .PHP .RSS .XHTML. DOC .DOCX .LOG .MSG .ODT .PAGES .RTF .TEX .TXT .WPD .WPS .CSV .DAT .GED .KEY .KEYCHAIN .PPS

.PPT .PPTX ..INI .PRF Encoded Files .HQX .MIM .UUE .7Z .CBR .DEB .GZ .PKG .RAR .RPM .SITX .TAR.GZ .ZIP .ZIPX .BIN .CUE

.DMG .ISO .MDF .TOAST .VCD SDF .TAR .TAX2014 .TAX2015 .VCF .XML Audio Files .AIF .IFF .M3U .M4A .MID .MP3 .MPA .WAV .WMA Video Files .3G2 .3GP .ASF .AVI .FLV .M4V .MOV .MP4 .MPG .RM .SRT .SWF .VOB .WMV 3D .3DM .3DS .MAX .OBJ R.BMP .DDS .GIF .JPG ..CRX .PLUGIN .FNT .FON .OTF .TTF .TAXI .CPL .CUR .DESQUITE la MOCHILA .DLL

.DMP .DRV .ICNS .ICO .INK .SYS .CFG»

Dependiendo de la versión, se puede crear una nota de ransomware que incluye mensajes genéricos que chantajean a las víctimas para que paguen una tarifa de ransomware de Bitcoin. Recomendamos que todos los usuarios se abstengan de comunicarse con los hackers y utilicen nuestro servicio completo .guía de eliminación de virus java a continuación para recuperar sus datos y eliminar las infecciones activas.

Eliminar .virus java y Restaurar PC

¡ATENCIÓN! Extracción Manual de la .java Virus requiere estar familiarizado con los archivos y registros del sistema. La eliminación accidental de datos importantes puede provocar daños permanentes en el sistema. Si no te sientes cómodo con las instrucciones manuales, descarga una poderosa herramienta antimalware que escaneará tu sistema en busca de malware y lo limpiará de forma segura para ti.

DESCARGAR Herramienta antimalware

La herramienta antimalware SpyHunter diagnosticará todas las amenazas actuales en el equipo. Al comprar la versión completa, podrá eliminar todas las amenazas de malware al instante. Información adicional sobre SpyHunter / Ayuda para desinstalar SpyHunter

.virus java: Pasos de extracción manual

Inicie el PC en modo seguro con Red

Esto aislará todos los archivos y objetos creados por el ransomware para que se eliminen de manera eficiente. Los pasos a continuación son aplicables a todas las versiones de Windows.

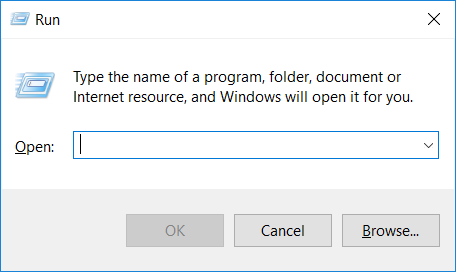

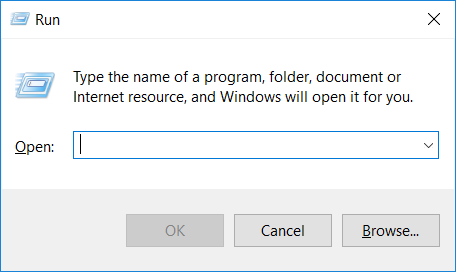

1. Pulsa la tecla de victoria + R

2. Aparecerá una ventana de ejecución. En él, escriba msconfig y, a continuación, presione Enter

3. Aparecerá una casilla de configuración. En él, elija la pestaña Boot

4. Marque la opción de arranque seguro y luego vaya a Red debajo de ella para marcarla también

5. Aplicar – > ACEPTAR

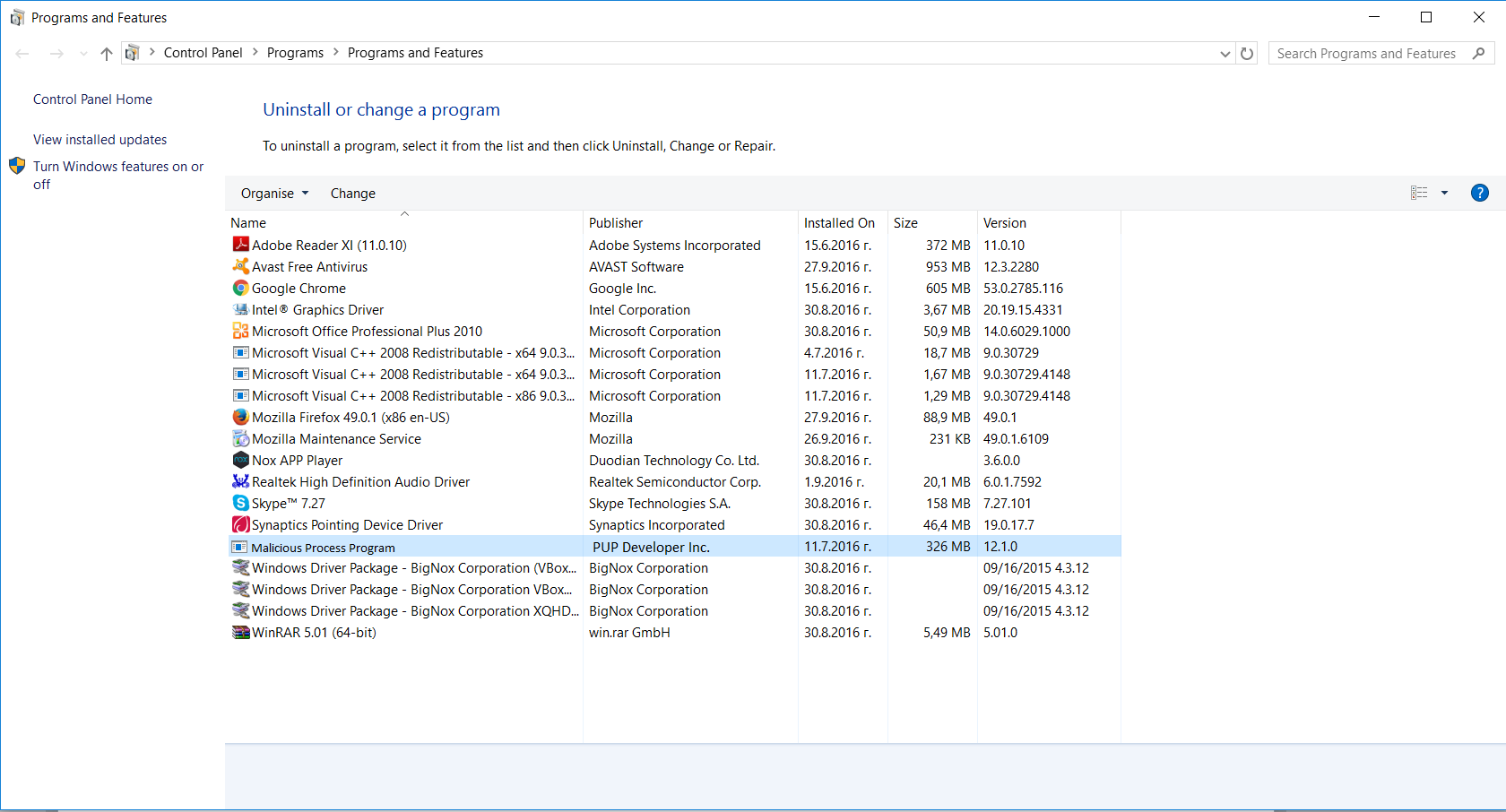

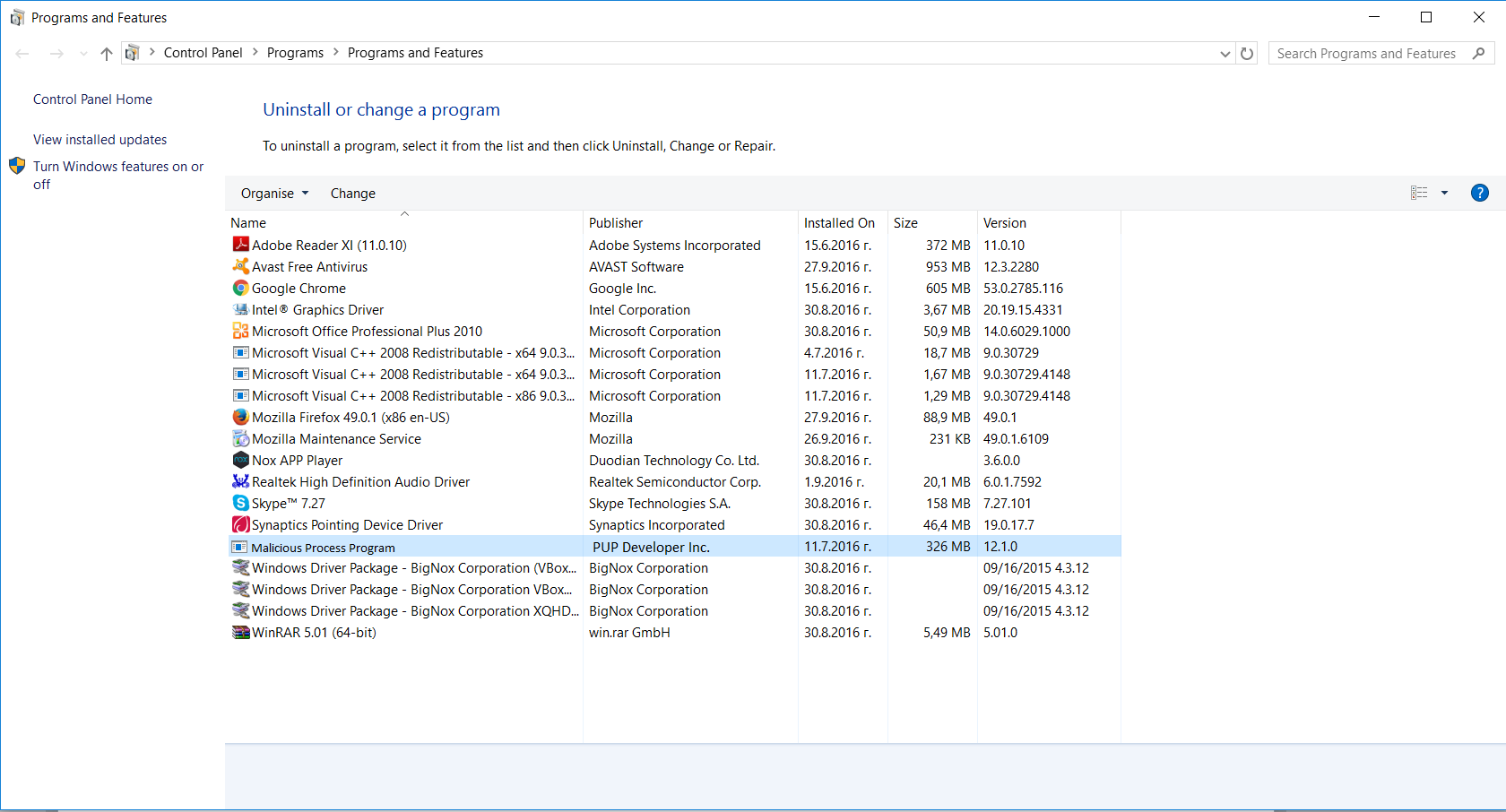

Eliminar .java desde Windows

Esta es una forma de eliminar el programa. Este método funcionará independientemente de si está en Windows 10, 8, 7, Vista o XP. Simplemente seleccionando el programa y presionando eliminar no funcionará, ya que dejará muchos archivos pequeños. Eso es malo porque estas sobras pueden persistir y causar todo tipo de problemas. La mejor manera de eliminar un programa es desinstalarlo. Así es como puedes hacerlo:

1. Mantenga presionado el botón» Windows «(está entre CTRL y Alt en la mayoría de los teclados) y presione»R». Verás una ventana emergente.

2. En el cuadro de texto, escriba «appwiz.cpl», luego presione «Enter».

3. Ahora debería aparecer el menú «Programas y características». Es una lista de todos los programas instalados en el PC. Aquí puede encontrar el programa, seleccionarlo y presionar «Desinstalar».

Retire .Virus java de su navegador

Antes de restablecer la configuración de su navegador, debe saber que esta acción eliminará todos sus nombres de usuario, contraseñas y otros tipos de datos registrados. Asegúrate de guardarlos de alguna manera.

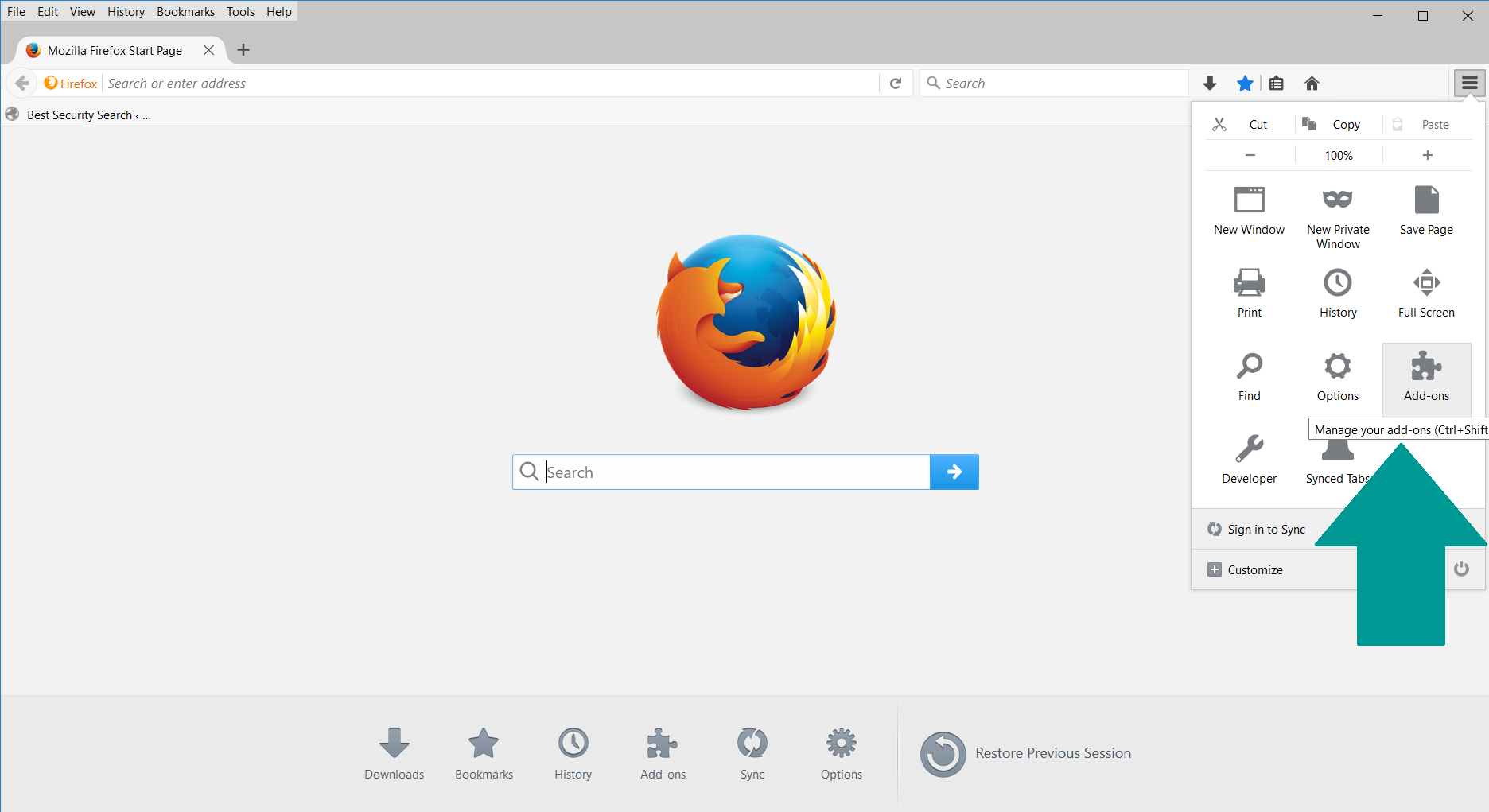

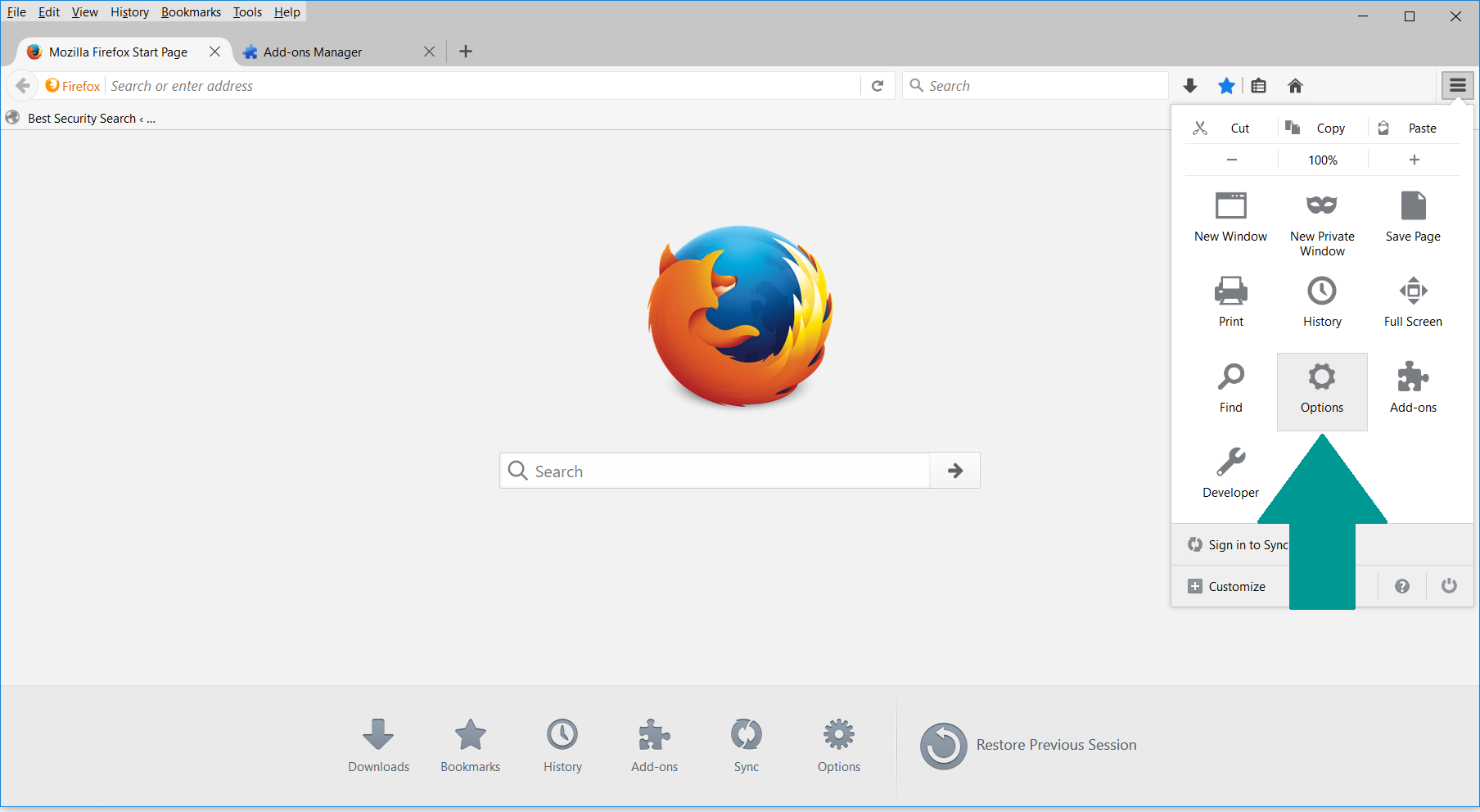

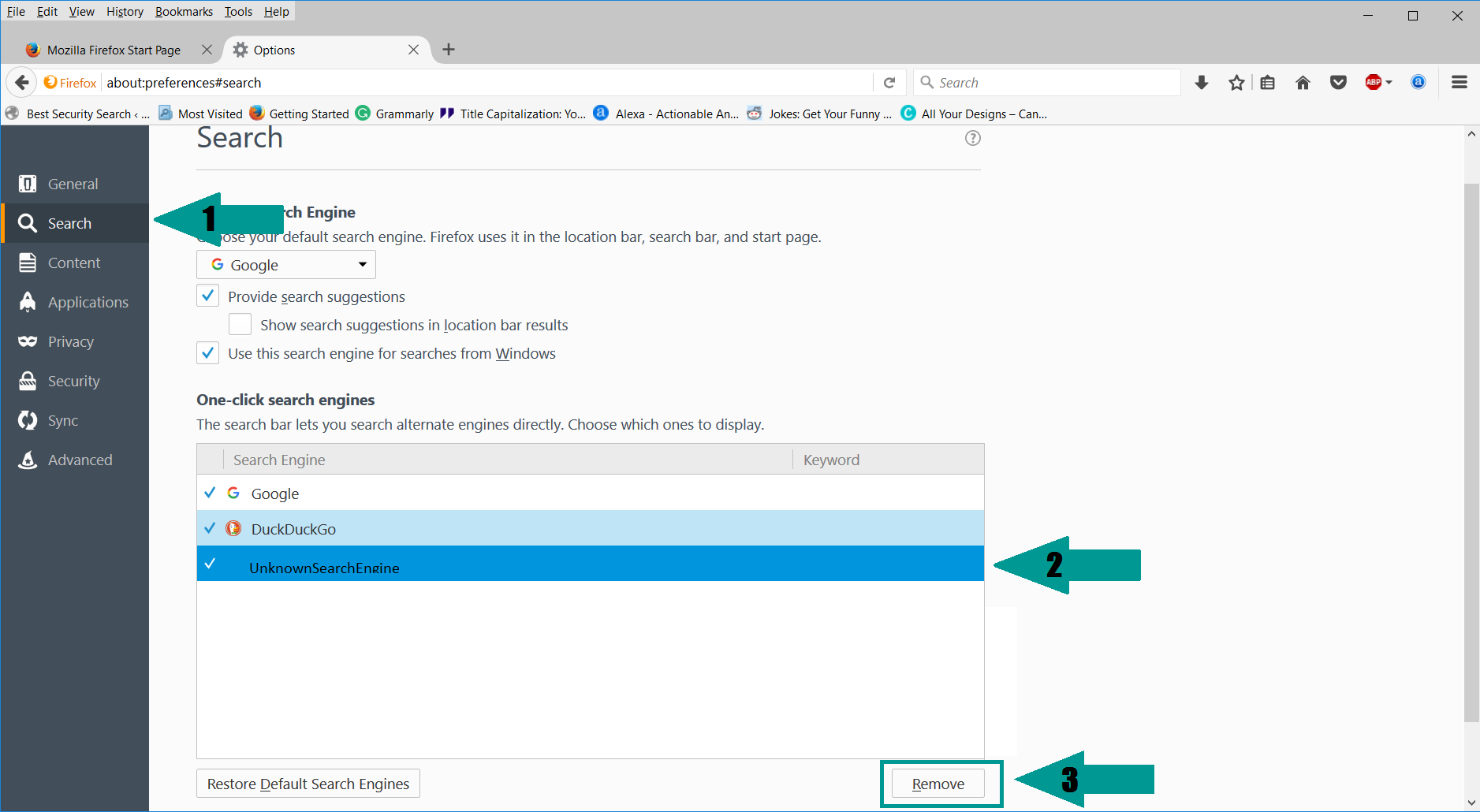

- 1. Inicia Mozilla Firefox. En la esquina superior derecha, haga clic en el icono de Menú Abierto y seleccione «Complementos».

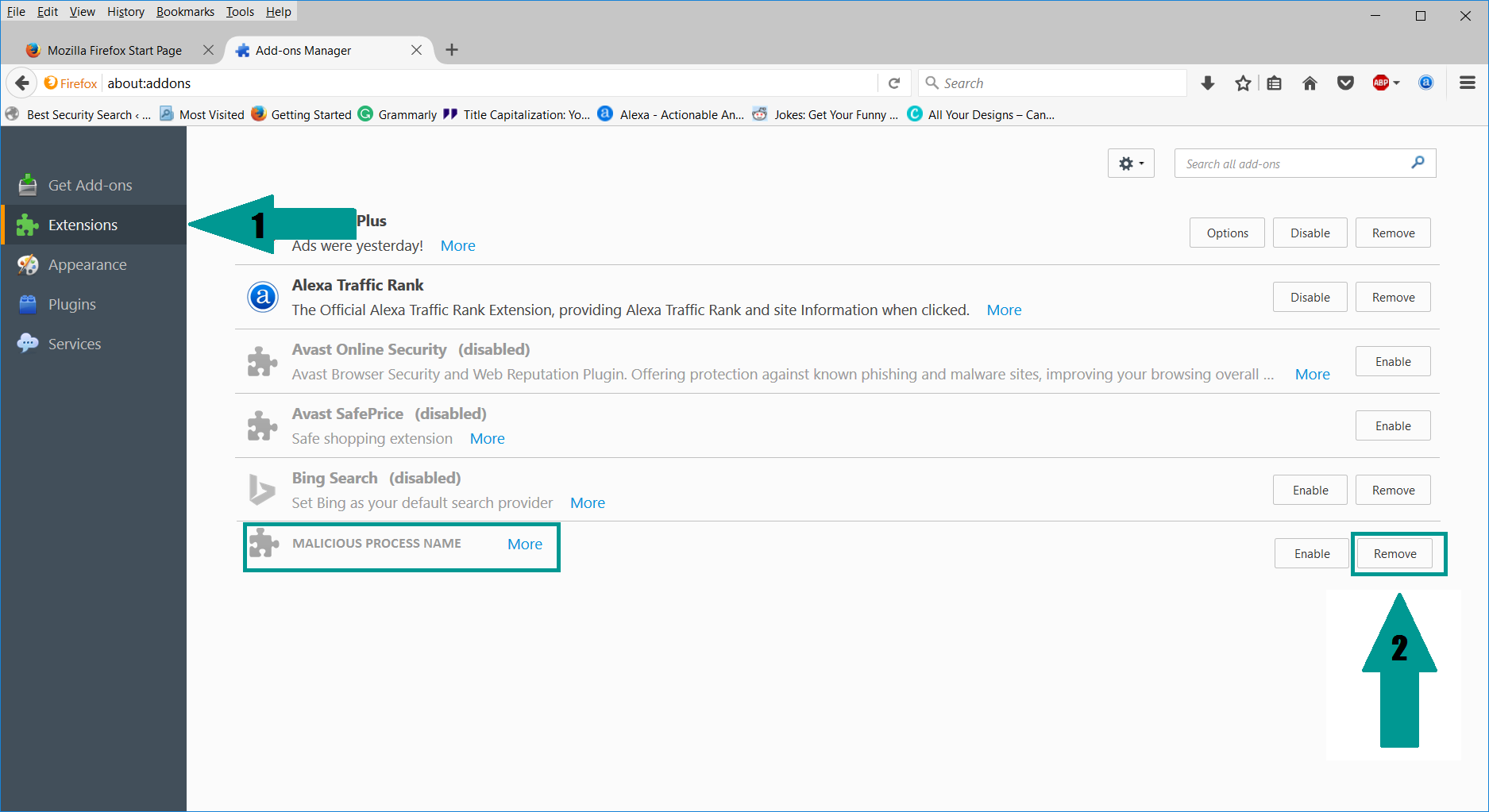

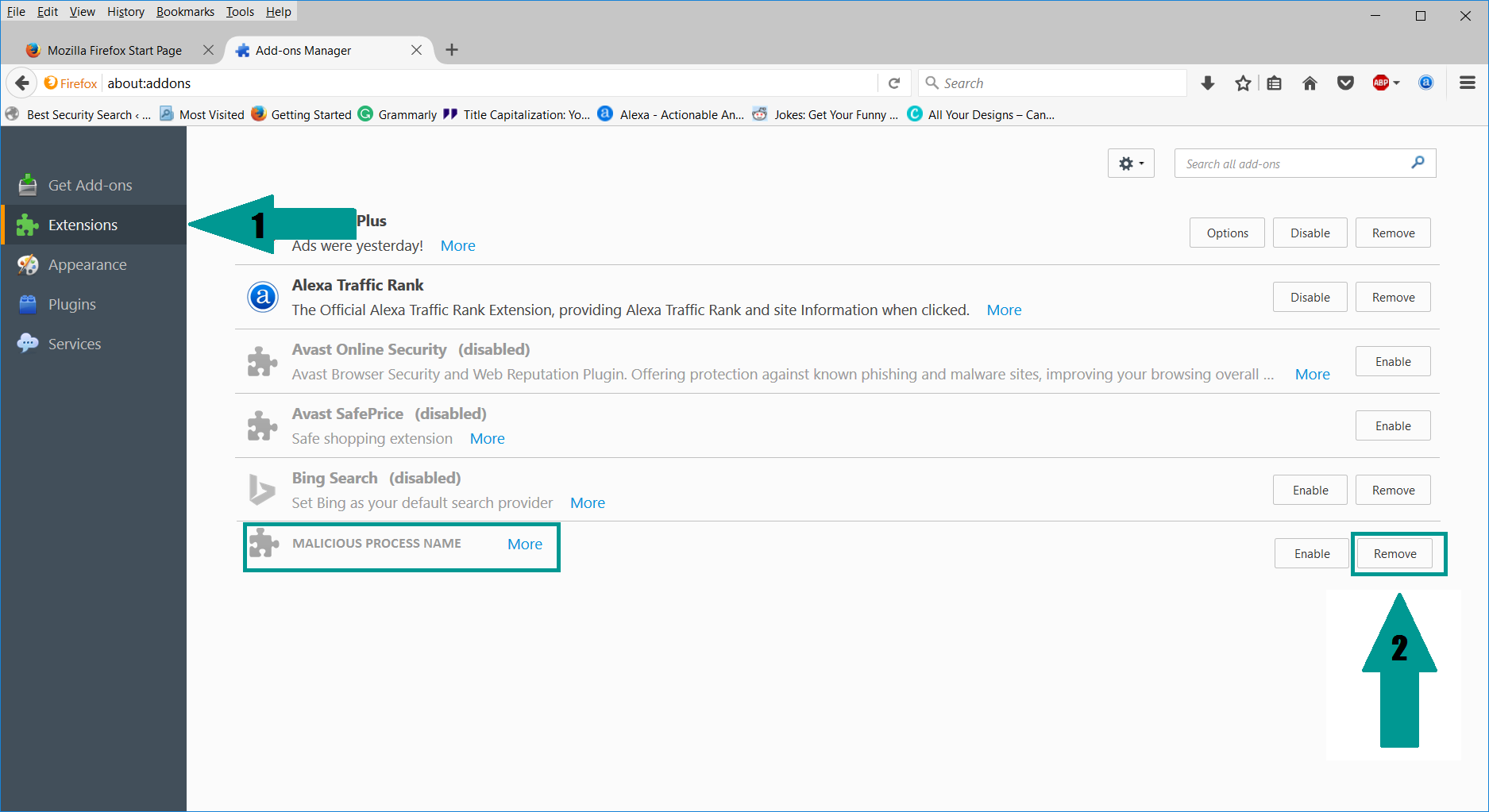

2. Dentro del Administrador de Complementos, seleccione «Extensiones». Busque entradas sospechosas en la lista de extensiones. Si encuentra alguno, selecciónelos y haga clic en «Eliminar».

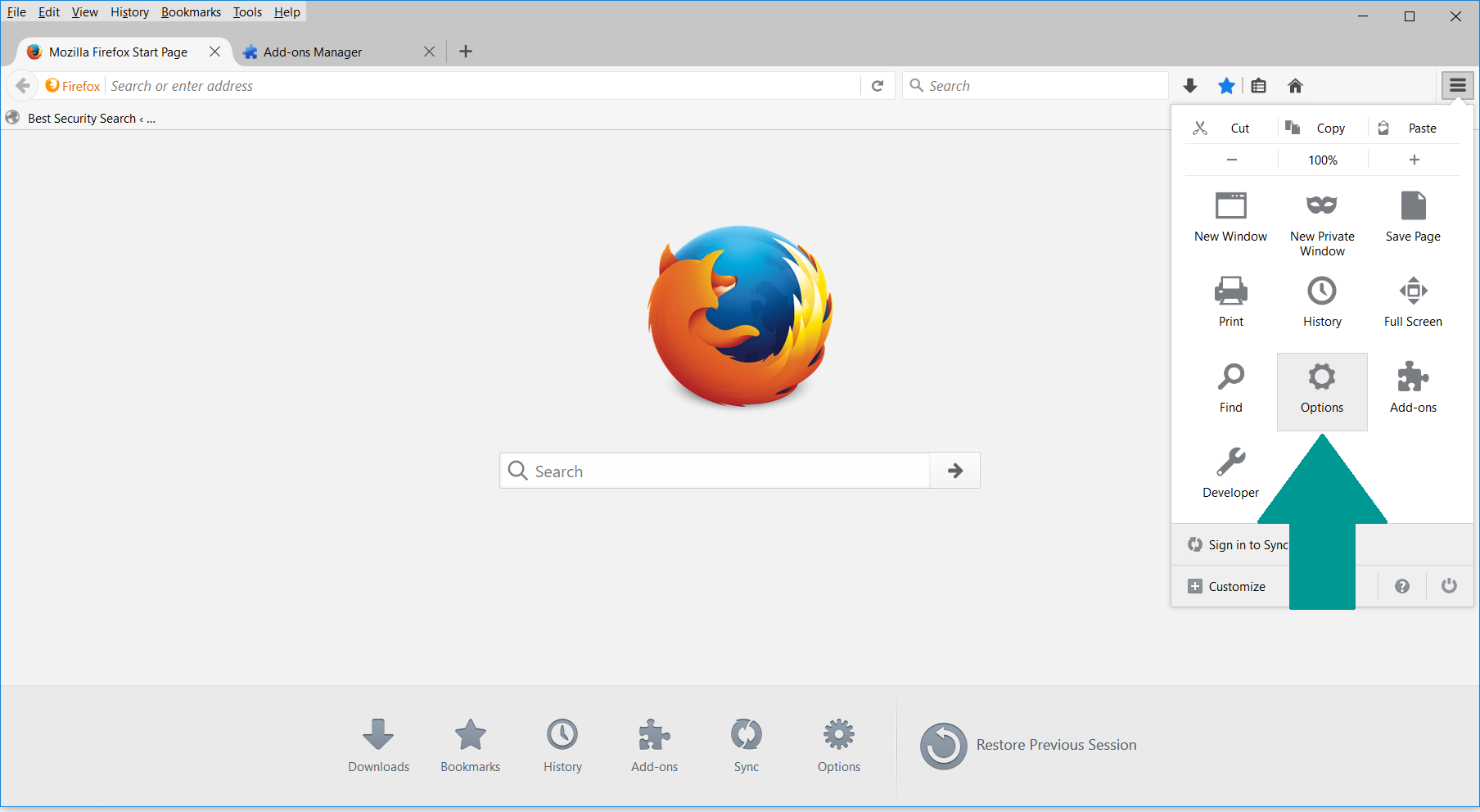

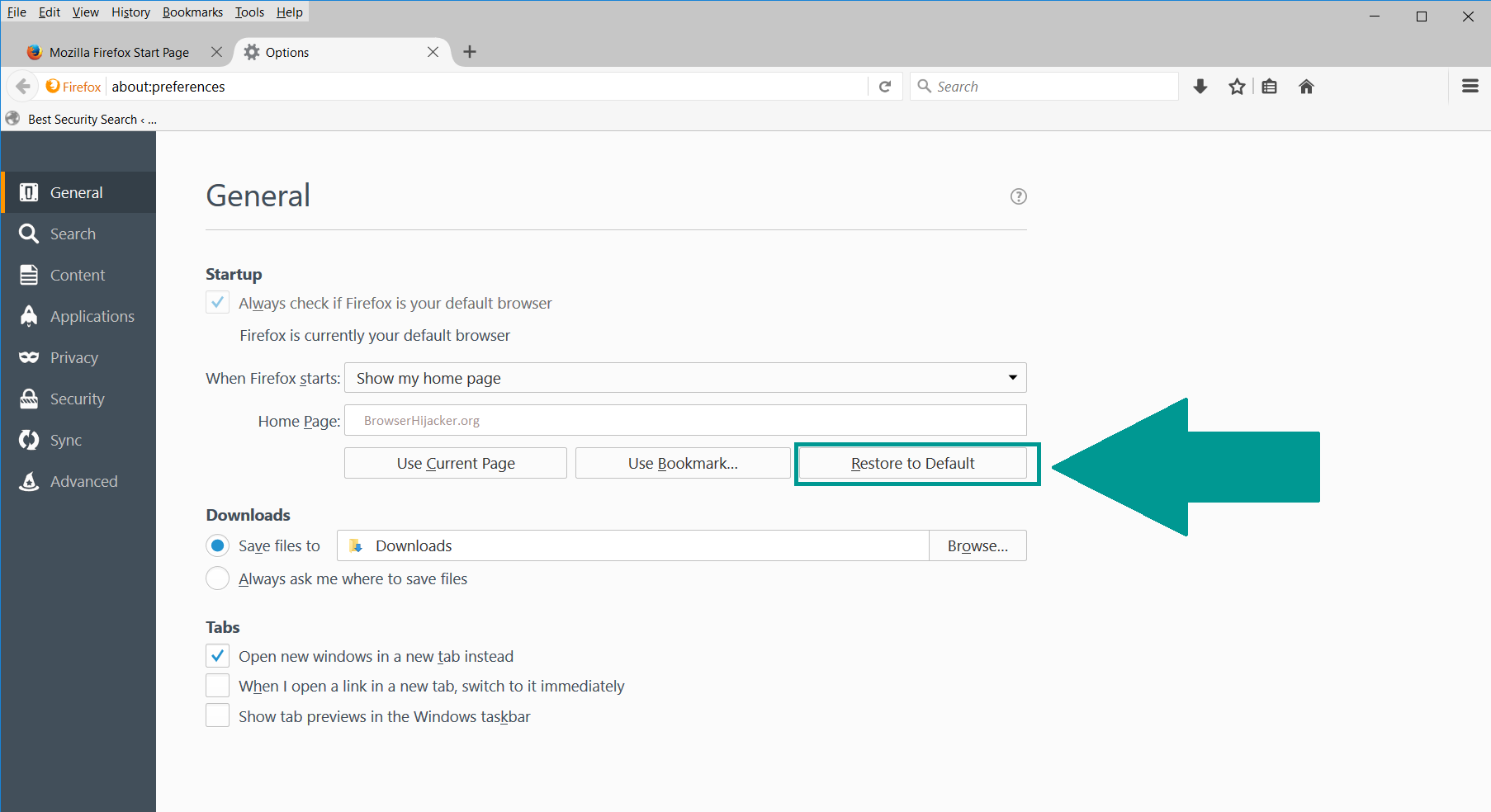

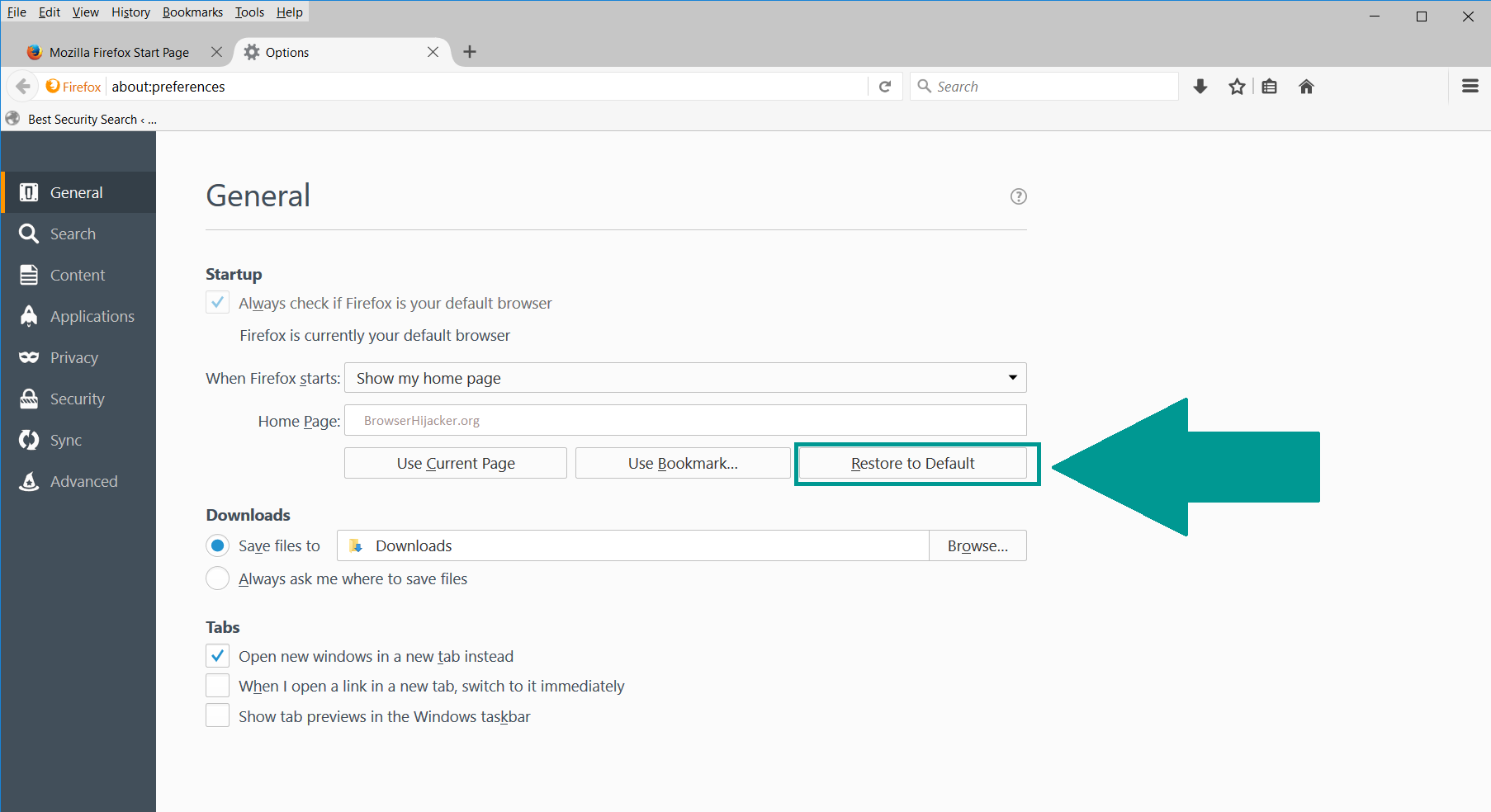

3. Haga clic de nuevo en el icono de Menú abierto y, a continuación, haga clic en «Opciones».

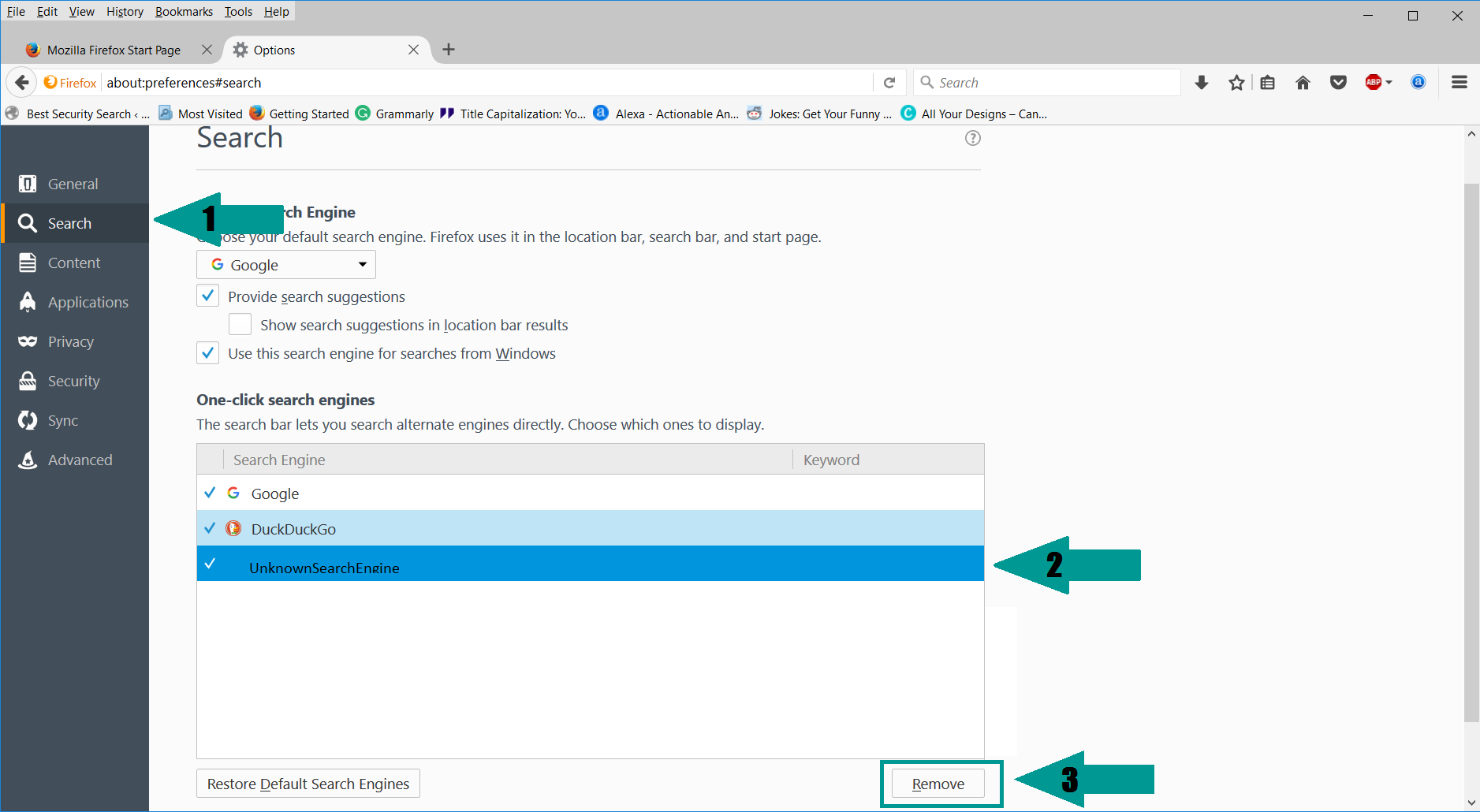

4. En la ventana de Opciones, en la pestaña «General», haga clic en»Restaurar a predeterminado».

5. Seleccione » Buscar «en el menú de la izquierda, marque el motor de búsqueda desconocido y presione»Eliminar».

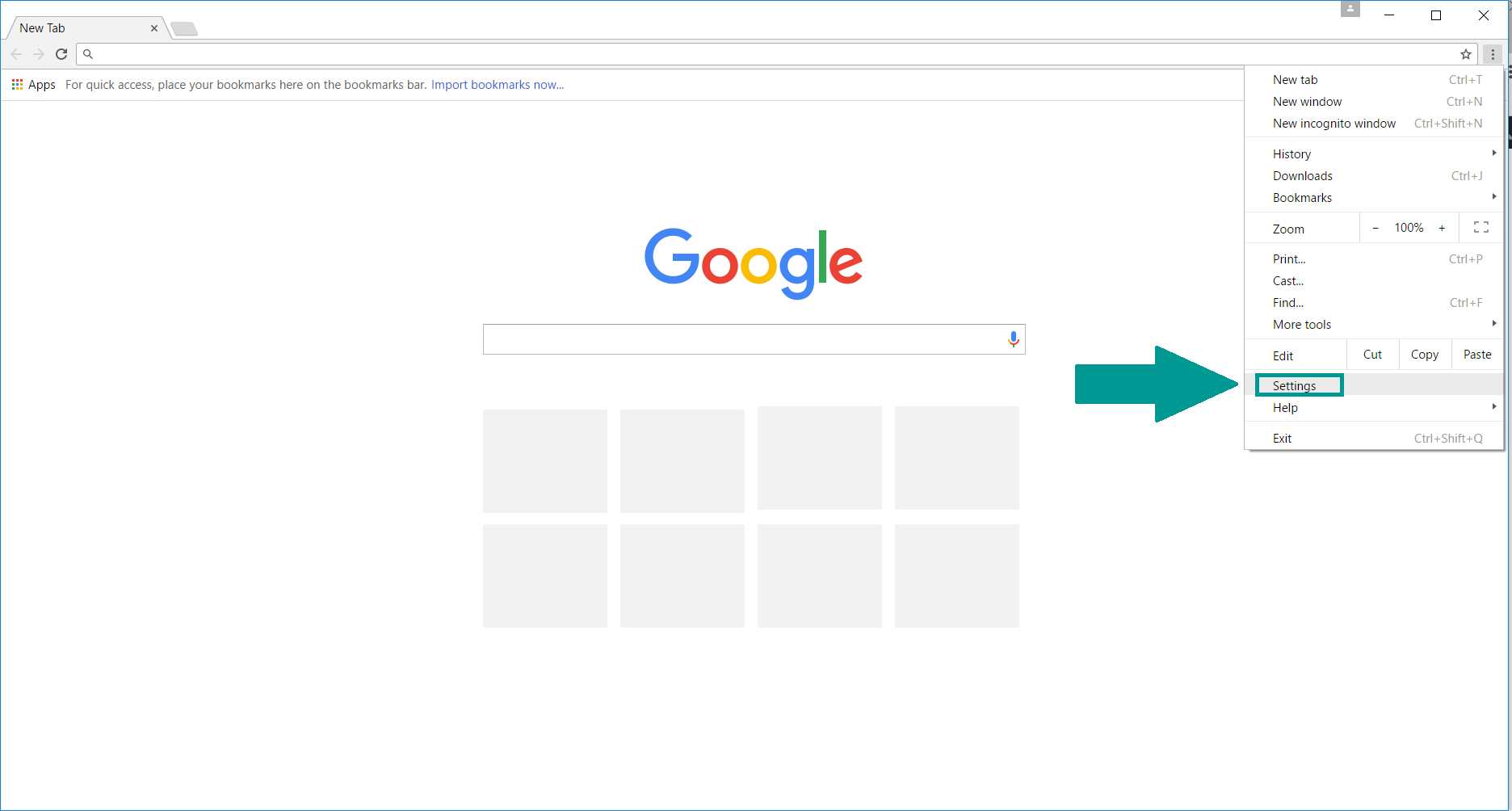

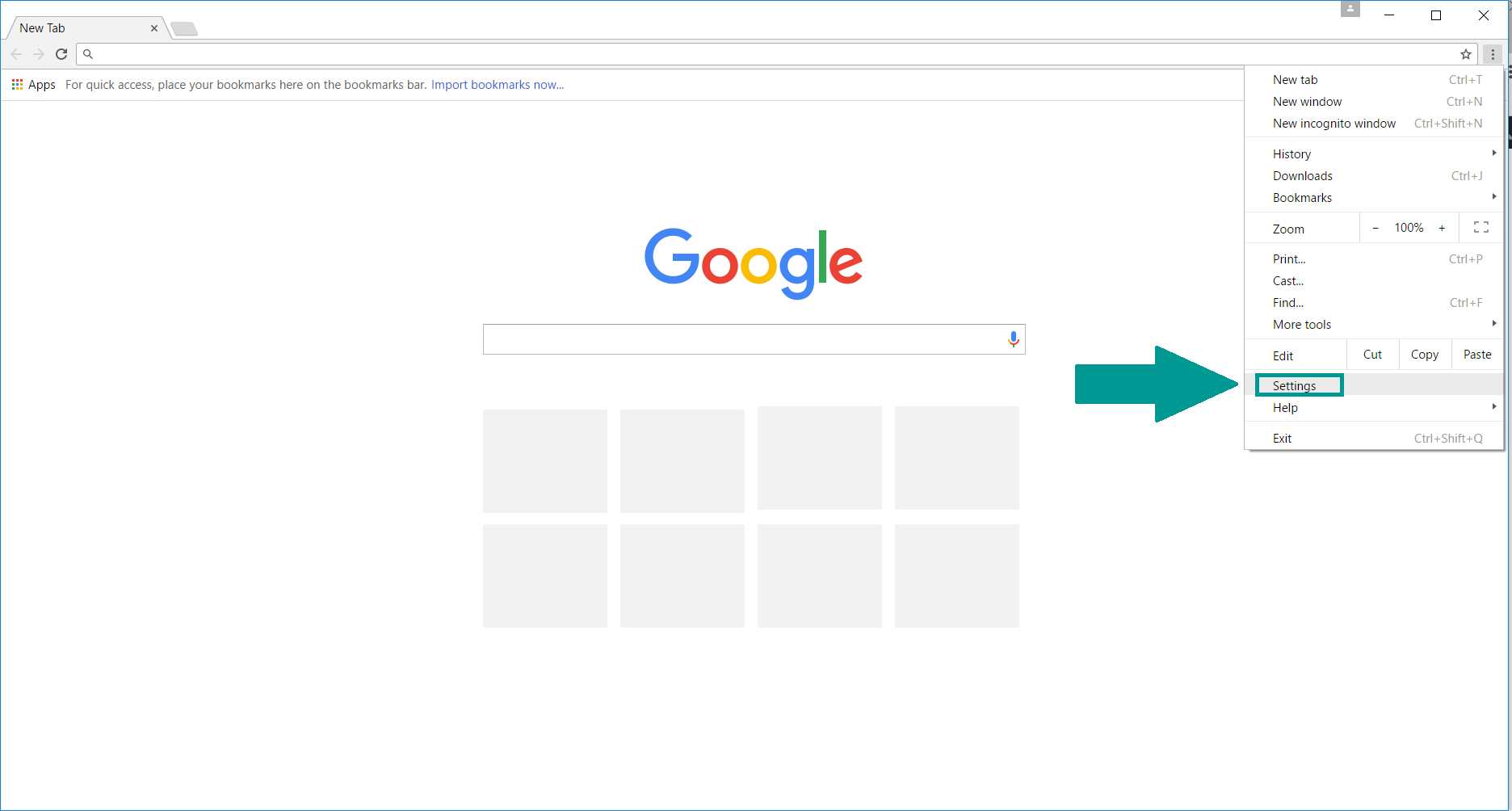

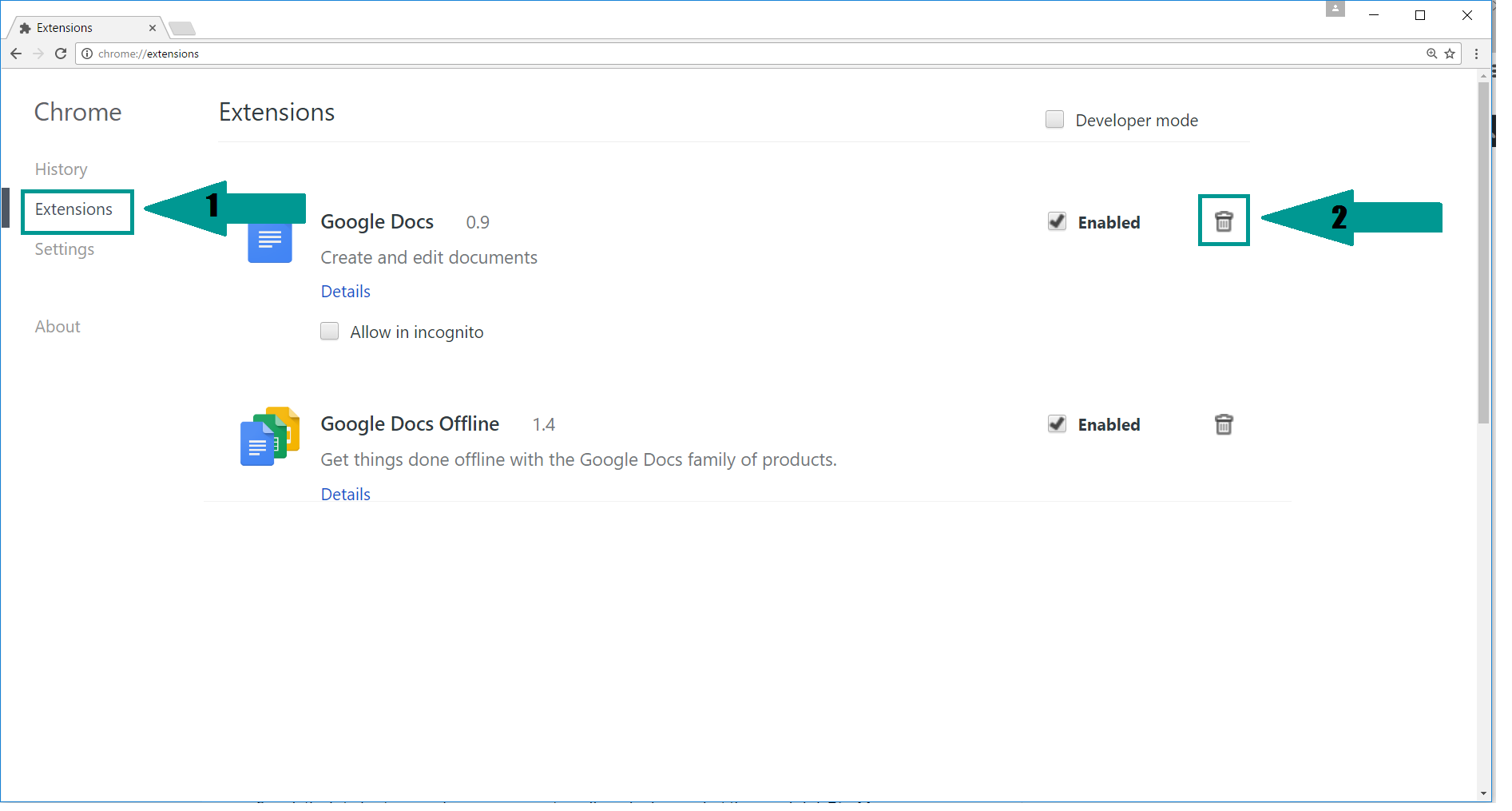

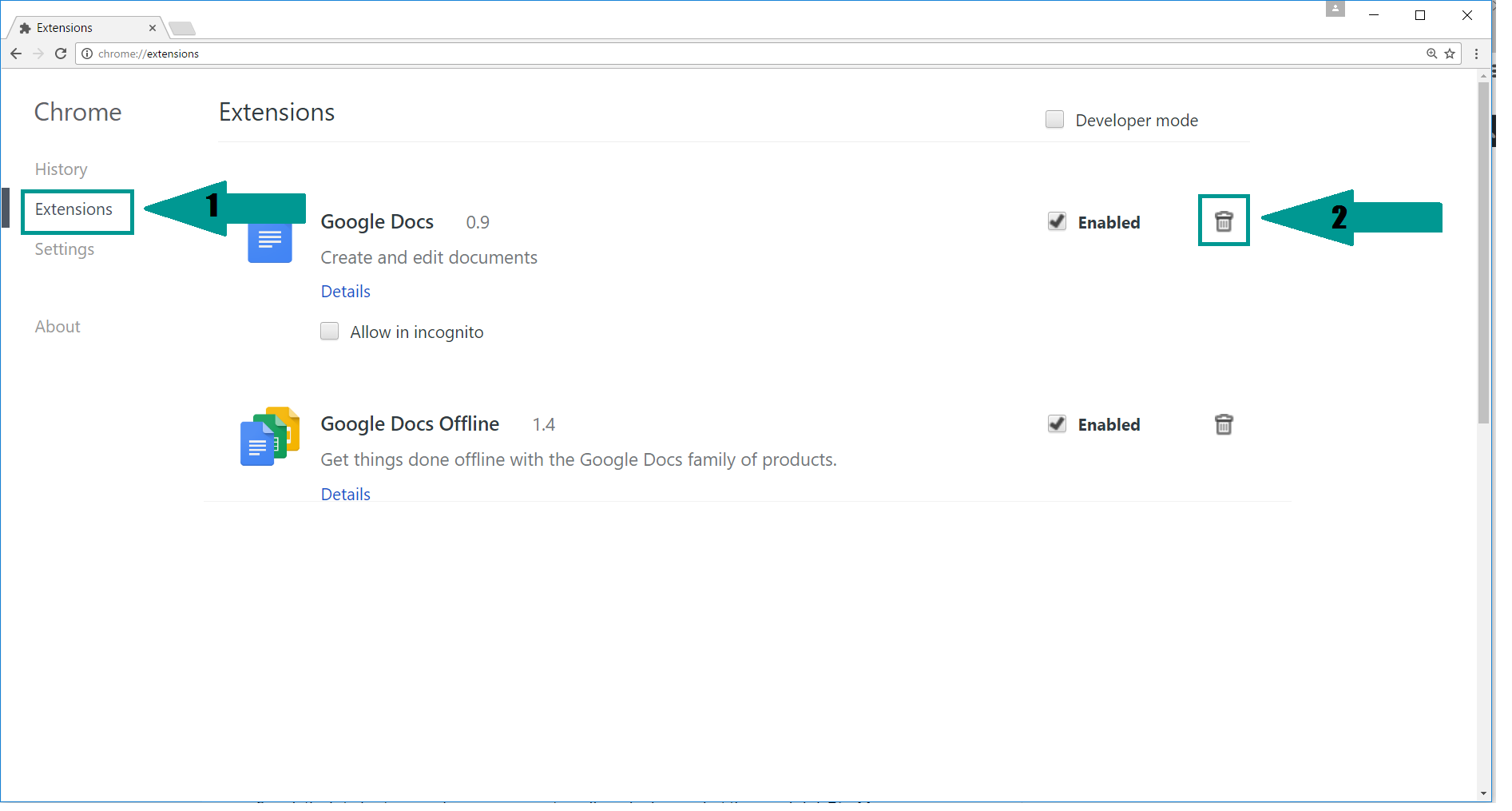

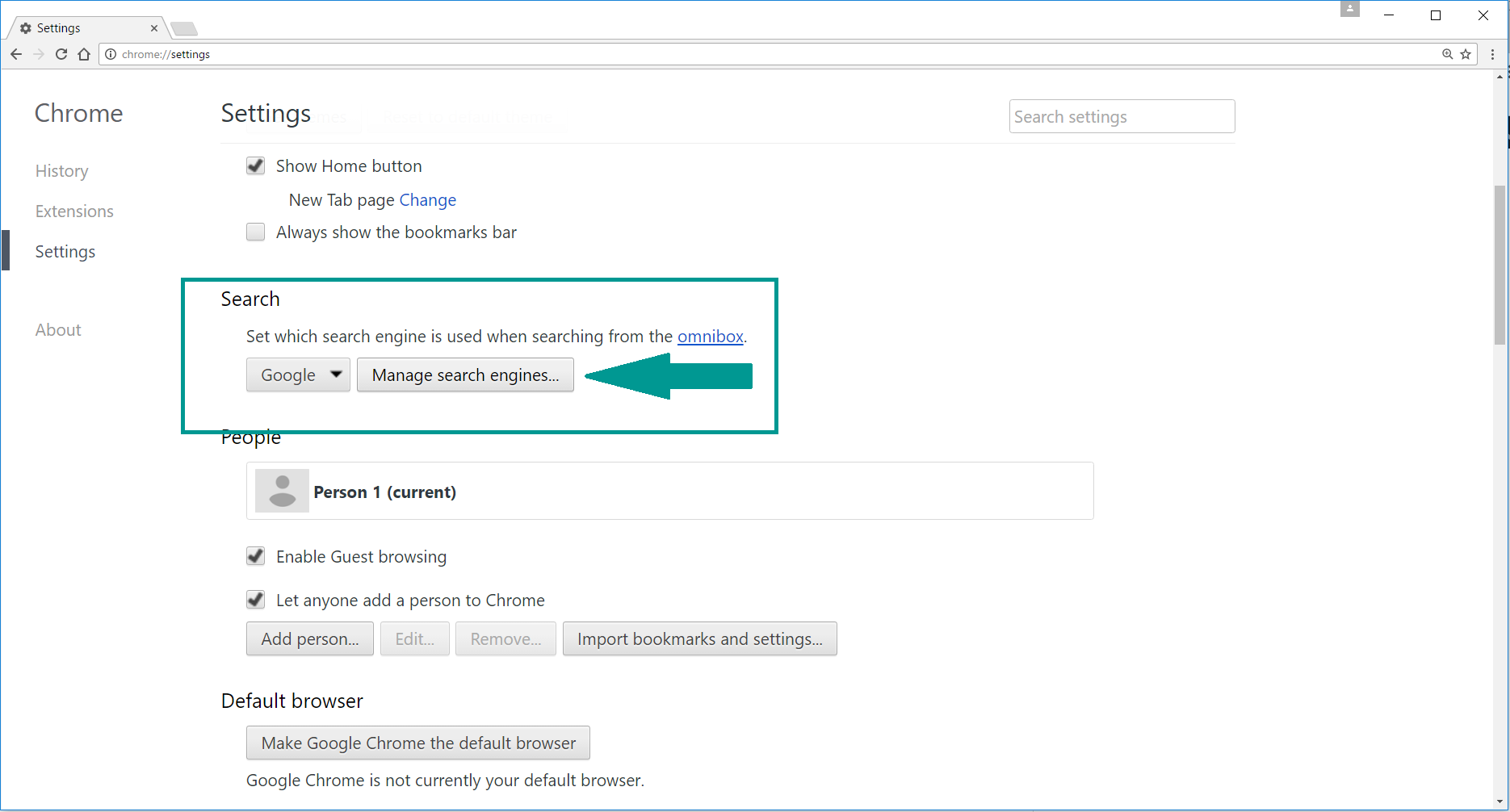

- 1. Inicia Google Chrome. En la esquina superior derecha, hay un icono de menú «Personalizar y controlar». Haga clic en él, luego haga clic en «Configuración».

2. Haz clic en «Extensiones» en el menú de la izquierda. A continuación, haga clic en el icono de la papelera para eliminar la extensión sospechosa.

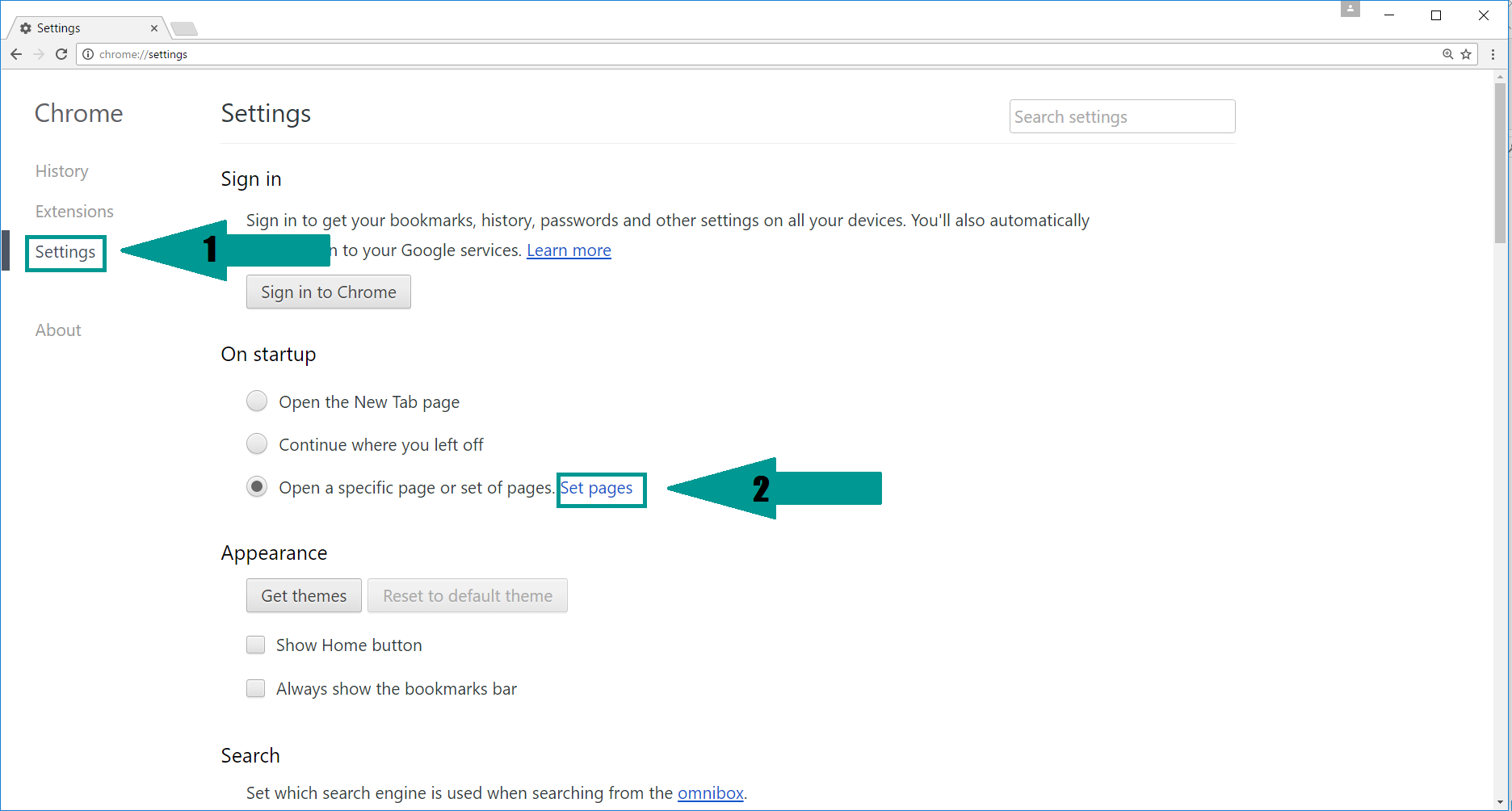

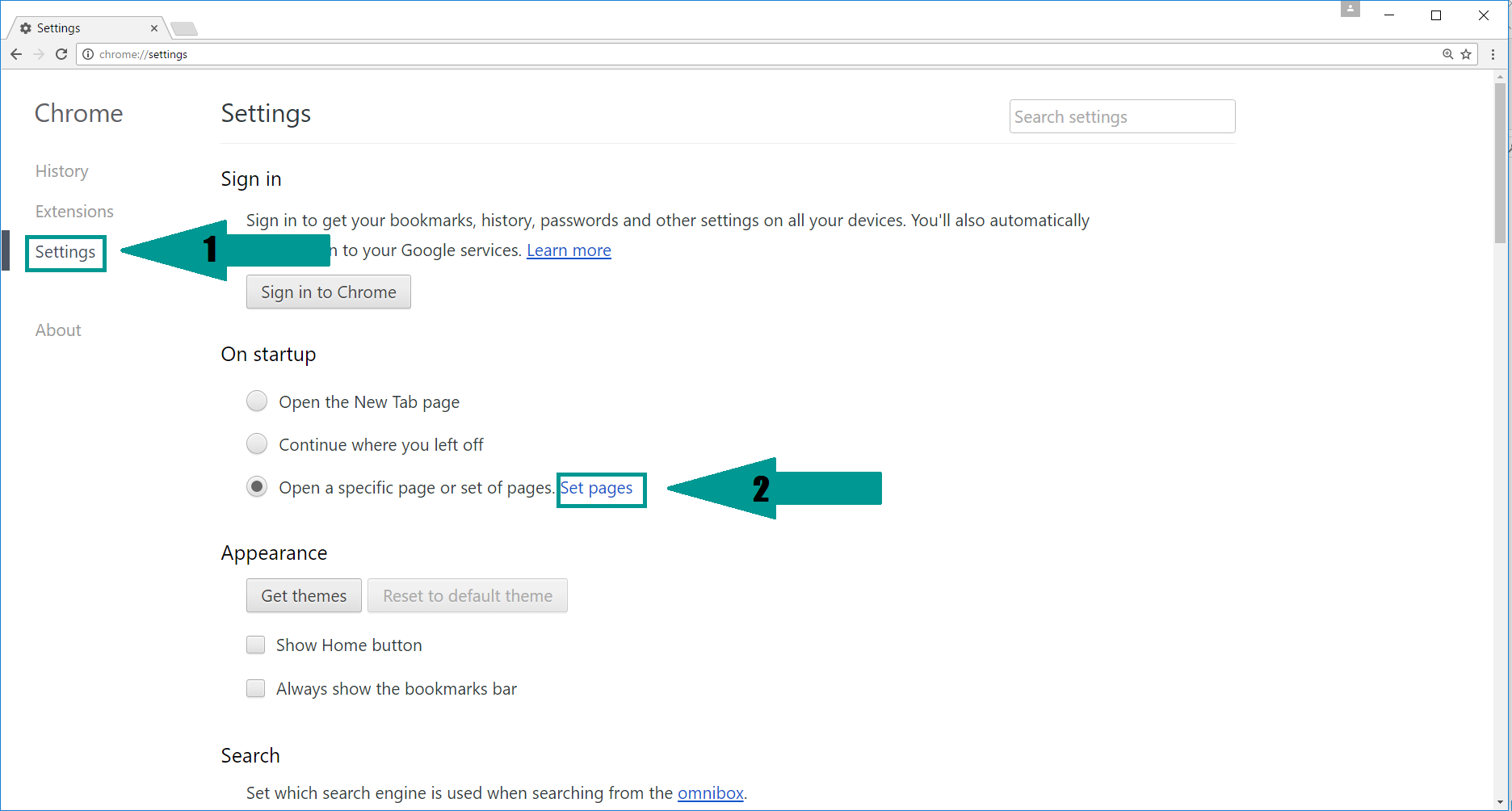

3. De nuevo en el menú de la izquierda, en Chrome, Haga clic en «Configuración». Vaya a «Al inicio» y configure una nueva página.

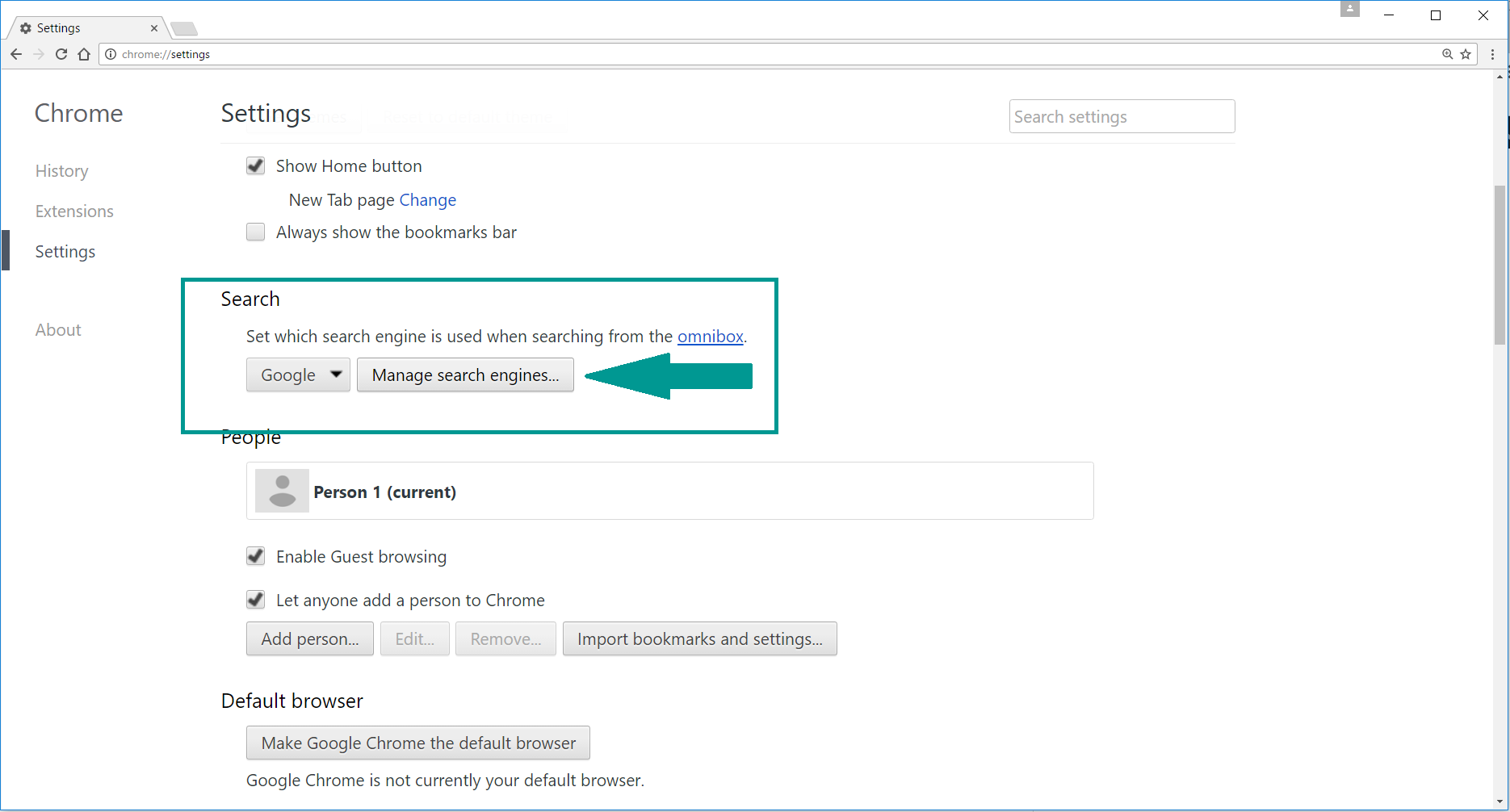

4. Después, desplácese hacia abajo hasta «Buscar», haga clic en»Administrar motores de búsqueda».

5. En la lista de configuración de búsqueda predeterminada, encuentre el motor de búsqueda desconocido y haga clic en «X». A continuación, seleccione el motor de búsqueda de su elección y haga clic en «Hacer predeterminado». Cuando esté listo, haga clic en el botón» Listo » en la esquina inferior derecha.

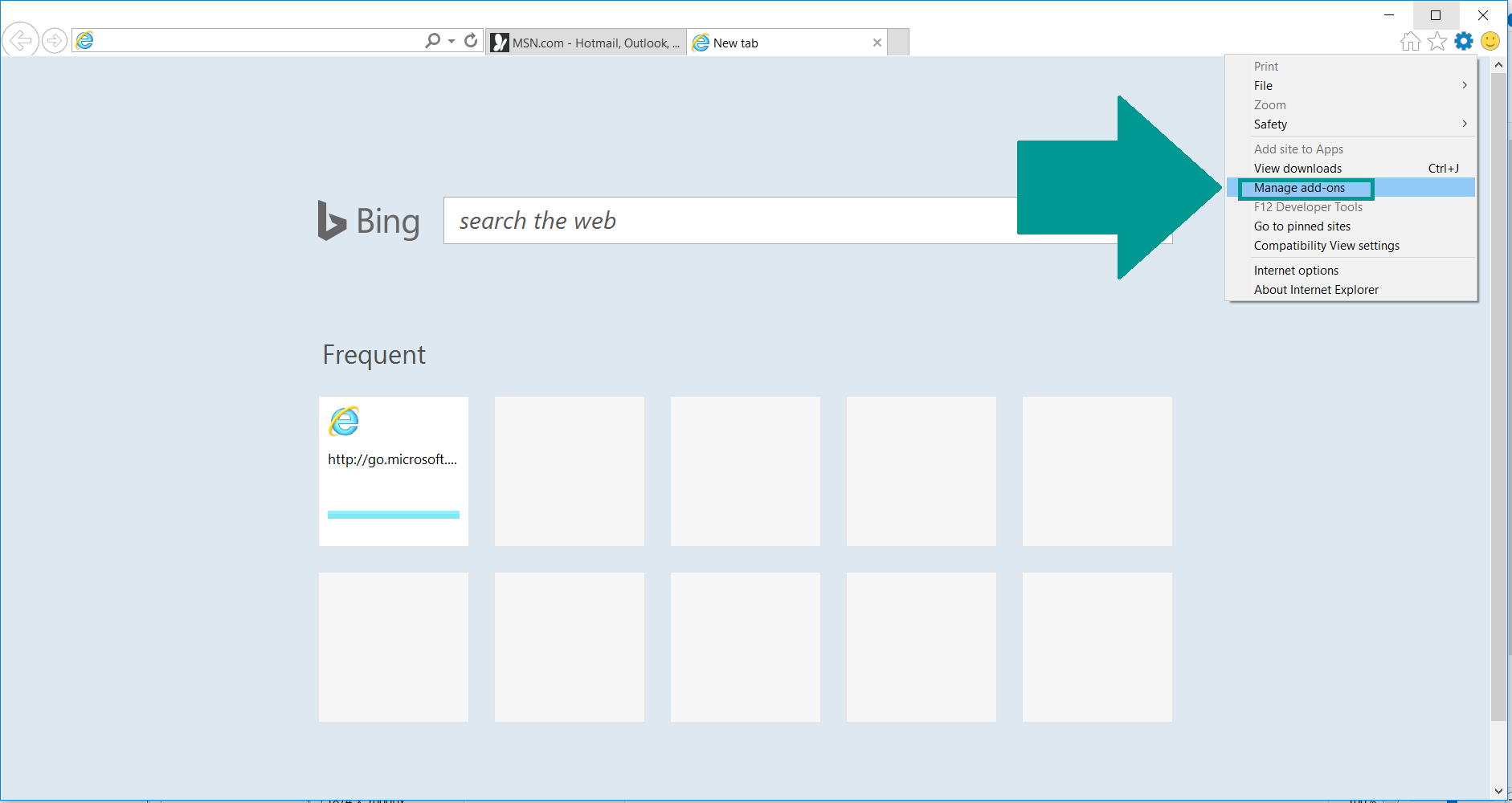

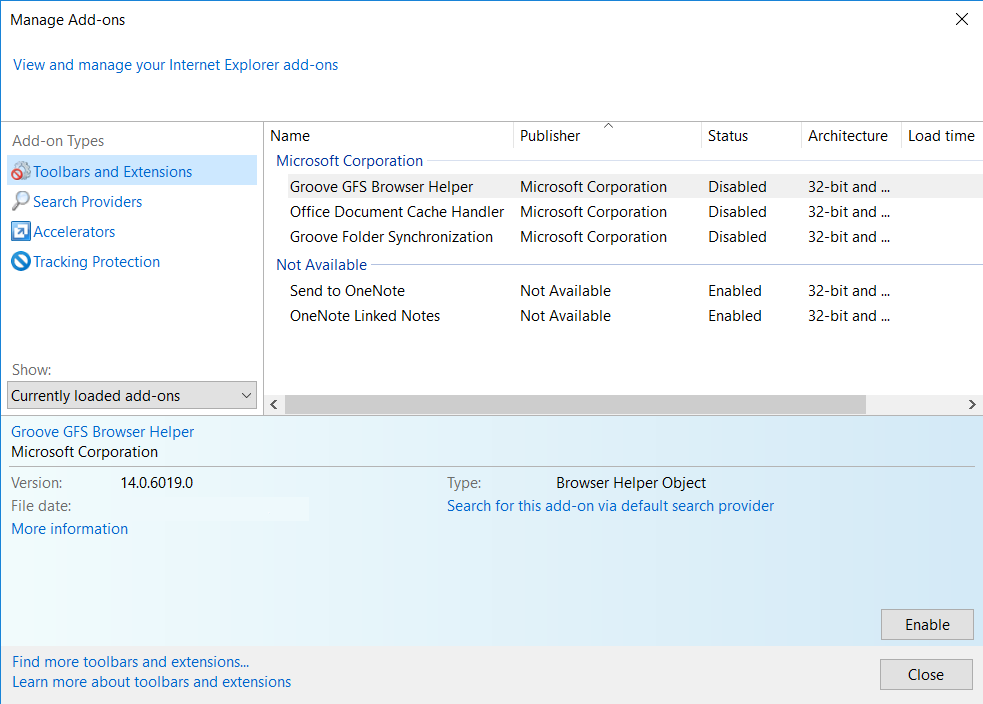

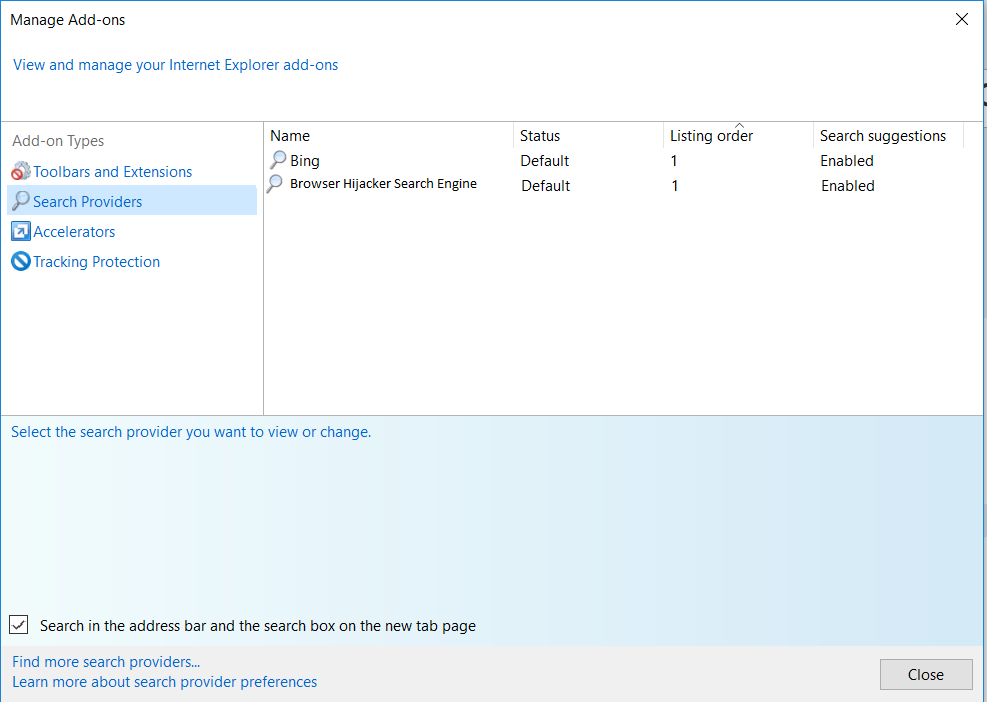

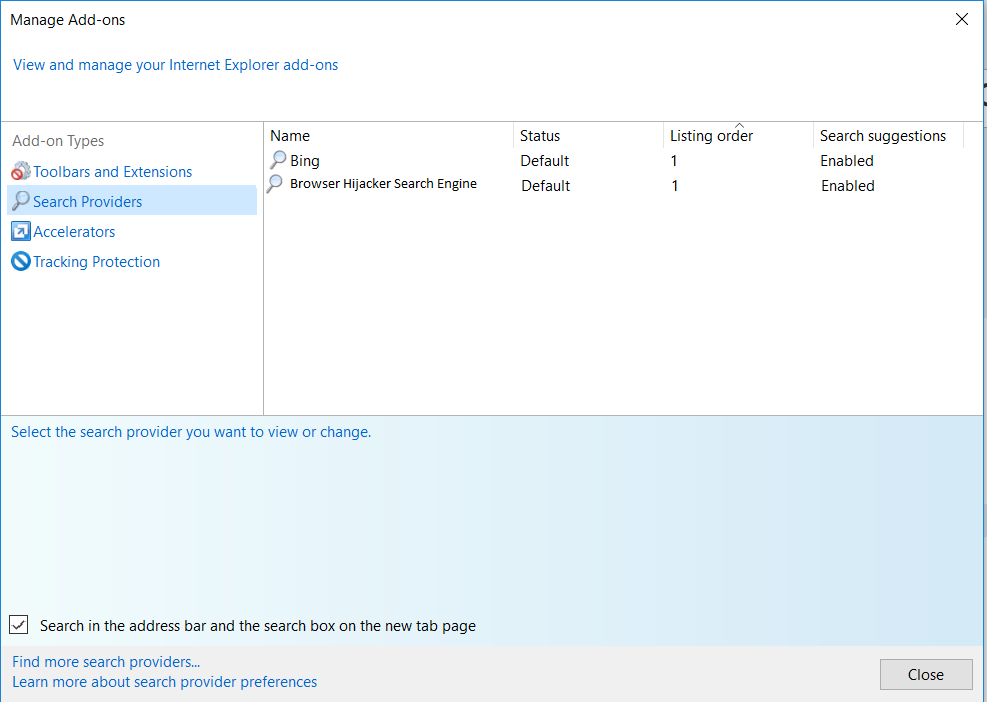

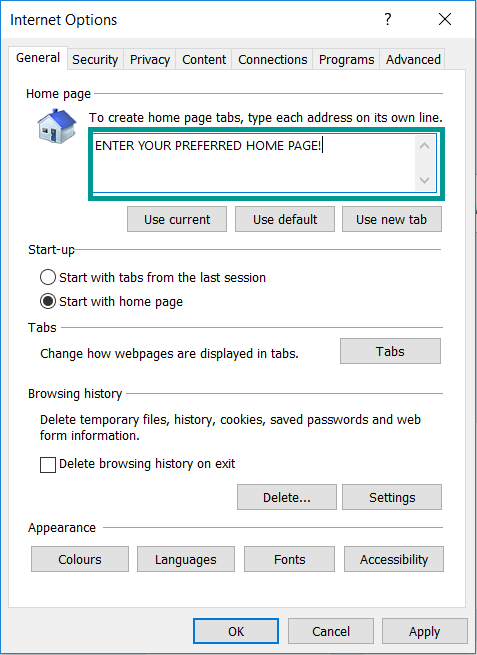

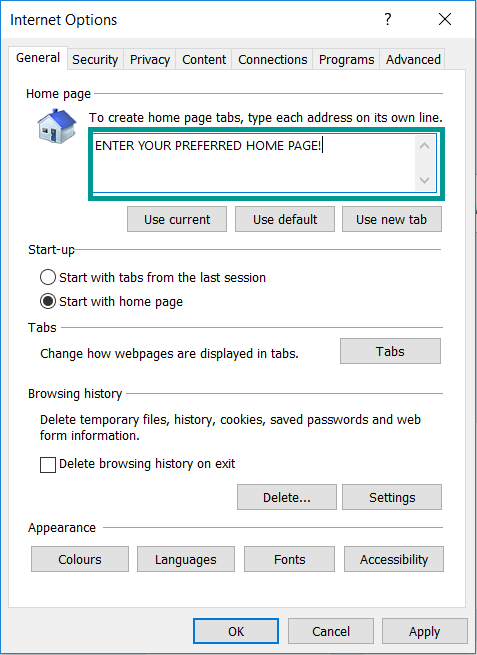

2. En la ventana» Administrar complementos», debajo de» Tipos de complementos», seleccione»Barras de herramientas y Extensiones». Si ve una barra de herramientas sospechosa, selecciónela y haga clic en «Eliminar».

3. Luego, en la ventana» Administrar complementos», en» Tipos de Complementos», Seleccione»Proveedores de búsqueda». Elija un motor de búsqueda y haga clic en «Establecer como predeterminado». Seleccione el motor de búsqueda desconocido y haga clic en «Eliminar y Cerrar».

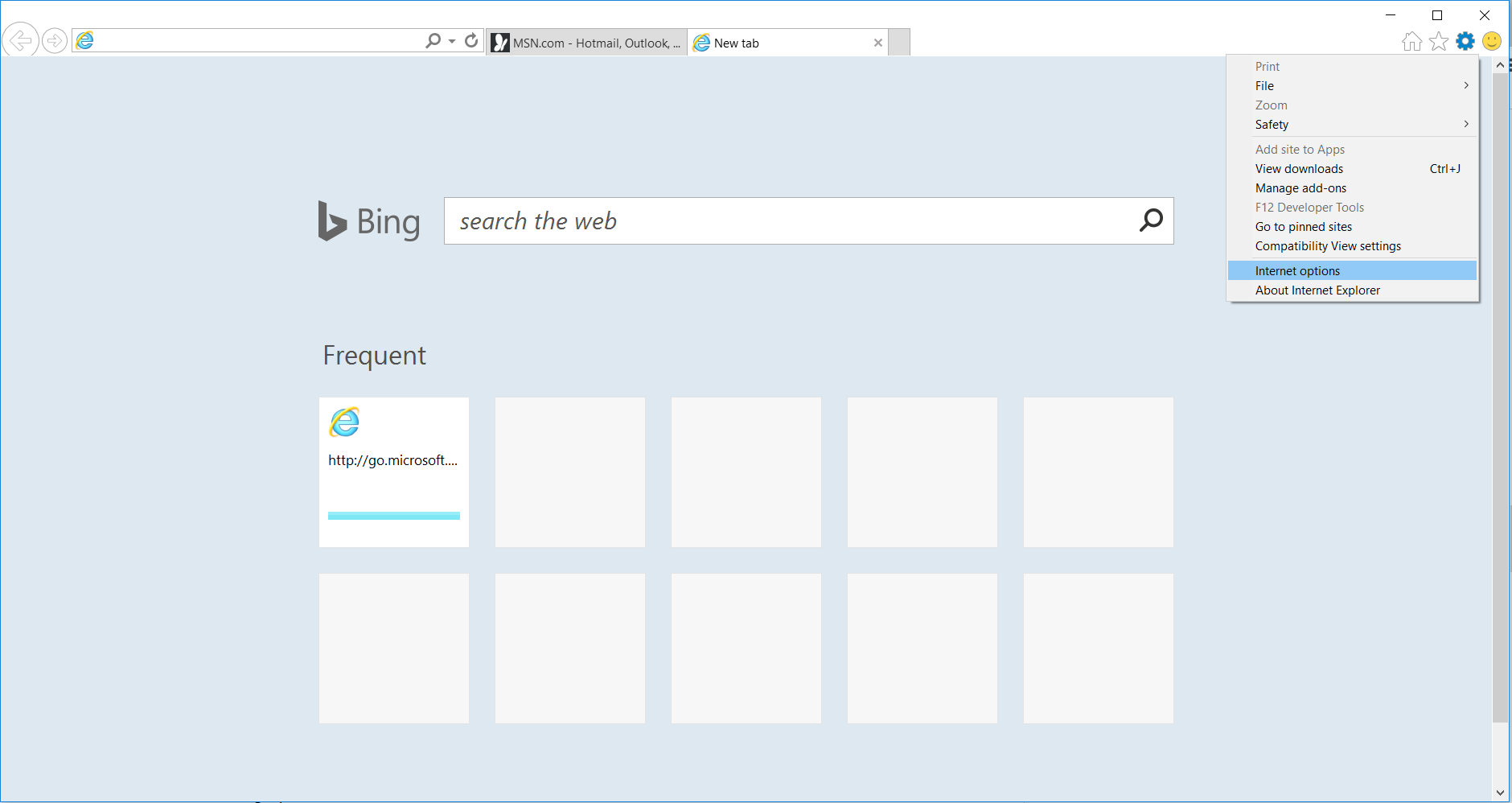

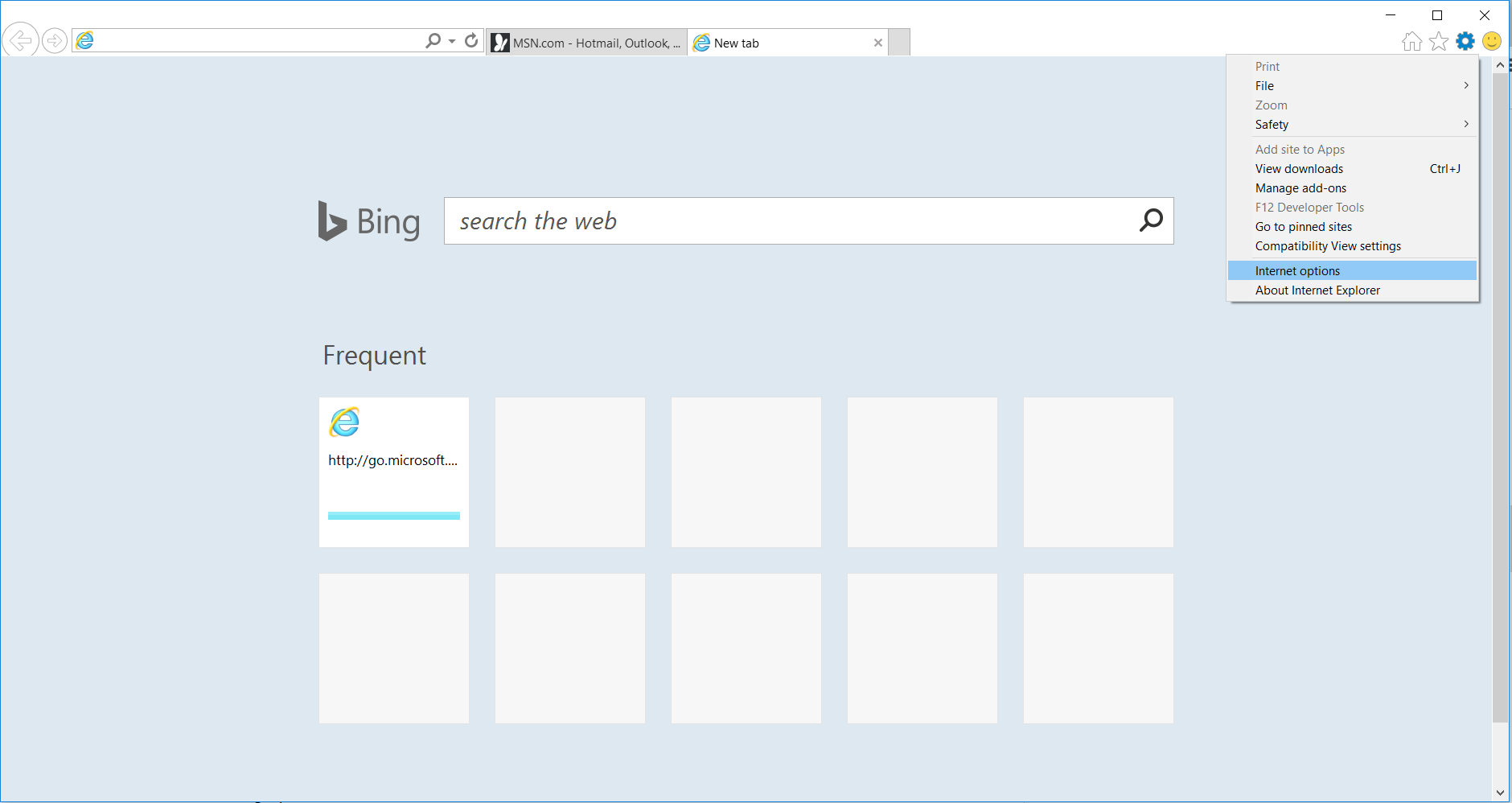

4. Abra el menú Herramientas, seleccione «Opciones de Internet».

5. En la pestaña» General», en» Página de inicio», ingrese su página preferida. Haga clic en «Aplicar» y «Aceptar».

Reparar el registro de Windows

1. Vuelva a escribir simultáneamente la combinación de teclas WIN + R

2. En el cuadro, escriba regedit y presione Enter

3. Escriba CTRL + F y, a continuación, escriba el nombre malicioso en el campo tipo de búsqueda para localizar el ejecutable malicioso

4. En caso de que haya descubierto claves de registro y valores relacionados con el nombre, debe eliminarlos, pero tenga cuidado de no eliminar claves legítimas

Haga clic para obtener más información sobre el Registro de Windows y más ayuda de reparación