Cybersecurity forskere i dag avslørt flere sikkerhetsproblemer i populære online dating plattform OkCupid som potensielt kan la angripere eksternt spionere på brukernes private informasjon eller utføre ondsinnede handlinger på vegne av målrettede kontoer.

ifølge en rapport som ble delt Med Hacker News, fant forskere fra Check Point at feilene I Okcupids Android-og webapplikasjoner kunne tillate tyveri av brukernes autentiseringstokener, bruker-Id-Er og annen sensitiv informasjon som e-postadresser, preferanser, seksuell orientering og andre private data.

Etter At Check Point-forskere ansvarlig delte sine funn Med OkCupid, løste Match Group-eide selskapet problemene, og sa: «ikke en enkelt bruker ble påvirket av det potensielle sårbarheten.»

Kjeden Av Feil

feilene ble identifisert som en del av reverse engineering Av OkCupid Android app versjon 40.3.1, som ble utgitt 29. April tidligere i år. Siden da har det vært 15 oppdateringer til appen med den nyeste versjonen (43.3.2) som rammer Google Play-Butikken i går.

Check Point sa Okcupids bruk av dyplenker kan gjøre Det mulig for en dårlig skuespiller å sende en tilpasset lenke definert i appens manifest-fil for å åpne et nettleservindu med JavaScript aktivert. Enhver slik forespørsel ble funnet å returnere brukernes informasjonskapsler.

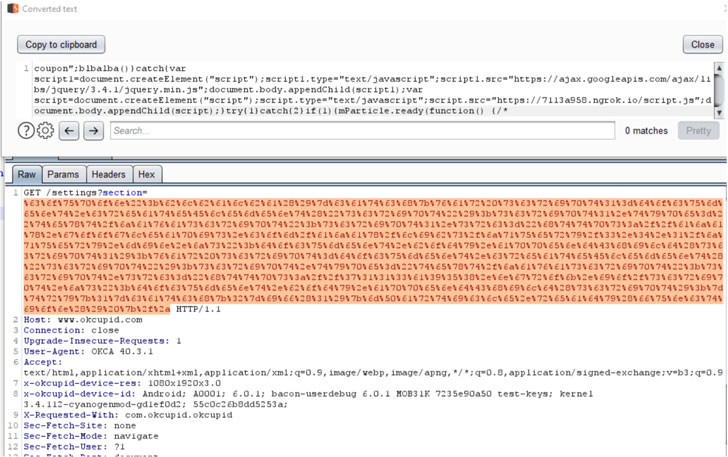

forskerne avdekket også en egen feil I OkCupid innstillinger funksjonalitet som gjør den sårbar for EN XSS angrep ved å injisere skadelig JavaScript-kode ved hjelp av «seksjon» parameter som følger: «https://www.okcupid.com/settings?section=value»

den nevnte XSS angrep kan forsterkes ytterligere ved å laste Inn En JavaScript nyttelast fra en angriper-kontrollert server for å stjele autentiserings tokens, profilinformasjon, og brukerpreferanser, og overføre samlet data tilbake til serveren.

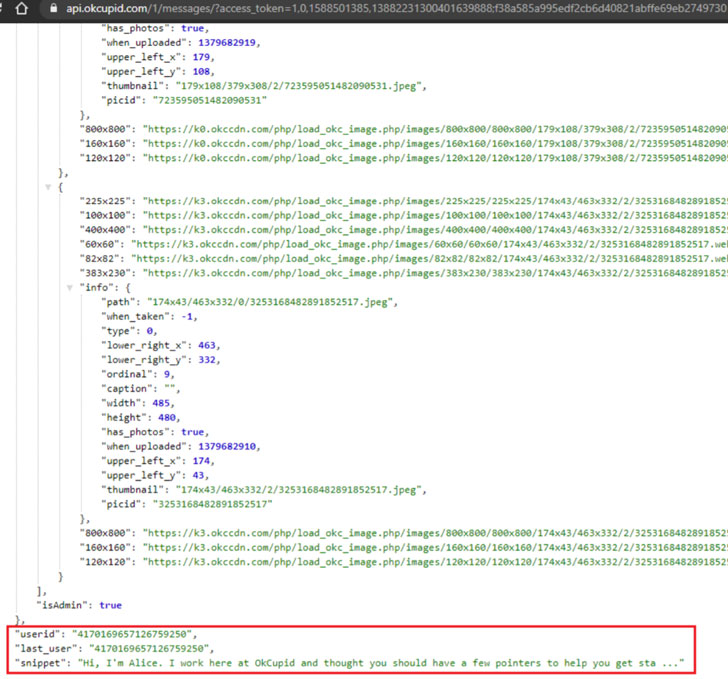

» Brukernes informasjonskapsler sendes til serveren siden XSS-nyttelasten utføres i sammenheng med programmets WebView,» sa forskerne og skisserte deres metode for å fange tokeninformasjonen. «Serveren svarer med en stor JSON som inneholder brukerens id og autentiseringstoken.»

når brukeren ER i besittelse av bruker-ID og token, kan en motstander sende en forespørsel til» https://www.OkCupid.com:443/graphql » endepunktet for å hente all informasjon knyttet til offerets profil (e-postadresse, seksuell orientering, høyde, familiestatus og andre personlige preferanser), samt utføre handlinger på vegne av den kompromitterte personen, for eksempel sende meldinger og endre profildata.

en fullstendig kontokapring er imidlertid ikke mulig, da informasjonskapslene er beskyttet Med HTTPOnly, noe som reduserer risikoen for at et skript på klientsiden får tilgang til den beskyttede informasjonskapselen.

Til Slutt kunne et tilsyn i API-serverens policy For Ressursdeling På TVERS Av Opprinnelse (CORS) ha tillatt en angriper å lage forespørsler fra hvilken som helst opprinnelse (f.eks. «https://okcupidmeethehacker.com») for å få tak i bruker-ID og autentiseringstoken, og deretter bruke denne informasjonen til å trekke ut profildetaljer og meldinger ved HJELP AV API-ENS «profil» og «meldinger» – endepunkter.

Husk Ashley Madison Brudd Og Utpressing Trusler?

selv om sårbarhetene ikke ble utnyttet i naturen, er episoden enda en påminnelse om hvor dårlige skuespillere kunne ha utnyttet feilene for å true ofre med svart og utpressing.

Etter Ashley Madison, en voksen dating tjeneste catering til gifte personer som søker partnere for saker ble hacket i 2015 og informasjon om sine 32 millioner brukere ble lagt ut på den mørke nettet, det førte til en økning i phishing og sextortion kampanjer, med utpressere velig sende personlige e-poster til brukerne, truer med å avsløre sitt medlemskap til venner og familie med mindre de betaler penger.

«det store behovet for personvern og datasikkerhet blir langt viktigere når så mye privat og intim informasjon blir lagret, administrert og analysert i en app,» konkluderte forskerne. «Appen og plattformen ble opprettet for å bringe folk sammen, men selvfølgelig hvor folk går, vil kriminelle følge, på jakt etter enkle valg.»