Des chercheurs en cybersécurité ont révélé aujourd’hui plusieurs problèmes de sécurité dans la plate-forme de rencontres en ligne populaire OkCupid qui pourraient potentiellement permettre aux attaquants d’espionner à distance les informations privées des utilisateurs ou d’effectuer des actions malveillantes au nom des comptes ciblés.

Selon un rapport partagé avec The Hacker News, des chercheurs de Check Point ont découvert que les failles des applications Android et Web d’OkCupid pouvaient permettre le vol des jetons d’authentification des utilisateurs, des identifiants des utilisateurs et d’autres informations sensibles telles que les adresses e-mail, les préférences, l’orientation sexuelle et d’autres données privées.

Après que les chercheurs de Check Point ont partagé leurs résultats de manière responsable avec OkCupid, la société appartenant à Match Group a résolu les problèmes, déclarant: « aucun utilisateur n’a été affecté par la vulnérabilité potentielle. »

La chaîne de défauts

Les défauts ont été identifiés dans le cadre de l’ingénierie inverse de la version 40.3.1 de l’application Android d’OkCupid, qui a été publiée le 29 avril plus tôt cette année. Depuis lors, il y a eu 15 mises à jour de l’application avec la version la plus récente (43.3.2) sur Google Play Store hier.

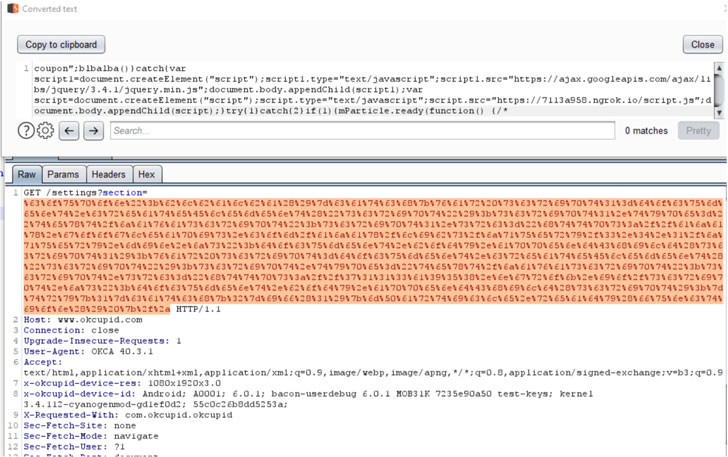

Check Point a déclaré que l’utilisation de liens profonds par OkCupid pourrait permettre à un mauvais acteur d’envoyer un lien personnalisé défini dans le fichier manifeste de l’application pour ouvrir une fenêtre de navigateur avec JavaScript activé. Une telle demande a été trouvée pour renvoyer les cookies des utilisateurs.

Les chercheurs ont également découvert une faille distincte dans la fonctionnalité des paramètres d’OkCupid qui le rend vulnérable à une attaque XSS en injectant du code JavaScript malveillant à l’aide du paramètre « section » comme suit: « https://www.okcupid.com/settings?section=value »

L’attaque XSS susmentionnée peut être augmentée davantage en chargeant une charge utile JavaScript à partir d’un serveur contrôlé par un attaquant pour voler des jetons d’authentification, des informations de profil et des préférences de l’utilisateur , et transmettre les données amassées au serveur.

« Les cookies des utilisateurs sont envoyés au serveur car la charge utile XSS est exécutée dans le contexte de la vue Web de l’application », ont déclaré les chercheurs, décrivant leur méthode pour capturer les informations du jeton. « Le serveur répond avec un vaste JSON contenant l’ID des utilisateurs et le jeton d’authentification. »

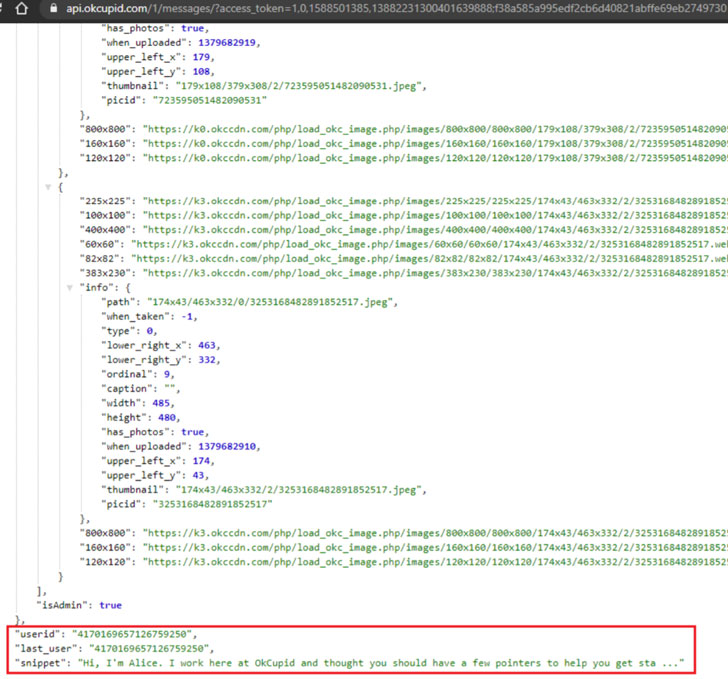

Une fois en possession de l’ID utilisateur et du jeton, un adversaire peut envoyer une demande au point de terminaison « https://www.OkCupid.com:443/graphql » pour récupérer toutes les informations associées au profil de la victime (adresse e-mail, orientation sexuelle, taille, situation familiale et autres préférences personnelles) ainsi que pour effectuer des actions au nom de la personne compromise, telles que l’envoi de messages et la modification des données de profil.

Cependant, un détournement de compte complet n’est pas possible car les cookies sont protégés avec HttpOnly, ce qui atténue le risque qu’un script côté client accède au cookie protégé.

Enfin, un oubli dans la politique de partage de ressources d’origine croisée (CORS) du serveur d’API aurait pu permettre à un attaquant de créer des requêtes de n’importe quelle origine (par exemple « https://okcupidmeethehacker.com ») afin de mettre la main sur l’ID utilisateur et le jeton d’authentification, et par la suite, d’utiliser ces informations pour extraire les détails du profil et les messages à l’aide des points de terminaison « profil » et « messages » de l’API.

Vous vous souvenez des menaces de violation et de chantage d’Ashley Madison?

Bien que les vulnérabilités n’aient pas été exploitées dans la nature, l’épisode est un autre rappel de la façon dont les mauvais acteurs auraient pu profiter des failles pour menacer les victimes de noir et d’extorsion.

Après qu’Ashley Madison, un service de rencontres pour adultes destiné aux personnes mariées à la recherche de partenaires pour affaires a été piraté en 2015 et que des informations sur ses 32 millions d’utilisateurs ont été publiées sur le dark Web, cela a entraîné une augmentation des campagnes de phishing et de sextorsion, avec des maîtres chanteurs qui auraient envoyé des e-mails personnalisés aux utilisateurs, menaçant de révéler leur adhésion à leurs amis et à leur famille à moins qu’ils ne paient de l’argent.

« Le besoin urgent de confidentialité et de sécurité des données devient beaucoup plus crucial lorsque tant d’informations privées et intimes sont stockées, gérées et analysées dans une application », ont conclu les chercheurs. « L’application et la plate-forme ont été créées pour rassembler les gens, mais bien sûr, là où les gens vont, les criminels suivront, à la recherche de cueillettes faciles. »