Cybersecurity ricercatori oggi divulgato diversi problemi di sicurezza in popolare piattaforma di dating online OkCupid che potrebbe potenzialmente lasciare che gli aggressori spiare in remoto le informazioni private degli utenti o eseguire azioni dannose per conto dei conti mirati.

Secondo un rapporto condiviso con The Hacker News, i ricercatori di Check Point hanno scoperto che i difetti nelle applicazioni Android e web di OkCupid potrebbero consentire il furto di token di autenticazione degli utenti, ID degli utenti e altre informazioni sensibili come indirizzi e-mail, preferenze, orientamento sessuale e altri dati privati.

Dopo che i ricercatori di Check Point hanno condiviso responsabilmente i loro risultati con OkCupid, la società di proprietà del gruppo Match ha risolto i problemi, affermando: “non un singolo utente è stato influenzato dalla potenziale vulnerabilità.”

La catena di difetti

I difetti sono stati identificati come parte del reverse engineering di OkCupid Android app versione 40.3.1, che è stato rilasciato il 29 aprile all’inizio di quest’anno. Da allora, ci sono stati 15 aggiornamenti per l’applicazione con la versione più recente (43.3.2) colpire Google Play Store ieri.

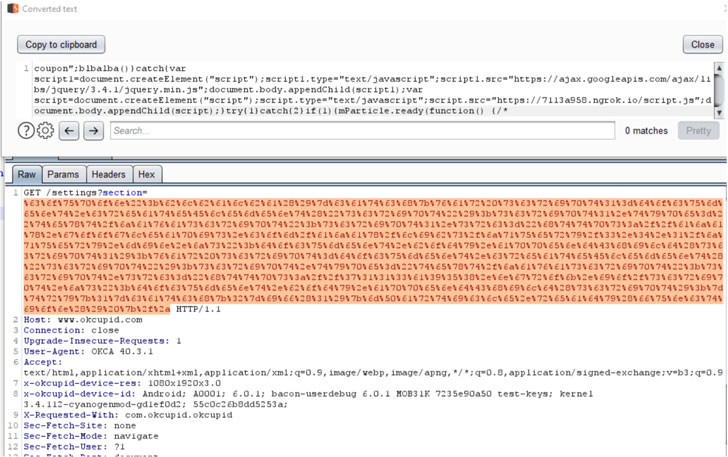

Check Point ha detto che l’uso di OkCupid di deep link potrebbe consentire a un cattivo attore di inviare un link personalizzato definito nel file manifest dell’app per aprire una finestra del browser con JavaScript abilitato. Tale richiesta è stata trovata per restituire i cookie degli utenti.

I ricercatori hanno anche scoperto un separato difetto in OkCupid impostazioni di funzionalità che lo rende vulnerabile ad un attacco XSS iniettando il codice JavaScript dannoso che utilizza la “sezione” parametri come segue: “https://www.okcupid.com/settings?section=value”

Il suddetto attacco XSS può essere aumentata ulteriormente il caricamento di JavaScript, capacità di carico da un utente malintenzionato controllato server di rubare i token di autenticazione, il profilo, le informazioni e le preferenze dell’utente, e trasmettere il raccolto i dati al server.

“I cookie degli utenti vengono inviati al server poiché il payload XSS viene eseguito nel contesto della visualizzazione Web dell’applicazione”, hanno detto i ricercatori, delineando il loro metodo per acquisire le informazioni del token. “Il server risponde con un vasto JSON contenente l’ID degli utenti e il token di autenticazione.”

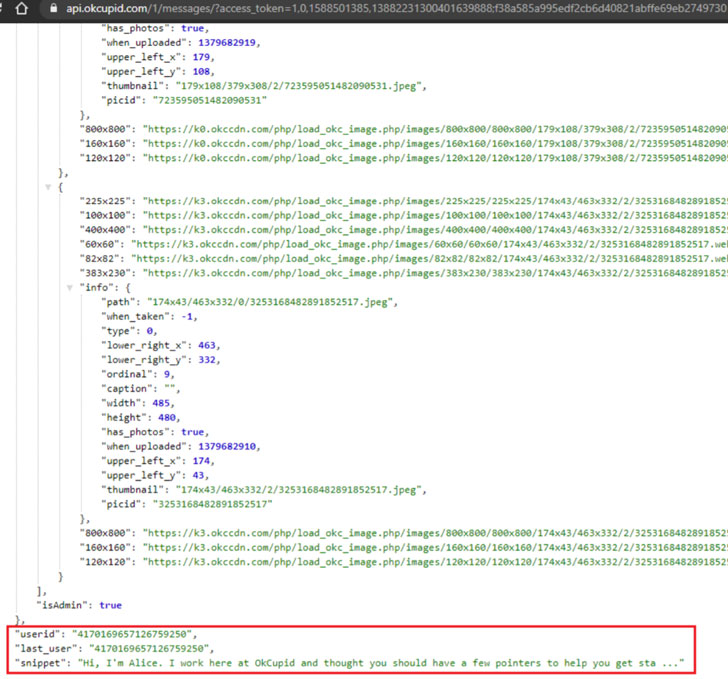

Una volta in possesso dell’ID utente e del token, un avversario può inviare una richiesta all’endpoint “https://www.OkCupid.com:443/graphql ” per recuperare tutte le informazioni associate al profilo della vittima (indirizzo e-mail, orientamento sessuale, altezza, stato familiare e altre preferenze personali) nonché eseguire azioni per conto dell’individuo compromesso, come inviare messaggi e modificare i dati del profilo.

Tuttavia, un dirottamento completo dell’account non è possibile in quanto i cookie sono protetti con HTTPOnly, mitigando il rischio che uno script lato client acceda al cookie protetto.

Infine, una svista nel Cross-Origin Resource Sharing (CORS) politica dell’API server avrebbe permesso a un utente malintenzionato di mestiere le richieste provenienti da qualsiasi origine (per esempio “https://okcupidmeethehacker.com”) al fine di entrare in possesso di user ID e token di autenticazione, e successivamente, utilizzare le informazioni per estrarre i dettagli del profilo e messaggi utilizzando l’API “profilo” e “messaggi” endpoint.

Ricordate Ashley Madison violazione e minacce di ricatto?

Anche se le vulnerabilità non sono state sfruttate in natura, l’episodio è ancora un altro promemoria di come i cattivi attori avrebbero potuto approfittare dei difetti per minacciare le vittime con il nero e l’estorsione.

Dopo Ashley Madison, un incontri per adulti, servizio di catering a sposato individui in cerca di partner per affari è stato violato nel 2015 e le informazioni sui suoi 32 milioni di utenti è stato inviato al dark web, ha portato ad un aumento di phishing e sextortion campagne, con ricattatori riferito l’invio di email personalizzate per gli utenti, che minaccia di rivelare la loro appartenenza ad amici e famiglia a meno che non pagare in denaro.

“Il disperato bisogno di privacy e sicurezza dei dati diventa molto più cruciale quando così tante informazioni private e intime vengono archiviate, gestite e analizzate in un’app”, hanno concluso i ricercatori. “L’app e la piattaforma sono state create per riunire le persone, ma ovviamente dove le persone vanno, i criminali seguiranno, alla ricerca di facili guadagni.”