Questa è una guida passo – passo su come configurare un server VPN aperto sui sistemi operativi Windows Server 2008/2012 e connettere i client alla rete privata virtuale creata.

Open VPN è un’implementazione aperta della tecnologia VPN-la rete privata virtuale, progettata per creare reti private virtuali tra gruppi di nodi geograficamente distanti in cima a un canale di trasmissione dati aperto (Internet). Open VPN è adatto per attività come la connessione di rete remota sicura a un server senza aprire l’accesso a Internet ad esso, come se ci si connette a un host sulla rete locale. La sicurezza della connessione si ottiene con la crittografia SSL aperta.

Come funziona?

Una volta completata la configurazione VPN aperta, il server sarà in grado di accettare connessioni di rete esterne protette da SSL alla scheda di rete virtuale creata all’inizio del servizio VPN (tun / tap) senza influire sulle regole di elaborazione del traffico di altre interfacce (scheda Internet esterna, ecc.). È possibile configurare la condivisione client VPN aperta a una scheda di rete specifica da quelle presenti sul server. Nella seconda parte dell’istruzione, viene considerato questo tunneling del traffico Internet degli utenti. Con questo metodo di inoltro, l’host che gestisce le connessioni VPN eseguirà anche la funzione di un server proxy (Proxy) – per unificare le regole dell’attività di rete degli utenti e per instradare il traffico Internet del client per proprio conto.

Installazione di Open VPN sul server

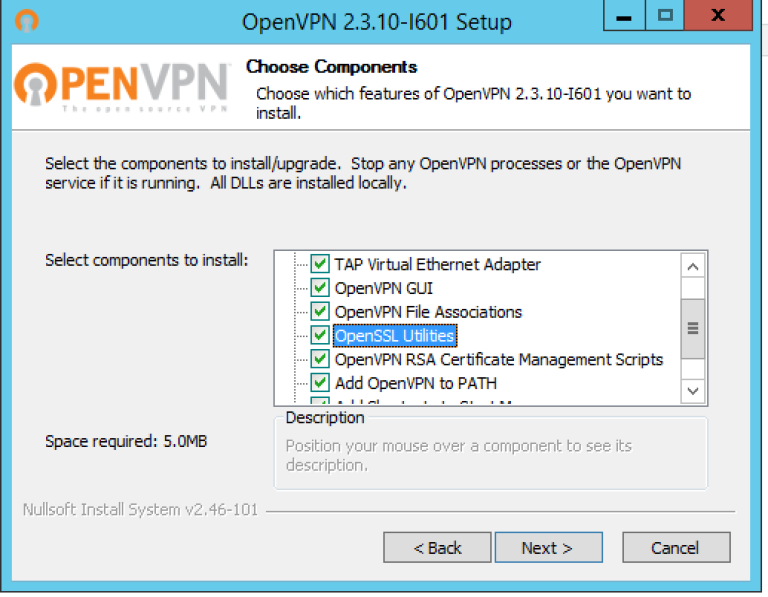

Scarica e installa la versione di Open VPN corrispondente al tuo sistema operativo. Eseguire il programma di installazione; assicurarsi che tutte le funzionalità siano selezionate per l’installazione nel terzo passaggio della procedura guidata di installazione.

Si noti che in questa istruzione ulteriori comandi si basano sul fatto che Open VPN è installato nella directory predefinita “C: \ Program Files \ OpenVPN”.

Permettiamo l’aggiunta di una scheda di rete virtuale TOCCARE in risposta alla richiesta corrispondente e attendere fino al completamento dell’installazione (potrebbe richiedere diversi minuti).

Generazione di chiavi (PKI) del centro di certificazione, server, client; Algoritmo Diffie-Hellman

Per gestire le coppie chiave / certificato di tutti i nodi della rete privata creata, utilizzare l’utilità easy-rsa, che funziona tramite la riga di comando, per analogia con la console Linux. Per lavorarci, apri, esegui la riga di comando (scorciatoia da tastiera Win + R, quindi digita cmd e premi Invio)

File di configurazione.

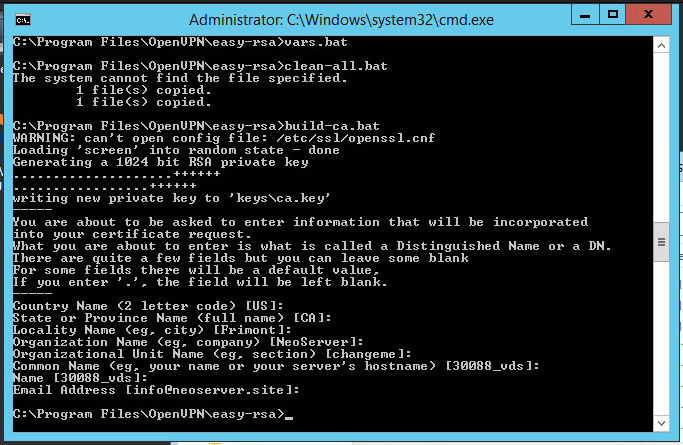

Esecuzione di init-config.script bat genererà un nuovo vars.file bat nella nostra directory easy-rsa, questo file conterrà la nostra configurazione:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batQuindi ora dobbiamo aprire la seguente directory usando Windows Explorer: C:\ Program Files \ OpenVPN \ easy-rsa

Ora, utilizzando Blocco note (o un altro editor di testo) modificare il file batch denominato vars.bat, abbiamo bisogno di configurare alcune variabili

Modificare le seguenti impostazioni (più vicino alla parte inferiore del file) per soddisfare le vostre esigenze:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeNota: se il valore della variabile contiene uno spazio, racchiuderlo tra virgolette.

Successivamente è necessario salvare le modifiche al file e quindi utilizzare il prompt dei comandi, eseguire i seguenti comandi:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batCentro di certificazione e generazione di chiavi server

Procediamo alla creazione della chiave / certificato dell’autorità di certificazione. Eseguire lo script:

build-ca.batIn risposta alle istruzioni visualizzate, è sufficiente premere Invio. L’unica eccezione è il campo KEY_CN (Nome comune): assicurati di specificare un nome univoco e inserisci lo stesso nome nel campo Nome:

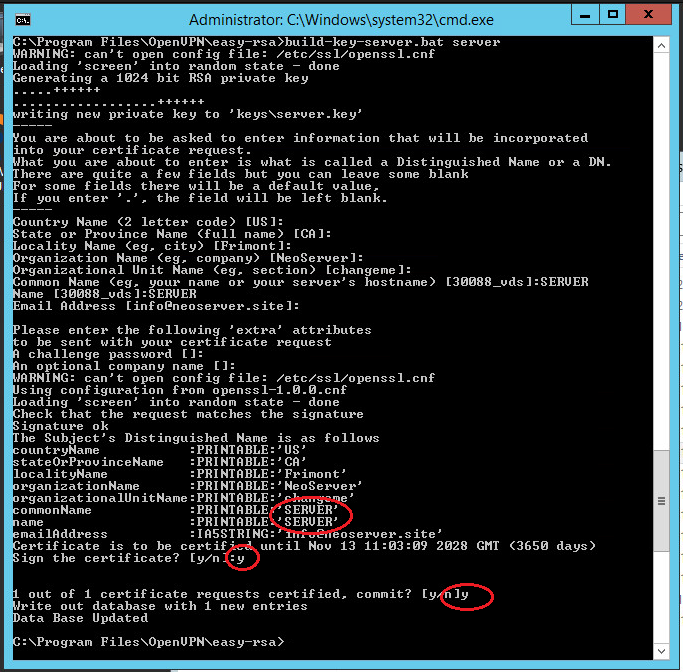

Allo stesso modo, generiamo un certificato server. Qui il valore dei campi Nome comune e Nome è SERVER:

.\build-key-server.bat serverNota: l’argomento server è il nome del file futuro.

A tutte le chiavi generate verrà ora chiesto se firmare il certificato generato (Firmare il certificato) per conto dell’autorità di certificazione. Risposta y (sì).

Generazione di chiavi e certificati client

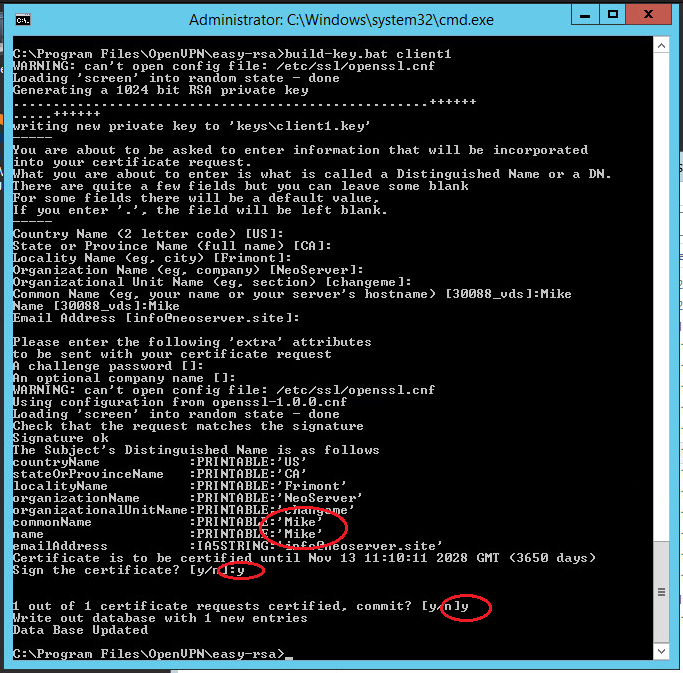

Per ogni client VPN, è necessario generare un certificato SSL separato.

C’è un’opzione nella configurazione Open VPN, abilitando la quale è possibile utilizzare un certificato per diversi client (vedere il server.file ovpn- > “dublicate-cn”), ma questo non è raccomandato dal punto di vista della sicurezza. I certificati possono essere generati in futuro, come nuovi clienti si connettono. Pertanto, ora ne creeremo solo uno per client1:

Esegui i seguenti comandi per generare le chiavi client:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Nota: l’argomento client1 è il nome del file futuro.

Nel campo Nome comune, specificare il nome del client (nel nostro caso client1).

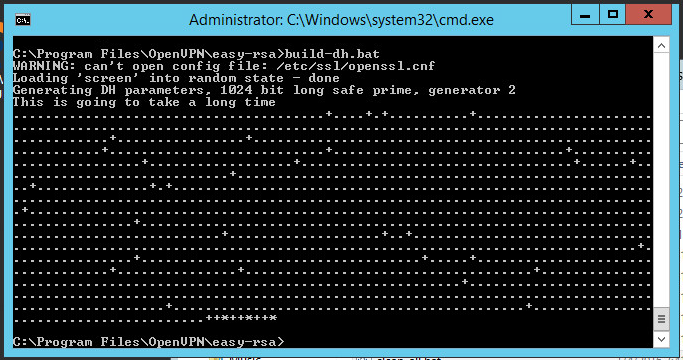

Diffie Hellman Parametri

Per completare l’impostazione di crittografia, è necessario eseguire l’algoritmo Diffie-Hellman parametro script di generazione:

.\build-dh.batVisualizzazione delle informazioni sulla creazione di parametri di simile a questo:

Trasferimento di chiavi generate / certificati

I certificati generati si trova nella cartella C: \ Program Files \ OpenVPN \ easy-rsa \ chiavi directory. Copiare i file elencati di seguito nella directory C:\ File di programma \ OpenVPN \ config:

- ca.crt

- dh2048.pem / dh1048.pem

- server.crt

- server.chiave

Aprire la configurazione del server VPN

Procediamo alla configurazione del server VPN direttamente, utilizzare il nostro file di configurazione con il server dei nomi.ovpn e posizionarlo nella directory C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"Apri il file; trova il percorso delle chiavi (vedi sotto). Controllare i percorsi per i certificati copiati in precedenza ca.crt, dh1024.pem / dh2048.pem, server.chiave, server.crt e, se necessario, cambiare:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Salva il file.

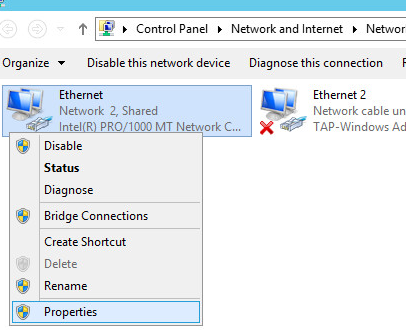

Ora è necessario consentire l’inoltro del traffico tra gli adattatori. Attenersi alla seguente procedura: Pannello di controllo- > Rete e Internet- > Centro di rete e condivisione- > Modifica delle impostazioni della scheda. Scegliere un adattatore che guarda a Internet esterno (TAP-adapter è responsabile per la connessione VPN). Nel nostro esempio, questa è Ethernet 2.

Fai doppio clic sulle Proprietà dell’adattatore e vai alla scheda Accesso, seleziona tutte le caselle di controllo. Salva le modifiche.

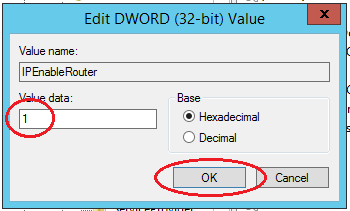

Successivamente è necessario abilitare l’indirizzamento IP.

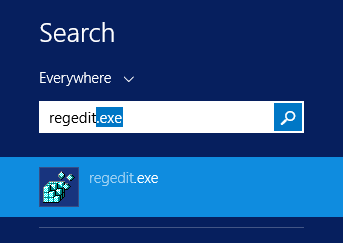

Utilizzando Windows Search, individuare il REGEDIT.applicazione exe.

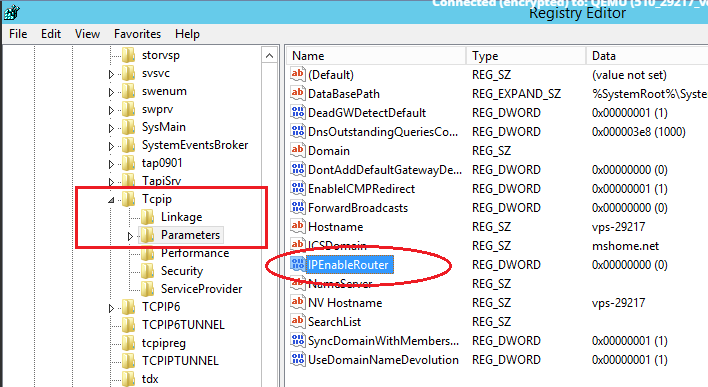

Nell’albero, trova la directory HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. Nella parte destra della finestra, trova la variabile IPEnableRouter, fai doppio clic nella finestra di modifica del valore e cambiala in 1, consentendo così l’indirizzamento sul VPS.

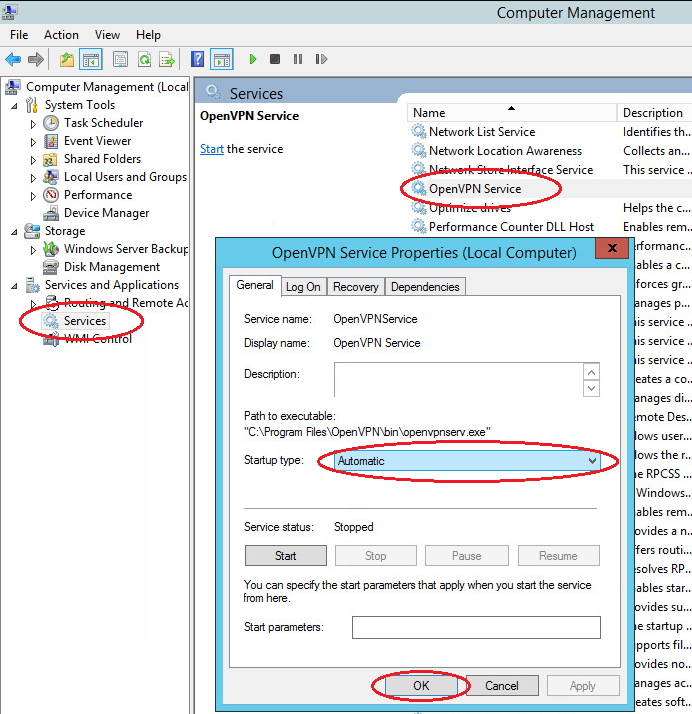

Autorun Open VPN

Configura immediatamente il servizio Open VPN per l’esecuzione automatica all’avvio del sistema.

Aprire i servizi di Windows. Trova nell’elenco Apri VPN -> tasto destro del mouse-> Proprietà – > Avvio: automatico

Completa la configurazione di base del server di rete privata virtuale. Trova il file C: \ Program Files \ OpenVPN \ config \ server.ovpn- > tasto destro del mouse – > “Avvia OpenVPN su questa configurazione” per avviare il server di rete privata virtuale e il file di configurazione che abbiamo preparato.

Configurazione client VPN aperta

Le applicazioni client VPN aperte sono disponibili per tutti i sistemi operativi più diffusi: Windows / Linux / iOS / Android. Per macOS, viene utilizzato il client Tunnelblick. Tutte queste applicazioni funzionano con gli stessi file di configurazione. Sono possibili solo alcune differenze di diverse opzioni. Puoi conoscerli esaminando la documentazione per il tuo client VPN aperto. In questa guida, vedremo la connessione di un client Windows utilizzando lo stesso pacchetto di distribuzione del programma che abbiamo installato sul server. Quando si utilizzano applicazioni per altri sistemi operativi, la logica di installazione è simile.

- Installa la versione corrente di Open VPN sul computer client.

- Copiare nella directory C: \ Program Files \ OpenVPN \ config i file di certificato client creati in precedenza sul server (2 certificati con il .estensione crt e la chiave con il .estensione chiave) e utilizzare il nostro cliente.file di configurazione del client ovpn. Dopo aver copiato sul dispositivo dell’utente, l’ultimo file viene eliminato dal server o trasferito dalla cartella config per evitare confusione in futuro.

- Aprire il client.file ovpn. Trova la riga remote my-server-1 1194 e specifica l’indirizzo ip o il nome di dominio del server vpn in esso contenuto:

remote <ip-address> 1194</ip-address>Ad esempio:

remote 83.166.241.155 1194 - Trovare modi per certificati. Specificare in esso i percorsi per la ca.crt, cliente1.chiave, client1.certificati crt copiati in precedenza come nell’esempio seguente:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Salva il file. Configurazione client completata.

Verifica le regole del firewall di Windows

Attenzione! Per il corretto funzionamento del servizio OpenVPN, è necessario aprire le porte corrispondenti sul server (per impostazione predefinita UDP 1194). Controllare la regola pertinente nel Firewall: Windows Firewall o software antivirus di terze parti.

Controlla le connessioni OpenVPN

Avvia il server VPN aperto, per fare ciò, vai alla directory C: \ Program Files \ OpenVPN \ config e seleziona il file di configurazione del server (abbiamo server.ovpn -> tasto destro del mouse – > “Avvia OpenVPN su questo file di configurazione”).

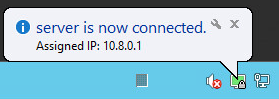

Avvia il client, per fare ciò, vai alla directory C: \ Program Files \ OpenVPN \ config e seleziona il file di configurazione del client(abbiamo client.ovpn -> tasto destro del mouse – > “Avvia Open VPN su questo file di configurazione”).

La schermata visualizza la finestra di stato della connessione. In pochi secondi sarà ridotto al minimo al vassoio. L’indicatore verde del collegamento VPN aperto nell’area di notifica indica una connessione riuscita.

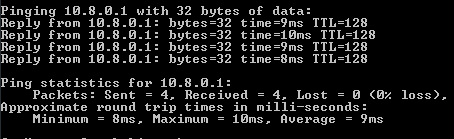

Controlla l’accessibilità dal dispositivo client del server OpenVPN utilizzando il suo indirizzo di rete privata interna:

- Premere i tasti Win + R e digitare cmd nella finestra che appare per aprire la riga di comando.

- Eseguire il comando ping all’indirizzo del nostro server in una rete privata virtuale (10.8.0.1):

ping 10.8.0.1Se la VPN è configurata correttamente, verrà avviato lo scambio di pacchetti con il server.

- Con l’aiuto dell’utilità tracert, controlleremo su quale percorso vanno i pacchetti dal client. Nella console, immettere il seguente comando:

Dal risultato dell’utilità, vediamo che i pacchetti vengono prima inviati al server VPN e solo successivamente alla rete esterna.

Ora si dispone di una rete privata virtuale ready-to-work che consente di effettuare connessioni di rete sicure tra i propri client e il server utilizzando punti aperti e geograficamente distanti di connessione a Internet.