tämä on askel-askeleelta opas siitä, miten määrittää avoimen VPN-palvelimen Windows Server 2008/2012 käyttöjärjestelmissä ja yhdistää asiakkaat luotu virtuaalinen yksityinen verkko.

Open VPN on VPN-teknologian avoin toteutus-virtuaalinen yksityisverkko, jonka tarkoituksena on luoda virtuaalisia yksityisiä verkkoja maantieteellisesti kaukaisten solmujen ryhmien välille avoimen tiedonsiirtokanavan (Internet) päälle. Open VPN sopii tehtäviin, kuten turvalliseen etäverkkoyhteyteen palvelimelle avaamatta Internet-yhteyttä siihen, ikään kuin muodostaisit yhteyden isäntään lähiverkossa. Yhteyden turvallisuus saavutetaan avoimella SSL-salauksella.

miten se toimii?

kun Avoin VPN-konfiguraatio on valmis, palvelin voi hyväksyä ulkoiset SSL-suojatut verkkoyhteydet VPN-palvelun alussa luotuun virtuaaliseen verkkosovittimeen (tun / tap) vaikuttamatta muiden rajapintojen (ulkoinen Internet-sovitin jne.). Voit määrittää client sharing Open VPN tiettyyn verkkosovittimeen palvelimella olevista. Ohjeen toisessa osassa pohditaan tätä käyttäjien Internet-liikenteen tunnelointia. Tällä huolintamenetelmällä VPN-yhteyksiä käsittelevä isäntä suorittaa myös välityspalvelimen (Proxy) tehtävän – yhtenäistää käyttäjien verkkotoiminnan säännöt ja reitittää asiakkaan Internet-liikennettä omasta puolestaan.

Open VPN: n asentaminen palvelimelle

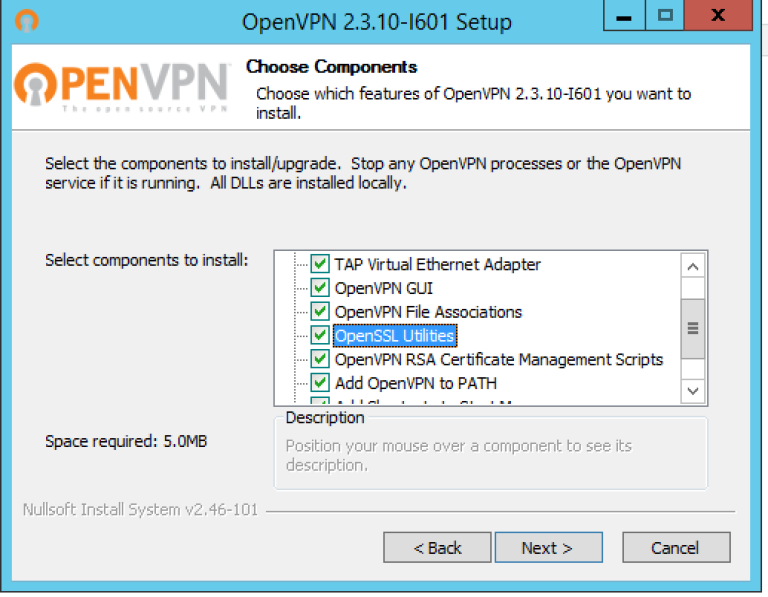

Lataa ja asenna käyttöjärjestelmääsi vastaava versio Open VPN: stä. Suorita asennusohjelma; varmista, että kaikki ominaisuudet on valittu asennettavaksi ohjatun asennuksen kolmannessa vaiheessa.

huomaa, että tässä ohjeessa lisäkomennot perustuvat siihen, että Open VPN on asennettu oletushakemistoon ”C: \ Program Files \ OpenVPN”.

Sallimme virtuaalisen verkkosovittimen tapin lisäämisen vastauksena vastaavaan pyyntöön ja odotamme, kunnes asennus on valmis (se voi kestää useita minuutteja).

Varmennekeskuksen, palvelimen, asiakkaan Avainluonti (PKI) ; Diffie-Hellmanin algoritmi

kaikkien luotavan yksityisverkon solmujen avain – / varmenneparien hallitsemiseksi käytä komentorivin kautta toimivaa easy-RSA-apuohjelmaa analogisesti Linux-konsolin kanssa. Toimiaksesi sen kanssa, Avaa, Suorita komentorivi (pikanäppäin Win + R, kirjoita sitten cmd ja paina Enter)

asetustiedostot.

Running init-config.bat script luo uuden vars.bat-tiedosto easy-rsa-hakemistossamme, tämä tiedosto sisältää määrityksemme:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batjoten nyt meidän täytyy avata seuraavan hakemiston Windows Explorer: C:\Program Files\OpenVPN\easy-RSA

nyt, käyttäen Notepad (tai muu tekstieditori) muokata erän tiedoston nimeltä vars.bat, meidän täytyy määrittää joitakin muuttujia …

muuta seuraavia asetuksia (lähempänä tiedoston pohjaa) vastaamaan tarpeitasi:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeHuomautus: Jos muuttujan arvo sisältää välilyönnin, liitä se lainausmerkkeihin.

Seuraavaksi sinun tulee tallentaa muutokset tiedostoon ja sitten komentokehotteen avulla suorittaa seuraavat komennot:

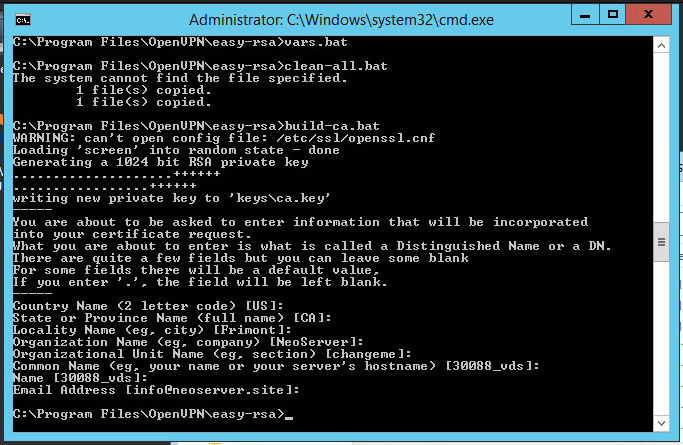

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batVarmennekeskus ja Palvelinavain generointi

edetään varmenneviranomaisen avaimen / varmenteen luomiseen. Suorita skripti:

build-ca.batvastatessasi näkyviin kehotteisiin voit painaa Enter-näppäintä. Ainoa poikkeus on key_cn (Common Name) – kenttä – muista määrittää yksilöllinen nimi ja lisätä sama nimi nimikenttään:

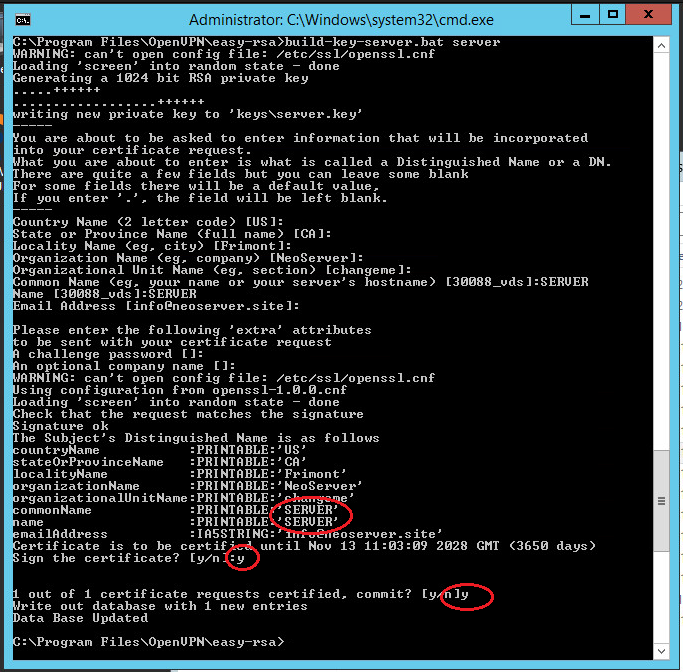

vastaavasti luomme palvelinvarmenteen. Tässä yhteisnimi – ja Nimikenttien arvo on palvelin:

.\build-key-server.bat serverHuomautus: palvelimen argumentti on tulevan tiedoston nimi.

kaikilta luoduilta avaimilta kysytään nyt, allekirjoitetaanko luotu varmenne (allekirjoita varmenne) varmentajan puolesta. Vastaus y (Kyllä).

generoidaan asiakasavaimia ja varmenteita

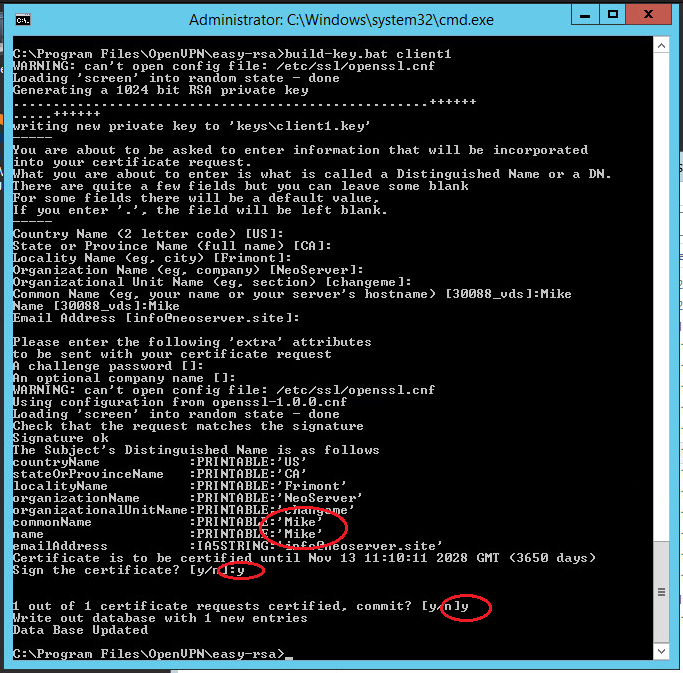

jokaiselle VPN-asiakkaalle on luotava erillinen SSL-varmenne.

Open VPN-määrityksessä on optio, jonka avulla voit käyttää yhtä varmennetta useille asiakkaille (katso palvelin.ovpn-tiedosto – > ”dublicate-cn” – tiedosto), mutta tätä ei suositella tietoturvan kannalta. Varmenteita voi syntyä tulevaisuudessa, kun uusia asiakkaita yhdistyy. Siksi nyt luomme vain yhden client1:

suorita seuraavat komennot luodaksesi asiakasavaimia:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Huomautus: client1 argumentti on nimi tulevaisuuden tiedosto.

yhteisnimikentässä määritä asiakkaan nimi (meidän tapauksessamme asiakaskunta1).

Diffie Hellman Parameters

salausasetuksen täydentämiseksi sinun on suoritettava Diffie-Hellman parameter generation script:

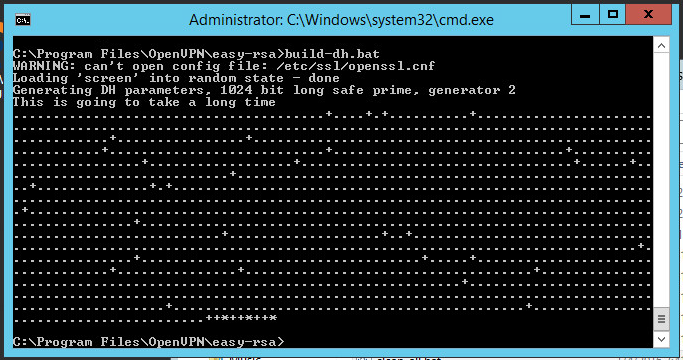

.\build-dh.batparametrien luomista koskevien tietojen näyttäminen näyttää tältä:

generoitujen avainten / varmenteiden siirtäminen

luodut varmenteet sijaitsevat C: \ Program Files \ OpenVPN \ easy-rsa \ keys-hakemistossa. Kopioi alla luetellut tiedostot hakemistoon C:\Ohjelmatiedostot\OpenVPN\config:

- n.crt

- dh2048.PEM / dh1048.pem

- palvelin.crt

- palvelin.avain

avaa VPN-palvelimen kokoonpano

edetään suoraan VPN-palvelimen konfiguraatioon, käytetään määritystiedostoa nimipalvelimen kanssa.ovpn ja aseta se C: \ Program Files \ OpenVPN \ config-hakemistoon.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"avaa tiedosto; Etsi avainten polku (katso alla). Tarkista polut aiemmin kopioituihin varmenteisiin ca.crt, dh1024.PEM / dh2048.PEM, palvelin.avain, palvelin.crt ja tarvittaessa muutos:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Tallenna tiedosto.

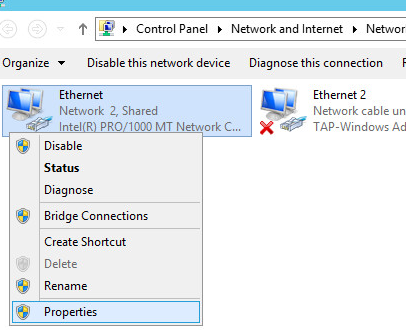

nyt sinun täytyy sallia liikenteen välittäminen sovittimien välillä. Seuraa näitä ohjeita: Ohjauspaneeli – > verkko ja Internet – > verkko-ja jakamiskeskus -> vaihda sovittimen asetuksia. Valitse sovitin, joka näyttää ulkoiseen internetiin (TAP-adapter vastaa VPN-yhteydestä). Esimerkissämme tämä on Ethernet 2.

kaksoisnapsauta adapterin ominaisuuksia ja siirry Access-välilehteen, rasti kaikki valintaruudut. Tallenna muutokset.

Seuraavaksi sinun täytyy ottaa IP-osoite käyttöön.

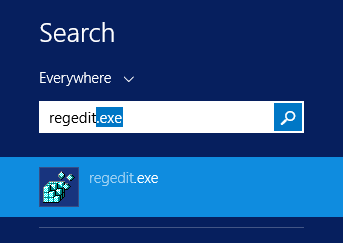

etsi REGEDIT Windows Search-ohjelmalla.exe hakemus.

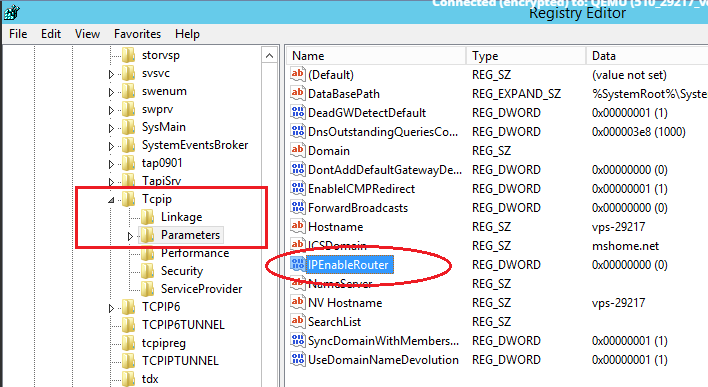

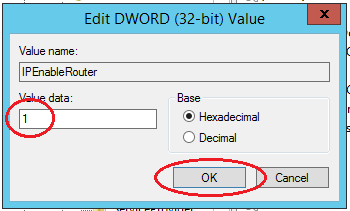

puusta, etsi Hakemisto HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. Etsi ipenablerouter-muuttuja oikeassa osassa ikkunaa, kaksoisnapsauta arvon muokkausikkunaan ja muuta se arvoon 1, mikä mahdollistaa VPS: n osoittamisen.

Autorun Open VPN

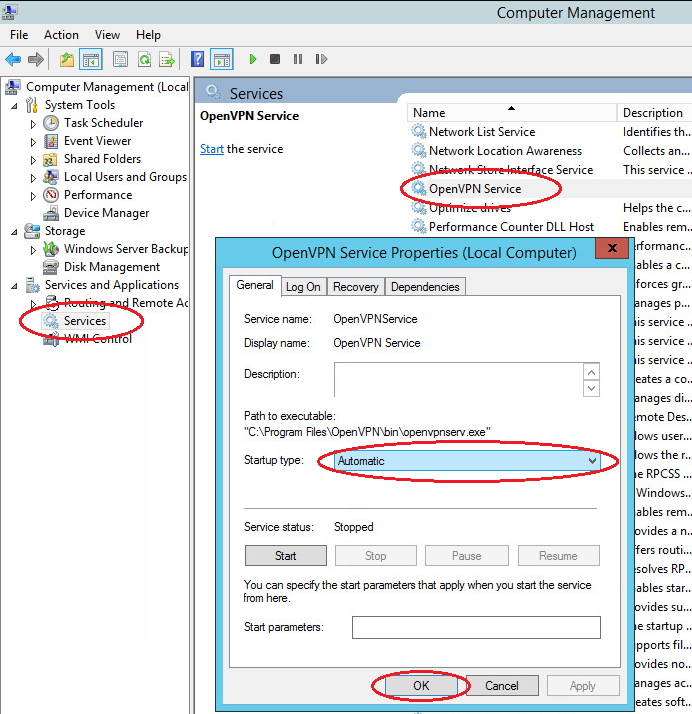

määritä avoin VPN-palvelu heti autoruniksi järjestelmän käynnistyessä.

Avaa Windows-palvelut. Etsi listasta avaa VPN – > hiiren kakkospainikkeella – > ominaisuudet – > Start: Automatic

tämä täydentää virtuaalisen yksityisverkon palvelimen peruskokoonpanon. Etsi tiedosto C: \ Program Files \ OpenVPN \ config \ server.ovpn – > hiiren kakkospainikkeella-> ”Käynnistä OpenVPN tällä asetuksella” käynnistääksesi virtuaalisen yksityisverkon palvelimen ja laatimamme asetustiedoston.

Open VPN Client Configuration

Open VPN client-sovellukset ovat saatavilla kaikille suosituille käyttöjärjestelmille: Windows / Linux / iOS / Android. MacOS: lle käytetään tunnelblick-asiakasohjelmaa. Kaikki nämä sovellukset toimivat samoilla asetustiedostoilla. Vain joitakin eroja useita vaihtoehtoja ovat mahdollisia. Voit tutustua niihin tutkimalla avoimen VPN-asiakkaasi dokumentaatiota. Tässä oppaassa tarkastelemme Windows-asiakkaan yhdistämistä käyttäen samaa ohjelman jakelupakettia, jonka olemme asentaneet palvelimelle. Kun käytetään muiden käyttöjärjestelmien sovelluksia, asetuslogiikka on samanlainen.

- Asenna Open VPN: n nykyinen versio asiakastietokoneeseen.

- Kopioi hakemistoon C: \ Program Files \ OpenVPN \ config aiemmin palvelimella luodut asiakasvarmennetiedostot (2 varmennetta, joissa on .crt laajennus ja avain .avainlaajennus) ja käytä asiakastamme.ovpn-asiakasasetustiedosto. Kopioinnin jälkeen käyttäjän laitteelle viimeinen tiedosto poistetaan palvelimelta tai siirretään config-kansiosta sekaannusten välttämiseksi tulevaisuudessa.

- avaa asiakas.ovpn-tiedosto. Etsi rivi remote my-server-1 1194 ja määritä vpn-palvelimen ip-osoite tai verkkotunnus siinä:

remote <ip-address> 1194</ip-address>esimerkiksi:

remote 83.166.241.155 1194 - löydä tapoja sertifikaateille. Määritä siinä polkuja ca.crt, asiakaskunta 1.avain, asiakas1.aiemmin kopioituja crt-varmenteita kuten alla olevassa esimerkissä:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Tallenna tiedosto. Asiakkaan asetukset suoritettu.

Tarkista Windowsin Palomuurisäännöt

Huomio! OpenVPN-palvelun oikea toiminta edellyttää, että vastaavat portit avataan palvelimella (oletuksena UDP 1194). Tarkista asiaa koskeva sääntö Palomuurissasi: Windowsin palomuuri tai kolmannen osapuolen virustorjuntaohjelmisto.

Tarkista OpenVPN-yhteydet

Käynnistä avoin VPN-palvelin, tee tämä siirtymällä hakemistoon C: \ Program Files \ OpenVPN \ config ja valitsemalla palvelimen asetustiedosto (meillä on palvelin.ovpn – > hiiren kakkospainikkeella – > ”Käynnistä OpenVPN tällä asetustiedostolla”).

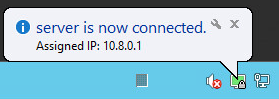

Käynnistä asiakas, siirry hakemistoon C: \ Program Files \ OpenVPN \ config ja valitse asiakkaan määritystiedosto(meillä on asiakas.ovpn – > hiiren kakkospainikkeella – > ”Aloita avaa VPN tällä asetustiedostolla”).

näytössä näkyy yhteyden tila-ikkuna. Muutamassa sekunnissa se minimoidaan tarjotin. Avoimen VPN-pikakuvakkeen vihreä indikaattori ilmoitusalueella osoittaa onnistuneen yhteyden.

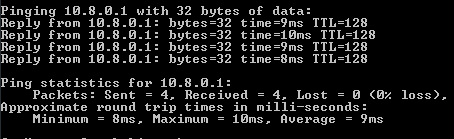

Tarkista saavutettavuus OpenVPN-palvelimen asiakaslaitteesta käyttäen sen sisäistä yksityistä verkko-osoitetta:

- paina Win + R-näppäimiä ja kirjoita cmd ikkunaan, joka avautuu komentoriville.

- Suorita ping-komento palvelimemme osoitteeseen virtuaalisessa yksityisessä verkossa (10.8.0.1):

ping 10.8.0.1jos VPN on määritetty oikein, pakettinvaihto palvelimen kanssa käynnistyy.

- tracert-apuohjelman avulla tarkistamme, mitä reittiä asiakkaan paketit kulkevat. Anna konsoliin seuraava komento:

apuohjelman tuloksesta näemme, että paketit lähetetään ensin VPN-palvelimelle ja vasta sitten ulkoiseen verkkoon.

nyt käytössäsi on valmis virtuaalinen yksityisverkko, jonka avulla voit tehdä suojattuja verkkoyhteyksiä asiakkaidesi ja palvelimen välillä käyttäen avoimia ja maantieteellisesti etäisiä Internet-yhteyspisteitä.