Cybersecurity-forskere afslørede i dag flere sikkerhedsproblemer i den populære online datingplatform OkCupid, der potentielt kunne lade angribere eksternt spionere på brugernes private oplysninger eller udføre ondsindede handlinger på vegne af de målrettede konti.

ifølge en rapport, der blev delt med Hackernyhederne, fandt forskere fra Check Point, at manglerne i Okcupids Android-og internetapplikationer kunne tillade tyveri af brugernes godkendelsestokens, bruger-id’ er og andre følsomme oplysninger såsom e-mail-adresser, præferencer, seksuel orientering og andre private data.

efter Check Point forskere ansvarligt delte deres resultater med OkCupid, Match Group-ejede selskab fast problemerne, angivelse, “ikke en enkelt bruger blev påvirket af den potentielle sårbarhed.”

kæden af fejl

fejlene blev identificeret som en del af reverse engineering af Okcupids Android app version 40.3.1, som blev udgivet den 29.April tidligere på året. Siden da har der været 15 opdateringer til appen med den seneste version (43.3.2), der rammer Google Play Butik i går.

Check Point sagde, at Okcupids brug af dybe links kunne gøre det muligt for en dårlig skuespiller at sende et brugerdefineret link defineret i appens manifestfil for at åbne et bro.ser-vindue med JavaScript aktiveret. Enhver sådan anmodning blev fundet at returnere brugernes cookies.

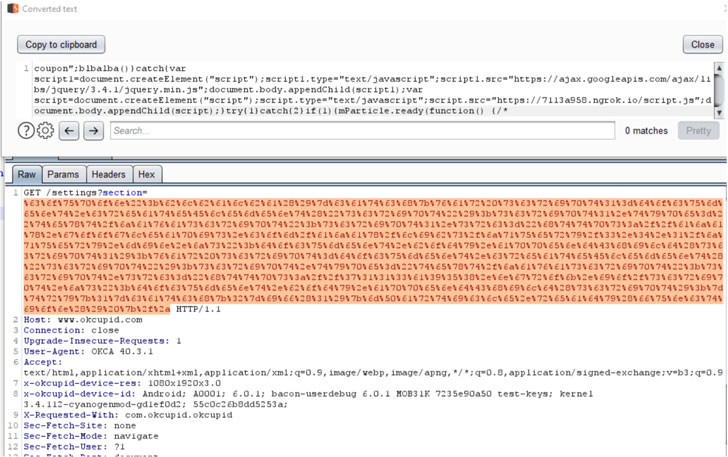

forskerne afslørede også en separat fejl i Okcupids indstillingsfunktionalitet, der gør det sårbart over for et HSS-angreb ved at injicere ondsindet JavaScript-kode ved hjælp af parameteren “sektion” som følger: “https://www.okcupid.com/settings?section=value”

det førnævnte HSS-angreb kan forstærkes yderligere ved at indlæse en JavaScript-nyttelast fra en angriberstyret server for at stjæle godkendelsestokens, profiloplysninger og brugerpræferencer og overføre den samlede data tilbage til serveren.

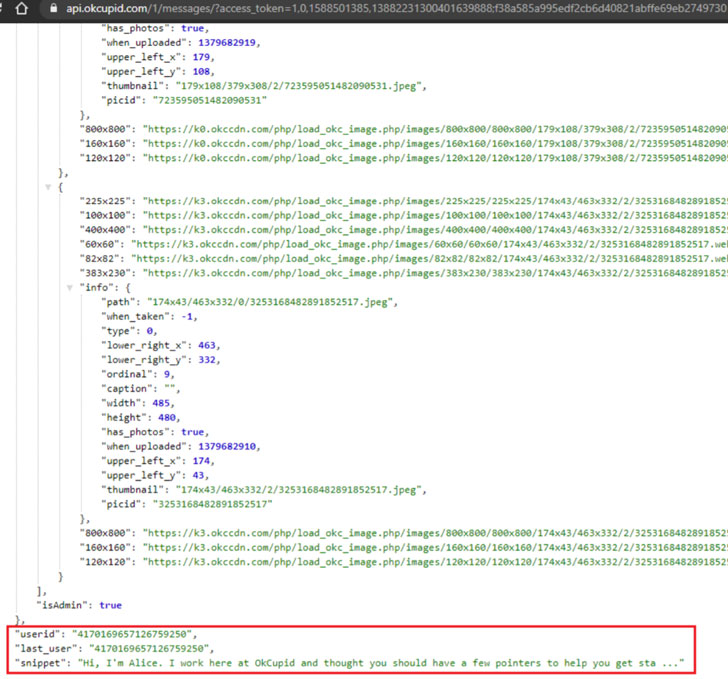

“brugernes cookies sendes til serveren, da nyttelasten udføres i forbindelse med applikationens Internetvisning,” sagde forskerne og skitserede deres metode til at fange tokenoplysningerne. “Serveren reagerer med et stort JSON, der indeholder brugernes id og godkendelsestokenet.”

når du er i besiddelse af Bruger-ID og token, kan en modstander sende en anmodning til slutpunktet “https://www.OkCupid.com:443/graphql” for at hente alle de oplysninger, der er knyttet til offerets profil (e-mail-adresse, seksuel orientering, højde, familiestatus og andre personlige præferencer) samt udføre handlinger på vegne af den kompromitterede person, såsom sende beskeder og ændre profildata.

en fuld konto kapring er dog ikke mulig, da cookies er beskyttet med HTTPOnly, hvilket mindsker risikoen for, at et klientside-script får adgang til den beskyttede cookie.

endelig kunne en overvågning af API-serverens Cross-Origin Resource Sharing (CORS) – politik have gjort det muligt for en hacker at udarbejde anmodninger fra enhver oprindelse (f.eks. “https://okcupidmeethehacker.com”) for at få fat i Bruger-ID ‘et og autentificeringstokenet og derefter bruge disse oplysninger til at udtrække profiloplysninger og meddelelser ved hjælp af API’ ens “profil” og “meddelelser” – slutpunkter.

husk Ashley Madison brud og afpresning trusler?

selvom sårbarhederne ikke blev udnyttet i naturen, er episoden endnu en påmindelse om, hvor dårlige skuespillere kunne have draget fordel af manglerne til at true ofrene med sort og afpresning.

efter Ashley Madison, en voksen dating service catering til gifte personer, der søger partnere for anliggender blev hacket i 2015 og oplysninger om sine 32 millioner brugere blev sendt til den mørke nettet, Det førte til en stigning i phishing og sekstortion kampagner, med afpressere sigende sende personlige e-mails til brugerne, truer med at afsløre deres medlemskab til venner og familie, medmindre de betaler penge.

” det alvorlige behov for privatliv og datasikkerhed bliver langt mere afgørende, når så meget privat og intim information opbevares, administreres og analyseres i en app,” konkluderede forskerne. “Appen og platformen blev oprettet for at bringe folk sammen, men selvfølgelig, hvor folk går, vil kriminelle følge og lede efter lette valg.”