Ceci est un guide étape par étape sur la façon de configurer un serveur VPN ouvert sur les systèmes d’exploitation Windows Server 2008/2012 et de connecter les clients au réseau privé virtuel créé.

Open VPN est une implémentation ouverte de la technologie VPN – le Réseau privé virtuel, qui est conçu pour créer des réseaux privés virtuels entre des groupes de nœuds géographiquement éloignés au-dessus d’un canal de transmission de données ouvert (Internet). Open VPN convient à des tâches telles que la connexion réseau à distance sécurisée à un serveur sans lui ouvrir l’accès Internet, comme si vous vous connectez à un hôte de votre réseau local. La sécurité de la connexion est assurée par un cryptage SSL ouvert.

Comment ça marche ?

Une fois la configuration VPN ouverte terminée, le serveur pourra accepter des connexions réseau externes protégées par SSL à la carte réseau virtuelle créée au début du service VPN (tun/ tap) sans affecter les règles de traitement du trafic des autres interfaces (adaptateur Internet externe, etc.). Vous pouvez configurer le partage client Open VPN sur une carte réseau spécifique à partir de celles présentes sur le serveur. Dans la deuxième partie de l’instruction, ce tunneling du trafic Internet des utilisateurs est pris en compte. Avec cette méthode de transfert, l’hôte qui gère les connexions VPN remplira également la fonction de serveur proxy (Proxy) – pour unifier les règles d’activité réseau des utilisateurs et acheminer le trafic Internet client pour son propre compte.

Installation d’Open VPN sur le serveur

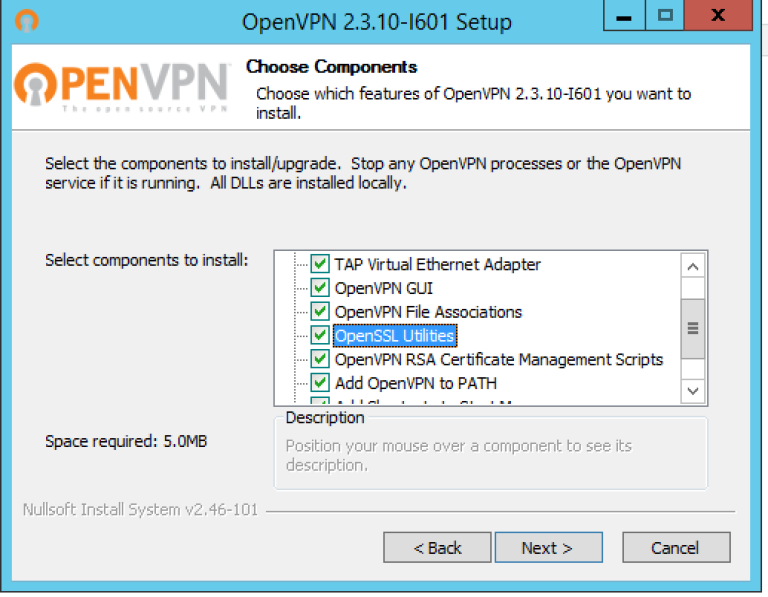

Téléchargez et installez la version d’Open VPN qui correspond à votre système d’exploitation. Exécutez le programme d’installation; assurez-vous que toutes les fonctionnalités sont sélectionnées pour l’installation à la troisième étape de l’assistant d’installation.

Veuillez noter que dans cette instruction, d’autres commandes sont basées sur le fait qu’Open VPN est installé dans le répertoire par défaut « C: \Program Files\OpenVPN ».

Nous autorisons l’ajout d’un ROBINET de carte réseau virtuelle en réponse à la demande correspondante et attendons que l’installation soit terminée (cela peut prendre plusieurs minutes).

Génération de clés (PKI) du centre de certification, serveur, client; Algorithme Diffie-Hellman

Pour gérer les paires clé/certificat de tous les nœuds du réseau privé en cours de création, utilisez l’utilitaire easy-rsa, qui fonctionne via la ligne de commande, par analogie avec la console Linux. Pour travailler avec, ouvrez, exécutez la ligne de commande (raccourci clavier Win + R, puis tapez cmd et appuyez sur Entrée)

Fichiers de configuration.

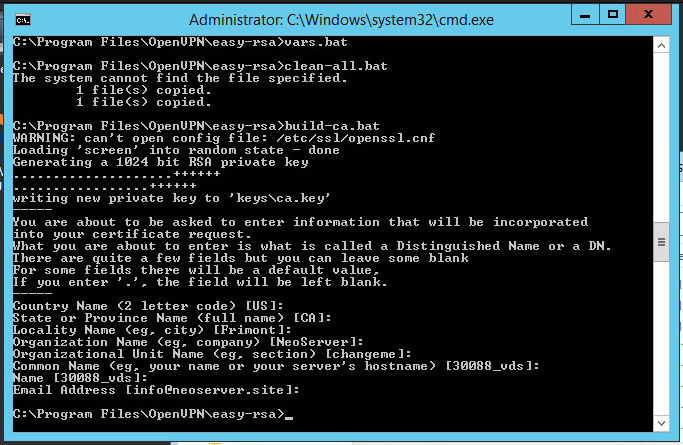

Exécution de la configuration d’initialisation.le script bat va générer un nouveau vars.fichier bat dans notre répertoire easy-rsa, ce fichier contiendra notre configuration:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batNous devons maintenant ouvrir le répertoire suivant à l’aide de l’explorateur Windows: C:\Program Files \OpenVPN \ easy-rsa

Maintenant, en utilisant le bloc-notes (ou un autre éditeur de texte), modifiez le fichier batch nommé vars.bat, nous devons configurer certaines variables

Modifiez les paramètres suivants (plus près du bas du fichier) pour répondre à vos besoins:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeRemarque : si la valeur de la variable contient un espace, placez-la entre guillemets.

Ensuite, vous devez enregistrer les modifications dans le fichier, puis à l’aide de l’invite de commandes, exécutez les commandes suivantes:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batGénération de Clé de Centre de certification et de serveur

Procédons à la création de la clé/ certificat de l’autorité de certification. Exécuter le script:

build-ca.batEn réponse aux invites qui apparaissent, vous pouvez simplement appuyer sur Entrée. La seule exception est le champ KEY_CN (Nom commun) – assurez-vous de spécifier un nom unique et d’insérer le même nom dans le champ Nom:

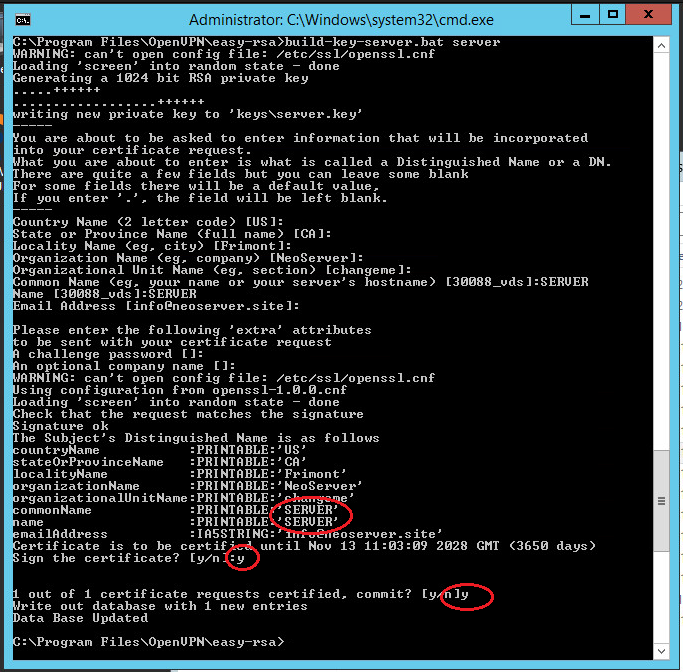

De même, nous générons un certificat de serveur. Ici, la valeur des champs Nom commun et Nom est SERVEUR:

.\build-key-server.bat serverRemarque : l’argument serveur est le nom du futur fichier.

Il sera maintenant demandé à toutes les clés générées de signer le certificat généré (signer le certificat) au nom de l’autorité de certification. Répondez y (oui).

Génération de clés client et de certificats

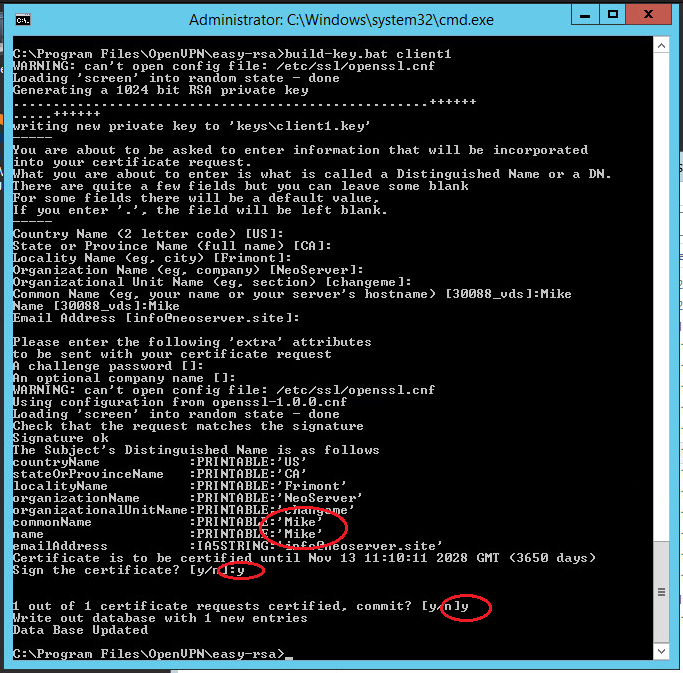

Pour chaque client VPN, vous devez générer un certificat SSL distinct.

Il existe une option dans la configuration Open VPN, en activant laquelle vous pouvez utiliser un certificat pour plusieurs clients (voir le serveur.fichier ovpn – > fichier « dublicate-cn »), mais cela n’est pas recommandé d’un point de vue de sécurité. Des certificats peuvent être générés à l’avenir, à mesure que de nouveaux clients se connectent. Par conséquent, nous allons maintenant en créer un seul pour client1:

Exécutez les commandes suivantes pour générer des clés client:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Remarque : l’argument client1 est le nom du futur fichier.

Dans le champ Nom commun, spécifiez le nom du client (dans notre cas client1).

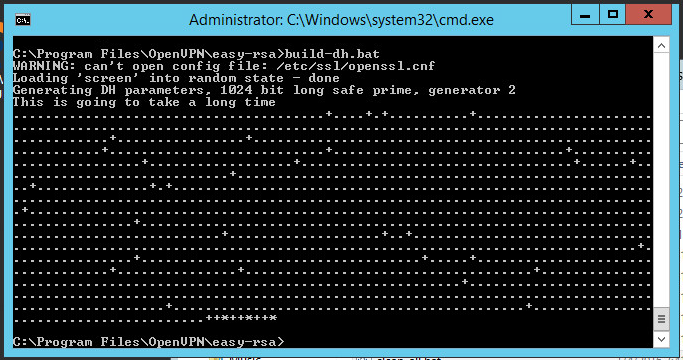

Paramètres Diffie Hellman

Pour terminer le paramètre de chiffrement, vous devez exécuter le script de génération de paramètres Diffie-Hellman:

.\build-dh.batL’affichage d’informations sur la création de paramètres ressemble à ceci:

Transfert des clés/certificats générés

Les certificats générés se trouvent dans le répertoire C:\Program Files\OpenVPN\easy-rsa\keys. Copiez les fichiers listés ci-dessous dans le répertoire C:\ Fichiers de programme \ OpenVPN \ configuration:

- ca.tube cathodique

- dh2048.pem/dh1048.serveur pem

- .serveur crt

- .clé

Ouvrez la configuration du serveur VPN

Passons directement à la configuration du serveur VPN, utilisez notre fichier de configuration avec le serveur de noms.ovpn et placez-le dans le répertoire C:\Program Files\OpenVPN\config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"Ouvrez le fichier; trouvez le chemin d’accès aux clés (voir ci-dessous). Vérifiez les chemins d’accès aux certificats précédemment copiés ca.crt, dh1024.pem/dh2048.pem, serveur.clé, serveur.crt et, si nécessaire, changement:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Enregistrez le fichier.

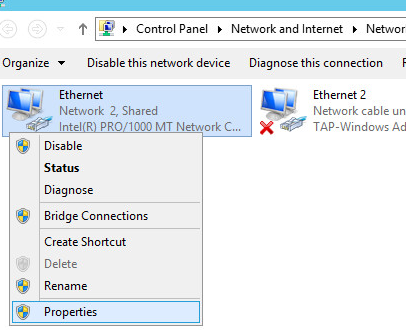

Vous devez maintenant autoriser le transfert de trafic entre les adaptateurs. Procédez comme suit : Panneau de configuration – > Réseau et Internet – > Centre Réseau et partage – > Modifier les paramètres de l’adaptateur. Choisissez un adaptateur qui regarde vers l’Internet externe (TAP-adapter est responsable de la connexion VPN). Dans notre exemple, il s’agit d’Ethernet 2.

Double-cliquez sur les propriétés de l’adaptateur et allez dans l’onglet Accès, cochez toutes les cases. Enregistrez les modifications.

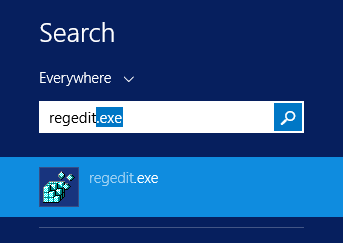

Ensuite, vous devez activer l’adressage IP.

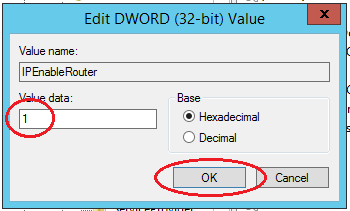

À l’aide de la recherche Windows, localisez le REGEDIT.application exe.

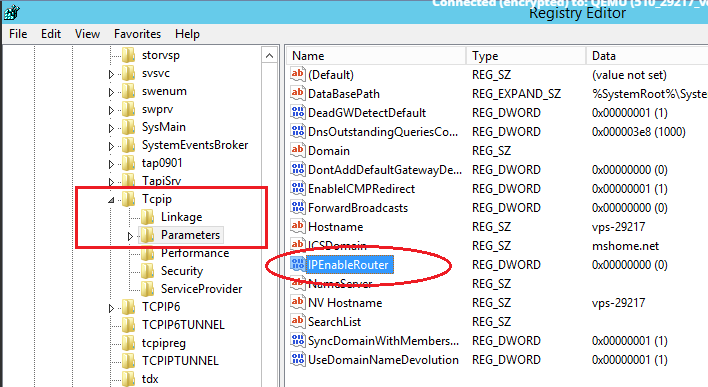

Dans l’arborescence, recherchez le répertoire HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Dans la partie droite de la fenêtre, recherchez la variable IPEnableRouter, double-cliquez dans la fenêtre d’édition de valeur et changez-la en 1, permettant ainsi l’adressage sur le VPS.

Autorun Open VPN

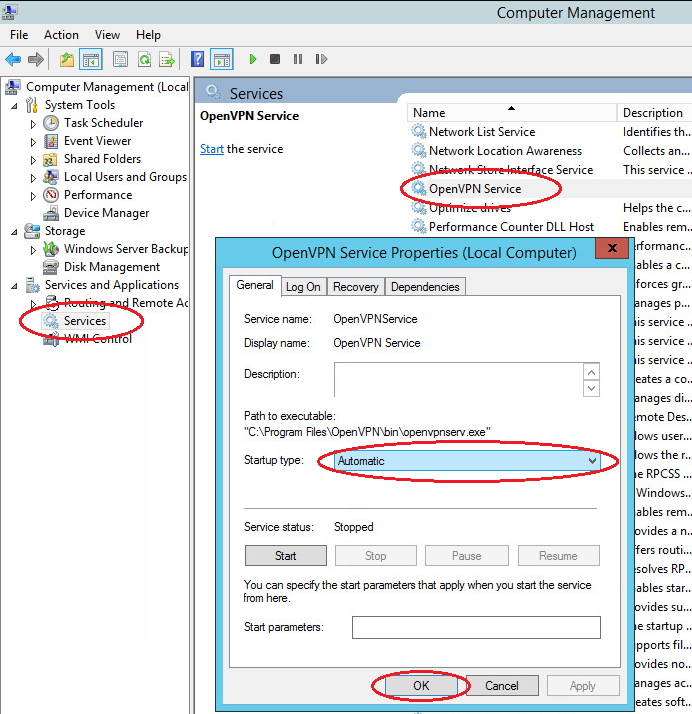

Configurez immédiatement le service Open VPN pour qu’il s’exécute automatiquement au démarrage du système.

Ouvrez les services Windows. Recherchez dans la liste Open VPN – > clic droit – > Propriétés – > Début: Automatique

Ceci termine la configuration de base du serveur de réseau privé virtuel. Recherchez le fichier C: \Program Files\OpenVPN\config\server.ovpn-> clic droit -> « Démarrer OpenVPN sur cette configuration » pour démarrer le serveur de réseau privé virtuel et le fichier de configuration que nous avons préparé.

Configuration client VPN ouvert

Les applications client VPN ouvertes sont disponibles pour tous les systèmes d’exploitation populaires: Windows / Linux / iOS / Android. Pour macOS, le client Tunnelblick est utilisé. Toutes ces applications fonctionnent avec les mêmes fichiers de configuration. Seules quelques différences de plusieurs options sont possibles. Vous pouvez en apprendre davantage sur eux en examinant la documentation de votre client VPN ouvert. Dans ce guide, nous examinerons la connexion d’un client Windows à l’aide du même package de distribution du programme que nous avons installé sur le serveur. Lorsque vous utilisez des applications pour d’autres systèmes d’exploitation, la logique de configuration est similaire.

- Installez la version actuelle d’Open VPN sur l’ordinateur client.

- Copiez dans le répertoire C: \Program Files\OpenVPN\config les fichiers de certificats clients créés précédemment sur le serveur (2 certificats avec le.extension crt et la clé avec le.extension de clé) et utilisez notre client.fichier de configuration client ovpn. Après la copie sur l’appareil de l’utilisateur, le dernier fichier est supprimé du serveur ou transféré du dossier de configuration pour éviter toute confusion à l’avenir.

- Ouvrez le client.fichier ovpn. Recherchez la ligne remote my-server-1 1194 et spécifiez l’adresse IP ou le nom de domaine du serveur vpn qu’il contient :

remote <ip-address> 1194</ip-address>Par exemple:

remote 83.166.241.155 1194 - Trouvez des moyens d’obtenir des certificats. Spécifiez-y les chemins d’accès à l’autorité de certification.crt, client1.clé, client1.certificats crt copiés plus tôt comme dans l’exemple ci-dessous:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Enregistrez le fichier. Configuration du client terminée.

Vérifiez les règles du pare-feu Windows

Attention! Pour le bon fonctionnement du service OpenVPN, il est nécessaire que les ports correspondants soient ouverts sur le serveur (par défaut UDP 1194). Vérifiez la règle pertinente dans votre pare-feu: Pare-feu Windows ou logiciel antivirus tiers.

Vérifiez les connexions OpenVPN

Démarrez le serveur VPN ouvert, pour ce faire, allez dans le répertoire C: \Program Files\OpenVPN\config et sélectionnez le fichier de configuration du serveur (nous avons le serveur.ovpn -> clic droit -> « Démarrer OpenVPN sur ce fichier de configuration »).

Démarrez le client, pour ce faire, allez dans le répertoire C: \Program Files\OpenVPN\config et sélectionnez le fichier de configuration client (nous avons client.ovpn -> clic droit -> « Démarrer le VPN ouvert sur ce fichier de configuration »).

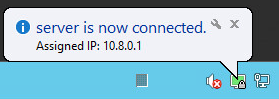

L’écran affiche la fenêtre d’état de la connexion. En quelques secondes, il sera réduit au plateau. L’indicateur vert du raccourci VPN ouvert dans la zone de notification indique une connexion réussie.

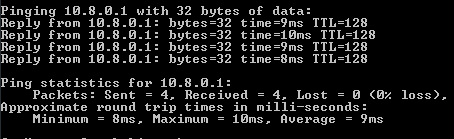

Vérifiez l’accessibilité du périphérique client du serveur OpenVPN à l’aide de son adresse de réseau privé interne:

- Appuyez sur les touches Win + R et tapez cmd dans la fenêtre qui apparaît pour ouvrir la ligne de commande.

- Exécutez la commande ping à l’adresse de notre serveur dans un réseau privé virtuel (10.8.0.1):

ping 10.8.0.1Si le VPN est configuré correctement, l’échange de paquets avec le serveur démarre.

- Avec l’aide de l’utilitaire tracert, nous vérifierons sur quelle route vont les paquets du client. Dans la console, entrez la commande suivante:

D’après le résultat de l’utilitaire, nous voyons que les paquets sont d’abord envoyés au serveur VPN, puis seulement au réseau externe.

Maintenant, vous disposez d’un réseau privé virtuel prêt à l’emploi qui vous permet d’établir des connexions réseau sécurisées entre ses clients et le serveur en utilisant des points de connexion ouverts et géographiquement éloignés à Internet.