In den letzten Wochen habe ich eine Reihe von Support-Anrufen von Kunden erhalten, die Unterstützung bei ihrer Cisco ASA NetFlow-Konfiguration mit ASDM suchten. Also dachte ich mir, dass ich diese Gelegenheit nutzen würde, um einen Blog zu schreiben, der die Konfigurationsschritte durchläuft, um die vorhandenen Blogs zu ergänzen, die ein Video zeigen oder eine Reihe von Bildern enthalten.

Meiner Meinung nach ist der einfachste Weg, NSEL von diesen Sicherheits-Appliances zu exportieren, die Verwendung der ASDM-Schnittstelle. Mit diesem einfachen, GUI-basierten Firewall-Verwaltungstool können Sie die Cisco ASA schnell konfigurieren, ohne die umständliche Befehlszeilenschnittstelle verwenden zu müssen. Obwohl ich zugeben muss, dass die Konfiguration der Cisco ASA über die CLI sich nicht so sehr von der Konfiguration von NetFlow auf einem anderen Router oder Switch unterscheidet.

- Gehen wir also die Schritte zum Aktivieren von NetFlow mithilfe von ASDM durch

- Geben Sie nun an, welcher Datenverkehr überwacht wird und welche NetFlow-Ereignisse an den konfigurierten Collector gesendet werden

- Warum ist die Cisco ASA Firewall so ein großartiges Gerät für die NetFlow-Sichtbarkeit?

- Scott

Gehen wir also die Schritte zum Aktivieren von NetFlow mithilfe von ASDM durch

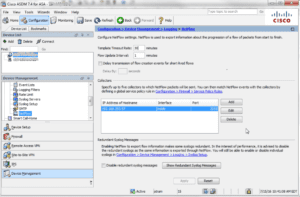

Führen Sie nach der Anmeldung bei ASDM die folgenden Schritte aus, um NetFlow zu aktivieren:

- Wählen Sie Konfiguration > Geräteverwaltung > Protokollierung > NetFlow.

- Geben Sie die Template-Timeout-Rate ein, d. h. das Intervall (in Minuten), in dem Template-Datensätze an alle konfigurierten Collectors gesendet werden. Wir empfehlen 1 Minute.

- Geben Sie das Flow-Aktualisierungsintervall ein, das das Zeitintervall zwischen Flow-Aktualisierungsereignissen in Minuten angibt. Gültige Werte liegen zwischen 1 und 60 Minuten. Der Standardwert ist 1 Minute. Diese Option ist in 8.4.5 und der neueren Version 9 verfügbar.x veröffentlicht.

- Aktivieren Sie das Kontrollkästchen Übertragung von Flow-Erstellungsereignissen für kurzlebige Flows verzögern.

- Geben Sie dann die Anzahl der Sekunden (normalerweise 15) in das Feld Verzögerung nach ein, um den Export von Flow-Erstellungsereignissen zu verzögern und ein einzelnes Flow-Teardown-Ereignis anstelle eines Flow-Erstellungsereignisses und eines Flow-Teardown-Ereignisses zu verarbeiten.

Wenn dies nicht konfiguriert ist, gibt es keine Verzögerung, und das Ereignis flow-create wird exportiert, sobald der Flow erstellt wurde. Ich habe festgestellt, dass wir, wenn dies nicht festgelegt ist, kein erweitertes Teardown-Ereignis erhalten und die Teardown-Datensätze die username-Elemente nicht enthalten. Wenn der Flow vor der konfigurierten Verzögerung heruntergefahren wird, wird das Ereignis flow-create nicht gesendet; stattdessen wird ein erweitertes Flow-Teardown-Ereignis gesendet.

- Geben Sie die Kollektoren an, an die NetFlow-Pakete gesendet werden. Sie können maximal fünf Kollektoren konfigurieren.

- Klicken Sie auf Hinzufügen, um das Dialogfeld NetFlow Collector hinzufügen zum Konfigurieren eines Collectors anzuzeigen, und führen Sie die folgenden Schritte aus:

- Wählen Sie aus der Dropdown-Liste die Schnittstelle aus, an die NetFlow-Pakete gesendet werden sollen.

- Geben Sie die IP-Adresse oder den Hostnamen und die UDP-Portnummer in die zugehörigen Felder ein.

- Klicken Sie auf OK

- Wenn NetFlow aktiviert ist, werden bestimmte Syslog-Nachrichten redundant. Um die Systemleistung aufrechtzuerhalten, wird empfohlen, alle redundanten Syslog-Nachrichten zu deaktivieren, da dieselben Informationen über NetFlow exportiert werden. Aktivieren Sie das Kontrollkästchen Redundante Syslog-Nachrichten deaktivieren, um alle redundanten Syslog-Nachrichten zu deaktivieren.

Geben Sie nun an, welcher Datenverkehr überwacht wird und welche NetFlow-Ereignisse an den konfigurierten Collector gesendet werden

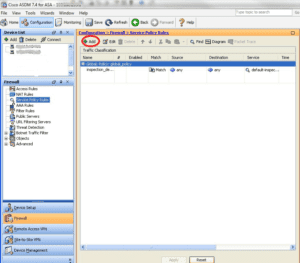

Führen Sie die folgenden Schritte aus, um NetFlow-Ereignisse mit einem konfigurierten Collector abzugleichen:

Schritt 1 – Wählen Sie Konfiguration > Firewall > Dienstrichtlinienregeln

Schritt 2 – Führen Sie die folgenden Schritte aus, um eine Dienstrichtlinienregel hinzuzufügen:

- Markieren Sie die globale Richtlinie wie oben gezeigt, und klicken Sie auf Hinzufügen, um den Assistenten zum Hinzufügen von Dienstrichtlinienregeln anzuzeigen .

- Klicken Sie auf das Optionsfeld Global – gilt für alle Schnittstellen, um die Regel auf die globale Richtlinie anzuwenden. Klicken Sie auf Weiter

- Aktivieren Sie das Kontrollkästchen Beliebiger Datenverkehr als Kriterien für die Verkehrsübereinstimmung.

- Klicken Sie im Bildschirm Regelaktionen auf die Registerkarte NetFlow.

- Klicken Sie auf Hinzufügen, um das Dialogfeld Flussereignis hinzufügen anzuzeigen, und geben Sie Flussereignisse an.Führen Sie dann die folgenden Schritte aus:

- Wählen Sie den Flussereignistyp aus der Dropdown-Liste aus. Wählen Sie Alle.

- Wählen Sie Collectors aus, an die Ereignisse gesendet werden sollen, indem Sie die entsprechenden Kontrollkästchen in der Spalte Senden aktivieren.

- Klicken Sie auf OK, um das Dialogfeld Flussereignis hinzufügen zu schließen und zur Registerkarte NetFlow zurückzukehren.

- Klicken Sie auf Fertig stellen, um den Assistenten zu beenden.

Warum ist die Cisco ASA Firewall so ein großartiges Gerät für die NetFlow-Sichtbarkeit?

Cisco ASA NetFlow Reporting gibt Ihnen direkten Einblick in:

- Allgemeine TopN-Berichte (Anwendungen, Sprecher und Konversationen)

- Top-Benutzernamen oder -Anwendungen (nur basierend auf dem Port) werden verweigert Netzwerkverbindungen

- Die Ereignisse und Zugriffsregeln (ACL) werden am häufigsten verletzt und von wem

- Die Benutzernamen der IP-Adressen, die die Firewall passieren

- NAT (Network Address Translations) Wer wird in was übersetzt?

- Wir haben auch eine direkte Integration in Cisco ASA FirePower Reporting.

Heutzutage werden die Überwachung des Kommunikationsverhaltens, die Pflege von Baselines und die Erkennung von Bedrohungen mit NetFlow immer relevanter. Wenn Sicherheitsexperten in der Zeit zurückgehen und ein Kommunikationsmuster anzeigen müssen, können sie die Abläufe finden, die die Konversationen enthalten, die sie untersuchen möchten. Wir sind Branchenführer, wenn es um NetFlow-Berichte von Switches und Routern sowie um Sicherheitsereignisse geht, die von den Cisco ASAS exportiert werden.

Wissen Sie, welche Konversationen in Ihr Netzwerk ein- und ausgehen? Verschaffen Sie sich einen Einblick in Ihren Netzwerkverkehr, indem Sie den von Ihrer Cisco ASA exportierten NetFlow verwenden, der für die Überwachung der Anwendungs- und Benutzersicherheit von unschätzbarem Wert ist.

Scott

Scott bietet dem Verkaufsteam von Plixer technischen Support vor dem Verkauf. Scott hat einen Hintergrund im technischen Support und verfügt über jahrelange Erfahrung in der Verwaltung von Kundenkonten bis hin zur Systemprogrammierung. Zu seinen Interessen gehört das Coaching von Jugendsportprogrammen hier in Sanford, Schlagzeug und Gitarre in lokalen Jam-Bands spielen, und bei Rasen-Dartturnieren in der Nachbarschaft spielen.