under de senaste veckorna har jag tagit ett antal supportsamtal från kunder som letade efter lite hjälp med sin Cisco ASA NetFlow-konfiguration med ASDM. Så jag tänkte att jag skulle ta tillfället i akt att skriva en blogg som går igenom konfigurationsstegen för att komplettera de befintliga bloggarna som visar en video eller har en serie bilder.

enligt min mening är det enklaste sättet att få NSEL att exportera från dessa säkerhetsapparater genom att använda ASDM-gränssnittet. Detta enkla, GUI-baserade brandväggshanteringsverktyg gör att du snabbt kan konfigurera Cisco ASA utan att behöva använda det besvärliga kommandoradsgränssnittet. Även om jag måste erkänna att konfigurera Cisco ASA med CLI är verkligen inte så mycket annorlunda att konfigurera NetFlow på någon annan router eller switch.

så låt oss gå igenom stegen för att aktivera NetFlow med ASDM

för att aktivera NetFlow, utför följande steg efter att du loggat in på ASDM:

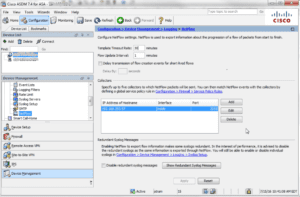

- Välj Konfiguration > Enhetshantering > loggning > NetFlow.

- ange Template Timeout Rate, vilket är det intervall (i minuter) som mallposter skickas till alla konfigurerade samlare. Vi rekommenderar 1 minut.

- ange Flödesuppdateringsintervallet, som anger tidsintervallet mellan flödesuppdateringshändelser i minuter. Giltiga värden är från 1-60 minuter. Standardvärdet är 1 minut. Det här alternativet är tillgängligt i 8.4.5, och den nyare 9.X släpper.

- markera kryssrutan Delay transmission of flow creation events for short-lived flows.

- ange sedan antalet sekunder (vanligtvis 15) i fältet Delay By för att fördröja exporten av flödesskapande händelser och bearbeta en enda flödesnedbrytningshändelse istället för en flödesskapande händelse och en flödesnedbrytningshändelse.

om detta inte är konfigurerat, finns det ingen fördröjning, och flöde-skapa händelsen exporteras så snart flödet skapas. Jag har funnit att om detta inte är inställt, får vi inte en utökad teardown-händelse, och teardown-posterna innehåller inte användarnamnselementen. Om flödet rivs ner före den konfigurerade fördröjningen skickas inte händelsen flow-create; en händelse med utökad flödesavkoppling skickas istället.

- ange samlarna till vilka NetFlow-paket ska skickas. Du kan konfigurera högst fem samlare.

- klicka på Lägg till för att visa dialogrutan Lägg till NetFlow Collector för att konfigurera en samlare och utför följande steg:

- Välj gränssnittet till vilket NetFlow-paket ska skickas från listrutan.

- ange IP-adressen eller värdnamnet och UDP-portnumret i de associerade fälten.

- klicka på OK

- när NetFlow är aktiverat blir vissa syslog-meddelanden överflödiga. För att upprätthålla systemprestanda rekommenderar vi att du inaktiverar alla överflödiga syslog-meddelanden, eftersom samma information exporteras via NetFlow. Markera kryssrutan Inaktivera redundanta syslog-meddelanden för att inaktivera alla redundanta syslog-meddelanden.

ange nu vilken trafik som övervakas och vilka NetFlow-händelser som skickas till den konfigurerade samlaren

för att matcha NetFlow-händelser med någon konfigurerad samlare, utför följande steg:

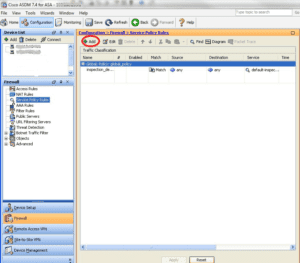

Steg 1-Välj Konfiguration > brandvägg > Serviceprincipregler

steg 2-för att lägga till en serviceprincipregel, utför följande steg:

- markera den globala principen som visas ovan och klicka på Lägg till för att visa guiden Lägg till Tjänstpolicyregel .

- klicka på den globala kryssrutan – gäller för alla gränssnitt alternativknappen för att tillämpa regeln på den globala principen. Klicka på Nästa

- markera kryssrutan trafik som trafikmatchningskriterier, klicka på Nästa för att fortsätta till skärmen Regelåtgärder.

- klicka på fliken NetFlow på skärmen Regelåtgärder.

- klicka på Lägg till för att visa dialogrutan Lägg till Flödeshändelse och ange flödeshändelser och utför sedan följande steg:

- Välj flödeshändelsetyp i listrutan. Välj Alla.

- Välj samlare som du vill skicka händelser till genom att markera motsvarande kryssrutor i kolumnen skicka.

- klicka på OK för att stänga dialogrutan Lägg till Flödeshändelse och återgå till fliken NetFlow.

- klicka på Slutför för att avsluta guiden.

så varför är Cisco ASA-brandväggen en så bra enhet för NetFlow-synlighet?

Cisco ASA NetFlow rapportering ger dig direkt insyn i:

- allmän TopN-rapportering (applikationer, pratare och konversationer)

- topp användarnamn eller applikationer (endast baserat på port) nekas nätverksanslutningar

- händelserna och åtkomstreglerna (ACL) bryts mest och av vem

- användarnamnen på IP-adresserna som passerar genom brandväggen

- Nat (Nätverksadressöversättningar) vem översätts till vad?

- vi har också en direkt integration till Cisco ASA eldkraft rapportering.

idag blir övervakning av kommunikationsbeteenden, upprätthållande av baslinjer och hotdetektering med NetFlow mer relevant. När säkerhetspersonal behöver gå tillbaka i tiden och se ett kommunikationsmönster kan de hitta flödena som innehåller de konversationer som de vill undersöka. Vi har varit branschledande när det gäller NetFlow-rapportering från switchar och routrar, samt säkerhetshändelser som exporteras från Cisco ASA.

vet du vilka konversationer som kommer in och går ut ur ditt nätverk? Få insikt i din nätverkstrafik genom att använda NetFlow som exporteras från din Cisco ASA som är ovärderlig för applikation och användarsäkerhetsövervakning.

Scott

Scott ger teknisk Support före försäljning till säljteamet på Plixer. Scott kommer från en teknisk supportbakgrund, med många års erfarenhet av att göra allt från kundkontohantering till systemprogrammering. Några av hans intressen inkluderar coaching ungdomsidrottsprogram här i Sanford, spela trummor och gitarr i lokala jamband, och spela i grannskaps gräsmatta dart turneringar.