Au cours des dernières semaines, j’ai pris un certain nombre d’appels de support de clients qui cherchaient de l’aide pour leur configuration Cisco ASA NetFlow utilisant ASDM. J’ai donc pensé que j’en profiterais pour écrire un blog en parcourant les étapes de configuration pour compléter les blogs existants qui montrent une vidéo ou ont une série d’images.

À mon avis, le moyen le plus simple d’exporter NSEL à partir de ces appliances de sécurité consiste à utiliser l’interface ASDM. Cet outil de gestion de pare-feu simple et basé sur une interface graphique vous permet de configurer rapidement le Cisco ASA sans avoir à utiliser l’interface de ligne de commande encombrante. Bien que je dois admettre que la configuration du Cisco ASA à l’aide de la CLI n’est vraiment pas très différente de celle de la configuration de NetFlow sur tout autre routeur ou commutateur.

Parcourons donc les étapes pour activer NetFlow en utilisant ASDM

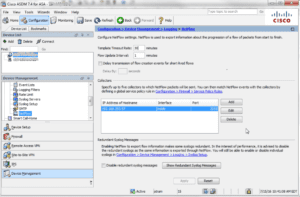

Pour activer NetFlow, procédez comme suit après vous être connecté à ASDM:

- Choisissez Configuration > Gestion des périphériques > Journalisation > NetFlow.

- Entrez le taux de temporisation du modèle, qui est l’intervalle (en minutes) auquel les enregistrements de modèle sont envoyés à tous les collecteurs configurés. Nous recommandons 1 minute.

- Entrez l’intervalle de mise à jour de flux, qui spécifie l’intervalle de temps entre les événements de mise à jour de flux en minutes. Les valeurs valides sont de 1 à 60 minutes. La valeur par défaut est 1 minute. Cette option est disponible dans la version 8.4.5 et la version 9 la plus récente.x versions.

- Cochez la case Transmission différée des événements de création de flux pour les flux de courte durée.

- Entrez ensuite le nombre de secondes (généralement 15) dans le champ Délai Par pour retarder l’exportation des événements de création de flux et traiter un seul événement de démontage de flux au lieu d’un événement de création de flux et d’un événement de démontage de flux.

Si cela n’est pas configuré, il n’y a pas de délai et l’événement flow-create est exporté dès que le flux est créé. J’ai constaté que si cela n’est pas défini, nous ne recevons pas d’événement de démontage étendu et que les enregistrements de démontage ne contiennent pas les éléments du nom d’utilisateur. Si le flux est détruit avant le délai configuré, l’événement flow-create n’est pas envoyé; un événement de démontage de flux étendu est envoyé à la place.

- Spécifiez le ou les collecteurs auxquels les paquets NetFlow seront envoyés. Vous pouvez configurer un maximum de cinq collecteurs.

- Cliquez sur Ajouter pour afficher la boîte de dialogue Ajouter un collecteur NetFlow pour configurer un collecteur et effectuez les étapes suivantes :

- Choisissez l’interface vers laquelle les paquets NetFlow seront envoyés dans la liste déroulante.

- Entrez l’adresse IP ou le nom d’hôte et le numéro de port UDP dans les champs associés.

- Cliquez sur OK

- Lorsque NetFlow est activé, certains messages syslog deviennent redondants. Pour maintenir les performances du système, nous vous recommandons de désactiver tous les messages syslog redondants, car les mêmes informations sont exportées via NetFlow. Cochez la case Désactiver les messages syslog redondants pour désactiver tous les messages syslog redondants.

Spécifiez maintenant quel trafic est surveillé et quels événements NetFlow sont envoyés au collecteur configuré

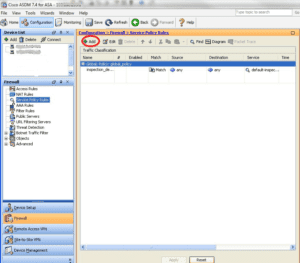

Pour faire correspondre les événements NetFlow avec n’importe quel collecteur configuré, procédez comme suit:

Étape 1 – Choisissez Configuration > Pare-feu > Règles de stratégie de service

Étape 2 – Pour ajouter une règle de stratégie de service, procédez comme suit:

- Mettez en surbrillance la Stratégie globale comme indiqué ci-dessus, puis cliquez sur Ajouter pour afficher l’Assistant Ajouter une règle de stratégie de service.

- Cliquez sur la case à cocher Globale – s’applique à toutes les interfaces pour appliquer la règle à la stratégie globale. Cliquez sur Suivant

- Cochez la case Tout trafic en tant que critère de correspondance du trafic, cliquez sur Suivant pour accéder à l’écran Actions de règle.

- Cliquez sur l’onglet NetFlow dans l’écran Actions de règle.

- Cliquez sur Ajouter pour afficher la boîte de dialogue Ajouter un événement de flux et spécifier des événements de flux, puis effectuez les étapes suivantes :

- Choisissez le type d’événement de flux dans la liste déroulante. Sélectionnez Tout.

- Choisissez les collecteurs auxquels vous souhaitez envoyer des événements en cochant les cases correspondantes dans la colonne Envoyer.

- Cliquez sur OK pour fermer la boîte de dialogue Ajouter un événement de flux et revenir à l’onglet NetFlow.

- Cliquez sur Terminer pour quitter l’assistant.

Alors, pourquoi le pare-feu Cisco ASA est-il un si bon appareil pour la visibilité de NetFlow?

Les rapports Cisco ASA NetFlow vous donnent une visibilité directe sur:

- Rapports TopN généraux (Applications, Interlocuteurs et Conversations)

- Top noms d’utilisateurs ou applications (basés sur le port uniquement) se voyant refuser des connexions réseau

- Les événements et règles d’accès (ACL) les plus violés et par qui

- Les noms d’utilisateurs des adresses IP passant par le pare-feu

- NAT (Traductions d’adresses réseau) qui est traduit vers quoi ?

- Nous avons également une intégration directe aux rapports Cisco ASA FirePOWER.

Aujourd’hui, la surveillance des comportements de communication, le maintien des lignes de base et la détection des menaces avec NetFlow deviennent de plus en plus pertinents. Lorsque les professionnels de la sécurité ont besoin de remonter le temps et de visualiser un modèle de communication, ils peuvent trouver les flux contenant les conversations qu’ils souhaitent enquêter. Nous avons été le leader du secteur en ce qui concerne les rapports NetFlow des commutateurs et des routeurs, ainsi que les événements de sécurité exportés à partir des ASA de Cisco.

Savez-vous quelles conversations entrent et sortent de votre réseau? Obtenez un aperçu de votre trafic réseau en utilisant NetFlow exporté à partir de votre Cisco ASA, ce qui est inestimable pour la surveillance de la sécurité des applications et des utilisateurs.

Scott

Scott fournit un Support technique Avant Vente à l’équipe commerciale de Plixer. Scott vient d’une formation de support technique, ayant des années d’expérience dans tout, de la gestion de compte client à la programmation de systèmes. Certains de ses intérêts incluent l’entraînement de programmes sportifs pour les jeunes ici à Sanford, la batterie et la guitare dans des groupes de jam locaux et des tournois de fléchettes sur gazon de quartier.