nas últimas semanas, recebi várias chamadas de suporte de clientes que estavam procurando alguma assistência com sua configuração do Cisco ASA NetFlow usando ASDM. Então eu percebi que eu iria aproveitar esta oportunidade para escrever um blog andando através das etapas de configuração para complementar os blogs existentes que mostram um vídeo ou têm uma série de imagens.

na minha opinião, a maneira mais fácil de obter a exportação do NSEL desses dispositivos de segurança é através do uso da interface ASDM. Esta ferramenta de gerenciamento de firewall simples e baseada em GUI permite que você configure rapidamente o Cisco ASA sem ter que usar a interface de linha de comando complicada. Embora eu deva admitir que configurar o Cisco ASA usando o CLI não é realmente muito diferente de configurar o NetFlow em qualquer outro roteador ou switch.

Então, vamos percorrer os passos para Habilitar o NetFlow usando ASDM

Para activar o NetFlow, execute os seguintes passos após o login no ASDM:

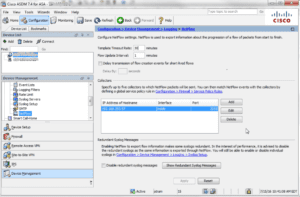

- Escolha a Configuração > Gerenciamento de Dispositivo > Log > NetFlow.

- insira a taxa de tempo limite do modelo, que é o intervalo (em minutos) no qual os registros do modelo são enviados para todos os coletores configurados. Recomendamos 1 minuto.

- insira o intervalo de atualização de fluxo, que especifica o intervalo de tempo entre os eventos de atualização de fluxo em minutos. Os valores válidos são de 1 a 60 minutos. O valor padrão é 1 minuto. Esta opção está disponível no 8.4.5 e no 9 mais recente.x lançamentos.

- marque a caixa de seleção Delay transmission of flow creation events for short-lived flows.

- em seguida, insira o número de segundos (geralmente 15) no campo Delay By para atrasar a exportação de eventos de criação de fluxo e processar um único evento de desmontagem de fluxo em vez de um evento de criação de fluxo e um evento de desmontagem de fluxo.

se isso não estiver configurado, não haverá atraso e o evento flow-create será exportado assim que o fluxo for criado. Descobri que, se isso não estiver definido, não receberemos um evento de desmontagem estendido e os registros de desmontagem não conterão os elementos de nome de usuário. Se o fluxo for interrompido antes do atraso configurado, o evento flow-create não será enviado; um evento de desmontagem de fluxo estendido é enviado em seu lugar.

- especifique o(s) coletor (es) para o qual os pacotes NetFlow serão enviados. Você pode configurar um máximo de cinco coletores.

- clique em Adicionar para exibir a caixa de diálogo Adicionar coletor NetFlow para configurar um coletor e execute as seguintes etapas:

- escolha a interface para a qual os pacotes NetFlow serão enviados da lista suspensa.

- insira o endereço IP ou o nome do host e o número da porta UDP nos campos associados.

- clique em OK

- quando o NetFlow está ativado, certas mensagens do syslog se tornam redundantes. Para manter o desempenho do sistema, recomendamos que você desative todas as mensagens de syslog redundantes, porque as mesmas informações são exportadas através do NetFlow. Marque a caixa de seleção Desativar mensagens de syslog redundantes para desativar todas as mensagens de syslog redundantes.

agora especifique qual tráfego é monitorado e quais eventos NetFlow são enviados para o coletor configurado

para combinar eventos NetFlow com qualquer coletor configurado, execute as seguintes etapas:

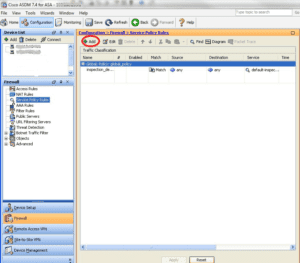

Passo 1 – Escolha a Configuração > Firewall > Serviço Regras de Diretiva

Passo 2 – adicionar um serviço regra de diretiva, execute os seguintes passos:

- Realce a Política Global, como mostrado acima, e clique em Adicionar para exibir o Suplemento de Serviço Regra de Política de Assistente .

- clique na caixa de seleção Global-aplica – se a todas as interfaces botão de opção para aplicar a regra à política global. Clique em Avançar

- marque a caixa de seleção qualquer tráfego como critérios de correspondência de tráfego, clique em Avançar para continuar na tela ações de regra.

- clique na guia NetFlow na tela ações da regra.Clique em Adicionar para exibir a caixa de diálogo Adicionar Evento de fluxo e especifique eventos de fluxo e, em seguida, execute as seguintes etapas:

- escolha o tipo de Evento de fluxo na lista suspensa. Selecione Tudo.

- escolha coletores para os quais deseja que os eventos sejam enviados marcando as caixas de seleção correspondentes na coluna enviar.Clique em OK para fechar a caixa de diálogo Adicionar Evento de fluxo e retornar à guia NetFlow.

- clique em Concluir para sair do assistente.

então, por que o firewall Cisco ASA é um ótimo dispositivo para visibilidade do NetFlow?

Cisco ASA NetFlow Relatório dá a você visibilidade em direto:

- Geral TopN (relatório de Aplicativos, Locutores, e Conversas)

- Top de nomes de usuários ou aplicativos (baseado na porta só) que está sendo negado conexões de rede

- Os eventos e as regras de acesso (ACL) sendo violada a mais e por quem

- Os nomes dos endereços IP passando pelo firewall

- NAT (Network Address Traduções), que é traduzido para o quê?

- nós igualmente temos uma integração direta ao Cisco ASA FirePower que relata.

hoje, monitorar comportamentos de Comunicação, manter linhas de base e detecção de ameaças com o NetFlow está se tornando mais relevante. Quando os profissionais de segurança precisam voltar no tempo e visualizar um padrão de comunicação, eles podem encontrar os fluxos que contêm as conversas que desejam investigar. Nós fomos o líder da indústria quando se trata de relatórios NetFlow de switches e roteadores, bem como eventos de segurança exportados do Cisco ASA.

você sabe quais conversas estão entrando e saindo da sua rede? Obtenha informações sobre o tráfego de rede usando o NetFlow exportado do Cisco ASA, que é inestimável para o monitoramento de segurança de aplicativos e usuários.

Scott

Scott fornece suporte técnico de pré-vendas para a equipe de vendas da Plixer. Scott vem de um histórico de suporte técnico, com anos de experiência fazendo tudo, desde gerenciamento de contas de clientes até programação de sistemas. Alguns de seus interesses incluem treinar programas de esportes juvenis aqui em Sanford, tocar bateria e guitarra em jam bands locais e tocar em torneios de dardo no gramado do bairro.