Nelle ultime settimane ho ricevuto una serie di chiamate di supporto da parte di clienti che erano alla ricerca di assistenza con la loro configurazione Cisco ASA NetFlow utilizzando ASDM. Così ho pensato che avrei colto l’occasione per scrivere un blog a piedi attraverso i passaggi di configurazione per integrare i blog esistenti che mostrano un video o hanno una serie di immagini.

A mio parere, il modo più semplice per ottenere l’esportazione NSEL da queste appliance di sicurezza è attraverso l’uso dell’interfaccia ASDM. Questo semplice strumento di gestione del firewall basato su GUI consente di configurare rapidamente Cisco ASA senza dover utilizzare l’ingombrante interfaccia a riga di comando. Anche se devo ammettere che la configurazione di Cisco ASA utilizzando la CLI non è molto diverso che la configurazione NetFlow su qualsiasi altro router o switch.

Quindi passiamo attraverso i passaggi per abilitare NetFlow utilizzando ASDM

Per abilitare NetFlow, eseguire le seguenti operazioni dopo l’accesso in ASDM:

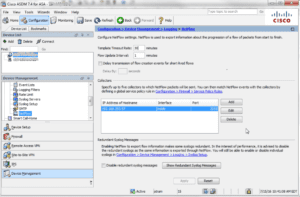

- Scegliere Configurazione > Gestione dispositivi > Registrazione > NetFlow.

- Immettere la frequenza di timeout del modello, ovvero l’intervallo (in minuti) in cui i record del modello vengono inviati a tutti i collettori configurati. Si consiglia di 1 minuto.

- Immettere l’intervallo di aggiornamento del flusso, che specifica l’intervallo di tempo tra gli eventi di aggiornamento del flusso in minuti. I valori validi sono da 1 a 60 minuti. Il valore predefinito è 1 minuto. Questa opzione è disponibile in 8.4.5, e il più recente 9.x rilascia.

- Selezionare la casella di controllo Trasmissione ritardata degli eventi di creazione del flusso per flussi di breve durata.

- Quindi immettere il numero di secondi (di solito 15) nel campo Ritardo per ritardare l’esportazione di eventi di creazione di flusso ed elaborare un singolo evento di teardown di flusso invece di un evento di creazione di flusso e un evento di teardown di flusso.

Se non è configurato, non vi è alcun ritardo e l’evento flow-create viene esportato non appena viene creato il flusso. Ho scoperto che se questo non è impostato, non riceviamo un evento teardown esteso e i record teardown non contengono gli elementi username. Se il flusso viene eliminato prima del ritardo configurato, l’evento flow-create non viene inviato; viene invece inviato un evento di teardown di flusso esteso.

- Specificare i collector a cui verranno inviati i pacchetti NetFlow. È possibile configurare un massimo di cinque collezionisti.

- Fare clic su Aggiungi per visualizzare la finestra di dialogo Aggiungi NetFlow Collector per configurare un collector ed eseguire le seguenti operazioni:

- Scegliere l’interfaccia a cui verranno inviati i pacchetti NetFlow dall’elenco a discesa.

- Immettere l’indirizzo IP o il nome host e il numero di porta UDP nei campi associati.

- Fare clic su OK

- Quando NetFlow è abilitato, alcuni messaggi syslog diventano ridondanti. Per mantenere le prestazioni del sistema, si consiglia di disabilitare tutti i messaggi syslog ridondanti, poiché le stesse informazioni vengono esportate tramite NetFlow. Selezionare la casella di controllo Disattiva messaggi syslog ridondanti per disabilitare tutti i messaggi syslog ridondanti.

Ora specifica quale traffico viene monitorato e quali eventi NetFlow vengono inviati al Collector configurato

Per abbinare gli eventi NetFlow a qualsiasi collector configurato, eseguire le seguenti operazioni:

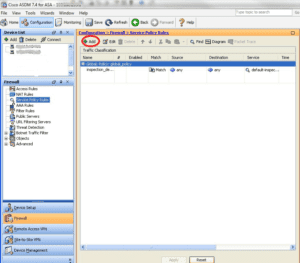

Passo 1-Scegliere Configurazione > Firewall > Regole dei criteri di servizio

Passo 2-Per aggiungere una regola dei criteri di servizio, eseguire le seguenti operazioni:

- Evidenziare il criterio globale come mostrato sopra e fare clic su Aggiungi per visualizzare la procedura guidata Aggiungi regola criteri di servizio .

- Fare clic sulla casella di controllo globale – applica a tutte le interfacce pulsante di opzione per applicare la regola al criterio globale. Fare clic su Avanti

- Selezionare la casella di controllo Qualsiasi traffico come criteri di corrispondenza del traffico, fare clic su Avanti per continuare alla schermata Azioni regola.

- Fare clic sulla scheda NetFlow nella schermata Azioni regola.

- Fare clic su Aggiungi per visualizzare la finestra di dialogo Aggiungi evento flusso e specificare gli eventi flusso, quindi eseguire le seguenti operazioni:

- Scegliere il tipo di evento flusso dall’elenco a discesa. Seleziona Tutto.

- Scegli i collettori a cui vuoi inviare gli eventi selezionando le caselle di controllo corrispondenti nella colonna Invia.

- Fare clic su OK per chiudere la finestra di dialogo Aggiungi evento flusso e tornare alla scheda NetFlow.

- Fare clic su Fine per uscire dalla procedura guidata.

Allora, perché il firewall Cisco ASA è un dispositivo così grande per la visibilità di NetFlow?

Cisco ASA NetFlow di Reporting fornisce una visibilità diretta in:

- Generale TopN reporting (Applicazioni, Oratori, e Conversazioni)

- in Alto i nomi utente e le applicazioni (basata su porta solo) di essere negato connessioni di rete

- Gli eventi e le regole di accesso (ACL) violati i più e da chi

- Il nome utente di indirizzi IP che passa attraverso il firewall

- NAT (Network Address Traduzioni) che si è tradotto per che cosa?

- Abbiamo anche un’integrazione diretta per Cisco ASA FirePower reporting.

Oggi, il monitoraggio dei comportamenti di comunicazione, il mantenimento delle linee di base e il rilevamento delle minacce con NetFlow sta diventando più rilevante. Quando i professionisti della sicurezza hanno bisogno di tornare indietro nel tempo e visualizzare un modello di comunicazione, possono trovare i flussi che contengono le conversazioni che vogliono indagare. Siamo stati leader del settore quando si tratta di reporting NetFlow da switch e router, così come gli eventi di sicurezza esportati da Cisco ASA.

Sai quali conversazioni stanno entrando e uscendo dalla tua rete? Ottieni informazioni dettagliate sul traffico di rete utilizzando NetFlow esportato dal tuo Cisco ASA che è inestimabile per il monitoraggio della sicurezza delle applicazioni e degli utenti.

Scott

Scott fornisce assistenza tecnica pre-vendita al team di vendita di Plixer. Scott proviene da un background di supporto tecnico, avendo anni di esperienza nel fare di tutto, dalla gestione degli account dei clienti alla programmazione del sistema. Alcuni dei suoi interessi includono coaching programmi sportivi giovanili qui a Sanford, suonare la batteria e la chitarra in jam band locali, e giocare in tornei di quartiere prato dardo.