během několika posledních týdnů jsem přijal řadu volání podpory od zákazníků, kteří hledali nějakou pomoc s jejich konfigurací Cisco ASA NetFlow pomocí ASDM. Tak jsem si myslel, že bych využil této příležitosti k napsání blogu procházejícího konfiguračními kroky k doplnění stávajících blogů, které zobrazují video nebo mají řadu obrázků.

podle mého názoru je nejjednodušší způsob, jak získat export NSEL z těchto bezpečnostních zařízení, pomocí rozhraní ASDM. Tento jednoduchý nástroj pro správu brány firewall založený na GUI umožňuje rychle konfigurovat Cisco ASA, aniž byste museli používat těžkopádné rozhraní příkazového řádku. I když musím přiznat, že konfigurace Cisco ASA pomocí CLI se opravdu neliší od konfigurace NetFlow na jakémkoli jiném routeru nebo přepínači.

pojďme tedy projít kroky k povolení NetFlow pomocí ASDM

Chcete-li povolit NetFlow, proveďte následující kroky po přihlášení do ASDM:

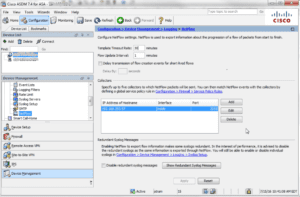

- Zvolte Konfigurace > Správa zařízení > protokolování > NetFlow.

- zadejte časový limit šablony, což je interval (v minutách), při kterém jsou záznamy šablon odesílány všem nakonfigurovaným kolektorům. Doporučujeme 1 minutu.

- zadejte interval aktualizace toku, který určuje časový interval mezi událostmi aktualizace toku v minutách. Platné hodnoty jsou od 1-60 minut. Výchozí hodnota je 1 minuta. Tato možnost je k dispozici v 8.4.5 a novější 9.x vydání.

- zaškrtněte políčko přenos zpoždění událostí vytváření toku pro krátkodobé toky.

- poté zadejte počet sekund (obvykle 15) do pole Delay By, abyste odložili export událostí vytváření toků a zpracovali jednu událost roztržení toku namísto události vytváření toků a události roztržení toku.

pokud to není nakonfigurováno, nedochází k žádnému zpoždění a událost flow-create se exportuje, jakmile je tok vytvořen. Zjistil jsem, že pokud to není nastaveno, neobdržíme rozšířenou událost teardown a záznamy teardown neobsahují prvky uživatelského jména. Pokud je tok stržen před nastaveným zpožděním, událost flow-create se neodesílá; místo toho je odeslána událost rozšířeného teardownu.

- Určete kolektory,na které budou pakety NetFlow odeslány. Můžete nakonfigurovat maximálně pět kolektorů.

- klepnutím na tlačítko Přidat zobrazíte dialogové okno Přidat kolektor NetFlow pro konfiguraci kolektoru a proveďte následující kroky:

- z rozevíracího seznamu vyberte rozhraní, do kterého budou pakety NetFlow odeslány.

- do přidružených polí zadejte IP adresu nebo název hostitele a číslo portu UDP.

- klikněte na OK

- pokud je povolen NetFlow, některé zprávy syslog se stanou nadbytečnými. Chcete-li zachovat výkon systému, doporučujeme zakázat všechny redundantní zprávy syslog, protože stejné informace jsou exportovány prostřednictvím NetFlow. Zaškrtněte políčko Zakázat redundantní syslog zprávy zakázat všechny redundantní syslog zprávy.

nyní určete, jaký provoz je monitorován a jaké události NetFlow jsou odeslány do nakonfigurovaného kolektoru

Chcete-li porovnat události NetFlow s jakýmkoli nakonfigurovaným kolektorem, proveďte následující kroky:

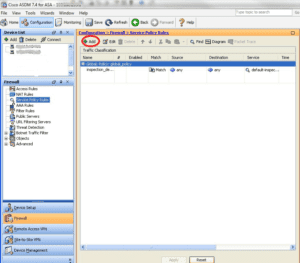

Krok 1-Vyberte konfiguraci > Firewall > pravidla zásad služeb

Krok 2-Chcete-li přidat pravidlo zásad služeb, proveďte následující kroky:

- zvýrazněte Globální zásady, jak je uvedeno výše, a klepnutím na tlačítko Přidat zobrazíte Průvodce pravidly Přidat zásady služby .

- klikněte na globální zaškrtávací políčko-platí pro všechna rozhraní přepínač pro použití pravidla na globální politiku. Klepněte na tlačítko Další

- zaškrtněte políčko jakýkoli provoz jako kritéria shody provozu a kliknutím na Další pokračujte na obrazovku akce pravidel.

- klikněte na kartu NetFlow na obrazovce akce pravidel.

- klepnutím na tlačítko Přidat zobrazíte dialogové okno Přidat událost toku a určete události toku a poté proveďte následující kroky:

- z rozevíracího seznamu vyberte typ události toku. Vyberte Vše.

- vyberte kolektory, kterým chcete odeslat události zaškrtnutím příslušných políček ve sloupci odeslat.

- klepnutím na tlačítko OK zavřete dialogové okno Přidat událost toku a vraťte se na kartu NetFlow.

- klepnutím na tlačítko Dokončit průvodce ukončíte.

tak proč je firewall Cisco ASA tak skvělým zařízením pro viditelnost NetFlow?

Cisco ASA NetFlow Reporting vám dává přímou viditelnost do:

- Obecné hlášení TopN (aplikace, mluvčí a konverzace)

- Top uživatelská jména nebo aplikace (pouze na základě portu) jsou odepřena síťová připojení

- události a pravidla přístupu (ACL) jsou nejvíce porušována a kým

- uživatelská jména IP adres procházejících bránou firewall

- Nat (překlady síťových adres) kdo je přeložen na co?

- máme také přímou integraci do Cisco ASA FirePower reporting.

v současné době je monitorování komunikačního chování, udržování základních linií a detekce hrozeb pomocí NetFlow stále důležitější. Když se bezpečnostní profesionálové potřebují vrátit v čase a zobrazit komunikační vzorec, mohou najít toky, které obsahují konverzace, které chtějí prozkoumat. Byli jsme lídrem v oboru, pokud jde o NetFlow reporting z přepínačů a směrovačů, stejně jako bezpečnostní události exportované z Cisco ASA.

víte, jaké konverzace přicházejí a odcházejí z vaší sítě? Získejte přehled o síťovém provozu pomocí NetFlow exportovaného z Cisco ASA, který je neocenitelný pro monitorování bezpečnosti aplikací a uživatelů.

Scott

Scott poskytuje předprodejní technickou podporu prodejnímu týmu v Plixeru. Scott pochází z pozadí technické podpory a má dlouholeté zkušenosti s prováděním všeho od správy zákaznických účtů až po programování systému. Mezi jeho zájmy patří koučování mládežnických sportovních programů zde v Sanfordu, hraní na bicí a kytaru v místních jamových kapelách, a hraní na turnajích v sousedství lawn dart.