først publisert PÅ TECHNET På Jan 24, 2014

God morgen AskPerf! Kiran her med et spørsmål til deg: Hvorfor trenger vi sertifikater? Vel, sertifikater brukes til å signere kommunikasjonen mellom to maskiner. Når en klient kobles til en server, valideres identiteten til serveren som mottar tilkoblingen og i sin tur informasjon fra klienten ved hjelp av sertifikater.

Dette gjøres for å forhindre mulige man-in-the-middle-angrep. Når en kommunikasjonskanal er satt opp mellom klienten og serveren, er autoriteten som utsteder/genererer sertifikatet vouching for serveren å være autentisk.

så lenge klienten stoler på serveren den kommuniserer med, anses dataene som sendes til og fra serveren som sikre. Dette bringer meg til neste spørsmål:

Hvilken type sertifikat kreves FOR RDS?

følgende blogg inneholder informasjon om typen sertifikater og hvordan du kan opprette dem ved Hjelp Av den Interne SERTIFISERINGSINSTANSEN for domenet.

http://blogs.msdn.com/b/rds/archive/2010/04/09/configuring-remote-desktop-certificates.aspx

Grunnleggende krav Til Sertifikater For Eksternt Skrivebord:

- sertifikatet er installert i datamaskinens» Personlige » sertifikatlager.

- sertifikatet har en tilsvarende privat nøkkel.

- utvidelsen «Enhanced Key Usage» har en verdi på Enten «Serverautentisering» eller «Remote Desktop Authentication» (1.3.6.1.4.1.311.54.1.2). Sertifikater uten» Forbedret Nøkkelbruk » – utvidelse kan også brukes.

som funksjonen den utfører antyder, trenger Vi Et Sertifikat For Serverautentisering. Dette sertifikatet kan genereres ved hjelp av Malen’ Workstation Authentication ‘ (hvis nødvendig).

her er den nøyaktige prosessen:

- Åpne CERTSRV.MSC og konfigurer sertifikater.

- Åpen Sertifiseringsinstans.

- utvid navnet på underviserdatamaskinen i detaljruten.

- Høyreklikk Sertifikatmaler og velg Administrer. Høyreklikk Workstation Authentication og Klikk Dupliser Mal.

- i Kategorien Generelt endrer Du visningsnavnet For Malen Til Klient-Servergodkjenning og kontrollerer Publiser sertifikat I Active Directory.

- I Kategorien Utvidelser klikker Du Programpolicyer Og Deretter Rediger. Klikk Legg til og velg Servergodkjenning. Klikk OK til du kommer tilbake Til Egenskapene Til Ny Maldialogboks.

- Klikk Kategorien Sikkerhet. For Domenedatamaskiner, klikk på avkrysningsruten For Å Tillate Autoenroll. Klikk OK. Lukk Konsollen For Sertifikatmaler.

- høyreklikk Sertifikatmaler i snapin-modulen certsrv, og velg Ny Og Deretter Sertifikatmal Som Skal Utstedes.

- Velg Klient-Servergodkjenning, og klikk DERETTER OK.

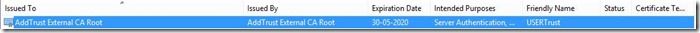

dette vil være synlig når du viser sertifikatet I Mmc-snapin-modulen Sertifikater, som nedenfor:

Når du åpner sertifikatet, Vil Kategorien ‘Generelt’ også inneholde formålet med dette sertifikatet å Være ‘Serverautentisering’ som vist nedenfor:

En annen måte å validere dette på, ville være å gå til Delen Detaljer i sertifikatet og se på Egenskapen Forbedret Nøkkelbruk:

den enkleste måten å få et sertifikat på, hvis du kontrollerer klientmaskinene som skal koble til, er Å bruke Active Directory Certificate Services. Du kan be om og distribuere dine egne sertifikater, og de vil bli klarert av hver maskin i domenet.

hvis du skal tillate brukere å koble til eksternt og de ikke vil være en del av domenet ditt, må du distribuere sertifikater fra en offentlig CA. Eksempler inkludert, Men ikke begrenset Til: GoDaddy, Verisign, Entrust, Thawte, DigiCert

Nå som du vet hvilken type sertifikat du trenger, la oss snakke om innholdet i sertifikatet.

I Windows 2008/2008 R2 kobler du til gårdsnavnet, som I HENHOLD TIL DNS round robin først blir rettet til redirector, ved siden av connection broker og til slutt til serveren som vil være vert for økten.

i Windows 2012 kobler du Til Tilkoblingsmegleren, og den ruter deg til samlingen ved hjelp av samlingsnavnet.

sertifikatene du distribuerer, må ha et emnenavn eller et alternativt emnenavn som samsvarer med navnet på serveren brukeren kobler til. For Publisering må sertifikatet for Eksempel inneholde navnene på ALLE RDSH-serverne i samlingen. Sertifikatet For RDWeb må inneholde FQDN FOR URL-ADRESSEN, basert på navnet brukerne kobler til. Hvis du har brukere som kobler til eksternt, må dette være et eksternt navn(må samsvare med det de kobler til). Hvis du har brukere som kobler internt Til RDweb, må navnet samsvare med det interne navnet. For Enkel Pålogging, må emnenavnet igjen samsvare med serverne i samlingen.

for vårt eksempel, la oss vurdere min rds distribusjon til å inneholde følgende maskiner:

RDSH1.RENDER.COM Øktverten med Eksterne Apper konfigurert

RDSH2.RENDER.COM Øktverten med Eksterne Apper konfigurert

RDVH1.GJENGI.COM Virtualisering vert MED VDI Vm-er konfigurert

RDVH2.RENDER.COM Virtualiseringsvert med vdi Vm-er konfigurert

RDCB.RENDER.COM Tilkobling Megler

RDWEB.RENDER.COM RDWeb Og Gateway server

når klienten min kobler seg internt, kommer HAN inn I fqdn på serveren som er vert for nettsiden, dvs.: RDWEB.RENDER.COM.

navnet på sertifikatet må være dette navnet, PÅ NETTADRESSEN som brukeren vil starte tilkoblingen til. Men vi må huske at forbindelsen ikke bare slutter her. Tilkoblingen flyter deretter fra webserveren til en av øktverter eller virtualiseringsverter og også tilkoblingsmegleren.

sertifikatet kan være vanlig på alle disse serverne. Derfor anbefaler vi At Emnets Alternative navn på sertifikatet inneholder navnene på alle de andre serverne som er en del av distribusjonen.

kort sagt vil sertifikatet for mitt miljø være som følger:

Type: Serverautentisering

Navn: RDWEB.RENDER.COM

SAN: RDSH1.RENDER.COM; RDSH2.RENDER.COM; RDVH1.RENDER.COM; RDVH2.GJENGI.COM; RDCB.RENDER.COM

Dette er alt du trenger så lenge du har 5 eller færre servere i distribusjonen. Men vi har et problem når vi har flere servere i distribusjonen. DETTE skyldes at SAN (Subject Alternate Name) PÅ et sertifikat kun kan inneholde 5 servernavn. Hvis du har flere av dem, må du få et wildcard-sertifikat utstedt for å dekke alle serverne i distribusjonen. Her endres sertifikatet mitt som følger:

Type: Serverautentisering

Navn: RDWEB.RENDER.COM

SAN: *.GJENGI.COM

vi møter fortsatt noen utfordringer når det gjelder følgende scenario. Merk at dette gjelder bare når du har eksterne brukere som har tilgang til distribusjonen.

Eksternt navn: RDWEB.RENDER.com

Internt Navn: RDWEB.GJENGI.lokal

Her, hvis du får et sertifikat med RDWEB.RENDER.COM i navnet vises sertifikatfeilene fortsatt. Dette skyldes at sertifikatet skal validere en server MED FQDN: ‘RDWEB.RENDER.COM’. serveren din er IMIDLERTID ‘ RDWEB.GJENGI.LOKALE’ OG ‘.com’ til ‘.lokal ‘ magi skjer bare på din offentlige brannmur / ruter ved hjelp av port forwarding (vanligste scenario).

i slike scenarier har vi tidligere anbefalt at navnet på sertifikatet inneholder ‘.com ‘ – navnet og SAN inneholder ‘.lokalt navn.

nylig stopper alle offentlige sertifikatleverandører å utstede sertifikater med ‘.LOKALT i dem. Fra Og Med Windows 8 Og Windows Server 2012 trenger vi ikke lenger de eksterne og interne navnene i sertifikatet.

i scenarier der du har eksterne klienter som kobler til og du har et privat internt domenesuffiks (DOMENE.LOKALT), kan du få et sertifikat Fra En Offentlig CA med den eksterne (RDWEB.DOMAIN.COM) navngi og bind den til RD Web Access og Rd Gateway roller, fordi disse er de eneste rollene som er utsatt for internett. FOR RD Connection Broker-Publisering og Rd Connection Broker – Aktiver Single Sign On, kan du gjøre bruk av et internt sertifikat med ‘ DOMENE.LOKALT navn på den. Dette vil imidlertid, som nevnt tidligere, bare fungere med klienter som kobler til VIA RDC 8.0 eller nyere.

RD Gateway og Remote Desktop Client versjon 8.0 (og nyere) gir de eksterne brukerne en sikker tilkobling til distribusjonen. Når du er koblet til distribusjon, det interne sertifikatet med ‘.local ‘ navn vil ta vare På Ekstern app signering (publisering) og Single Sign-On.

Nå, la oss se på hvor vi konfigurerer sertifikatet vi har:

Åpne Serverbehandling På Connection Broker-serveren og Klikk På Remote Desktop Services i ruten til venstre.

når du er her, vil du se distribusjonen din vist som i illustrasjonen nedenfor. Klikk På Oppgaver og velg «Rediger Distribusjonsegenskaper»

Dette vil bringe opp egenskapsarket for distribusjonen. Velg Sertifikater-alternativet i venstre rute:

Nå, som diskutert tidligere, kan du velge sertifikatet som ble opprettet ved hjelp Av Knappen Velg Eksisterende Sertifikat nederst på skjermen.

bare pek den til ‘.pfx ‘ fil og la den importere sertifikatet for rollen.

du kan bruke et enkelt sertifikat for alle rollene, hvis klientene bare er interne for domenet, ved å generere et enkelt jokertegnsertifikat (*.GJENGI.LOKAL) og binder den til alle rollene.

Merk at Selv om du har flere servere som er en del av denne distribusjonen, Vil Serveradministratoren importere sertifikatet til alle serverne i distribusjonen, plassere dem i den klarerte roten til maskinene og binde dem til de respektive rollene.

-Kiran Kadaba