julkaistu ensimmäisen kerran TECHNET-sivustolla tammikuussa 24, 2014

Hyvää huomenta AskPerf! Kiran, miksi tarvitsemme todistuksia? Todistuksilla allekirjoitetaan kahden koneen välinen kommunikaatio. Kun asiakas muodostaa yhteyden palvelimeen, yhteyden vastaanottavan palvelimen henkilöllisyys ja vastaavasti asiakkaalta saadut tiedot vahvistetaan varmenteiden avulla.

näin pyritään estämään mahdolliset välikohtaukset. Kun asiakkaan ja palvelimen välille luodaan viestintäkanava, varmenteen myöntävä/luova viranomainen takaa palvelimen aitouden.

niin kauan kuin asiakas luottaa palvelimeen, jonka kanssa se on yhteydessä, palvelimelle lähetettävät tiedot katsotaan turvallisiksi. Tästä pääsenkin seuraavaan kysymykseen:

minkä tyyppinen todistus vaaditaan RDS: ltä?

seuraavassa blogissa on tietoa varmenteiden tyypistä ja siitä, miten voit luoda niitä verkkotunnuksen sisäisen CA: n avulla.

http://blogs.msdn.com/b/rds/archive/2010/04/09/configuring-remote-desktop-certificates.aspx

Etätyöpöytävarmenteiden perusvaatimukset:

- varmenne asennetaan tietokoneen ”henkilökohtaiseen” varmennesäilöön.

- varmenteessa on vastaava yksityinen avain.

- ”Enhanced Key Usage” – laajennuksen arvo on joko” Server Authentication ”tai” Remote Desktop Authentication ” (1.3.6.1.4.1.311.54.1.2). Varmenteita, joissa ei ole ”Enhanced Key Usage” – laajennusta, voidaan käyttää myös.

kuten sen suorittamasta funktiosta voi päätellä, tarvitaan ”Palvelintodennus” – varmenne. Tämä varmenne voidaan luoda käyttämällä ’Workstation Authentication’ – mallia (jos vaaditaan).

tässä on tarkka prosessi:

- avaa CERTRV.MSC-ja configure-varmenteet.

- Open Certification Authority.

- laajenna tietoruudussa ohjaajan tietokoneen nimi.

- Napsauta Varmennemalleja hiiren kakkospainikkeella ja valitse Hallitse. Napsauta hiiren kakkospainikkeella työaseman todennus ja valitse Kopioi malli.

- Vaihda Yleiset-välilehdessä Mallinäytön nimi asiakas-palvelin-todennukseksi ja tarkista Julkaise varmenne Active Directoryssa.

- Napsauta laajennukset-välilehdessä Sovelluskäytäntöjä ja muokkaa niitä. Valitse Lisää ja valitse palvelimen todennus. Napsauta OK, kunnes palaat uuden mallin valintaikkunan ominaisuuksiin.

- Napsauta tietoturva-välilehteä. Toimialueen tietokoneissa, valitse valintaruutu ’Salli Autoenroll’. Klikkaa OK. Sulje Varmennemallineiden konsoli.

- Napsauta certsrv-laajennuksessa hiiren kakkospainikkeella Varmennemalleja ja valitse annettava Uusi varmennemalli.

- valitse asiakas-palvelin-todennus ja valitse sitten OK.

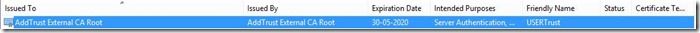

tämä näkyy, kun varmennetta tarkastellaan ”varmenteet” MMC-laajennuksessa, kuten alla:

kun avaat varmenteen, ”Yleinen” – välilehti sisältää myös tämän varmenteen tarkoituksen olla ”palvelimen todennus”, kuten alla on esitetty:

toinen tapa vahvistaa tämä, olisi mennä ’yksityiskohdat’ osa varmenteen ja tarkastella ’parannettu avaimen käyttö’ ominaisuus:

helpoin tapa saada varmenne, jos hallitset Yhdistettäviä asiakaskoneita, on käyttää Active Directory-varmennepalveluja. Voit pyytää ja ottaa käyttöön omia varmenteita, ja jokainen verkkotunnuksen kone luottaa niihin.

jos aiot sallia käyttäjien yhteyden ulkoisesti, eivätkä he kuulu verkkotunnukseesi, sinun on otettava käyttöön varmenteita julkisesta VARMENTAJASTA. Esimerkkejä, mutta ei rajoittuen: GoDaddy, Verisign, confusion, Thawte, DigiCert

nyt kun tiedät minkälaista varmennetta tarvitset, puhutaan varmenteen sisällöstä.

Windows 2008/2008 R2: ssa kytket maatilan nimeen, joka DNS round Robinin mukaan ohjataan ensin uudelleenohjaajalle, yhteysvälittäjän viereen ja lopuksi palvelimelle, joka isännöi istuntoasi.

Windows 2012: ssa Yhteysvälittäjään muodostetaan yhteys ja se ohjaa sinut kokoelmaan kokoelmanimellä.

käyttöönotetuilla varmenteilla on oltava kohteen nimi tai aiheen vaihtoehtoinen nimi, joka vastaa sen palvelimen nimeä, johon käyttäjä on yhteydessä. Niinpä esimerkiksi julkaisemista varten varmenteen tulee sisältää kaikkien kokoelmassa olevien rdsh-palvelimien nimet. Rdweb-varmenteen on sisällettävä URL-osoitteen FQDN, joka perustuu nimeen, johon käyttäjät ovat yhteydessä. Jos sinulla on käyttäjiä, jotka yhdistävät ulkoisesti, tämän on oltava ulkoinen nimi (on vastattava sitä, mihin he yhdistävät). Jos käyttäjät yhdistävät sisäisesti Rdwebiin, nimen on vastattava sisäistä nimeä. Yhden kirjautumisen yhteydessä kohteen nimen on jälleen vastattava kokoelman palvelimia.

esimerkissämme tarkastellaan RDS-komennustani, joka sisältää seuraavat koneet:

RDSH1.RENDER.COM Istuntojuontaja, jonka Etäsovellukset on määritetty

RDSH2.RENDER.COM istunnon isäntä, jonka Etäsovellukset on määritetty

RDVH1.TEHDÄ.COM virtualisointi isäntä VDI VMs konfiguroitu

RDVH2.RENDER.COM Virtualisointipalvelin, jossa VDI VMs on konfiguroitu

RDCB.RENDER.COM Yhteysvälittäjä

RDWEB.RENDER.COM RDWeb-ja Gateway-palvelin

kun asiakkaani yhdistää sisäisesti, hän siirtyy WWW-sivua isännöivän palvelimen FQDN: ään, ts.RDWEB.RENDER.COM.

varmenteen nimen on oltava sen URL-osoitteen nimi, johon käyttäjä aloittaa yhteyden. On kuitenkin muistettava, että yhteys ei pääty vain tähän. Tämän jälkeen yhteys virtaa www-palvelimelta yhteen istunnon isännistä tai virtualisointi-isännistä ja myös yhteysvälittäjästä.

varmenne voi olla yhteinen kaikilla näillä palvelimilla. Tämän vuoksi suosittelemme, että varmenteen kohteen vaihtoehtoinen nimi sisältää kaikkien muiden käyttöönottoon kuuluvien palvelimien nimet.

lyhyesti sanottuna ympäristöni varmenne olisi seuraava:

Tyyppi: Palvelintodennus

nimi: RDWEB.RENDER.COM

SAN: RDSH1.RENDER.COM; RDSH2.RENDER.COM; RDVH1.RENDER.COM; RDVH2.TEHDÄ.COM; RDCB.RENDER.COM

tämä on kaikki mitä tarvitset niin kauan kuin käytössä on 5 palvelinta tai vähemmän. Mutta meillä on ongelma, kun meillä on enemmän palvelimia käyttöönotossa. Tämä johtuu siitä, että varmenteen SAN (Subject Alternate Name) voi sisältää vain 5 palvelinnimeä. Jos sinulla on enemmän niitä, joudut hankkimaan yleismerkin varmenteen, joka kattaa kaikki käyttöönotossa olevat palvelimet. Tässä varmenteeni muuttuu seuraavasti:

Type: Server Authentication

Name: RDWEB.RENDER.COM

SAN:*.TEHDÄ.Kom

kohtaamme edelleen joitakin haasteita seuraavan skenaarion osalta. Huomaa, että tämä on totta vain silloin, kun sinulla on ulkoisia käyttäjiä, jotka käyttävät käyttöönottoa.

ulkoinen nimi: RDWEB.RENDER.com

sisäinen nimi: RDWEB.TEHDÄ.paikallinen

täällä, Jos saat todistuksen RDWEB.RENDER.COM nimessä on edelleen varmennevirheitä. Tämä johtuu siitä, että varmenteen on tarkoitus vahvistaa palvelin FQDN: llä: ”RDWEB.RENDER.COM’. kuitenkin, palvelin on ’ RDWEB.TEHDÄ.Paikallinen ”ja”. com ”to”.paikallinen ’ magic tapahtuu vain julkisen palomuurin / reitittimen käyttäen port forwarding (yleisin skenaario).

tällaisissa tilanteissa olemme aiemmin suositelleet, että todistuksessa oleva nimi sisältää”. com ”- nimen ja SAN sisältää ” – nimen.paikallinen nimi.

viime aikoina kaikki julkiset varmenteiden tarjoajat ovat lopettaneet varmenteiden myöntämisen”.Paikallisia. Windows 8: sta ja Windows Server 2012: sta alkaen emme enää tarvitse ulkoisia ja sisäisiä nimiä varmenteeseen.

tilanteissa, joissa sinulla on ulkoisia asiakkaita liittymässä ja sinulla on yksityinen sisäinen domain-pääte (DOMAIN.Paikallinen), voit saada sertifikaatin julkisesta CA kanssa ulkoinen (RDWEB.DOMAIN.COM) nimi ja sitoa se RD Web Access ja Rd Gateway roolit, koska nämä ovat ainoat roolit, jotka altistuvat internet. Rd Connection Broker-Publishing ja Rd Connection Broker-Enable Single Sign On, voit käyttää sisäisen varmenteen kanssa ’ DOMAIN.Paikallinen nimi. Tämä kuitenkin, kuten aiemmin mainittiin, toimii vain asiakkaiden yhteyden kautta rdc 8.0 tai edellä.

RD Gateway ja Remote Desktop Client versio 8.0 (ja uudempi) tarjoaa ulkopuolisille käyttäjille turvallisen yhteyden käyttöönottoon. Kun se on liitetty käyttöönottoon, sisäinen varmenne, jossa on”.paikallinen ’ nimi hoitaa etäsovellusten allekirjoittamisen (julkaiseminen) ja yhden kirjautumisen.

nyt, Katsotaanpa, missä määritämme varmenteen, joka meillä on:

avaa Yhteysmeklaripalvelimen Palvelinhallinta ja napsauta Etätyöpöytäpalvelut vasemmanpuoleisimmassa ruudussa.

kun olet täällä, näet komennuksesi kuten alla olevassa kuvassa. Napsauta tehtäviä ja valitse ”Muokkaa käyttöönoton ominaisuuksia”

tämä tuo esiin käyttöönoton omaisuusluettelon. Valitse varmenteet-asetus vasemmasta ruudusta:

nyt, kuten aiemmin, voit valita varmenteen, joka luotiin ’Valitse olemassa oleva varmenne’ painiketta näytön alareunassa.

just point it to the”.pfx: n tiedosto ja salli sen tuoda roolin varmenne.

voit käyttää yhtä varmennetta kaikkiin rooleihin, jos asiakkaasi ovat vain toimialueen sisäisiä, luomalla yksinkertaisen yleismerkkivarmenteen (*.TEHDÄ.Paikallinen) ja sitoo sen kaikkiin rooleihin.

huomaa, että vaikka sinulla olisi useita palvelimia, jotka ovat osa tätä käyttöönottoa, Palvelinten Hallinta tuo varmenteen kaikille käyttöönotossa oleville palvelimille, sijoittaa ne koneiden luotettuun juureen ja sitoo ne vastaaviin rooleihin.

– Kiran Kadaba