poprvé publikováno na TECHNETU dne Jan 24, 2014

Dobré ráno AskPerf! Kiran zde s otázkou pro vás: Proč potřebujeme certifikáty? Certifikáty se používají k podpisu komunikace mezi dvěma stroji. Když se klient připojí k serveru, identita serveru, který přijímá připojení, a následně informace od klienta, je ověřena pomocí certifikátů.

to se provádí, aby se zabránilo možným útokům typu man-in-the-middle. Když je komunikační kanál nastaven mezi klientem a serverem, autorita, která vydává / generuje certifikát, ručí za autentičnost serveru.

pokud tedy klient důvěřuje serveru, se kterým komunikuje, jsou data odesílaná na server a ze serveru považována za bezpečná. To mě přivádí k další otázce:

jaký typ certifikátu je vyžadován pro RDS?

následující blog obsahuje informace o typu certifikátů a o tom, jak je můžete vytvořit pomocí interní CA domény.

http://blogs.msdn.com/b/rds/archive/2010/04/09/configuring-remote-desktop-certificates.aspx

základní požadavky na certifikáty vzdálené plochy:

- certifikát je nainstalován do „osobního“ úložiště certifikátů počítače.

- certifikát má odpovídající soukromý klíč.

- rozšíření „Enhanced Key Usage“ má hodnotu „ověřování serveru“ nebo „ověřování vzdálené plochy“ (1.3.6.1.4.1.311.54.1.2). Mohou být také použity certifikáty bez rozšíření „Enhanced Key Usage“.

jak naznačuje funkce, kterou provádí, potřebujeme certifikát „ověřování serveru“. Tento certifikát lze vygenerovat pomocí šablony „ověřování pracovní stanice“ (je-li vyžadováno).

zde je přesný proces:

- otevřete CERTSRV.MSC a konfigurovat certifikáty.

- Otevřená Certifikační Autorita.

- v podokně Podrobnosti rozbalte název počítače instruktora.

- klepněte pravým tlačítkem myši na šablony certifikátů a vyberte Spravovat. Klepněte pravým tlačítkem myši na autentizaci pracovní stanice a klikněte na Duplikovat šablonu.

- na kartě Obecné změňte zobrazovaný název šablony na autentizaci klient-Server a zaškrtněte políčko publikovat certifikát ve službě Active Directory.

- na kartě Rozšíření klikněte na Zásady aplikace a poté na Upravit. Klikněte na Přidat a poté vyberte ověřování serveru. Klepněte na tlačítko OK, dokud se nevrátíte do dialogového okna Vlastnosti nové šablony.

- klikněte na kartu Zabezpečení. U počítačů domén klikněte na zaškrtávací políčko „povolit automatický zápis“. Klikněte na OK. Zavřete konzolu šablony certifikátů.

- v modulu snap-in certsrv klepněte pravým tlačítkem myši na šablony certifikátů a vyberte možnost Nová a poté šablona certifikátu, kterou chcete vydat.

- vyberte ověřování klient-Server a klepněte na tlačítko OK.

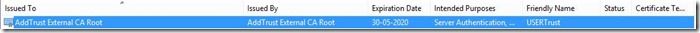

to bude viditelné při prohlížení certifikátu v modulu snap-in MMC „certifikáty“, jak je uvedeno níže:

když otevřete certifikát, karta „Obecné“ bude také obsahovat účel tohoto certifikátu „ověření serveru“, jak je vidět níže:

dalším způsobem, jak to ověřit, by bylo jít do části „Podrobnosti“ certifikátu a podívat se na vlastnost “ rozšířené používání klíčů:

nejjednodušší způsob, jak získat certifikát, pokud ovládáte klientské počítače, které se budou připojovat, je použít služby certifikátů služby Active Directory. Můžete požádat a nasadit své vlastní certifikáty a budou důvěryhodné každým strojem v doméně.

pokud chcete uživatelům umožnit připojení externě a nebudou součástí vaší domény, budete muset nasadit certifikáty z veřejné CA. Příklady včetně, ale bez omezení na: GoDaddy, Verisign, Entrust, Thawte, DigiCert

Nyní, když víte, jaký typ certifikátu potřebujete, promluvme si o obsahu certifikátu.

v systému Windows 2008/2008 R2 se připojíte k názvu farmy, který je podle DNS round robin nejprve nasměrován na přesměrování, vedle zprostředkovatele připojení a nakonec na server, který bude hostit vaši relaci.

v systému Windows 2012 se připojíte k zprostředkovateli připojení a přesměruje vás do sbírky pomocí názvu kolekce.

certifikáty, které nasadíte, musí mít název subjektu nebo alternativní název subjektu, který odpovídá názvu serveru, ke kterému se uživatel připojuje. Například pro publikování musí certifikát obsahovat názvy všech serverů RDSH ve sbírce. Certifikát pro RDWeb musí obsahovat FQDN adresy URL na základě jména, ke kterému se uživatelé připojují. Pokud máte uživatele připojující se externě, musí to být externí název(musí odpovídat tomu, k čemu se připojují). Pokud máte uživatele, kteří se interně připojují k Rdwebu, musí název odpovídat internímu názvu. Pro jednotné přihlášení, název předmětu musí opět odpovídat serverům ve sbírce.

pro náš příklad zvažte nasazení RDS tak, aby obsahovalo následující stroje:

RDSH1.RENDER.COM hostitel relace se vzdálenými aplikacemi nakonfigurovanými

RDSH2.RENDER.COM hostitel relace se vzdálenými aplikacemi nakonfigurovanými

RDVH1.VYKRESLIT.Hostitel virtualizace COM s VDI VMs nakonfigurovaným

RDVH2.RENDER.COM virtualizace hostitele s VDI VMs nakonfigurován

RDCB.RENDER.COM zprostředkovatel připojení

RDWEB.RENDER.COM RDWeb a Gateway server

když se můj klient interně připojí, vstoupí do FQDN serveru, který hostuje webovou stránku, tj.: RDWEB.RENDER.COM.

název certifikátu musí být tento název adresy URL, ke které uživatel zahájí připojení. Ale musíme si uvědomit, že spojení zde nekončí. Připojení pak proudí z webového serveru na jednoho z hostitelů relace nebo hostitelů virtualizace a také zprostředkovatele připojení.

certifikát může být běžný na všech těchto serverech. Proto doporučujeme, aby Alternativní název certifikátu obsahoval názvy všech ostatních serverů, které jsou součástí nasazení.

stručně řečeno, certifikát pro mé prostředí by byl následující:

typ: ověření serveru

Název: RDWEB.RENDER.COM

SAN: RDSH1.RENDER.COM; RDSH2.RENDER.COM; RDVH1.RENDER.COM; RDVH2.VYKRESLIT.Kom; RDCB.RENDER.COM

to je vše, co potřebujete, pokud máte v nasazení 5 nebo méně serverů. Máme ale problém, když máme v nasazení více serverů. Důvodem je, že podle návrhu může SAN (Alternativní název subjektu) na certifikátu obsahovat pouze 5 názvů serverů. Pokud jich máte více, budete muset získat certifikát zástupných znaků, který pokryje všechny servery v nasazení. Zde se můj certifikát mění takto:

typ: ověření serveru

Název: RDWEB.RENDER.COM

SAN: *.VYKRESLIT.COM

stále se setkáváme s některými výzvami, pokud jde o následující scénář. Všimněte si, že to platí pouze v případě, že máte externí uživatele, kteří přistupují k nasazení.

externí název: RDWEB.RENDER.com

interní název: RDWEB.VYKRESLIT.místní

zde, pokud získáte certifikát s RDWEB.RENDER.COM v názvu se stále objevují chyby certifikátu. Je to proto, že certifikát má ověřit server s FQDN: ‚RDWEB.RENDER.COM‘. nicméně, váš server je ‚ RDWEB.VYKRESLIT.Místní“ a“. com „až“.místní ‚ magie se děje pouze na vašem veřejném firewallu / routeru pomocí přesměrování portů (nejběžnější scénář).

v takových scénářích jsme dříve doporučili, aby název na certifikátu obsahoval název“. com „a SAN obsahuje“.místní jméno.

v poslední době všichni poskytovatelé veřejných certifikátů přestávají vydávat certifikáty s ‚.Místní ‚ v nich. Počínaje Windows 8 a Windows Server 2012 již nepotřebujeme, aby v certifikátu byly obsaženy externí a interní názvy.

ve scénářích, kde se připojují externí klienti a máte soukromou příponu vnitřní domény (Doména.Místní), můžete získat certifikát z veřejné CA s externím (RDWEB.DOMAIN.COM) pojmenujte a spojte jej s rolemi RD Web Access a RD Gateway, protože to jsou jediné role, které jsou vystaveny internetu. Pro RD Connection Broker-Publishing a RD Connection Broker-povolit jednotné přihlášení, můžete využít interní certifikát s doménou.Místní jméno na něm. To však, jak již bylo zmíněno, bude fungovat pouze s klienty, kteří se připojují přes RDC 8.0 nebo vyšší.

klient RD Gateway a Remote Desktop verze 8.0 (a vyšší) poskytuje externím uživatelům zabezpečené připojení k nasazení. Po připojení k nasazení, interní certifikát s ‚.místní ‚ name se postará o vzdálené App podepisování (publikování) a Single Sign-On.

nyní se podívejme, kde nakonfigurujeme certifikát, který máme:

otevřete Správce Serveru na serveru zprostředkovatele připojení a v levém podokně klikněte na služby vzdálené plochy.

zde se zobrazí vaše nasazení jako na obrázku níže. Klikněte na úkoly a vyberte „Upravit vlastnosti nasazení“

tím se zobrazí List vlastností nasazení. V levém podokně vyberte možnost certifikáty:

nyní, jak bylo uvedeno výše, můžete vybrat certifikát, který byl vytvořen pomocí tlačítka „vybrat existující certifikát“ ve spodní části obrazovky.

stačí ukázat na ‚.soubor pfx a umožnit mu importovat certifikát pro roli.

můžete použít jeden certifikát pro všechny role, pokud jsou vaši klienti interní pouze v doméně, vygenerováním jednoduchého zástupného certifikátu (*.VYKRESLIT.Místní) a vázání na všechny role.

Všimněte si, že i když máte více serverů, které jsou součástí tohoto nasazení, správce serveru importuje certifikát na všechny servery v nasazení, umístí je do důvěryhodného kořenového adresáře strojů a spojí je s příslušnými rolemi.

– Kiran Kadaba