i løbet af de sidste par dage besluttede jeg, at jeg skulle finde ud af at hacke min Magicjack, så jeg kunne foretage opkald ved hjælp af SIP-oplysningerne, uanset hvor jeg var uden at skulle bære rundt på min Magicjack USB-dongle. Jeg ønskede også at kunne foretage opkald i vinduer og vinduer. Før jeg kunne gøre noget af det, selvom jeg havde brug for SIP-oplysningerne til min Magicjack!

du ser, Magicjack er virkelig en simpel enhed, der bruger standard SIP-protokollen til at foretage indgående og udgående opkald. Hvis du ikke er bekendt med SIP, her er en forklaring fra

Session Initiation Protocol (SIP) er en IETF-defineret signalprotokol, der i vid udstrækning bruges til at kontrollere multimediekommunikationssessioner såsom tale-og videoopkald via Internet Protocol (IP). Protokollen kan bruges til at oprette, ændre og afslutte to-parts (unicast) eller multiparty (multicast) sessioner bestående af en eller flere mediestrømme. Ændringen kan involvere ændring af adresser eller porte, invitere flere deltagere, tilføje eller slette mediestrømme osv… Andre mulige applikationseksempler inkluderer videokonferencer, streaming af multimediedistribution, instant messaging, tilstedeværelsesinformation, filoverførsel og onlinespil.

da SIP er standarden, kan du i teorien tage SIP-oplysningerne fra Magicjack og bruge dem på enhver SIP-aktiveret telefon. Alt du behøver er den korrekte fuldmagt info, brugernavn og adgangskode! Det er her tingene bliver vanskelige. Magicjack ønsker ikke, at du har disse oplysninger, og at bruge dem til anden måde end den tilsigtede anvendelse er en overtrædelse af TOS. Jeg påtager mig intet ansvar, hvis du får din konto trukket for at overtræde TOS. Dette indlæg er kun til informationsformål.

i teorien kunne man betale $20 om året for deres Magicjack-tjeneste og derefter bruge SIP-oplysningerne til at dele deres nummer ud ved hjælp af en SIP PB som Asterisk for at sige… Åh… 30 brugere eller deromkring. Forestil dig en lille virksomhed, der gør dette? Besparelserne kan være enorme! Endnu en gang overtræder det TOS, så jeg vil ikke anbefale det.

for at få dit brugernavn og din adgangskode skal du bruge følgende:

- vinduer arbejdsstation

- Magicjack Utilities

- a Magicjack

du bliver også nødt til at deaktivere autorun på din vinduer arbejdsstation. Jeg vil lade dig Google det for dig selv. Grunden til at du skal gøre det er fordi når du tilslutter din Magicjack dongle, kortlægger vinduer det som et USB-drev, lancerer Magicjack og afmonterer derefter USB-drevet. Vi ønsker ikke, at det skal gøre det, da timing er alt. Når du har deaktiveret autorun, skal du gøre følgende:

- Tag din Magicjack ud

- Dræb eventuelle Magicjack-processer

- Pak Magicjack_utilities ud.lynlås

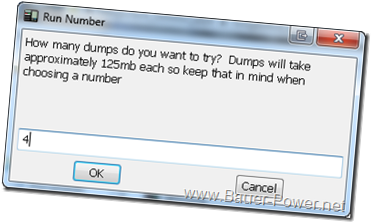

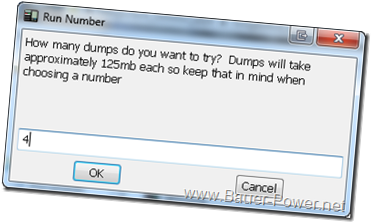

- Naviger til hvor du pakkede den ud, og kør SIPDump.gå ind og gå ind 4 eller 5

- nu plugin din Magicjack og manuelt køre MagicJackLoader.eks

- når du ser nedenstående skærmbillede, skal du trykke på OK for at starte memory dump-processen fra SIPDump.(Bemærk, Du skal være hurtig!)

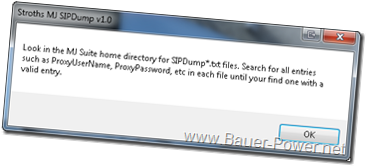

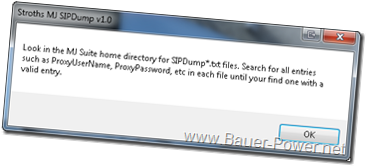

- lad dumpen køre, indtil du ser følgende skærm:

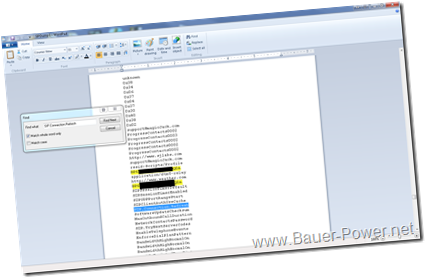

- gå videre og luk ud af SIPDump, og du vil have flere tekstdokumenter kaldet SIPDump1, SIPDump2 osv. Åbn hver enkelt, der har en Filstørrelse på 19.000 KB eller derover, og søg efter strengen SIP.Forbindelse.Opdater med hele ordet kun valgmulighed valgt.

- tryk på søgeknappen, og derefter en gang til. Hvis der findes to valg, skal din adgangskode være inden for 5-10 linjer op eller ned fra strengen. Adgangskoden vil være en 20 tegn adgangskode alle store bogstaver normalt begynder med bogstavet B. For eksempel: B6K1RE4HU7K8P3ABB (består af en)

det er den vanskelige del. Når du har det, er resten let. For eksempel vil dit brugernavn være bogstavet E<YourPhoneNumber>01. Fuldmagten vil være fuldmægtig01.<yourcity>. talk4free.com. for eksempel:

- E619123456701

- proxy01.sandiego.talk4free.com

i morgen viser jeg dig, hvordan du bruger disse oplysninger til at bruge en SIP-aktiveret softphone til at foretage opkald i vinduer uden din Magicjack-dongle. Så næste dag efter det, vil jeg vise dig, hvordan du gør det i Linou! Stay tuned!